| Omitir V�nculos de navegaci�n | |

| Salir de la Vista de impresi�n | |

|

Guía de configuración de Oracle Solaris Trusted Extensions |

| Omitir V�nculos de navegaci�n | |

| Salir de la Vista de impresi�n | |

|

Guía de configuración de Oracle Solaris Trusted Extensions |

1. Planificación de la seguridad para Trusted Extensions

2. Guía básica de configuración de Trusted Extensions

3. Adición del software de Trusted Extensions al SO Solaris (tareas)

4. Configuración de Trusted Extensions (tareas)

Configuración de la zona global en Trusted Extensions

Revisión e instalación del archivo de codificaciones de etiquetas

Habilitación de redes IPv6 en Trusted Extensions

Configuración del dominio de interpretación

Creación de agrupación ZFS para clonar zonas

Reinicie e inicie sesión en Trusted Extensions

Inicialización del servidor de Solaris Management Console en Trusted Extensions

Conversión de la zona global en un cliente LDAP en Trusted Extensions

Creación de zonas con etiquetas

Ejecución de la secuencia de comandos txzonemgr

Configuración de las interfaces de red en Trusted Extensions

Asignación de nombre y etiquetado de zona

Instalación de la zona con etiquetas

Verificación del estado de la zona

Personalización de la zona con etiquetas

Copia o clonación de una zona en Trusted Extensions

Adición de interfaces de red y rutas a zonas con etiquetas

Adición de una interfaz de red para enrutar una zona con etiquetas existente

Configuración de una antememoria de servicio de nombres en cada zona con etiquetas

Creación de roles y usuarios en Trusted Extensions

Creación de perfiles de derechos que aplican la separación de tareas

Creación del rol de administrador de la seguridad en Trusted Extensions

Creación de un rol de administrador del sistema restringido

Creación de usuarios que puedan asumir roles en Trusted Extensions

Verificación del funcionamiento de los roles de Trusted Extensions

Habilitación de los usuarios para que inicien sesión en una zona con etiquetas

Creación de directorios principales en Trusted Extensions

Creación del servidor de directorio principal en Trusted Extensions

Habilitación de los usuarios para que accedan a sus directorios principales en Trusted Extensions

Adición de usuarios y hosts a una red de confianza existente

Adición de un usuario NIS al servidor LDAP

Resolución de los problemas de configuración de Trusted Extensions

netservices limited se ejecutó después de que se habilitó Trusted Extensions

No se puede abrir la ventana de consola en una zona con etiquetas

La zona con etiquetas no puede acceder al servidor X

Tareas adicionales de configuración de Trusted Extensions

Cómo copiar archivos en medios portátiles en Trusted Extensions

Cómo copiar archivos desde medios portátiles en Trusted Extensions

Cómo eliminar Trusted Extensions del sistema

5. Configuración de LDAP para Trusted Extensions (tareas)

6. Configuración de Trusted Extensions en un sistema sin periféricos (tareas)

A. Política de seguridad del sitio

B. Uso de acciones de CDE para instalar zonas en Trusted Extensions

C. Lista de comprobación de configuración de Trusted Extensions

Antes de configurar la zona global, se deben tomar decisiones sobre la configuración. Para obtener información sobre las decisiones, consulte Recopilación de información y toma de decisiones antes de habilitar Trusted Extensions.

|

El archivo de codificaciones debe ser compatible con cualquier host de Trusted Extensions con el que se esté comunicando.

Nota - Trusted Extensions instala un archivo label_encodings predeterminado. Este archivo predeterminado es útil para las demostraciones. Sin embargo, es posible que este archivo no sea una buena opción para usted. Si tiene previsto usar el archivo predeterminado, puede omitir este procedimiento.

Si está familiarizado con los archivos de codificaciones, puede utilizar el siguiente procedimiento.

Si no está familiarizado con los archivos de codificaciones, consulte Oracle Solaris Trusted Extensions Label Administration para ver los requisitos, los procedimientos y los ejemplos.

| Precaución - Antes de continuar, debe instalar correctamente las etiquetas o la configuración fallará. |

Antes de empezar

Debe ser el administrador de la seguridad. El administrador de la seguridad es el responsable de la edición, la comprobación y el mantenimiento del archivo label_encodings. Si piensa editar el archivo label_encodings, asegúrese de que el archivo se pueda escribir. Para obtener más información, consulte la página del comando man label_encodings(4).

# /usr/sbin/chk_encodings /full-pathname-of-label-encodings-file

Si el comando informa errores, éstos se deben corregir antes de continuar. Para obtener ayuda, consulte el Capítulo 3, Making a Label Encodings File (Tasks) de Oracle Solaris Trusted Extensions Label Administration

# cp /full-pathname-of-label-encodings-file \ /etc/security/tsol/label.encodings.site # cd /etc/security/tsol # cp label_encodings label_encodings.tx.orig # cp label.encodings.site label_encodings

| Precaución - Para poder continuar, su archivo label_encodings debe aprobar la prueba chk_encodings. |

Haga clic con el tercer botón del mouse en el fondo.

En el cuadro de diálogo, escriba el nombre de la ruta completa del archivo:

/full-pathname-of-label-encodings-file

Se invoca el comando chk_encodings para comprobar la sintaxis del archivo. Los resultados se muestran en el cuadro de diálogo Check Encodings.

Si la acción Check Encodings informa errores, éstos se deben corregir antes de continuar. Para obtener ayuda, consulte el Capítulo 3, Making a Label Encodings File (Tasks) de Oracle Solaris Trusted Extensions Label Administration.

La acción Check Encodings crea una copia de seguridad del archivo original y, a continuación, instala la versión comprobada en /etc/security/tsol/label_encodings. La acción, luego, reinicia el daemon de etiqueta.

| Precaución - Para poder continuar, su archivo label_encodings debe aprobar la prueba de comprobación de codificaciones. |

Use la línea de comandos.

# /usr/sbin/chk_encodings /full-pathname-of-label-encodings-file

Si el comando informa errores, éstos se deben corregir antes de continuar. Para obtener ayuda, consulte el Capítulo 3, Making a Label Encodings File (Tasks) de Oracle Solaris Trusted Extensions Label Administration

# cp /full-pathname-of-label-encodings-file \ /etc/security/tsol/label.encodings.site # cd /etc/security/tsol # cp label_encodings label_encodings.tx.orig # cp label.encodings.site label_encodings

| Precaución - Para poder continuar, su archivo label_encodings debe aprobar la prueba de comprobación de codificaciones. |

Ejemplo 4-1 Comprobación de la sintaxis de label_encodings en la línea de comandos

En este ejemplo, el administrador prueba varios archivos label_encodings mediante la línea de comandos.

# /usr/sbin/chk_encodings /var/encodings/label_encodings1 No errors found in /var/encodings/label_encodings1 # /usr/sbin/chk_encodings /var/encodings/label_encodings2 No errors found in /var/encodings/label_encodings2

Cuando la administración decide utilizar el archivo label_encodings2, el administrador ejecuta un análisis semántico del archivo.

# /usr/sbin/chk_encodings -a /var/encodings/label_encodings2 No errors found in /var/encodings/label_encodings2 ---> VERSION = MYCOMPANY LABEL ENCODINGS 2.0 10/10/2006 ---> CLASSIFICATIONS <--- Classification 1: PUBLIC Initial Compartment bits: 10 Initial Markings bits: NONE ---> COMPARTMENTS AND MARKINGS USAGE ANALYSIS <--- ... ---> SENSITIVITY LABEL to COLOR MAPPING <--- ...

El administrador imprime una copia del análisis semántico para sus registros y, a continuación, mueve el archivo al directorio /etc/security/tsol.

# cp /var/encodings/label_encodings2 /etc/security/tsol/label.encodings.10.10.06 # cd /etc/security/tsol # cp label_encodings label_encodings.tx.orig # cp label.encodings.10.10.06 label_encodings

Por último, el administrador verifica que el archivo label_encodings sea el archivo de la compañía.

# /usr/sbin/chk_encodings -a /etc/security/tsol/label_encodings | head -4 No errors found in /etc/security/tsol/label_encodings ---> VERSION = MYCOMPANY LABEL ENCODINGS 2.0 10/10/2006

Las opciones de CIPSO no tienen un número de Autoridad de números asignados de Internet (IANA) para utilizar en el campo de tipo de opción IPv6 de un paquete. La entrada que defina en este procedimiento proporcionará un número para utilizar en la red local hasta que IANA asigne un número para esta opción. Si este número no se define, Trusted Extensions inhabilita las redes IPv6.

Para habilitar una red IPv6 en Trusted Extensions, debe agregar una entrada en el archivo /etc/system.

set ip:ip6opt_ls = 0x0a

Errores más frecuentes

Si los mensajes de error durante el inicio indican que la configuración de IPv6 es incorrecta, corrija la entrada:

Compruebe que la entrada esté escrita correctamente.

Compruebe que el sistema se haya reiniciado después de haber agregado la entrada correcta al archivo /etc/system.

Si instala Trusted Extensions en un sistema Solaris que actualmente tiene IPv6 habilitado, pero no agrega la entrada de IP en /etc/system, verá el siguiente mensaje de error: t_optmgmt: System error: Cannot assign requested address indicación de hora

Si instala Trusted Extensions en un sistema Solaris que no tiene IPv6 habilitado, y no agrega la entrada de IP en /etc/system, verá los siguientes tipos de mensajes de error:

WARNING: IPv6 not enabled via /etc/system

Failed to configure IPv6 interface(s): hme0

rpcbind: Unable to join IPv6 multicast group for rpc broadcast número de difusión

Todas las comunicaciones en las que participe un sistema en el que esté configurado Trusted Extensions deben seguir las reglas de etiquetado de un solo dominio de interpretación de CIPSO. El dominio de interpretación que se usa en cada mensaje se identifica mediante un número entero en el encabezado de la opción de IP de CIPSO. De manera predeterminada, el dominio de interpretación en Trusted Extensions es 1.

Si su dominio de interpretación no es 1, debe agregar una entrada en el archivo /etc/system y modificar el valor doi en las plantillas de seguridad predeterminadas.

set default_doi = n

Este número positivo distinto de cero debe coincidir con el número de dominio de interpretación de la base de datos tnrhtp para el nodo y los sistemas con los que se comunica el nodo.

Trusted Extensions proporciona dos plantillas en la base de datos tnrhtp, cipso y admin_low. Si agregó entradas para las direcciones locales, también modifique estas entradas.

# /usr/dt/bin/trusted_edit /etc/security/tsol/tnrhtp

En Solaris Trusted Extensions (CDE), puede utilizar la acción Admin Editor en la carpeta Trusted_Extensions, en el gestor de aplicaciones.

cipso:host_type=cipso;doi=1;min_sl=ADMIN_LOW;max_sl=ADMIN_HIGH cipso:host_type=cipso;doi=1;min_sl=ADMIN_LOW;max_sl=ADMIN_HIGH

#cipso:host_type=cipso;doi=1;min_sl=ADMIN_LOW;max_sl=ADMIN_HIGH cipso:host_type=cipso;doi=1;min_sl=ADMIN_LOW;max_sl=ADMIN_HIGH

Este valor debe ser igual al valor default_doi del archivo /etc/system.

#cipso:host_type=cipso;doi=1;min_sl=ADMIN_LOW;max_sl=ADMIN_HIGH cipso:host_type=cipso;doi=n;min_sl=ADMIN_LOW;max_sl=ADMIN_HIGH

#admin_low:host_type=unlabeled;min_sl=ADMIN_LOW;max_sl=ADMIN_HIGH;doi=1;def_label=ADMIN_LOW admin_low:host_type=unlabeled;min_sl=ADMIN_LOW;max_sl=ADMIN_HIGH;doi=n;def_label=ADMIN_LOW

Una vez que todos los valores doi de todas las entradas de la base de datos tnrhtp sean iguales, habrá terminado.

Errores más frecuentes

Si el archivo /etc/system establece un valordefault_doi distinto de 1 y una plantilla de seguridad para este sistema define un valor que no coincide con este valor default_doi, aparecerán mensajes similares a los siguientes en la consola del sistema durante la configuración de la interfaz:

NOTICE: er10 failed: 10.17.1.12 has wrong DOI 4 instead of 1

Failed to configure IPv4 interface(s): er10

Un error en la configuración de la interfaz puede dar como resultado un error en el inicio de sesión:

Hostname: unknown

unknown console login: root

Oct 10 10:10:20 unknown login: pam_unix_cred: cannot load hostname Error 0

Para corregir el problema, inicie el sistema en modo de usuario único y corrija las plantillas de seguridad como se describe en este procedimiento.

Véase también

Para obtener información sobre el dominio de interpretación, consulte Atributos de seguridad de red en Trusted Extensions de Procedimientos de administradores de Oracle Solaris Trusted Extensions.

Para cambiar el valor doi en las plantillas de seguridad que cree, consulte Cómo crear una plantilla de host remoto de Procedimientos de administradores de Oracle Solaris Trusted Extensions.

Para utilizar el editor que prefiere como editor de confianza, consulte Cómo asignar el editor de su elección como editor de confianza de Procedimientos de administradores de Oracle Solaris Trusted Extensions.

Si tiene previsto utilizar una instantánea de ZFS de Solaris como la plantilla de zona, debe crear una agrupación ZFS a partir de un archivo ZFS o un dispositivo ZFS. Esta agrupación contiene la instantánea para clonar cada zona. Puede utilizar el dispositivo /zone para la agrupación ZFS.

Antes de empezar

Debe haber reservado espacio en el disco durante la instalación de Solaris para un sistema de archivos ZFS. Para obtener detalles, consulte Planificación de zonas en Trusted Extensions.

Durante la instalación, usted creó una partición /zone con suficiente espacio en el disco de aproximadamente 2.000 MBytes.

# umount /zone

# rmdir /zone

Abra el archivo vfstab en un editor. Agregue un signo de comentario delante de la entrada /zone.

#/dev/dsk/cntndnsn /dev/dsk/cntndnsn /zone ufs 2 yes -

# zpool create -f zone cntndnsn

Por ejemplo, si la entrada /zone utiliza el segmento de disco c0t0d0s5, el comando es el siguiente:

# zpool create -f zone c0t0d0s5

Utilice uno de los siguientes comandos:

# zpool status -x zone pool 'zone' is healthy

# zpool list NAME SIZE USED AVAIL CAP HEALTH ALTROOT /zone 5.84G 80K 5.84G 7% ONLINE -

En este ejemplo, el equipo de configuración inicial reservó una partición de 6.000 MB para las zonas. Para obtener más información, consulte la página del comando man zpool(1M).

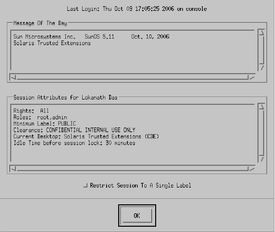

En la mayoría de los sitios, dos o más administradores, que conforman el equipo de configuración inicial, están presentes durante la configuración del sistema.

Antes de empezar

Antes de iniciar sesión por primera vez, familiarícese con las opciones de etiqueta y el escritorio de Trusted Extensions. Para obtener detalles, consulte el Capítulo 2, Inicio de sesión en Trusted Extensions (tareas) de Guía del usuario de Oracle Solaris Trusted Extensions.

# /usr/sbin/reboot

Si el sistema no tiene una visualización gráfica, vaya al Capítulo 6Configuración de Trusted Extensions en un sistema sin periféricos (tareas).

El escritorio de Trusted CDE contiene acciones que son útiles para la configuración del sistema. A partir de la versión Solaris 10 10/08, la secuencia de comandos txzonemgr es el programa preferido para la configuración del sistema.

Los usuarios no deben revelar sus contraseñas a otra persona, ya que esa persona podría acceder a los datos del usuario sin que se la pueda identificar claramente ni responsabilizar. Tenga en cuenta que la divulgación puede ser directa, si el usuario revela su contraseña deliberadamente a otra persona, o indirecta, si el usuario escribe la contraseña o selecciona una contraseña insegura. El software de Trusted Extensions ofrece protección contra contraseñas inseguras, pero no puede evitar que un usuario divulgue su contraseña o la escriba.

A continuación, haga clic en OK para cerrar el cuadro.

Haga clic en OK para aceptar la etiqueta predeterminada.

Una vez que se haya completado el proceso de inicio de sesión, aparecerá brevemente la pantalla Trusted Extensions y se abrirá una sesión de escritorio con cuatro espacios de trabajo. El símbolo Trusted Path se muestra en la banda de confianza.

Nota - Antes de alejarse del sistema, debe cerrar sesión o bloquear la pantalla. De lo contrario, una persona puede acceder al sistema sin la necesidad de una identificación o autenticación, y esa persona no se podría identificar claramente ni responsabilizar.

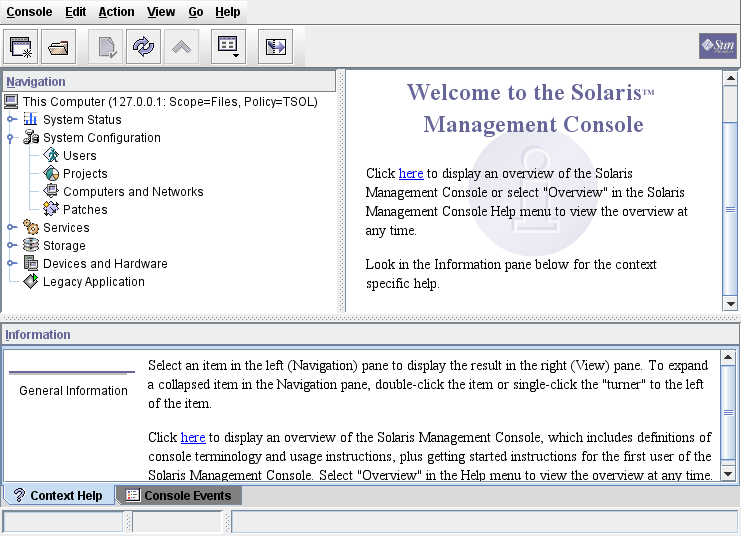

Este procedimiento le permite administrar los usuarios, los roles, los hosts, las zonas y la red en este sistema. En el primer sistema que configure, sólo estará disponible el ámbito files.

Antes de empezar

Debe ser superusuario.

Para utilizar la caja de herramientas LDAP en el servidor LDAP desde una consola Solaris Management Console que se está ejecutando en un cliente, debe completar todas las tareas de Configuración de Solaris Management Console para LDAP (mapa de tareas).

# /usr/sbin/smc &

Nota - La primera vez que se inicia, Solaris Management Console realiza varias tareas de registro. Estas tareas pueden tardar unos minutos.

Figura 4-1 Ventana inicial de Solaris Management Console

Si este sistema no dispone de la cantidad de memoria y de espacio de intercambio recomendada, es posible que la caja de herramientas tarde unos minutos en aparecer. Para ver las recomendaciones, consulte Instalación o actualización del SO Solaris para Trusted Extensions.

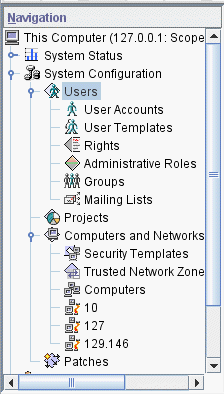

En la Figura 4-2 se muestra una caja de herramientas This Computer (este host: Scope=Files, Policy=TSOL). Trusted Extensions modifica las herramientas del nodo de configuración del sistema.

| Precaución - No seleccione una caja de herramientas que no tenga ninguna política. La cajas de herramientas sin una política no admiten Trusted Extensions. |

La elección de la caja de herramientas depende de qué ámbito desea influenciar.

Para editar archivos locales, seleccione el ámbito Files.

Para editar bases de datos LDAP, seleccione el ámbito LDAP.

Una vez que haya completado todas de las tareas de Configuración de Solaris Management Console para LDAP (mapa de tareas), el ámbito LDAP estará disponible.

# /usr/sbin/smc &

En la siguiente figura se muestra una caja de herramientas This Computer (este host: Scope=Files, Policy=TSOL). Trusted Extensions modifica las herramientas del nodo de configuración del sistema.

Figura 4-2 Herramientas de Trusted Extensions en Solaris Management Console

Al guardar una caja de herramientas Policy=TSOL, permite que una caja de herramientas de Trusted Extensions se cargue de manera predeterminada. Las preferencias se guardan por rol, por host. El host es el servidor de Solaris Management Console.

La caja de herramientas de inicio está seleccionada.

Coloque la caja de herramientas actual en el campo Location haciendo clic en el botón Use Current Toolbox.

Véase también

Para obtener una descripción general de las adiciones de Trusted Extensions a Solaris Management Console, consulte Herramientas de Solaris Management Console de Procedimientos de administradores de Oracle Solaris Trusted Extensions. Para utilizar Solaris Management Console para crear plantillas de seguridad, consulte Configuración de bases de datos de red de confianza (mapa de tareas) de Procedimientos de administradores de Oracle Solaris Trusted Extensions.

Para LDAP, este procedimiento establece la configuración del servicio de nombres para la zona global. Si no está utilizando LDAP, puede omitir este procedimiento.

A partir de la versión Solaris 10 5/08, si está en un espacio de trabajo de Solaris Trusted Extensions (CDE), puede usar la secuencia de comandos txzonemgr o una acción de Trusted CDE para crear un cliente LDAP. Si está en un espacio de trabajo de Solaris Trusted Extensions (JDS) o Solaris Trusted Extensions (GNOME), debe utilizar la secuencia de comandos txzonemgr.

Nota - Si tiene previsto configurar un servidor de nombres en cada zona con etiquetas, debe establecer la conexión entre el cliente LDAP y cada zona con etiquetas.

Antes de empezar

Sun Java System Directory Server, es decir, el servidor LDAP, debe existir. El servidor se debe rellenar con las bases de datos de Trusted Extensions y este sistema se debe poder contactar con el servidor. Por lo tanto, el sistema que se está configurando debe tener una entrada en la base de datos tnrhdb del servidor LDAP o debe estar incluido en una entrada de comodín antes de realizar este procedimiento.

Si un servidor LDAP en el que está configurado Trusted Extensions no existe, debe completar los procedimientos del Capítulo 5Configuración de LDAP para Trusted Extensions (tareas), antes de realizar este procedimiento.

El archivo de cambio de servicio de nombres estándar para LDAP es demasiado restrictivo para Trusted Extensions.

# cd /etc # cp nsswitch.ldap nsswitch.ldap.orig

Las entradas correctas son similares a las siguientes:

hosts: files dns ldap ipnodes: files dns ldap networks: ldap files protocols: ldap files rpc: ldap files ethers: ldap files netmasks: ldap files bootparams: ldap files publickey: ldap files services: files

Tenga en cuenta que Trusted Extensions añade dos entradas:

tnrhtp: files ldap tnrhdb: files ldap

# cp nsswitch.ldap nsswitch.conf

La opción de menú Create LDAP Client sólo permite configurar la zona global.

El título del cuadro de diálogo es Labeled Zone Manager.

Enter Domain Name: Type the domain name Enter Hostname of LDAP Server: Type the name of the server Enter IP Address of LDAP Server servername: Type the IP address Enter LDAP Proxy Password: Type the password to the server Confirm LDAP Proxy Password: Retype the password to the server Enter LDAP Profile Name: Type the profile name

Proceed to create LDAP Client?

Al confirmar, la secuencia de comandos txzonemgr agrega el cliente LDAP. A continuación, aparece una ventana con el resultado del comando.

Esta carpeta contiene acciones que configuran interfaces, clientes LDAP y zonas con etiquetas.

Responda a las siguientes las peticiones de datos:

Domain Name: Type the domain name Hostname of LDAP Server: Type the name of the server IP Address of LDAP Server: Type the IP address LDAP Proxy Password: Type the password to the server Profile Name: Type the profile name

Aparece el siguiente mensaje de finalización:

global zone will be LDAP client of LDAP-server System successfully configured. *** Select Close or Exit from the window menu to close this window ***

# ldapclient -v mod -a enableShadowUpdate=TRUE \ > -a adminDN=cn=admin,ou=profile,dc=domain,dc=suffix System successfully configured

La acción Create LDAP Client y la secuencia de comandos txzonemgr ejecutan sólo el comando ldapclient init. En Trusted Extensions, también debe modificar un cliente LDAP inicializado para habilitar actualizaciones de shadow.

# ldapclient list

El resultado es similar al siguiente:

NS_LDAP_FILE_VERSION= 2.0 NS_LDAP_BINDDN= cn=proxyagent,ou=profile,dc=domain-name ... NS_LDAP_BIND_TIME= number

Si se produce un error, cree el cliente LDAP de nuevo y proporcione los valores correctos. Por ejemplo, el siguiente error puede indicar que el sistema no tiene una entrada en el servidor LDAP:

LDAP ERROR (91): Can't connect to the LDAP server. Failed to find defaultSearchBase for domain domain-name

Para corregir este error, debe revisar el servidor LDAP.

Ejemplo 4-2 Uso de nombres de host después de cargar un archivo resolv.conf

En este ejemplo, el administrador quiere que un conjunto determinado de servidores DNS esté disponible para el sistema. El administrador copia un archivo resolv.conf de un servidor en una red de confianza. Como DNS aún no está activo, el administrador utiliza la dirección IP del servidor para localizar el servidor.

# cd /etc # cp /net/10.1.1.2/export/txsetup/resolv.conf resolv.conf

Una vez que el archivo resolv.conf se copia y el archivo nsswitch.conf incluye dns en la entrada de hosts, el administrador puede utilizar nombres de host para localizar sistemas.