| Omitir V�nculos de navegaci�n | |

| Salir de la Vista de impresi�n | |

|

Guía de administración del sistema: servicios de seguridad |

| Omitir V�nculos de navegaci�n | |

| Salir de la Vista de impresi�n | |

|

Guía de administración del sistema: servicios de seguridad |

Parte I Descripción general de la seguridad

1. Servicios de seguridad (descripción general)

Parte II Seguridad de sistemas, archivos y dispositivos

2. Gestión de seguridad de equipos (descripción general)

3. Control de acceso a sistemas (tareas)

4. Control de acceso a dispositivos (tareas)

5. Uso de la herramienta básica de creación de informes de auditoría (tareas)

6. Control de acceso a archivos (tareas)

7. Uso de la herramienta automatizada de mejora de la seguridad (tareas)

Herramienta automatizada de mejora de la seguridad (ASET)

Ajuste de permisos de archivos del sistema

Comprobaciones de archivos del sistema

Comprobaciones de usuario y grupo

Comprobación de archivos de configuración del sistema

Comprobación de variables de entorno

Ejemplo de un archivo de registro de ejecución de ASET

Formato de los archivos de informe de ASET

Examen de archivos de informe de ASET

Comparación de archivos de informe de ASET

Archivos de lista de comprobación

Archivo de entorno de ASET (asetenv)

Modificación del archivo de entorno (asetenv)

Selección de las tareas para ejecutar: TASKS

Especificación de directorios para la tarea de comprobaciones de archivos del sistema: CKLISTPATH

Programación de la ejecución de ASET: PERIODIC_SCHEDULE

Especificación de un archivo de alias: UID_ALIASES

Ampliación de comprobaciones a tablas NIS+: YPCHECK

Modificación de archivos de ajuste

Restauración de archivos del sistema modificados por ASET

Operación de red con el sistema NFS

Establecimiento de una configuración global para cada nivel de seguridad

Recopilación de informes de ASET

Variable de entorno ASETSECLEVEL

Variable de entorno PERIODIC_SCHEDULE

Variable de entorno UID_ALIASES

Variables de entorno CKLISTPATH_level

Ejecución de ASET (mapa de tareas)

Cómo ejecutar ASET interactivamente

Cómo ejecutar ASET periódicamente

Cómo detener la ejecución periódica de ASET

Cómo recopilar informes de ASET en un servidor

Resolución de problemas de ASET

Parte III Roles, perfiles de derechos y privilegios

8. Uso de roles y privilegios (descripción general)

9. Uso del control de acceso basado en roles (tareas)

10. Control de acceso basado en roles (referencia)

Parte IV Servicios criptográficos

13. Estructura criptográfica de Oracle Solaris (descripción general)

14. Estructura criptográfica de Oracle Solaris (tareas)

15. Estructura de gestión de claves de Oracle Solaris

Parte V Servicios de autenticación y comunicación segura

16. Uso de servicios de autenticación (tareas)

19. Uso de Oracle Solaris Secure Shell (tareas)

20. Oracle Solaris Secure Shell (referencia)

21. Introducción al servicio Kerberos

22. Planificación del servicio Kerberos

23. Configuración del servicio Kerberos (tareas)

24. Mensajes de error y resolución de problemas de Kerberos

25. Administración de las políticas y los principales de Kerberos (tareas)

26. Uso de aplicaciones Kerberos (tareas)

27. El servicio Kerberos (referencia)

Parte VII Auditoría de Oracle Solaris

28. Auditoría de Oracle Solaris (descripción general)

29. Planificación de la auditoría de Oracle Solaris

30. Gestión de la auditoría de Oracle Solaris (tareas)

El SO Oracle Solaris incluye la herramienta automatizada de mejora de la seguridad (ASET). ASET ayuda a supervisar y controlar la seguridad del sistema al realizar automáticamente tareas que, de otro modo, tendría que realizar usted manualmente.

El paquete de seguridad de ASET proporciona herramientas de administración automatizadas que le permiten controlar y supervisar la seguridad del sistema. Se especifica un nivel de seguridad en el cual se desea ejecutar ASET. Los niveles de seguridad son bajo, medio y alto. En cada nivel superior, las funciones de control de archivos de ASET aumentan para reducir el acceso a archivos y reforzar la seguridad del sistema.

Hay siete tareas que ASET ejecuta. Cada tarea realiza comprobaciones y ajustes específicos en los archivos del sistema. Las tareas de ASET refuerzan los permisos de archivo, comprueban el contenido de archivos del sistema esenciales para detectar fallos de seguridad y supervisan áreas cruciales. ASET también puede proteger una red aplicando los requisitos básicos de un sistema de cortafuegos a un sistema que sirve como sistema de puerta de enlace. Consulte Configuración de cortafuegos.

ASET usa archivos maestros para la configuración. Los archivos maestros, los informes y otros archivos de ASET están en el directorio /usr/aset. Estos archivos se pueden cambiar para ajustarse a los requisitos concretos del sitio.

Cada tarea genera un informe. El informe indica los fallos de seguridad detectados y los cambios que la tarea ha realizado en los archivos del sistema. Cuando se ejecuta en el mayor nivel de seguridad, ASET intenta modificar todos los fallos de seguridad del sistema. Si ASET no puede corregir un problema de seguridad potencial, informa la existencia del problema.

Puede iniciar una sesión de ASET usando el comando /usr/aset/aset de forma interactiva. Como alternativa, puede configurar ASET para que se ejecute periódicamente colocando una entrada en el archivo crontab.

Las tareas de ASET hacen un uso intensivo del disco. Las tareas pueden interferir con actividades regulares. Para minimizar el impacto en el rendimiento del sistema, programe ASET para que se ejecute cuando el nivel de actividad del sistema sea el más bajo. Por ejemplo, ejecute ASET una vez cada 24 h o 48 h a medianoche.

ASET se puede establecer para que funcione en uno de los tres niveles de seguridad: bajo, medio o alto. En cada nivel superior, las funciones de control de archivos de ASET aumentan para reducir el acceso a archivos y reforzar la seguridad del sistema. Estas funciones incluyen desde la supervisión de la seguridad del sistema sin limitar el acceso a archivos de los usuarios hasta el refuerzo cada vez mayor de los permisos de acceso hasta que el sistema sea completamente seguro.

En la siguiente tabla, se describen estos tres niveles de seguridad.

Nota - ASET no cambia los permisos de un archivo para que el archivo sea menos seguro, a menos que usted disminuya el nivel de seguridad. También puede revertir intencionalmente el sistema a la configuración que existía antes de ejecutar ASET.

En esta sección, se trata qué hace ASET. Debe comprender cada tarea de ASET. Al comprender los objetivos de ASET, las operaciones que ASET realiza y los componentes del sistema a los que ASET afecta, puede interpretar y utilizar los informes de manera efectiva.

Los archivos de informe de ASET contienen mensajes que describen lo más específico posible los problemas que han sido detectados por cada tarea de ASET. Estos mensajes pueden ayudar a diagnosticar y corregir estos problemas. Sin embargo, el uso satisfactorio de ASET asume que usted posee una visión general de la administración del sistema y los componentes del sistema. Si es un administrador inexperto, puede consultar otra documentación de administración del sistema Oracle Solaris. Puede leer páginas del comando man relacionadas para prepararse para la administración de ASET.

La utilidad taskstat identifica las tareas que se han completado. La utilidad también identifica las tareas que aún se están ejecutando. Cada tarea finalizada produce un archivo de informe. Para obtener una descripción completa de la utilidad taskstat, consulte taskstat(1M).

Esta tarea establece los permisos en los archivos del sistema en el nivel de seguridad que usted designa. Esta tarea se ejecuta cuando el sistema se instala. Si más tarde decide modificar los niveles previamente establecidos, ejecute esta tarea de nuevo. En seguridad baja, los permisos se establecen en valores que son apropiados para un entorno abierto de uso compartido de información. En seguridad media, los permisos se ajustan para generar la seguridad adecuada para la mayoría de los entornos. En seguridad alta, los permisos se ajustan para restringir el acceso estrictamente.

Cualquier modificación que esta tarea realiza en permisos de archivos del sistema o en valores de parámetros se informa en el archivo tune.rpt. Para ver un ejemplo de los archivos que ASET consulta cuando define los permisos, consulte Ejemplos de archivos de ajuste.

Esta tarea examina los archivos del sistema y compara cada archivo con una descripción de ese archivo en un archivo maestro. El archivo maestro se crea la primera vez que ASET ejecuta esta tarea. El archivo maestro contiene los valores del sistema de archivos aplicados por checklist para el nivel de seguridad especificado.

Una lista de directorios cuyos archivos se comprobarán se define para cada nivel de seguridad. Puede utilizar la lista predeterminada o puede modificar la lista especificando directorios diferentes para cada nivel.

Para cada archivo, se comprueban los siguientes criterios:

Propietario y grupo

Bits de permiso

Tamaño y suma de comprobación

Número de enlaces

Hora de última modificación

Cualquier discrepancia que ASET encuentra se informa en el archivo cklist.rpt. Este archivo contiene los resultados de la comparación de los valores del tamaño del archivo del sistema, el permiso y la suma de comprobación con el archivo maestro.

Esta tarea comprueba la coherencia y la integridad de grupos y cuentas de usuario. La tarea utiliza las definiciones de los archivos passwd y group. Esta tarea comprueba los archivos de contraseña locales y NIS o NIS+. Los problemas de los archivos de contraseña para NIS+ se informan, pero no se corrigen.

Esta tarea comprueba las siguientes infracciones:

ID o nombres duplicados

Entradas en formato incorrecto

Cuentas sin contraseña

Directorios de inicio de sesión no válidos

Cuenta nobody

Contraseña de grupo nula

Un signo más (+) en el archivo /etc/passwd en un servidor NIS o un servidor NIS+

Las discrepancias se informan en el archivo usrgrp.rpt.

Durante esta tarea, ASET comprueba varias tablas del sistema, la mayoría de las cuales están en el directorio /etc.

Estos archivos son los siguientes:

/etc/default/login

/etc/hosts.equiv

/etc/inetd.conf

/etc/aliases

/var/adm/utmpx

/.rhosts

/etc/vfstab

/etc/dfs/dfstab

/etc/ftpd/ftpusers

ASET realiza varias comprobaciones y modificaciones en estos archivos. ASET informa los problemas en el archivo sysconf.rpt.

Esta tarea comprueba cómo las variables de entorno PATH y UMASK están definidas para root y otros usuarios. La tarea comprueba los archivos /.profile, /.login y /.cshrc.

Los resultados de la comprobación de la seguridad del entorno se informan en el archivo env.rpt.

Esta tarea comprueba el valor del parámetro de seguridad eeprom para garantizar que el parámetro esté establecido en el nivel de seguridad adecuado. Puede establecer el parámetro de seguridad eeprom en none, command o full.

ASET no cambia este valor, pero informa sus recomendaciones en el archivo eeprom.rpt.

Esta tarea garantiza que el sistema se pueda utilizar de forma segura como un relé de red. Esta tarea protege una red interna contra redes públicas externas mediante la configuración de un sistema dedicado como un cortafuegos, que se describe en Sistemas de cortafuegos. El sistema de cortafuegos separa dos redes. En este caso, cada red se acerca a la otra red como una red que no es de confianza. La tarea de configuración de cortafuegos deshabilita el reenvío de paquetes de protocolo de Internet (IP). El cortafuegos también oculta la información de enrutamiento a la red externa.

La tarea de cortafuegos se ejecuta en todos los niveles de seguridad, pero sólo toma acción en el nivel superior. Si desea ejecutar ASET en el nivel de seguridad alto, pero nota que el sistema no requiere protección de cortafuegos, puede eliminar la tarea de cortafuegos. Elimine la tarea mediante la edición del archivo asetenv.

Los cambios realizados se informan en el archivo firewall.rpt.

ASET genera un registro de ejecución ya sea si se ejecuta de manera interactiva o en segundo plano. De manera predeterminada, ASET genera el archivo de registro en el resultado estándar. El registro de ejecución confirma que ASET se ejecutó a la hora designada y que, además, contiene los mensajes de error de ejecución. El comando aset -n indica al registro que sea enviado por correo electrónico a un usuario designado. Para obtener una lista completa de las opciones de ASET, consulte la página del comando man aset(1M).

ASET running at security level low

Machine=example; Current time = 0325_08:00

aset: Using /usr/aset as working directory

Executing task list...

firewall

env

sysconfig

usrgrp

tune

cklist

eeprom

All tasks executed. Some background tasks may still be running.

Run /usr/aset/util/taskstat to check their status:

$/usr/aset/util/taskstat aset_dir

Where aset_dir is ASET's operating directory, currently=/usr/aset

When the tasks complete, the reports can be found in:

/usr/aset/reports/latest/*.rpt

You can view them by:

more /usr/aset/reports/latest/*.rpt

El registro de ejecución primero muestra el sistema y la hora a la que se ejecutó ASET. A continuación, el registro de ejecución muestra las tareas a medida que se iniciaron.

ASET invoca un proceso en segundo plano para cada una de estas tareas, que se describen en Lista de tareas de ASET. La tarea se incluye en el registro de ejecución cuando se inicia. Este listado no indica que la tarea ha finalizado. Para comprobar el estado de las tareas en segundo plano, utilice el comando taskstat.

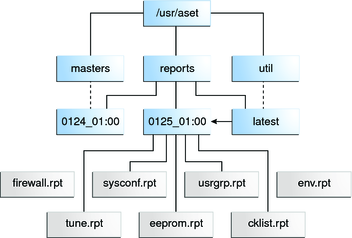

Todos los archivos de informe que se generan a partir de las tareas de ASET se almacenan en subdirectorios en el directorio /usr/aset/reports. Esta sección describe la estructura del directorio /usr/aset/reports y proporciona directrices sobre la gestión de los archivos de informe.

ASET coloca los archivos de informe en subdirectorios que se especifican para indicar la fecha y la hora en las que se generan los informes. Esta convención permite mantener un rastro ordenado de registros que documentan el estado del sistema a medida que el estado varía entre las ejecuciones de ASET. Puede supervisar y comparar estos informes para determinar la solidez de la seguridad de su sistema.

En la siguiente figura, se muestra un ejemplo de la estructura del directorio reports.

Figura 7-1 Estructura del directorio reports de ASET

Este ejemplo muestra dos subdirectorios de informes.

0124_01:00

0125_01:00

Los nombres de subdirectorio indican la fecha y la hora en que los informes se han generado. Cada nombre de subdirectorio de informes tiene el siguiente formato:

monthdate_hour:minute

mes, fecha, hora y minuto, y todos tienen números de dos dígitos. Por ejemplo, 0125_01:00 representa el 25 de enero, a la 1 a. m.

Cada uno de los dos subdirectorios de informes contiene una recopilación de los informes que se generan a partir de una ejecución de ASET.

El directorio latest es un enlace simbólico que siempre hace referencia al subdirectorio que contiene los informes más recientes. Por lo tanto, para consultar los informes más recientes que ASET ha generado, puede ir al directorio /usr/aset/reports/latest. Hay un archivo de informe en este directorio para cada una de las tareas que ASET realizó durante su ejecución más reciente.

Cada archivo de informe se nombra después de la tarea que genera el informe. La siguiente tabla enumera las tareas y sus informes.

Tabla 7-1 Tareas e informes resultantes de ASET

|

Dentro de cada archivo de informe, los mensajes son encerrados entre paréntesis por una línea de carátula inicial y una final. A veces, una tarea finaliza prematuramente. Por ejemplo, una tarea puede finalizar de manera prematura cuando un componente de ASET se elimina o se daña accidentalmente. En tales casos, el archivo de informe contiene, por lo general, un mensaje casi al final que indica el motivo de la terminación prematura.

A continuación, se muestra un ejemplo de archivo de informe, usrgrp.rpt.

*** Begin User and Group Checking *** Checking /etc/passwd ... Warning! Password file, line 10, no passwd :sync::1:1::/:/bin/sync ..end user check; starting group check ... Checking /etc/group... *** End User And group Checking ***

Después de ejecutar inicialmente o volver a configurar ASET, debe examinar los archivos de informe detenidamente. La reconfiguración incluye la modificación del archivo asetenv o los archivos maestros en el subdirectorio masters, o el cambio del nivel de seguridad en el que funciona ASET.

Los informes registran cualquier error que se ha introducido al reconfigurar ASET. Al analizar los informes detenidamente, puede reaccionar y resolver problemas a medida que surgen.

Después de supervisar los archivos de informe por un período durante el cual no hay cambios de configuración ni actualizaciones del sistema, puede notar que el contenido de los informes empieza a estabilizarse. Cuando los informes contienen poca información inesperada, puede usar la utilidad diff para comparar informes.

Los archivos maestros de ASET, tune.high, tune.low, tune.med y uid_aliases, se encuentran en el directorio /usr/aset/masters. ASET utiliza los archivos maestros para definir niveles de seguridad. Para obtener más información, consulte la página del comando man asetmasters(4).

Los archivos maestros tune.low, tune.med y tune.high definen los niveles de seguridad disponibles de ASET. Los archivos especifican los atributos de los archivos del sistema en cada nivel y se utilizan para fines de comparación y referencia.

El archivo uid_aliases contiene una lista de varias cuentas de usuario que comparten el mismo ID de usuario (UID). Normalmente, ASET advierte sobre el uso de varias cuentas de usuario porque esta práctica disminuye la responsabilidad. Puede permitir excepciones a esta regla mostrando las excepciones en el archivo uid_aliases. ASET no informa entradas en el archivo passwd con UID duplicados si estas entradas están especificadas en el archivo uid_aliases.

Evite tener varias cuentas de usuario que comparten el mismo UID. Debe considerar otros métodos para lograr el objetivo. Por ejemplo, si desea que varios usuarios compartan un conjunto de permisos, puede crear una cuenta de grupo. También puede crear un rol. El uso compartido de UID debe ser el último recurso, ya que se debe utilizar sólo cuando otros métodos no pueden cumplir sus objetivos.

Puede utilizar la variable de entorno UID_ALIASES para especificar un archivo de alias alternativo. El archivo predeterminado es /usr/aset/masters/uid_aliases.

Los archivos maestros que son utilizados por las comprobaciones de los archivos del sistema se generan cuando se ejecuta ASET por primera vez. Los archivos maestros también se generan al ejecutar ASET después de cambiar el nivel de seguridad.

Las siguientes variables de entorno definen los archivos que son comprobados por esta tarea:

CKLISTPATH_LOW

CKLISTPATH_MED

CKLISTPATH_HIGH

El archivo de entorno, asetenv, contiene una lista de variables de entorno que afectan las tareas de ASET. Algunas de estas variables se pueden cambiar para modificar la operación de ASET. Para obtener detalles sobre el archivo asetenv, consulte asetenv(4).

En esta sección, se explica cómo está configurada ASET. Además, se describe el entorno en el que funciona ASET.

ASET requiere una administración y una configuración mínimas. En la mayoría de los casos, puede ejecutar ASET con los valores predeterminados. Sin embargo, puede ajustar algunos de los parámetros que afectan el funcionamiento y el comportamiento de ASET para maximizar su beneficio. Antes de cambiar los valores predeterminados, debe comprender cómo funciona ASET y cómo afecta los componentes del sistema.

ASET depende de cuatro archivos de configuración para controlar el comportamiento de sus tareas:

/usr/aset/asetenv

/usr/aset/masters/tune.low

/usr/aset/masters/tune.med

/usr/aset/masters/tune.high

El archivo /usr/aset/asetenv tiene dos secciones principales:

Una sección de variables de entorno configurable por el usuario

Una sección de variables de entorno interna

Puede modificar la sección de parámetros configurable por el usuario. Sin embargo, la configuración en la sección de variables de entorno interna es sólo para uso interno. Estos valores no se deben modificar.

Puede editar las entradas de la sección configurable por el usuario para realizar lo siguiente:

Seleccionar las tareas que desea ejecutar

Especificar los directorios para la tarea de comprobaciones de archivos del sistema

Programar la ejecución de ASET

Especificar un archivo de alias de UID

Ampliar las comprobaciones a las tablas NIS+

Cada una de las tareas que ASET realiza supervisa un área particular del sistema de seguridad. En la mayoría de los entornos del sistema, todas las tareas son necesarias para proporcionar una cobertura de seguridad equilibrada. Sin embargo, puede decidir eliminar una o más tareas.

Por ejemplo, la tarea de cortafuegos se ejecuta en todos los niveles de seguridad, pero actúa sólo en el nivel de seguridad alto. Es posible que desee ejecutar ASET en el nivel de seguridad alto, pero no necesita la protección de cortafuegos.

Puede configurar ASET para que se ejecute en el nivel de seguridad alto sin la función de cortafuegos. Para ello, edite la lista TASKS de variables de entorno en el archivo asetenv. De manera predeterminada, la lista TASKS contiene todas las tareas de ASET. Para eliminar una tarea, elimine la variable de entorno relacionada con la tarea del archivo. En este caso, debe eliminar la variable de entorno firewall de la lista. La próxima vez que ASET se ejecuta, la tarea excluida no se realiza.

En el ejemplo siguiente, se muestra la lista TASKS con todas las tareas de ASET.

TASKS=”env sysconfig usrgrp tune cklist eeprom firewall”

La comprobación de archivos del sistema comprueba los atributos de los archivos de los directorios del sistema seleccionados. Defina qué directorios comprobar mediante las siguientes variables de entorno.

La variable CKLISTPATH_LOW define los directorios que se deben comprobar en el nivel de seguridad bajo. Las variables de entorno CKLISTPATH_MED y CKLISTPATH_HIGH funcionan de manera similar para los niveles de seguridad medio y alto.

La lista de directorios definida mediante una variable de entorno en un nivel de seguridad más bajo debe ser un subconjunto de la lista de directorios definida en el siguiente nivel superior. Por ejemplo, todos los directorios que se especifican para CKLISTPATH_LOW deben estar incluidos en CKLISTPATH_MED. De forma similar, todos los directorios que se especifican para CKLISTPATH_MED deben estar incluidos en CKLISTPATH_HIGH.

Las comprobaciones que se realizan en estos directorios no son recursivas. ASET sólo comprueba los directorios que se encuentran explícitamente enumerados en la variable de entorno. No comprueba los subdirectorios.

Puede editar estas definiciones de variables de entorno para agregar o eliminar directorios que desea que ASET compruebe. Tenga en cuenta que estas listas de comprobación sólo son útiles para los archivos del sistema que normalmente no cambian día a día. El directorio principal de un usuario, por ejemplo, es, generalmente, demasiado dinámico para ser candidato para una lista de comprobación.

Puede iniciar ASET interactivamente o puede utilizar la opción -p para solicitar que las tareas de ASET se ejecuten a una hora programada. Puede ejecutar ASET periódicamente, en un momento en que la demanda del sistema es leve. Por ejemplo, ASET consulta a PERIODIC_SCHEDULE para determinar la frecuencia para ejecutar las tareas de ASET y a qué hora ejecutar las tareas. Para obtener instrucciones detalladas sobre la configuración de ASET para que se ejecute periódicamente, consulte Cómo ejecutar ASET periódicamente.

El formato de PERIODIC_SCHEDULE sigue el formato de las entradas crontab. Para obtener más información, consulte crontab(1).

La variable UID_ALIASES especifica un archivo de alias que muestra los UID compartidos. El archivo predeterminado es /usr/aset/masters/uid_aliases.

La variable de entorno YPCHECK especifica si ASET también debe comprobar las tablas de archivos de configuración del sistema. YPCHECK es una variable booleana. Sólo puede especificar true o false para YPCHECK. El valor predeterminado es false, que deshabilita la comprobación de tablas NIS+.

Para comprender cómo funciona esta variable de entorno, tenga en cuenta su efecto en el archivo passwd. Cuando se configura como false, ASET comprueba el archivo passwd local. Cuando se configura como true, la tarea también comprueba la tabla passwd NIS+ para el dominio del sistema.

Nota - Aunque ASET repara automáticamente los archivos locales, sólo informa problemas potenciales en las tablas NIS+. No cambia las tablas.

ASET utiliza los tres archivos de ajuste maestros, tune.low, tune.med y tune.high, para facilitar o reforzar el acceso a archivos del sistema esenciales. Estos archivos maestros se encuentran en el directorio /usr/aset/masters. Puede modificar los archivos para que se ajusten a su entorno. Para obtener más ejemplos, consulte Ejemplos de archivos de ajuste.

El archivo tune.low define los permisos en valores que son adecuados para la configuración predeterminada del sistema. El archivo tune.med restringe aún más estos permisos. El archivo tune.med también incluye entradas que no están presentes en tune.low. El archivo tune.high restringe los permisos mucho más.

Nota - Modifique los valores en los archivos de ajuste agregando o eliminando entradas de archivos. No puede establecer efectivamente un permiso en un valor menos restrictivo que la configuración actual. Las tareas de ASET no flexibilizan los permisos, a menos que disminuya la seguridad del sistema a un nivel inferior.

Cuando ASET se ejecuta por primera vez, guarda y archiva los archivos del sistema originales. La utilidad aset.restore restablece estos archivos. Esta utilidad también anula la programación de ASET, si la herramienta actualmente está programada para una ejecución periódica. El comando aset.restore se encuentra en /usr/aset, el directorio operativo de ASET.

Los cambios que se realizan en archivos del sistema se pierden al ejecutar el comando aset.restore.

Debe utilizar el comando aset.restore en los siguientes casos:

Cuando desee eliminar los cambios de ASET y restaurar el sistema original.

En caso de que desee desactivar ASET permanentemente, puede eliminar ASET de la programación de cron si el comando aset se ha agregado previamente a crontab de root. Para obtener instrucciones sobre cómo utilizar cron para eliminar la ejecución automática, consulte Cómo detener la ejecución periódica de ASET.

Tras un breve período de experimentar con ASET, para restaurar el estado original del sistema.

Cuando algunas funciones principales del sistema no funcionan correctamente, y sospecha que ASET es la causante del problema.

Por lo general, ASET se utiliza en modo independiente, incluso en un sistema que forma parte de una red. Como administrador del sistema para su sistema independiente, es responsable de la seguridad del sistema. Por lo tanto, es responsable de la ejecución y gestión de ASET para proteger el sistema.

También puede utilizar ASET en el entorno distribuido NFS. Como administrador de la red, es responsable de instalar, ejecutar y administrar varias tareas administrativas para todos sus clientes. Para facilitar la gestión de ASET entre varios sistemas cliente, puede realizar cambios de configuración que se aplican de forma global a todos los clientes. Al aplicar globalmente los cambios, elimina la necesidad de tener que iniciar sesión en cada sistema para repetir los cambios de configuración.

Cuando decide cómo configurar ASET en los sistemas conectados a la red, debe considerar quién desea que controle la seguridad. Es posible que desee que los usuarios controlen parte de la seguridad en sus propios sistemas. Es posible que desee centralizar la responsabilidad para el control de la seguridad.

Es posible que surja una situación en la que desee definir más de una configuración de red. Por ejemplo, puede que desee establecer una configuración para los clientes que están designados con un nivel de seguridad bajo. Puede que desee establecer otra configuración para los clientes con nivel de seguridad medio e incluso otra configuración con nivel de seguridad alto.

Si necesita crear una configuración de red independiente de ASET para cada nivel de seguridad, puede crear tres configuraciones de ASET en el servidor. En este caso, cree una configuración para cada nivel. Luego, exporte cada configuración a los clientes con el nivel de seguridad adecuado. Algunos componentes de ASET que son comunes a las tres configuraciones pueden compartirse mediante enlaces.

No sólo puede centralizar los componentes de ASET en un servidor, sino que también puede configurar un directorio central en un servidor para recopilar todos los informes de ASET. Los clientes pueden acceder al servidor con o sin privilegios de superusuario. Para obtener instrucciones sobre la configuración de un mecanismo de recopilación, consulte Cómo recopilar informes de ASET en un servidor.

Mediante la configuración de la recopilación de informes en un servidor, puede revisar informes para todos los clientes desde una ubicación. Puede utilizar este método sin importar si un cliente tiene o no tiene privilegios de superusuario. Como alternativa, puede dejar el directorio de informes en el sistema local si desea que los usuarios supervisen sus propios informes de ASET.

A continuación, se muestra una lista de las variables de entorno de ASET y los valores que las variables especifican.

Especifica el directorio de trabajo de ASET.

Especifica el nivel de seguridad.

Especifica la programación periódica.

Especifica qué tareas de ASET se deben ejecutar.

Especifica un archivo de alias.

Determina si se van a ampliar las comprobaciones a las asignaciones NIS y las tablas NIS+.

Es la lista de directorios para el nivel de seguridad bajo.

Es el directorio para el nivel de seguridad medio.

Es la lista de directorios para el nivel de seguridad alto.

Las variables de entorno que se muestran en las secciones siguientes se encuentran en el archivo /usr/aset/asetenv. Las variables ASETDIR y ASETSECLEVEL son opcionales. Las variables sólo se pueden establecer mediante el shell con el comando /usr/aset/aset. Las demás variables de entorno se pueden establecer editando el archivo.

ASETDIR especifica un directorio de trabajo de ASET.

Desde el shell C, escriba:

% setenv ASETDIR pathname

Desde el shell Bourne o el shell Korn, escriba:

$ ASETDIR=pathname $ export ASETDIR

Establezca nombre_ruta en el nombre de ruta completo del directorio de trabajo de ASET.

La variable ASETSECLEVEL especifica un nivel de seguridad en el que se ejecutan las tareas de ASET.

Desde el shell C, escriba:

% setenv ASETSECLEVEL level

Desde el shell Bourne o el shell Korn, escriba:

$ ASETSECLEVEL=level $ export ASETSECLEVEL

En estos comandos, el nivel (level) se puede establecer en uno de los siguientes valores:

Nivel de seguridad bajo

Nivel de seguridad medio

Nivel de seguridad alto

El valor de PERIODIC_SCHEDULE sigue el mismo formato que el archivo crontab. Especifique el valor de la variable como una cadena de cinco campos entre comillas dobles, cada uno separado por un espacio:

"minutes hours day-of-month month day-of-week"

Especifica la hora de inicio en cantidad de minutos (de 0 a 59) después de la hora y la hora (de 0 a 23).

Especifica el día del mes cuando ASET se debe ejecutar, con valores de 1 a 31.

Especifica el mes del año cuando ASET se debe ejecutar, con valores de 1 a 12.

Especifica el día de la semana cuando ASET se debe ejecutar, con valores de 0 a 6. El domingo es el día 0.

Las siguientes reglas se aplican al crear una programación periódica para ASET:

Puede especificar una lista de valores, cada uno delimitado por una coma, para cualquier campo.

Puede especificar un valor como un número o puede especificar el valor como un rango. Un rango es un par de números que están unidos por un guión. Un rango indica que las tareas de ASET se deben ejecutar a cada hora que se incluye en el rango.

Puede especificar un asterisco (*) como el valor de cualquier campo. Un asterisco especifica todos los valores posibles del campo.

La entrada predeterminada para la variable PERIODIC_SCHEDULE hace que ASET se ejecute todos los días a las 12:00 de la noche:

PERIODIC_SCHEDULE=”0 0 * * *”

La variable TASKS enumera las tareas que realiza ASET. De manera predeterminada, se enumeran las siete tareas:

TASKS=”env sysconfig usrgrp tune cklist eeprom firewall”

La variable UID_ALIASES especifica un archivo de alias. Si está presente, ASET consulta este archivo para obtener una lista de varios alias permitidos. El formato es UID_ALIASES=nombre_ruta, donde nombre_ruta es el nombre de ruta completo del archivo de alias.

El valor predeterminado es el siguiente:

UID_ALIASES=${ASETDIR}/masters/uid_aliases

La variable YPCHECK amplía la tarea de comprobación de las tablas del sistema para incluir las tablas NIS o NIS+. La variable YPCHECK es una variable booleana, que se puede establecer en true o false.

El valor predeterminado es false, que limita la comprobación a tablas del sistema locales:

YPCHECK=false

Las tres variables de la ruta de la lista de comprobación enumeran los directorios que serán comprobados por la tarea de comprobaciones de archivos del sistema. Las siguientes definiciones de las variables están definidas de manera predeterminada. Las definiciones ilustran la relación entre las variables en diferentes niveles:

CKLISTPATH_LOW=${ASETDIR}/tasks:${ASETDIR}/util:${ASETDIR}/masters:/etc

CKLISTPATH_MED=${CKLISTPATH_LOW}:/usr/bin:/usr/ucb

CKLISTPATH_HIGH=${CKLISTPATH_MED}:/usr/lib:/sbin:/usr/sbin:/usr/ucblib

Los valores de las variables de entorno de la ruta de la lista de comprobación son similares a los valores de las variables de la ruta del shell. Al igual que las variables de la ruta del shell, las variables de entorno de la ruta de la lista de comprobación son listas de nombres de directorios. Los nombres de directorios están separados por dos puntos. Utilice un signo igual (=) para conectar el nombre de variable con su valor.

Esta sección tiene ejemplos de algunos archivos de ASET, incluidos los archivos de ajuste y el archivo de alias.

ASET contiene tres archivos de ajuste. Cada entrada de un archivo de ajuste ocupa una línea. Los campos de una entrada están en el siguiente orden:

pathname mode owner group type

El nombre de ruta completa del archivo.

Un número de 5 dígitos que representa la configuración de permisos.

El propietario del archivo.

El propietario del grupo del archivo.

El tipo de archivo.

Las siguientes reglas se aplican al editar los archivos de ajuste:

Puede utilizar caracteres comodín de shell regulares, como un asterisco ( *) y un signo de interrogación (?), en el nombre de la ruta de varias referencias. Para obtener más información, consulte sh(1).

El modo (mode) representa el valor menos restrictivo. Si el valor actual ya es más restrictivo que el valor especificado, ASET no reduce la configuración de los permisos. Por ejemplo, si el valor especificado es 00777, el permiso permanece sin cambios, porque 00777 siempre es menos restrictivo que cualquier valor actual.

Este proceso representa cómo ASET maneja la configuración del modo. El proceso es diferente si el nivel de seguridad se está reduciendo o si está eliminando ASET. Cuando reduce el nivel de seguridad desde el nivel de la ejecución anterior o cuando desea restaurar los archivos del sistema al estado en el que estaban antes de que ASET se ejecutara por primera vez, ASET reconoce lo que está haciendo y disminuye el nivel de protección.

Debe utilizar nombres para propietario (owner) y grupo (group) en lugar de ID numéricos.

Puede utilizar un signo de interrogación (?) en el lugar de propietario (owner), grupo (group) y tipo (type) para evitar que ASET cambie los valores existentes de estos parámetros.

El tipo (type) puede ser symlink, directorio o archivo. Un symlink es un enlace simbólico.

Los archivos de ajuste con nivel de seguridad más alto restablecen los permisos de archivo para que sean, al menos, tan restrictivos como los permisos de archivo en niveles más bajos. Asimismo, en los niveles de seguridad más altos, se agregan archivos adicionales a la lista.

Un archivo puede coincidir con más de una entrada de archivo de ajuste. Por ejemplo, etc/passwd coincide con las entradas etc/pass* y /etc/*.

Cuando dos entradas tienen permisos diferentes, el permiso de archivo se establece en el valor más restrictivo. En el ejemplo siguiente, el permiso del archivo /etc/passwd se establece en 00755, que es el más restrictivo de 00755 y 00770.

/etc/pass* 00755 ? ? file /etc/* 00770 ? ? file

Si dos entradas tienen diferentes designaciones de propietario (owner) o grupo (group), la última entrada tiene prioridad. En el siguiente ejemplo, el propietario de /usr/sbin/chroot está establecido en root.

/usr/sbin/chroot 00555 bin bin file /usr/sbin/chroot 00555 root bin file

El archivo de alias contiene una lista de alias que comparten el mismo ID de usuario.

Cada entrada tiene el siguiente formato:

uid=alias1 =alias2=alias3=...

UID compartido.

Cuentas de usuario que comparten un UID.

Por ejemplo, la siguiente entrada indica el UID 0. El UID es compartido por las cuentas sysadm y root:

0=root=sysadm