| Omitir V�nculos de navegaci�n | |

| Salir de la Vista de impresi�n | |

|

Guía de administración del sistema: servicios de seguridad |

| Omitir V�nculos de navegaci�n | |

| Salir de la Vista de impresi�n | |

|

Guía de administración del sistema: servicios de seguridad |

Parte I Descripción general de la seguridad

1. Servicios de seguridad (descripción general)

Parte II Seguridad de sistemas, archivos y dispositivos

2. Gestión de seguridad de equipos (descripción general)

3. Control de acceso a sistemas (tareas)

4. Control de acceso a dispositivos (tareas)

5. Uso de la herramienta básica de creación de informes de auditoría (tareas)

6. Control de acceso a archivos (tareas)

7. Uso de la herramienta automatizada de mejora de la seguridad (tareas)

Parte III Roles, perfiles de derechos y privilegios

8. Uso de roles y privilegios (descripción general)

9. Uso del control de acceso basado en roles (tareas)

10. Control de acceso basado en roles (referencia)

Parte IV Servicios criptográficos

13. Estructura criptográfica de Oracle Solaris (descripción general)

14. Estructura criptográfica de Oracle Solaris (tareas)

15. Estructura de gestión de claves de Oracle Solaris

Parte V Servicios de autenticación y comunicación segura

16. Uso de servicios de autenticación (tareas)

Planificación de la implementación de PAM

Cómo evitar el acceso de tipo .rhost desde sistemas remotos con PAM

Cómo registrar los informes de errores de PAM

Configuración de PAM (referencia)

Sintaxis de archivo de configuración de PAM

Cómo funciona el apilamiento PAM

19. Uso de Oracle Solaris Secure Shell (tareas)

20. Oracle Solaris Secure Shell (referencia)

21. Introducción al servicio Kerberos

22. Planificación del servicio Kerberos

23. Configuración del servicio Kerberos (tareas)

24. Mensajes de error y resolución de problemas de Kerberos

25. Administración de las políticas y los principales de Kerberos (tareas)

26. Uso de aplicaciones Kerberos (tareas)

27. El servicio Kerberos (referencia)

Parte VII Auditoría de Oracle Solaris

28. Auditoría de Oracle Solaris (descripción general)

29. Planificación de la auditoría de Oracle Solaris

30. Gestión de la auditoría de Oracle Solaris (tareas)

La estructura del módulo de autenticación conectable (PAM) permite “conectar” nuevos servicios de autenticación sin modificar los servicios de entrada del sistema, como login, ftp y telnet. También puede utilizar PAM para integrar el inicio de sesión de UNIX con otros mecanismos de seguridad, como Kerberos. También se pueden “conectar” mediante esta estructura mecanismos para la gestión de cuentas, credenciales, sesiones y contraseñas.

La estructura PAM permite configurar el uso de servicios de entrada del sistema (como, ftp, login, telnet o rsh) para la autenticación del usuario. Algunas ventajas que ofrece PAM son:

Política de configuración flexible

Política de autenticación por aplicación

La capacidad de elegir un mecanismo de autenticación predeterminado

La capacidad de requerir varias autorizaciones en sistemas de seguridad elevada

Facilidad de uso para el usuario final

La capacidad de no tener que volver a escribir las contraseñas si son iguales para diferentes servicios de autenticación

La capacidad de solicitar al usuario contraseñas para varios servicios de autenticación sin necesidad de que el usuario escriba varios comandos

La capacidad de transferir características opcionales a los servicios de autenticación de usuario

La capacidad de implementar una política de seguridad específico del sitio sin tener que cambiar los servicios de entrada del sistema

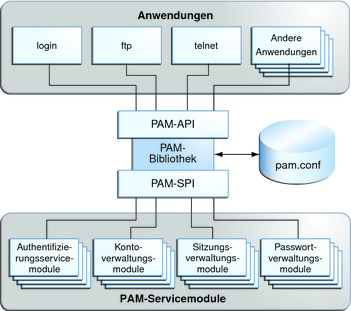

La estructura PAM consta de cuatro partes:

Consumidores PAM

Biblioteca PAM

Archivo de configuración pam.conf(4)

Módulos de servicios PAM, también denominados proveedores

La estructura proporciona un modo uniforme para llevar a cabo las actividades relacionadas con la autenticación. Este enfoque permite a los desarrolladores de aplicaciones usar los servicios PAM sin tener que conocer la semántica de la política. Los algoritmos se proporcionan de forma centralizada. Los algoritmos se pueden modificar independientemente de las aplicaciones individuales. Con PAM, los administradores pueden adaptar el proceso de autenticación a las necesidades de un determinado sistema sin tener que cambiar ninguna aplicación. Los ajustes se realizan mediante pam.conf, el archivo de configuración de PAM.

La siguiente figura ilustra la arquitectura PAM. Las aplicaciones se comunican con la biblioteca PAM a través de la interfaz de programación de aplicaciones (API) de PAM. Los módulos PAM se comunican con la biblioteca PAM a través de la interfaz del proveedor de servicios (SPI) de PAM. Por lo tanto, la biblioteca PAM permite a las aplicaciones y los módulos comunicarse entre sí.

Figura 17-1 Arquitectura PAM

La versión Solaris 10 incluye los siguientes cambios en la estructura del módulo de autenticación conectable (PAM):

Con el módulo pam_authtok_check, ahora se puede realizar una comprobación de contraseñas estricta con nuevos parámetros ajustables en el archivo /etc/default/passwd. Los nuevos parámetros definen:

Una lista de archivos de diccionario separados por comas que se usan para comprobar palabras de diccionario comunes en una contraseña.

Las diferencias mínimas que se requiere entre una contraseña nueva y una antigua.

El número mínimo de caracteres alfabéticos o no alfabéticos que se deben usar en una contraseña nueva.

El número mínimo de letras en mayúscula o en minúscula que se deben usar en una contraseña nueva.

El número permitido de caracteres repetidos consecutivos.

El módulo pam_unix_auth implementa bloqueos de cuentas para los usuarios locales. Un bloqueo de cuenta se habilita con el parámetro LOCK_AFTER_RETRIES en /etc/security/policy.conf y la clave lock_after-retries en /etc/user_attr. Para obtener más información, consulte las páginas del comando man policy.conf(4) y user_attr(4).

Se ha definido un nuevo indicador de control binding. Este indicador de control se documenta en la página del comando man pam.conf(4) y en Cómo funciona el apilamiento PAM.

El módulo pam_unix se ha eliminado y se ha sustituido por un conjunto de módulos de servicios con una funcionalidad equivalente o superior. Muchos de estos módulos se introdujeron en la versión Solaris 9. A continuación, aparece la lista de los módulos de sustitución:

pam_authtok_check

pam_authtok_get

pam_authtok_store

pam_dhkeys

pam_passwd_auth

pam_unix_account

pam_unix_auth

pam_unix_cred

pam_unix_session

Las funcionalidades del módulo pam_unix_auth se han dividido en dos módulos. El módulo pam_unix_auth se encarga ahora de verificar que la contraseña sea la correcta para el usuario, mientras que el nuevo módulo pam_unix_cred proporciona funciones que establecen información sobre las credenciales del usuario.

Se han realizado adiciones al módulo pam_krb5 para gestionar la antememoria de credenciales de Kerberos con la estructura PAM.

Se ha agregado un nuevo módulo pam_deny. El módulo se puede utilizar para denegar el acceso a servicios. De manera predeterminada, el módulo pam_deny no se usa. Para obtener más información, consulte la página del comando man pam_deny(5).