| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Procédures de l'administrateur Oracle Solaris Trusted Extensions |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Procédures de l'administrateur Oracle Solaris Trusted Extensions |

1. Concepts d'administration de Trusted Extensions

2. Outils d'administration de Trusted Extensions

3. Mise en route en tant qu'administrateur Trusted Extensions (tâches)

4. Exigences de sécurité sur un système Trusted Extensions (présentation)

5. Administration des exigences de sécurité dans Trusted Extensions (tâches)

Tâches courantes dans Trusted Extensions (liste des tâches)

Affectation de l'éditeur de votre choix en tant qu'éditeur de confiance

Modification du mot de passe de root

Reprise du contrôle du focus actuel du bureau

Obtention de l'équivalent hexadécimal d'une étiquette

Obtention d'une étiquette lisible à partir de sa forme hexadécimale

Procédure de modification des paramètres de sécurité par défaut dans des fichiers système

6. Utilisateurs, droits et rôles dans Trusted Extensions (présentation)

7. Gestion des utilisateurs, des droits et des rôles dans Trusted Extensions (tâches)

8. Administration à distance dans Trusted Extensions (tâches)

9. Trusted Extensions et LDAP (présentation)

10. Gestion des zones dans Trusted Extensions (tâches)

11. Gestion et montage de fichiers dans Trusted Extensions (tâches)

12. Gestion de réseaux de confiance (présentation)

13. Gestion des réseaux dans Trusted Extensions (tâches)

14. Messagerie multiniveau dans Trusted Extensions (présentation)

15. Gestion de l'impression étiquetée (tâches)

16. Périphériques dans Trusted Extensions (présentation)

17. Gestion des périphériques pour Trusted Extensions (tâches)

18. Audit de Trusted Extensions (présentation)

19. Gestion des logiciels dans Trusted Extensions (tâches)

A. Guide de référence rapide pour l'administration de Trusted Extensions

La liste des tâches ci-dessous décrit des procédures permettant de configurer un environnement de travail pour les administrateurs de Trusted Extensions.

|

L'éditeur de confiance utilise comme éditeur la valeur de la variable d'environnement $EDITOR.

Avant de commencer

Vous devez être dans un rôle dans la zone globale.

# echo $EDITOR

Les valeurs suivantes constituent des possibilités. La variable $EDITOR peut également ne pas être définie.

/usr/dt/bin/dtpad : correspond à l'éditeur fourni par CDE.

/usr/bin/gedit : correspond à l'éditeur fourni par Java Desktop System, version number. Solaris Trusted Extensions (JDS) est la version de confiance de ce bureau.

/usr/bin/vi : correspond à l'éditeur visuel.

Par exemple, dans le répertoire personnel du rôle, modifiez le fichier .kshrc pour un shell Korn et le fichier .cshrc pour un shell C.

Par exemple, dans un shell Korn, utilisez les commandes suivantes :

# setenv EDITOR=pathname-of-editor # export $EDITOR

Dans un shell C, utilisez la commande suivante :

# setenv EDITOR=pathname-of-editor

Dans un shell Bourne, utilisez les commandes suivantes :

# EDITOR=pathname-of-editor # export EDITOR

Exemple 5-1 Spécification de l'éditeur pour l'éditeur de confiance

Le rôle d'administrateur de sécurité veut utiliser vi lors de la modification de fichiers système. Un utilisateur qui a assumé ce rôle modifie le fichier d'initialisation .kshrc dans le répertoire personnel du rôle.

$ cd /home/secadmin $ vi .kshrc ## Interactive shell set -o vi ... export EDITOR=vi

La prochaine fois qu'un utilisateur assumera le rôle d'administrateur de la sécurité, vi sera l'éditeur de confiance.

Le rôle d'administrateur de sécurité est habilité à modifier le mot de passe de n'importe quel compte à tout moment à l'aide de la Console de gestion Solaris. Cependant, la Console de gestion Solaris n'est pas en mesure de modifier le mot de passe d'un compte système. Un compte système est un compte dont l'UID est inférieur à 100. root est un compte système car son UID est 0.

Si votre site a fait du superutilisateur le rôle root, assumez le rôle root.

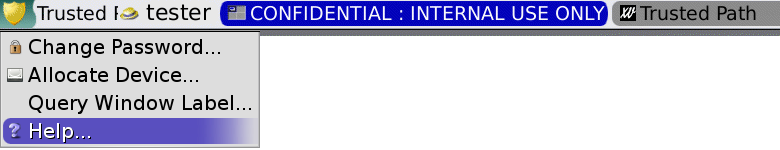

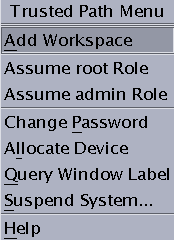

Dans le menu Trusted Path, sélectionnez Change Password.

Exemple 5-2 Modification du mot de passe d'un rôle

Tout utilisateur qui peut assumer un rôle défini dans le protocole LDAP peut modifier le mot de passe du rôle par le biais du menu Trusted Path. Le mot de passe est ensuite modifié dans le protocole LDAP pour tous les utilisateurs qui tentent d'assumer le rôle.

Comme dans le SE Oracle Solaris, le rôle d'administrateur principal peut modifier le mot de passe d'un rôle à l'aide de la Console de gestion Solaris. Dans Trusted Extensions, le rôle d'administrateur de sécurité peut modifier le mot de passe d'un autre rôle en utilisant la Console de gestion Solaris.

La combinaison de touches de sécurité "Secure Attention" permet d'annuler la préhension d'un pointeur ou d'un clavier par une application non sécurisée. Elle permet également de vérifier si un pointeur ou un clavier a été capté par une application de confiance. Sur un système multiécran victime d'une usurpation et affichant plusieurs bandes de confiance, cette combinaison de touches aligne le pointeur sur la bande de confiance autorisée.

Appuyez sur les touches simultanément pour reprendre le contrôle du focus du bureau actuel. Sur le clavier Sun, la touche Meta est le losange.

<Meta> <Stop>

Si la préhension, un pointeur par exemple, n'est pas de confiance, le pointeur se déplace vers la bande. Un pointeur de confiance ne se déplace pas vers la bande de confiance.

<Alt> <Break>

Appuyez sur les touches simultanément pour reprendre le contrôle du focus du bureau actuel de votre ordinateur portable.

Exemple 5-3 Test permettant de vérifier si l'invite de mot de passe est de confiance

Sur un système x86 utilisant un clavier Sun, l'utilisateur a été invité à saisir un mot de passe. Le curseur a été capté et se trouve dans la boîte de dialogue du mot de passe. Pour vérifier que l'invite est de confiance, l'utilisateur appuie simultanément sur les touches <Meta> <Stop> . Si le pointeur reste dans la boîte de dialogue, l'utilisateur sait que l'invite de mot de passe est de confiance.

Si le pointeur se déplace vers la bande de confiance, l'utilisateur sait que l'invite de mot de passe n'est pas de confiance et il contacte l'administrateur.

Exemple 5-4 Forcer le pointeur à se déplacer vers la bande de confiance

Dans cet exemple, l'utilisateur n'exécute aucun processus de confiance mais il ne peut pas voir le pointeur de la souris. Pour placer le pointeur au centre de la bande de confiance, l'utilisateur appuie simultanément sur les touches <Meta> <Stop>.

Cette procédure fournit une représentation hexadécimale interne d'une étiquette. Cette représentation est sûre et permet le stockage dans un annuaire public. Pour plus d'informations, reportez-vous à la page de manuel atohexlabel(1M).

Avant de commencer

Vous devez être administrateur de sécurité dans la zone globale. Pour plus d'informations, reportez-vous à la section Accès à la zone globale dans Trusted Extensions .

$ atohexlabel "CONFIDENTIAL : NEED TO KNOW" 0x0004-08-68

$ atohexlabel -c "CONFIDENTIAL NEED TO KNOW" 0x0004-08-68

Remarque - Les étiquettes de sensibilité lisibles par l'utilisateur et les étiquettes d'autorisation sont formées conformément aux règles du fichier label_encodings. Chaque type d'étiquette utilise les règles d'une section distincte de ce fichier. Lorsqu'une étiquette de sensibilité et une étiquette d'autorisation expriment toutes les deux le même niveau de sensibilité sous-jacent, leurs formes hexadécimales sont identiques. Toutefois, leurs formes lisibles par l'utilisateur peuvent être différentes. Les interfaces système qui acceptent les étiquettes lisibles par l'utilisateur en tant qu'entrées s'attendent à un type d'étiquette donné. Si les chaînes textuelles des types d'étiquette diffèrent, ces chaînes textuelles ne peuvent pas être utilisées de façon interchangeable.

Dans le fichier par défaut label_encodings, le texte équivalent à une étiquette d'autorisation n'inclut pas les deux points (:).

Exemple 5-5 Utilisation de la commande atohexlabel

Lorsque vous transmettez une étiquette valide au format hexadécimal, la commande renvoie l'argument.

$ atohexlabel 0x0004-08-68 0x0004-08-68

Lorsque vous transmettez une étiquette d'administration, la commande renvoie l'argument.

$ atohexlabel admin_high ADMIN_HIGH atohexlabel admin_low ADMIN_LOW

Erreurs fréquentes

Le message d'erreur atohexlabel parsing error found in <string> at position 0 indique que l'argument <string> que vous avez transmis à la commande atohexlabel n'était ni une étiquette valide, ni une autorisation. Vérifiez votre saisie et vérifiez que l'étiquette existe dans votre fichier label_encodings installé.

Cette procédure constitue un moyen de réparer des étiquettes stockées dans des bases de données internes. Pour plus d'informations, reportez-vous à la page de manuel hextoalabel(1M).

Avant de commencer

Vous devez être administrateur de sécurité dans la zone globale.

$ hextoalabel 0x0004-08-68 CONFIDENTIAL : NEED TO KNOW

$ hextoalabel -c 0x0004-08-68 CONFIDENTIAL NEED TO KNOW

Dans Trusted Extensions, c'est l'administrateur de sécurité qui modifie ou accède aux paramètres de sécurité par défaut sur un système.

Les fichiers des répertoires /etc/security et /etc/default contiennent des paramètres de sécurité. Sur un système Oracle Solaris, le superutilisateur peut modifier ces fichiers. Pour obtenir des informations sur la sécurité d'Oracle Solaris, reportez-vous au Chapitre 3, Controlling Access to Systems (Tasks) du System Administration Guide: Security Services.

| Attention - Assouplissez uniquement les paramètres de sécurité par défaut du système si la stratégie de sécurité du site vous le permet. |

Avant de commencer

Vous devez être administrateur de sécurité dans la zone globale.

Pour plus d'informations, reportez-vous à la section Modification des fichiers d'administration dans Trusted Extensions.

Le tableau ci-dessous répertorie les fichiers de sécurité et les paramètres de sécurité pouvant être modifiés dans ces fichiers.

|