| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Procédures de l'administrateur Oracle Solaris Trusted Extensions |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Procédures de l'administrateur Oracle Solaris Trusted Extensions |

1. Concepts d'administration de Trusted Extensions

Le logiciel Trusted Extensions et le SE Oracle Solaris

Similarités entre Trusted Extensions et le SE Oracle Solaris

Différences entre Trusted Extensions et le SE Oracle Solaris

Systèmes multiécran et le bureau Trusted Extensions

Concepts de base de Trusted Extensions

Protections Trusted Extensions

Trusted Extensions et contrôle d'accès

Étiquettes du logiciel Trusted Extensions

Relations de domination entre les étiquettes

Où les étiquettes apparaissent-elles et que protègent-elles ?

2. Outils d'administration de Trusted Extensions

3. Mise en route en tant qu'administrateur Trusted Extensions (tâches)

4. Exigences de sécurité sur un système Trusted Extensions (présentation)

5. Administration des exigences de sécurité dans Trusted Extensions (tâches)

6. Utilisateurs, droits et rôles dans Trusted Extensions (présentation)

7. Gestion des utilisateurs, des droits et des rôles dans Trusted Extensions (tâches)

8. Administration à distance dans Trusted Extensions (tâches)

9. Trusted Extensions et LDAP (présentation)

10. Gestion des zones dans Trusted Extensions (tâches)

11. Gestion et montage de fichiers dans Trusted Extensions (tâches)

12. Gestion de réseaux de confiance (présentation)

13. Gestion des réseaux dans Trusted Extensions (tâches)

14. Messagerie multiniveau dans Trusted Extensions (présentation)

15. Gestion de l'impression étiquetée (tâches)

16. Périphériques dans Trusted Extensions (présentation)

17. Gestion des périphériques pour Trusted Extensions (tâches)

18. Audit de Trusted Extensions (présentation)

19. Gestion des logiciels dans Trusted Extensions (tâches)

A. Guide de référence rapide pour l'administration de Trusted Extensions

Le logiciel Trusted Extensions ajoute des étiquettes à un système Oracle Solaris. Des bureaux étiquetés et des applications sécurisées comme le générateur d'étiquettes (Label Builder) et le gestionnaire d'allocation de périphériques (Device Allocation Manager) sont également ajoutés. Les concepts présentés dans cette section sont nécessaires pour comprendre Trusted Extensions, aussi bien pour les utilisateurs que pour les administrateurs. Ces concepts sont présentés aux utilisateurs dans la section Guide de l’utilisateur Oracle Solaris Trusted Extensions.

Le logiciel Trusted Extensions renforce la protection du SE Oracle Solaris. Le SE Oracle Solaris protège l'accès au système à l'aide de comptes utilisateur nécessitant des mots de passe. Vous pouvez exiger que ces mots de passe soient modifiés régulièrement, qu'ils aient une longueur déterminée, etc. Les rôles requièrent des mots de passe supplémentaires pour effectuer des tâches d'administration. Une authentification supplémentaire limite les risques de voir un intrus ayant deviné le mot de passe root causer des dommages, car les rôles ne peuvent pas être utilisés en tant que comptes de connexion. Le logiciel Trusted Extensions va plus loin en restreignant les utilisateurs et les rôles à une plage d'étiquettes approuvée. Cette plage d'étiquettes limite les informations auxquelles les utilisateurs et les rôles peuvent accéder.

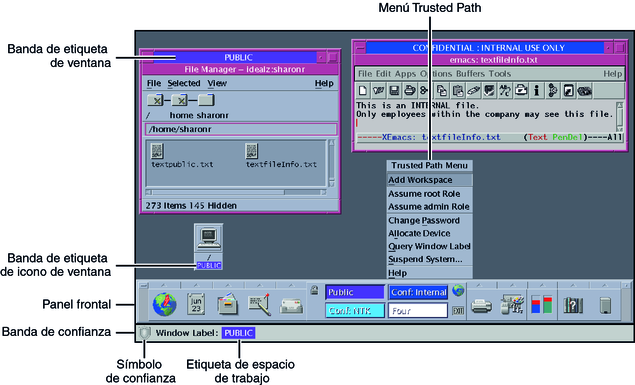

Le logiciel Trusted Extensions affiche le symbole Trusted Path (Chemin de confiance), une emblème d'inviolabilité sans équivoque qui s'affiche à gauche de la bande de confiance. Dans Trusted CDE, la bande apparaît en bas de l'écran. DansTrusted JDS, la bande apparaît en haut de l'écran. Le symbole du chemin de confiance indique que des utilisateurs utilisent des zones du système liées à la sécurité. Si ce symbole n'apparaît pas lorsque l'utilisateur exécute une application de confiance, l'authenticité de cette version de l'application doit être immédiatement vérifiée. Si la bande de confiance ne s'affiche pas, le bureau n'est pas digne de confiance. Pour un exemple d'affichage du bureau, reportez-vous à la Figure 1-1.

Figure 1-1 Bureau CDE multiniveau Trusted Extensions

Le logiciel au cœur même de la sécurité, la base informatique de confiance (TCB, Trusted Computing Base), s'exécute dans la zone globale. Les utilisateurs standard ne peuvent pas accéder à la zone globale ni consulter ses ressources. Les utilisateurs interagissent avec la TCB, par exemple lorsqu'ils modifient leur mot de passe. Le symbole du chemin de confiance s'affiche chaque fois que l'utilisateur interagit avec la TCB.

Le logiciel Trusted Extensions protège les informations et autres ressources à l'aide du contrôle d'accès discrétionnaire (DAC) et du contrôle d'accès obligatoire (MAC). Le contrôle d'accès discrétionnaire correspond aux listes de contrôle d'accès et aux bits d'autorisation UNIX définis par le propriétaire. Le MAC est un mécanisme appliqué automatiquement par le système. Le MAC contrôle toutes les transactions en vérifiant les étiquettes des processus et les données des transactions.

L'étiquette de l'utilisateur indique le niveau de sensibilité auquel l'utilisateur est autorisé à travailler et auquel il choisit de travailler. Les étiquettes Secret et Public sont des étiquettes usuelles. L'étiquette détermine les informations auxquelles l'utilisateur est autorisé à accéder. Des autorisations spéciales incluses dans le SE Oracle Solaris permettent de passer outre au MAC et au DAC. Les privilèges sont des autorisations spéciales pouvant être accordées aux processus. Les autorisations sont des autorisations spéciales pouvant être attribuées par un administrateur à des rôles et des utilisateurs.

En tant qu'administrateur, vous devez former les utilisateurs aux procédures leur permettant de sécuriser leurs fichiers et répertoires, conformément à la stratégie de sécurité de votre site. En outre, vous devez indiquer à tous les utilisateurs autorisés à mettre à niveau ou à rétrograder des étiquettes dans quelles circonstances une telle modification est appropriée.

Sur un système exécutant le logiciel Oracle Solaris sans Trusted Extensions, les rôles sont facultatifs. Sur un système configuré avec Trusted Extensions, les rôles sont obligatoires. Le système est administré par le rôle d'administrateur système et le rôle d'administrateur de sécurité. Dans certains cas, le rôle root est utilisé.

Comme dans le SE Oracle Solaris, les profils de droits sont à l'origine des capacités d'un rôle. Trusted Extensions fournit deux profils de droits : Information Security (Sécurité des informations) et User Security (Sécurité de l'utilisateur). Ces deux profils définissent le rôle d'administrateur de la sécurité.

Les programmes disponibles pour un rôle dans Trusted Extensions ont une propriété spéciale, l'attribut chemin de confiance. Cet attribut indique que le programme fait partie de la TCB. L'attribut chemin de confiance est disponible lorsqu'un programme est lancé depuis la zone globale.

Pour plus d'informations sur les rôles, reportez-vous à la section Partie III, Roles, Rights Profiles, and Privileges du System Administration Guide: Security Services.

Les étiquettes et les autorisations sont au centre du contrôle d'accès obligatoire (MAC) dans Trusted Extensions. Elles permettent de déterminer quels utilisateurs peuvent accéder à quels programmes, fichiers et répertoires. Les étiquettes et les autorisations comprennent un composant de classification et aucun, un ou plusieurs composants de compartiment. Le composant de classification indique un niveau hiérarchique de sécurité tel que TOP SECRET ou CONFIDENTIAL. Le composant de compartiment représente un groupe d'utilisateurs pouvant avoir besoin d'accéder à un ensemble commun d'informations. Des exemples de compartiments classiques sont les projets, les services ou les emplacements physiques. Les étiquettes sont lisibles pour les utilisateurs autorisés, mais elles sont manipulées sous forme de nombres en interne. Les nombres et leurs versions lisibles sont définis dans le fichier label_encodings.

Trusted Extensions sert d'intermédiaire pour toutes les transactions tentées relevant de la sécurité. Le logiciel compare les étiquettes de l'entité demandant l'accès, généralement un processus, à celles de l'entité à laquelle l'accès est demandé, généralement un objet du système de fichiers. Ensuite, le logiciel autorise ou interdit la transaction en fonction de l'étiquette dominante . Les étiquettes sont également utilisées pour déterminer l'accès à d'autres ressources du système, telles que les périphériques, les réseaux, les mémoires graphiques et autres hôtes allouables.

Une étiquette d'entité est dite dominante par rapport à une autre lorsque les deux conditions suivantes sont remplies :

Le composant de classification de l'étiquette de la première entité est supérieur ou égal à la classification de la deuxième entité. L'administrateur de sécurité assigne des numéros aux classifications dans le fichier label_encodings . Le logiciel compare ces numéros pour déterminer la domination.

Le jeu de compartiments de la première entité inclut tous les compartiments de la deuxième entité.

Deux étiquettes sont considérés comme égales si elles possèdent la même classification et le même jeu de compartiments. Si les étiquettes sont égales, elles se dominent mutuellement et l'accès est autorisé.

Si une étiquette a une classification plus élevée ou si elle a la même classification et que ses compartiments sont un sur-ensemble des compartiments de la deuxième étiquette ou des deux, la première étiquette est dite strictement dominante par rapport à la seconde.

Deux étiquettes sont considérées comme disjointes ou non comparables lorsqu'aucune étiquette ne domine l'autre.

Le tableau suivant présente des exemples de comparaisons d'étiquettes afin de déterminer la domination. Dans l'exemple, NEED_TO_KNOW est une classification supérieure à INTERNAL. Trois compartiments existent : Eng, Mkt et Fin.

Tableau 1-1 Exemples de relations d'étiquettes

|

Trusted Extensions fournit deux étiquettes d'administration spéciales qui sont utilisées en tant qu'étiquettes ou autorisations : ADMIN_HIGH et ADMIN_LOW. Ces étiquettes sont utilisées pour protéger les ressources système et sont destinées aux administrateurs et non aux utilisateurs standard.

ADMIN_HIGH est l'étiquette la plus élevée. ADMIN_HIGH domine toutes les autres étiquettes du système et est utilisée pour empêcher que des données système, telles que les bases de données d'administration ou les pistes d'audit, ne soient lues. Pour lire les données associées à l'étiquette ADMIN_HIGH, vous devez vous trouver dans la zone globale.

ADMIN_LOW est l'étiquette la plus basse. ADMIN_LOW est dominée par toutes les autres étiquettes dans un système, notamment par celles des utilisateurs standard. Le contrôle d'accès obligatoire ne permet pas aux utilisateurs d'écrire des données dans des fichiers possédant des étiquettes inférieures à l'étiquette des utilisateurs. Par conséquent, un fichier possédant l'étiquette ADMIN_LOW peut être lu par les utilisateurs standard mais ne peut pas être modifié. ADMIN_LOW est généralement utilisé pour protéger les exécutables publics qui sont partagés, tels que les fichiers dans /usr/bin.

Tous les composants de l'étiquette d'un système, c'est-à-dire les classifications, les compartiments et les règles associées sont stockés dans un fichier ADMIN_HIGH, le fichier label_encodings. Le fichier se trouve dans le répertoire /etc/security/tsol. L'administrateur de sécurité définit le fichier label_encodings pour le site. Un fichier de codage des étiquettes contient :

Définitions du composant : définitions des classifications, compartiments, étiquettes et autorisations, y compris des règles pour les combinaisons et contraintes requises

Définitions des plages d'accréditations : spécification des autorisations et des étiquettes minimales qui définissent les jeux d'étiquettes disponibles pour l'ensemble du système et les utilisateurs standard

Spécifications de l'impression : informations d'identification et de gestion pour l'impression des pages de garde, des pages de fin, des en-têtes et pieds de page et autres fonctions de sécurité relatives aux sorties d'imprimante

Personnalisations : définitions locales, notamment les codes de couleurs des étiquettes et d'autres paramètres par défaut

Pour plus d'informations, reportez-vous à la page de manuel label_encodings(4). Des informations détaillées sont également disponibles dans les sections Oracle Solaris Trusted Extensions Label Administration et Compartmented Mode Workstation Labeling: Encodings Format .

Une plage d'étiquettes représente l'ensemble des étiquettes potentiellement utilisables avec lesquelles les utilisateurs peuvent travailler. Les utilisateurs et les ressources possèdent des plages d'étiquettes. Les ressources pouvant être protégées à l'aide de plages d'étiquettes incluent les périphériques, les réseaux, les interfaces, les mémoires écran, les commandes et les actions attribuables. Une plage d'étiquettes est définie par une autorisation à l'extrémité supérieure de la plage et une étiquette minimale à l'extrémité inférieure.

Une plage n'inclut pas nécessairement toutes les combinaisons d'étiquettes comprises entre une étiquette maximale et une étiquette minimale. Les règles du fichier label_encodings peuvent exclure certaines combinaisons. Pour être incluse dans une plage, une étiquette doit être bien formée, c'est-à-dire, autorisée par toutes les règles applicables dans le fichier de codage.

Toutefois, une autorisation n'a pas besoin d'être bien formée. Supposons par exemple qu'un fichier label_encodings interdit toute combinaison des compartiments Eng, Mkt et Fin dans une étiquette. INTERNAL Eng Mkt Fin serait une autorisation valide mais pas une étiquette valide. En tant qu'autorisation, cette combinaison permettrait à l'utilisateur d'accéder à des fichiers incluant l'étiquette INTERNAL Eng, INTERNAL Mkt et INTERNAL Fin.

Lorsque vous assignez une autorisation et une étiquette minimale à un utilisateur, vous définissez les limites supérieures et inférieures de la plage d'étiquettes du compte dans laquelle cet utilisateur est autorisé à travailler. L'équation suivante décrit la plage d'étiquettes du compte, ≤ signifiant "dominée par ou identique à" :

étiquette minimale ≤ étiquette autorisée ≤ autorisation

Par conséquent, l'utilisateur est autorisé à travailler dans toute étiquette dominée par l'autorisation tant que celle-ci domine l'étiquette minimale. Lorsque l'autorisation ou l'étiquette minimale d'un utilisateur n'est pas expressément définie, les valeurs par défaut définies dans le fichier label_encodings s'appliquent.

Les utilisateurs peuvent se voir assigner une étiquette minimale et une autorisation leur permettant de travailler dans une ou plusieurs étiquettes. Lorsque l'autorisation et l'étiquette minimale d'un utilisateur sont égales, l'utilisateur peut travailler dans une étiquette unique.

Une plage de session est l'ensemble des étiquettes qui sont mises à la disposition d'un utilisateur au cours d'une session Trusted Extensions. La plage de session doit être comprise dans la plage d'étiquettes du compte de l'utilisateur et dans la plage d'étiquettes définie pour le système. Si l'utilisateur sélectionne le mode de session à étiquette unique au moment de la connexion, la plage de session est limitée à cette étiquette. Si l'utilisateur sélectionne le mode de session multiniveau, l'étiquette que l'utilisateur sélectionne devient l'autorisation de session. L'autorisation de session définit la limite supérieure de la plage de session. L'étiquette minimale de l'utilisateur définit la limite inférieure. L'utilisateur lance la session dans un espace de travail possédant l'étiquette minimale. Au cours de la session, l'utilisateur peut activer un espace de travail possédant n'importe quelle étiquette comprise dans la plage de session.

Les étiquettes s'affichent sur le bureau et sur les sorties effectuées depuis ce bureau, telles que les sorties d'imprimante.

Applications : les applications démarrent les processus. Ces processus sont exécutés sous l'étiquette de l'espace de travail où l'application est démarrée. Comme un fichier, une application se trouvant dans une zone étiquetée possède l'étiquette de la zone.

Périphériques : le transfert des données via des périphériques est contrôlé par l'allocation de périphériques et par les plages d'étiquettes des périphériques. Pour utiliser un périphérique, les utilisateurs doivent être compris dans la plage d'étiquettes du périphérique et être autorisés à allouer le périphérique.

Points de montage du système de fichiers : chaque point de montage possède une étiquette. L'étiquette est consultable à l'aide de la commande getlabel.

Interfaces réseau : les adresses IP (hôtes) possèdent des modèles décrivant leur plage d'étiquettes. Les hôtes sans étiquette possèdent également une étiquette par défaut.

Imprimantes et impression : les imprimantes possèdent des plages d'étiquettes. Les étiquettes sont imprimées sur les pages de corps de texte. Les étiquettes, la gestion des informations et d'autres informations de sécurité sont imprimées sur les pages de garde et de fin. Pour configurer l'impression dans Trusted Extensions, reportez-vous aux sections Chapitre 15Gestion de l'impression étiquetée (tâches) et Labels on Printed Output du Oracle Solaris Trusted Extensions Label Administration.

Processus : les processus sont étiquetés. Les processus s'exécutent sous l'étiquette de l'espace de travail où le processus débute. L'étiquette d'un processus s'affiche à l'aide de la commande plabel.

Utilisateurs : les utilisateurs se voient assigner une étiquette par défaut et une plage d'étiquettes. L'étiquette de l'espace de travail d'un utilisateur indique l'étiquette des processus de cet utilisateur.

Fenêtres : les étiquettes s'affichent dans la partie supérieure des fenêtres du bureau. L'étiquette du bureau est également indiquée par une couleur. La couleur s'affiche dans le commutateur du bureau et au-dessus des barres de titre de la fenêtre.

Lorsqu'une fenêtre est déplacée vers un espace de travail étiqueté différemment, la fenêtre conserve son étiquette d'origine.

Zones : chaque zone possède une étiquette unique. Les fichiers et répertoires possédés par une zone ont l'étiquette de la zone. Pour plus d'informations, reportez-vous à la page de manuel getzonepath(1).