| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Guide de configuration d’Oracle Solaris Trusted Extensions |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Guide de configuration d’Oracle Solaris Trusted Extensions |

1. Planification de la sécurité pour Trusted Extensions

Planification de la sécurité dans Trusted Extensions

Prise de connaissance de Trusted Extensions

Prise de connaissance de votre stratégie de sécurité du site

Conception d'une stratégie d'administration de Trusted Extensions

Élaboration d'une stratégie d'étiquetage

Pour les clients internationaux de Trusted Extensions

Planification du matériel et de la capacité du système pour Trusted Extensions

Planification de votre réseau de confiance

Planification de zones dans Trusted Extensions

Zones Trusted Extensions et zones Oracle Solaris

Création d'une zone dans Trusted Extensions

Planification pour l'accès multiniveau

Planification pour le service de nommage LDAP dans Trusted Extensions

Planification du contrôle dans Trusted Extensions

Planification de la sécurité de l'utilisateur dans Trusted Extensions

Élaboration d'une stratégie de configuration pour Trusted Extensions

Résolution d'autres problèmes avant d'activer Trusted Extensions

Sauvegarde du système avant l'activation de Trusted Extensions

Résultats de l'activation de Trusted Extensions du point de vue de l'administrateur

2. Déroulement de la configuration de Trusted Extensions

3. Ajout du logiciel Trusted Extensions au SE Solaris (tâches)

4. Configuration de Trusted Extensions (tâches)

5. Configuration de LDAP pour Trusted Extensions (tâches)

6. Configuration d'un écouteur avec Trusted Extensions (tâches)

A. Stratégie de sécurité du site

B. Utilisation d'actions CDE pour installer des zones dans Trusted Extensions

C. Liste de contrôle de configuration pour Trusted Extensions

Cette section décrit la planification nécessaire avant d'activer et de configurer le logiciel Trusted Extensions.

Prise de connaissance de votre stratégie de sécurité du site

Conception d'une stratégie d'administration de Trusted Extensions

Planification du matériel et de la capacité du système pour Trusted Extensions

Planification pour le service de nommage LDAP dans Trusted Extensions

Planification de la sécurité de l'utilisateur dans Trusted Extensions

Élaboration d'une stratégie de configuration pour Trusted Extensions

Résolution d'autres problèmes avant d'activer Trusted Extensions

Sauvegarde du système avant l'activation de Trusted Extensions

Pour une liste de contrôle des tâches de configuration de Trusted Extensions, reportez-vous à l'Annexe CListe de contrôle de configuration pour Trusted Extensions. Si vous êtes intéressé par la localisation de votre site, reportez-vous à la section Pour les clients internationaux de Trusted Extensions. Si vous voulez exécuter une configuration évaluée, reportez-vous à la section Prise de connaissance de votre stratégie de sécurité du site.

L'activation et la configuration de Trusted Extensions impliquent plus que le simple chargement de fichiers exécutables, la saisie des informations relatives à votre site et la définition des variables de configuration. Des connaissances générales approfondies sont également requises. Le logiciel Trusted Extensions fournit un environnement étiqueté qui repose sur deux fonctionnalités d'Oracle Solaris :

Les fonctions qui, dans la plupart des environnements UNIX sont assignées au superutilisateur sont traitées par les rôles d'administration séparés.

La possibilité de passer outre à la stratégie de sécurité peut être affectée à des utilisateurs et applications spécifiques.

Dans Trusted Extensions, l'accès aux données est contrôlé par des balises de sécurité spéciales. Ces balises sont appelées des étiquettes. Les étiquettes sont affectées à des utilisateurs, des processus et des objets, tels que des fichiers de données et des répertoires. Ces étiquettes fournissent un contrôle d'accès obligatoire (MAC), en plus des autorisations UNIX ou contrôle d'accès discrétionnaire (DAC).

Trusted Extensions vous permet d'intégrer efficacement votre stratégie de sécurité du site avec le SE Oracle Solaris. Par conséquent, il est nécessaire de bien comprendre l'étendue de votre stratégie et la manière dont le logiciel Trusted Extensions peut la mettre en œuvre. Une configuration bien planifiée doit fournir un équilibre entre la cohérence avec votre stratégie de sécurité du site et la commodité pour les utilisateurs qui travaillent sur le système.

Trusted Extensions est configuré par défaut pour être conforme aux Critères communs pour la sécurité des systèmes d'information (ISO/CEI 15408) au niveau d'assurance de l'évaluation EAL4 par rapport aux profils de protection suivants :

Profil de protection Étiquettes de sécurité

Profil de protection Accès contrôlé

Profil de protection Contrôle d'accès basé sur le rôle

Pour satisfaire à ces niveaux évalués, vous devez configurer LDAP en tant que service de nommage. Notez que votre configuration risque de ne plus être conforme à l'évaluation si vous effectuez l'une des opérations suivantes :

Modification des paramètres de commutation du noyau dans le fichier /etc/system.

Désactivation du contrôle ou de l'allocation de périphériques.

Modification des entrées par défaut dans les fichiers configurables suivants :

/usr/openwin/server/etc/*

/usr/dt/app-defaults/C/Dt

/usr/dt/app-defaults/C/Dtwm

/usr/dt/app-defaults/C/SelectionManager

/usr/dt/bin/Xsession

/usr/dt/bin/Xtsolsession

/usr/dt/bin/Xtsolusersession

/usr/dt/config/sel_config

/usr/X11/lib/X11/xserver/TrustedExtensionsPolicy

Pour plus d'informations, reportez-vous au site Web sur les Critères communs (en anglais).

Le rôle d'utilisateur root ou d'administrateur système est responsable de l'activation de Trusted Extensions. Vous pouvez créer des rôles pour séparer les responsabilités administratives entre plusieurs domaines fonctionnels :

L'administrateur de sécurité est responsable des tâches liées à la sécurité, telles que la mise en place et l'attribution des étiquettes de sécurité, la configuration du contrôle et la définition d'une stratégie de mots de passe.

L'administrateur système est responsable des tâches non liées à la sécurité que sont la configuration, la maintenance et l'administration générale.

L'administrateur principal est responsable de la création d'un profil de droits pour l'administrateur sécurité et de la résolution des problèmes lorsque les administrateurs de sécurité et système ne disposent pas de privilèges suffisants.

Des rôles plus limités peuvent également être configurés. Par exemple, un opérateur peut être responsable de la sauvegarde des fichiers.

Dans le cadre de votre stratégie d'administration, vous devez prendre des décisions sur les points suivants :

Les responsabilités d'administration incombant à chaque utilisateur

L'identité des utilisateurs non administratifs autorisés à exécuter des applications sécurisées, et donc à passer outre à la stratégie de sécurité en cas de besoin

Les données accessibles aux différents utilisateurs

La planification d'étiquettes nécessite la configuration d'une hiérarchie de niveaux de sensibilité et la hiérarchisation des informations sur votre système. Le fichier label_encodings contient ce type d'information pour votre site. Vous pouvez utiliser l'un des fichiers label_encodings fournis avec le logiciel Trusted Extensions. Vous pouvez également modifier l'un des fichiers fournis ou créer un nouveau fichier label_encodings spécifique à votre site. Le fichier doit contenir les extensions locales spécifiques à Oracle, au moins pour la section COLOR NAMES.

| Attention - Si vous fournissez un fichier label_encodings, la version définitive du fichier doit être prête avant que le système ne vérifie les étiquettes. Le fichier doit se trouver sur un support amovible. Les étiquettes sont vérifiées au cours du premier démarrage après l'activation du service Trusted Extensions. |

La planification des étiquettes implique également la planification de la configuration des étiquettes. Après l'activation du service Trusted Extensions, vous devez décider si le système doit autoriser les utilisateurs à se connecter à plusieurs étiquettes, ou si le système peut être configuré avec une étiquette utilisateur uniquement. Par exemple, un serveur LDAP est un bon candidat pour avoir une zone étiquetée. Pour l'administration locale du serveur, vous pouvez créer une zone à l'étiquette minimale. Pour administrer le système, l'administrateur se connecte et assume le rôle approprié dans l'espace de travail de l'utilisateur.

Pour plus d'informations, reportez-vous à la section Oracle Solaris Trusted Extensions Label Administration. Vous pouvez également vous reporter à la section Compartmented Mode Workstation Labeling: Encodings Format.

Pour localiser un fichier label_encodings, les clients internationaux doivent uniquement localiser les noms des étiquettes. Les noms des étiquettes d'administration, ADMIN_HIGH et ADMIN_LOW, ne doivent pas être localisés. Tous les hôtes étiquetés que vous contactez, à partir de n'importe quel fournisseur, doivent disposer de noms d'étiquettes correspondant aux noms d'étiquettes dans le fichier label_encodings.

Trusted Extensions prend en charge moins de paramètres régionaux que le SE Oracle Solaris. Lorsque vous travaillez dans un environnement linguistique que Trusted Extensions ne prend pas en charge, le texte spécifique à Trusted Extensions, tels que les messages d'erreur relatifs aux étiquettes, n'est pas traduit dans votre langue. Oracle Solaris reste traduit dans votre langue.

Le matériel du système comprend le système lui-même et les périphériques qui y sont connectés. Ceux-ci incluent les lecteurs de bandes, les microphones, les lecteurs de CD-ROM et les chargeurs de disques. La capacité du matériel englobe la mémoire système, les interfaces réseau et de l'espace disque.

Suivez les recommandations relatives à l'installation d'une version d'Oracle Solaris, comme décrit à la section System Requirements and Recommendations du Solaris 10 5/09 Installation Guide: Basic Installations.

Pour les fonctions de Trusted Extensions, on peut ajouter à ces recommandations :

Une mémoire au-delà du minimum suggéré est requise sur les systèmes suivants :

Systèmes exécutant la Console de gestion Solaris, une interface graphique d'administration requise

Systèmes s'exécutant sur plusieurs étiquettes de sensibilité

Systèmes utilisés par des utilisateurs pouvant occuper un rôle administratif

Davantage d'espace disque est requis sur les systèmes suivants :

Systèmes qui stockent les fichiers sur plusieurs étiquettes

Systèmes dont les utilisateurs peuvent occuper un rôle administratif

Pour obtenir de l'aide pour planifier votre matériel réseau, reportez-vous au Chapitre 2, Planning Your TCP/IP Network (Tasks) du System Administration Guide: IP Services.

Comme pour tout réseau client-serveur, vous devez identifier les hôtes par leur fonction, c'est-à-dire serveur ou client, et configurer le logiciel de manière appropriée. Pour obtenir de l'aide pour la planification, reportez-vous au Solaris 10 5/09 Installation Guide: Custom JumpStart and Advanced Installations.

Le logiciel Trusted Extensions reconnaît deux types d'hôtes, étiquetés et sans étiquette. Chaque type d'hôte dispose d'un modèle de sécurité par défaut, comme illustré dans le Tableau 1-1.

Tableau 1-1 Modèles d'hôtes par défaut dans Trusted Extensions

|

Si votre réseau est accessible par d'autres réseaux, vous devez spécifier des domaines et hôtes accessibles. Vous devez également identifier les hôtes Trusted Extensions qui joueront le rôle de passerelles. Vous devez identifier la plage d'accréditations de l'étiquette pour ces passerelles, et l'étiquette de sensibilité sur laquelle les données d'autres hôtes peuvent être visualisées.

La page de manuel smtnrhtp(1M) contient une description complète de chaque type d'hôte avec plusieurs exemples.

Le logiciel Trusted Extensions est ajouté au SE Oracle Solaris dans la zone globale. Vous pouvez ensuite configurer des zones non globales étiquetées. Vous pouvez créer une zone étiquetée pour chaque étiquette unique, même si vous n'avez pas besoin de créer une zone pour chaque étiquette dans votre fichier label_encodings.

La configuration de zones implique la configuration du réseau. Par défaut, les zones étiquetées sont configurées pour communiquer avec la zone globale. En outre, vous pouvez configurer les zones sur le système pour communiquer avec d'autres zones du réseau.

Le serveur X qui exécute l'affichage de l'ordinateur de bureau n'est disponible qu'à partir de la zone globale. À partir de la version Solaris 10 10/08, l'interface de loopback, lo0, peut être utilisée pour communiquer avec la zone globale. Par conséquent, l'affichage de l'ordinateur de bureau est disponible pour les zones non globales via lo0.

Par défaut, les zones non globales ne peuvent pas communiquer avec des hôtes non approuvés. À partir de la version Solaris 10 10/08, vous pouvez configurer chaque zone non globale avec une route par défaut unique qui n'utilise pas la zone globale.

Les zones étiquetées diffèrent des zones Oracle Solaris standard. Les zones étiquetées sont principalement utilisées pour séparer les données. Dans Trusted Extensions, les utilisateurs standard ne peuvent pas se connecter à distance à une zone étiquetée. La seule interface interactive vers une zone étiquetée est la console de la zone. Seul l'utilisateur root peut accéder à la console de la zone.

La création d'une zone étiquetée implique la copie de l'intégralité du SE Oracle Solaris, puis le démarrage des services pour le SE Oracle Solaris dans chaque zone. Ce processus peut prendre beaucoup de temps. Un processus plus rapide consiste à créer une zone, puis la copier ou cloner son contenu. Le tableau suivant décrit les options disponibles pour créer une zone dans Trusted Extensions.

|

Les zones Oracle Solaris ont une incidence sur l'installation de package et l'application de patchs. Pour plus d'informations, reportez-vous aux références suivantes :

En règle générale, l'impression et le NFS sont configurés en tant que services multiniveau. Pour accéder aux services multiniveau, un système correctement configuré nécessite que chaque zone puisse accéder à une ou plusieurs adresses réseau. Les configurations suivantes fournissent des services multiniveau :

Pile IP exclusive : comme dans le SE Oracle Solaris, une adresse IP est affectée à chaque zone, y compris la zone globale. Par défaut, une carte d'informations de réseau virtuel (VNIC) est créée pour chaque zone étiquetée.

Une amélioration de cette configuration consiste à affecter une carte réseau (NIC) séparée à chaque zone. Ce type de configuration permet de séparer physiquement les réseaux à étiquette unique associés à chaque NIC.

Pile IP partagée : une adresse all-zones est affectée. Dans cette configuration, le système ne peut pas être un serveur NFS multiniveau. Une ou plusieurs zones peuvent avoir des adresses spécifiques à la zone.

Un système qui répond aux deux conditions suivantes ne peut pas fournir de services multiniveau :

Une adresse IP partagée par la zone globale et les zones étiquetées est affectée.

Aucune adresse spécifique à une zone n'est affectée.

Astuce - Si les utilisateurs des zones étiquetées ne sont pas supposés avoir accès à une imprimante multiniveau locale et si vous avez besoin d'exports NFS des répertoires personnels, vous pouvez affecter une adresse IP à un système que vous configurez avec Trusted Extensions. Sur un tel système, l'impression multiniveau n'est pas prise en charge et les répertoires personnels ne peuvent pas être partagés. L'utilisation typique de cette configuration est sur un ordinateur portable.

Si vous ne prévoyez pas d'installer de réseau de systèmes étiquetés, vous pouvez ignorer cette section.

Si vous prévoyez d'exécuter Trusted Extensions sur un réseau de systèmes, utilisez LDAP en tant que service de nommage. Pour Trusted Extensions, un Sun Java System Directory Server (serveur LDAP) rempli est requis lorsque vous configurez un réseau de systèmes. Si votre site dispose déjà d'un serveur LDAP, vous pouvez remplir le serveur avec les bases de données Trusted Extensions. Pour accéder au serveur, vous pouvez configurer un serveur proxy LDAP sur un système Trusted Extensions.

Si votre site ne dispose pas de serveur LDAP, vous devez alors planifier la création d'un serveur LDAP sur un système exécutant le logiciel Trusted Extensions. Les procédures sont décrites au Chapitre 5Configuration de LDAP pour Trusted Extensions (tâches).

Par défaut, le contrôle est activé lors de l'installation de Trusted Extensions. C'est pourquoi, par défaut, la connexion root, le verrouillage d'écran et la déconnexion font l'objet d'un contrôle. Pour contrôler les utilisateurs qui configurent le système, vous pouvez créer des rôles très tôt au cours du processus de configuration. Lorsque ces rôles configurent le système, les enregistrements de contrôle incluent l'utilisateur connecté qui assume le rôle. Reportez-vous à la section Création de rôles et d'utilisateurs dans Trusted Extensions.

La planification du contrôle dans Trusted Extensions est identique à la planification dans le SE Oracle Solaris. Pour en savoir plus, reportez-vous à la Partie VII, Oracle Solaris Auditing du System Administration Guide: Security Services. Bien que Trusted Extensions ajoute des classes, des événements et des jetons de contrôle, le logiciel ne modifie pas le mode d'administration du contrôle. Pour en savoir plus sur les ajouts de Trusted Extensions au contrôle, reportez-vous au Chapitre 18, Audit de Trusted Extensions (présentation) du Procédures de l’administrateur Oracle Solaris Trusted Extensions.

Le logiciel Trusted Extensions fournit des paramètres de sécurité par défaut raisonnables aux utilisateurs. Ces paramètres de sécurité par défaut sont répertoriés dans le Tableau 1-2. Lorsque deux valeurs sont répertoriées, la première valeur est la valeur par défaut. L'administrateur de sécurité peut modifier ces valeurs par défaut afin de refléter la stratégie de sécurité du site. Une fois que l'administrateur de sécurité a défini les valeurs par défaut, l'administrateur système peut créer tous les utilisateurs, qui héritent des valeurs par défaut définies. Pour obtenir des descriptions des mots-clés et valeurs de ces paramètres par défaut, reportez-vous aux pages de manuel label_encodings(4) et policy.conf(4).

Tableau 1-2 Paramètres de sécurité par défaut Trusted Extensions pour les comptes utilisateur

|

Remarque - Les variables IDLECMD et IDLETIME s'appliquent à la session de l'utilisateur de connexion. Si l'utilisateur de connexion assume un rôle, les valeurs IDLECMD et IDLETIME de l'utilisateur sont en vigueur pour ce rôle.

L'administrateur système peut configurer un modèle d'utilisateur standard qui définit les valeurs par défaut du système pour chaque utilisateur. Par exemple, par défaut, le shell initial de tous les utilisateurs est un shell Bourne. L'administrateur système peut configurer un modèle qui donne à chaque utilisateur un shell C. Pour plus d'informations, reportez-vous à l'aide en ligne de la Console de gestion Solaris relative aux comptes utilisateurs.

Autoriser l'utilisateur root à configurer le logiciel Trusted Extensions ne constitue pas une stratégie sécurisée. La section suivante décrit des stratégies de configuration, de la plus sûre à la moins sûre :

Une équipe de deux personnes configure le logiciel. Le processus de configuration fait l'objet d'un contrôle.

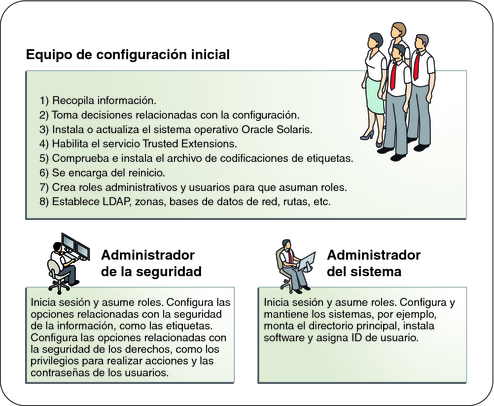

Deux personnes se trouvent sur l'ordinateur lorsque le logiciel est activé. Très tôt dans le processus de configuration, cette équipe crée des rôles et décide des utilisateurs locaux qui peuvent les assumer. L'équipe configure également un contrôle en vue de contrôler les événements exécutés par les rôles. Une fois les rôles affectés à des utilisateurs et l'ordinateur redémarré, le logiciel applique la séparation des tâches en fonction des rôles. La piste d'audit fournit un enregistrement de la procédure de configuration. Pour une illustration du processus de configuration sécurisé, reportez-vous à la Figure 1-1.

Remarque - Si la sécurité du site requiert une séparation des tâches, un administrateur de confiance doit exécuter la tâche Création de profils de droits permettant d'appliquer la séparation des tâches avant de créer des utilisateurs ou des rôles. Dans cette configuration personnalisée, un rôle gère la sécurité, y compris les attributs de sécurité des utilisateurs. L'autre rôle gère les attributs autres que la sécurité des systèmes et utilisateurs.

Une seule personne active et configure le logiciel en assumant le rôle approprié. Le processus de configuration fait l'objet d'un contrôle.

Très tôt dans le processus de configuration, l'utilisateur root crée un utilisateur local et des rôles. Cet utilisateur configure également le contrôle visant à contrôler les événements exécutés par les rôles. Une fois les rôles attribués à l'utilisateur local et l'ordinateur redémarré, le logiciel applique la séparation en fonction des rôles. La piste d'audit fournit un enregistrement de la procédure de configuration.

Une seule personne active et configure le logiciel en assumant le rôle approprié. Le processus de configuration ne fait pas l'objet d'un contrôle.

En utilisant cette stratégie, aucun enregistrement relatif au processus de configuration n'est conservé.

L'utilisateur root active et configure le logiciel. Le processus de configuration fait l'objet d'un contrôle.

L'équipe définit le contrôle de tous les événements de contrôle que l'utilisateur root effectue lors de la configuration. Avec cette stratégie, l'équipe doit déterminer les événements à contrôler. La piste d'audit n'inclut pas le nom de l'utilisateur root.

L'utilisateur root active et configure le logiciel.

La figure suivante illustre la séparation des tâches en fonction des rôles. L'administrateur de sécurité configure notamment le contrôle, protège les systèmes de fichiers, définit la stratégie en matière de périphériques, détermine les programmes nécessitant des privilèges pour leur bonne exécution et protège les utilisateurs. L'administrateur système partage et monte les systèmes de fichiers, installe les packages de logiciels et crée des utilisateurs, entre autres tâches.

Figure 1-1 Administration d'un système Trusted Extensions : séparation des tâches en fonction du rôle de l'utilisateur

Avant de configurer Trusted Extensions, vous devez protéger physiquement vos systèmes, déterminer les étiquettes à joindre aux zones et résoudre d'autres problèmes de sécurité. Pour connaître les procédures, reportez-vous à la section Collecte d'informations et prise de décisions avant l'activation de Trusted Extensions.

Si votre système contient des fichiers devant être enregistrés, effectuez une sauvegarde avant d'activer le service Trusted Extensions. La manière la plus sûre de sauvegarder des fichiers est d'effectuer un vidage de niveau 0. Si aucune procédure de sauvegarde n'est en place, reportez-vous au guide de l'administrateur de votre système d'exploitation pour plus d'instructions.