| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Guide de configuration d’Oracle Solaris Trusted Extensions |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Guide de configuration d’Oracle Solaris Trusted Extensions |

1. Planification de la sécurité pour Trusted Extensions

2. Déroulement de la configuration de Trusted Extensions

3. Ajout du logiciel Trusted Extensions au SE Solaris (tâches)

4. Configuration de Trusted Extensions (tâches)

Configuration de la zone globale dans Trusted Extensions

Vérification et installation du fichier de votre fichier label_encodings

Activation du réseau IPv6 dans Trusted Extensions

Configuration du domaine d'interprétation

Création d'un pool ZFS pour le clonage des zones

Redémarrage et connexion à Trusted Extensions

Initialisation du serveur Console de gestion Solaris dans Trusted Extensions

Établissement de la zone globale en tant que client LDAP dans Trusted Extensions

Configuration des interfaces réseau dans Trusted Extensions

Attribution de nom et étiquetage de la zone

Installation de la zone étiquetée

Démarrage de la zone étiquetée

Vérification de l'état de la zone

Personnalisation de la zone étiquetée

Copie ou clonage d'une zone dans Trusted Extensions

Ajout d'interfaces réseau et acheminement vers les zones étiquetées

Ajout d'une interface réseau pour acheminer une zone étiquetée existante

Configuration d'un cache de service de noms dans chaque zone étiquetée

Création de rôles et d'utilisateurs dans Trusted Extensions

Création de profils de droits permettant d'appliquer la séparation des tâches

Création du rôle d'administrateur de sécurité dans Trusted Extensions

Création d'un rôle d'administrateur système limité

Création d'utilisateurs pouvant assumer des rôles dans Trusted Extensions

Vérification du fonctionnement des rôles Trusted Extensions

Autorisation des utilisateurs à se connecter à une zone étiquetée

Création de répertoires personnels dans Trusted Extensions

Création du serveur d'annuaires personnel dans Trusted Extensions

Activation de l'accès des utilisateurs à leurs répertoires personnels dans Trusted Extensions

Ajout d'utilisateurs et d'hôtes à un réseau Trusted Network existant

Ajout d'un utilisateur NIS au serveur LDAP

Dépannage de votre configuration Trusted Extensions

La commande netservices limited a été exécutée après l'activation de Trusted Extensions

Impossible d'ouvrir la fenêtre de console dans une zone étiquetée

La zone étiquetée ne peut accéder au serveur X

Tâches de configuration supplémentaires de Trusted Extensions

Copie de fichiers sur un support amovible dans Trusted Extensions

Copie de fichiers dans Trusted Extensions à partir d'un support amovible

Suppression de Trusted Extensions du système

5. Configuration de LDAP pour Trusted Extensions (tâches)

6. Configuration d'un écouteur avec Trusted Extensions (tâches)

A. Stratégie de sécurité du site

B. Utilisation d'actions CDE pour installer des zones dans Trusted Extensions

C. Liste de contrôle de configuration pour Trusted Extensions

Avant de configurer la zone globale, vous devez prendre des décisions concernant votre configuration. Pour en savoir plus sur la prise de décisions, reportez-vous à la section Collecte d'informations et prise de décisions avant l'activation de Trusted Extensions.

|

Votre fichier de codage doit être compatible avec l'hôte Trusted Extensions avec lequel vous communiquez.

Remarque - Trusted Extensions installe un fichier label_encodings par défaut. Ce fichier par défaut est utile pour les démonstrations. Toutefois, ce fichier peut ne pas être le bon choix pour votre utilisation particulière. Si vous prévoyez d'utiliser le fichier par défaut, vous pouvez ignorer cette procédure.

Si vous êtes déjà familiarisé avec les fichiers de codage, vous pouvez utiliser la procédure suivante.

Si vous n'êtes pas familier avec les fichiers de codage, consultez la section Oracle Solaris Trusted Extensions Label Administration pour connaître la configuration requise, les procédures et des exemples.

| Attention - Vous devez installer les étiquettes avant de poursuivre ou la configuration échouera. |

Avant de commencer

Vous êtes l'administrateur de sécurité. L'administrateur de sécurité est responsable de la modification, la vérification et la maintenance du fichier label_encodings. Si vous prévoyez de modifier le fichier label_encodings, assurez-vous que le fichier lui-même est accessible en écriture. Pour plus d'informations, reportez-vous à la page de manuel label_encodings(4).

# /usr/sbin/chk_encodings /full-pathname-of-label-encodings-file

Si la commande signale la présence d'erreurs, celles-ci doivent être résolues avant de continuer. Pour obtenir de l'aide, reportez-vous au Chapitre 3, Making a Label Encodings File (Tasks) du Oracle Solaris Trusted Extensions Label Administration.

# cp /full-pathname-of-label-encodings-file \ /etc/security/tsol/label.encodings.site # cd /etc/security/tsol # cp label_encodings label_encodings.tx.orig # cp label.encodings.site label_encodings

| Attention - Votre fichier label_encodings doit passer le test chk_encodings avant de pouvoir continuer. |

Avec la souris, cliquez sur le bouton 3 sur l'arrière-plan.

Dans la boîte de dialogue qui s'affiche, entrez le nom du chemin d'accès complet au fichier :

/full-pathname-of-label-encodings-file

La commande chk_encodings est appelée pour vérifier la syntaxe du fichier. Les résultats sont affichés dans la boîte de dialogue de vérification du fichier de codage (Check Encodings).

Si l'action de vérification signale la présence d'erreurs, celles-ci doivent être résolues avant de continuer. Pour obtenir de l'aide, reportez-vous au Chapitre 3, Making a Label Encodings File (Tasks) du Oracle Solaris Trusted Extensions Label Administration.

L'action Check Encodings (Vérifier le fichier de codage) entraîne la création d'une copie de sauvegarde du fichier d'origine, puis installe la version vérifiée dans /etc/security/tsol/label_encodings. L'action redémarre alors le démon d'étiquette.

| Attention - Votre fichier label_encodings doit passer le test de vérification du fichier de codage (Check Encodings) avant de pouvoir continuer. |

Utilisez la ligne de commande.

# /usr/sbin/chk_encodings /full-pathname-of-label-encodings-file

Si la commande signale la présence d'erreurs, celles-ci doivent être résolues avant de continuer. Pour obtenir de l'aide, reportez-vous au Chapitre 3, Making a Label Encodings File (Tasks) du Oracle Solaris Trusted Extensions Label Administration.

# cp /full-pathname-of-label-encodings-file \ /etc/security/tsol/label.encodings.site # cd /etc/security/tsol # cp label_encodings label_encodings.tx.orig # cp label.encodings.site label_encodings

| Attention - Votre fichier label_encodings doit passer le test de vérification du fichier de codage (Check Encodings) avant de pouvoir continuer. |

Exemple 4-1 Vérification de la syntaxe label_encodings sur la ligne de commande

Dans cet exemple, l'administrateur teste plusieurs fichiers label_encodings à l'aide de la ligne de commande.

# /usr/sbin/chk_encodings /var/encodings/label_encodings1 No errors found in /var/encodings/label_encodings1 # /usr/sbin/chk_encodings /var/encodings/label_encodings2 No errors found in /var/encodings/label_encodings2

Lorsque la direction décide d'utiliser le fichier label_encodings2, l'administrateur exécute une analyse sémantique du fichier.

# /usr/sbin/chk_encodings -a /var/encodings/label_encodings2 No errors found in /var/encodings/label_encodings2 ---> VERSION = MYCOMPANY LABEL ENCODINGS 2.0 10/10/2006 ---> CLASSIFICATIONS <--- Classification 1: PUBLIC Initial Compartment bits: 10 Initial Markings bits: NONE ---> COMPARTMENTS AND MARKINGS USAGE ANALYSIS <--- ... ---> SENSITIVITY LABEL to COLOR MAPPING <--- ...

L'administrateur imprime une copie de l'analyse sémantique pour ses archives, puis déplace le fichier dans le répertoire /etc/security/tsol.

# cp /var/encodings/label_encodings2 /etc/security/tsol/label.encodings.10.10.06 # cd /etc/security/tsol # cp label_encodings label_encodings.tx.orig # cp label.encodings.10.10.06 label_encodings

Enfin, l'administrateur vérifie que le fichier label_encodings est le fichier de l'entreprise.

# /usr/sbin/chk_encodings -a /etc/security/tsol/label_encodings | head -4 No errors found in /etc/security/tsol/label_encodings ---> VERSION = MYCOMPANY LABEL ENCODINGS 2.0 10/10/2006

Les options CIPSO n'ont pas de numéro IANA (Internet Assigned Numbers Authority) à utiliser dans le champ de type d'option IPv6 d'un paquet. L'entrée que vous avez définie au cours de cette procédure fournit un numéro à utiliser sur le réseau local jusqu'à ce que l'IANA affecte un numéro pour cette option. Trusted Extensions désactive le réseau IPv6 si ce numéro n'est pas défini.

Pour activer un réseau IPv6 dans Trusted Extensions, vous devez ajouter une entrée dans le fichier /etc/system.

set ip:ip6opt_ls = 0x0a

Erreurs fréquentes

Si des messages d'erreur au cours de l'initialisation indiquent que votre configuration IPv6 est incorrecte, corrigez l'entrée :

Vérifiez que l'entrée est correctement orthographiée.

Vérifiez que le système n'a pas été redémarré après l'ajout de l'entrée correcte au fichier /etc/system.

Si vous installez Trusted Extensions sur un système Solaris sur lequel IPv6 est actuellement activé, mais échouez à ajouter l'entrée IP dans le fichier /etc/system, le message d'erreur suivant s'affiche : t_optmgmt: System error: Cannot assign requested address time-stamp

Si vous installez Trusted Extensions sur un système Solaris sur lequel IPv6 n'est pas activé et si vous n'avez pas réussi à ajouter l'entrée IP dans le fichier /etc/system, l'un des types suivants de messages d'erreur s'affiche :

WARNING: IPv6 not enabled via /etc/system

Failed to configure IPv6 interface(s): hme0

rpcbind: Unable to join IPv6 multicast group for rpc broadcast broadcast-number

Toutes les communications vers et à partir d'un système configuré avec Trusted Extensions doivent respecter les règles d'étiquetage d'un seul domaine d'interprétation (DOI) CIPSO. Le DOI utilisé dans chaque message est identifié par un nombre entier dans l'en-tête d'option IP CIPSO. Par défaut, le DOI dans Trusted Extensions est 1.

Si votre DOI n'est pas 1, vous devez ajouter une entrée dans le fichier /etc/system et modifier la valeur doi dans les modèles de sécurité par défaut.

set default_doi = n

Ce numéro positif, autre que zéro, doit correspondre au numéro DOI dans la base de données tnrhtp pour votre nœud et les systèmes avec lesquels votre nœud communique.

Trusted Extensions fournit deux modèles dans la base de données tnrhtp, cipso et admin_low. Si vous avez ajouté des entrées pour les adresses locales, modifiez également ces entrées.

# /usr/dt/bin/trusted_edit /etc/security/tsol/tnrhtp

Dans Solaris Trusted Extensions (CDE), vous pouvez également utiliser l'action Admin Editor dans le dossier Trusted_Extensions du Gestionnaire d'applications.

cipso:host_type=cipso;doi=1;min_sl=ADMIN_LOW;max_sl=ADMIN_HIGH cipso:host_type=cipso;doi=1;min_sl=ADMIN_LOW;max_sl=ADMIN_HIGH

#cipso:host_type=cipso;doi=1;min_sl=ADMIN_LOW;max_sl=ADMIN_HIGH cipso:host_type=cipso;doi=1;min_sl=ADMIN_LOW;max_sl=ADMIN_HIGH

Définissez cette valeur sur une valeur identique à la valeur default_doi dans le fichier /etc/system.

#cipso:host_type=cipso;doi=1;min_sl=ADMIN_LOW;max_sl=ADMIN_HIGH cipso:host_type=cipso;doi=n;min_sl=ADMIN_LOW;max_sl=ADMIN_HIGH

#admin_low:host_type=unlabeled;min_sl=ADMIN_LOW;max_sl=ADMIN_HIGH;doi=1;def_label=ADMIN_LOW admin_low:host_type=unlabeled;min_sl=ADMIN_LOW;max_sl=ADMIN_HIGH;doi=n;def_label=ADMIN_LOW

Vous avez terminé lorsque toutes les valeurs doi de toutes les entrées de la base de données tnrhtp sont identiques.

Erreurs fréquentes

Si le fichier /etc/system définit une valeur default_doi autre que 1 et si un modèle de sécurité pour ce système définit une valeur qui ne correspond pas à cette valeur default_doi, des messages similaires au suivant s'affichent sur la console du système pendant la configuration de l'interface :

NOTICE: er10 failed: 10.17.1.12 has wrong DOI 4 instead of 1

Failed to configure IPv4 interface(s): er10

L'échec de la configuration de l'interface peut entraîner l'échec de la connexion :

Hostname: unknown

unknown console login: root

Oct 10 10:10:20 unknown login: pam_unix_cred: cannot load hostname Error 0

Pour corriger le problème, démarrez le système en mode mono-utilisateur et corrigez les modèles de sécurité comme décrit dans cette procédure.

Voir aussi

Pour de plus amples informations sur le DOI, reportez-vous à la section Attributs de sécurité réseau dans Trusted Extensions du Procédures de l’administrateur Oracle Solaris Trusted Extensions.

Pour changer la valeur doi dans les modèles de sécurité que vous créez, reportez-vous à la section Procédure de construction d’un modèle d’hôte distant du Procédures de l’administrateur Oracle Solaris Trusted Extensions.

Pour utiliser l'éditeur de votre choix en tant qu'éditeur de confiance, reportez-vous à la section Affectation de l’éditeur de votre choix en tant qu’éditeur de confiance du Procédures de l’administrateur Oracle Solaris Trusted Extensions.

Si vous envisagez d'utiliser un instantané ZFS Solaris comme modèle de zone, vous devez créer un pool ZFS à partir d'un fichier ZFS ou d'un périphérique ZFS. Ce pool contient l'instantané pour le clonage de chaque zone. Vous utilisez le périphérique /zone pour le pool ZFS.

Avant de commencer

Vous avez mis de côté de l'espace disque pendant l'installation d'Solaris, pour un système de fichiers ZFS. Pour en savoir plus, reportez-vous à la section Planification de zones dans Trusted Extensions.

Au cours de l'installation, vous avez créé une partition /zone d'environ 2 000 Mo contenant suffisamment d'espace disque.

# umount /zone

# rmdir /zone

Ouvrez le fichier vfstab dans un éditeur. Ajoutez un préfixe à l'entrée /zone avec une marque de commentaire.

#/dev/dsk/cntndnsn /dev/dsk/cntndnsn /zone ufs 2 yes -

# zpool create -f zone cntndnsn

Par exemple, si votre entrée /zone utilise la tranche de disque c0t0d0s5, alors la commande sera la suivante :

# zpool create -f zone c0t0d0s5

Utilisez l'une des commandes suivantes :

# zpool status -x zone pool 'zone' is healthy

# zpool list NAME SIZE USED AVAIL CAP HEALTH ALTROOT /zone 5.84G 80K 5.84G 7% ONLINE -

Dans cet exemple, l'équipe chargée de la configuration initiale a réservé une partition de 6 000 Mo pour les zones. Pour plus d'informations, reportez-vous à la page de manuel zpool(1M).

Sur la plupart des sites, au moins deux administrateurs, qui composent l'équipe chargée de la configuration initiale, sont présents lors de la configuration du système.

Avant de commencer

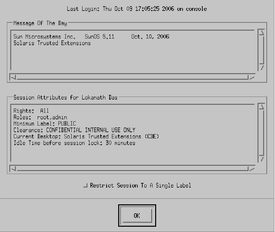

Avant la première connexion, familiarisez-vous avec le bureau et les options d'étiquette de Trusted Extensions. Pour plus d'informations, reportez-vous au Chapitre 2, Connexion à Trusted Extensions (tâches) du Guide de l’utilisateur Oracle Solaris Trusted Extensions.

# /usr/sbin/reboot

Si votre système ne dispose pas d'affichage graphique, passez au Chapitre 6Configuration d'un écouteur avec Trusted Extensions (tâches).

Le bureau Trusted CDE contient des actions qui sont utiles lors de la configuration du système. À partir de la version Solaris 10 10/08, le script txzonemgr est le programme préféré pour la configuration du système.

Les utilisateurs ne doivent en aucun cas divulguer leurs mots de passe à des tiers, car ceux-ci pourraient alors avoir accès aux données de l'utilisateur et ne seront alors pas identifiés de manière unique ou fiable. Cette divulgation peut être directe, si l'utilisateur donne délibérément son mot de passe à une autre personne, ou indirecte, par exemple si l'utilisateur l'écrit ou choisit un mot de passe non sécurisé. Le logiciel Trusted Extensions assure une protection contre les mots de passe non sécurisés, mais ne peut pas empêcher un utilisateur de divulguer son mot de passe ou de l'écrire.

Cliquez sur OK pour fermer la boîte de dialogue.

Cliquez sur OK pour accepter l'étiquette par défaut.

Une fois le processus de connexion terminé, l'écran Trusted Extensions s'affiche brièvement, et vous vous trouvez dans une session de bureau avec quatre espaces de travail. Le symbole Trusted Path s'affiche dans la bande de confiance.

Remarque - Vous devez vous déconnecter ou verrouiller l'écran avant de laisser un système sans surveillance. Sinon, n'importe qui peut accéder au système sans aucune identification ni authentification, et cette personne ne pourrait pas être identifiée de manière unique ou fiable.

Cette procédure vous permet d'administrer les utilisateurs, les rôles, les hôtes, les zones et le réseau sur ce système. Sur le premier système que vous configurez, seule l'étendue files est disponible.

Avant de commencer

Vous devez être connecté en tant que superutilisateur.

Pour utiliser la boîte à outils LDAP sur le serveur LDAP à partir d'une console de gestion Solaris qui s'exécute sur un client, vous devez d'abord terminer toutes les tâches de la section Configuration de la Console de gestion Solaris pour LDAP (liste des tâches).

# /usr/sbin/smc &

Remarque - Lors du premier démarrage de la Console de gestion Solaris, plusieurs tâches d'enregistrement sont effectuées. Cela peut prendre quelques minutes.

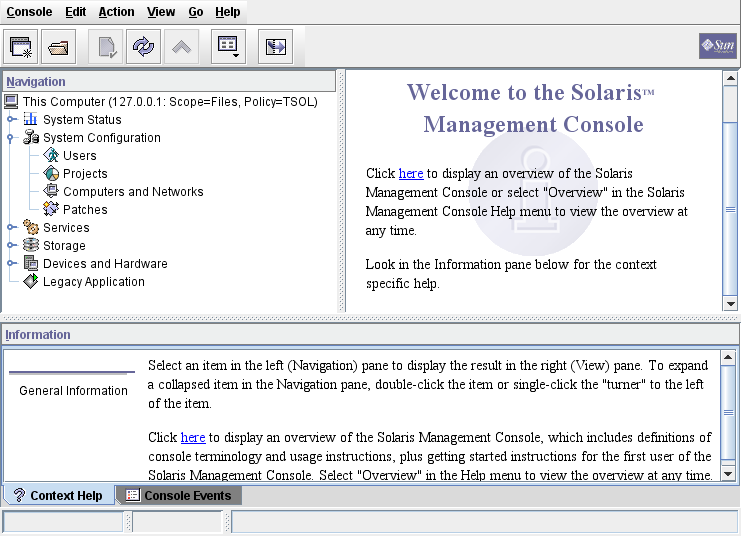

Figure 4-1 Fenêtre initiale de la Console de gestion Solaris

Si ce système ne dispose pas de la quantité recommandée de mémoire et de swap, les boîtes à outils peuvent mettre quelques minutes à s'afficher. Pour obtenir des conseils, reportez-vous à la section Installation ou mise à niveau du SE Solaris pour Trusted Extensions.

La Figure 4-2 représente une boîte à outils Cet ordinateur (this-host : Scope=Files, Policy=TSOL). Trusted Extensions modifie les outils sous le nœud System Configuration (Configuration système).

| Attention - Ne choisissez pas de boîte à outils qui n'a pas de stratégie. Les boîtes à outils n'ayant pas de stratégie répertoriée ne prennent pas en charge Trusted Extensions. |

Votre choix de boîte à outils dépend de l'étendue que vous souhaitez influencer.

Pour modifier les fichiers locaux, sélectionnez l'étendue Files (Fichiers).

Pour modifier les bases de données LDAP, choisissez l'étendue LDAP.

Une fois toutes les tâches de la section Configuration de la Console de gestion Solaris pour LDAP (liste des tâches) effectuées, l'étendue LDAP est disponible.

# /usr/sbin/smc &

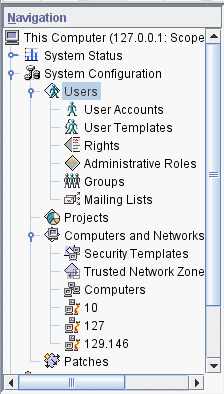

La figure suivante montre une boîte à outils Cet ordinateur (this-host : Scope=Files, Policy=TSOL). Trusted Extensions modifie les outils sous le nœud System Configuration (Configuration système).

Figure 4-2 Outils Trusted Extensions dans la Console de gestion Solaris

L'enregistrement d'une boîte à outils Policy=TSOL permet le chargement par défaut de la boîte à outils Trusted Extensions. Les préférences sont enregistrées par rôle, par hôte. L'hôte est le serveur Console de gestion Solaris.

La boîte à outils Home est sélectionnée.

Placez la boîte à outils active dans le champ Location (Emplacement) en cliquant sur le bouton Use Current Toolbox (Utiliser la boîte à outils actuelle).

Voir aussi

Pour une présentation des ajouts de Trusted Extensions à la Console de gestion Solaris, reportez-vous à la section Outils de la Console de gestion Solaris du Procédures de l’administrateur Oracle Solaris Trusted Extensions. Pour utiliser la Console de gestion Solaris pour créer des modèles de sécurité, reportez-vous à la section Configuration des bases de données réseau de confiance (liste des tâches) du Procédures de l’administrateur Oracle Solaris Trusted Extensions.

Pour LDAP, cette procédure permet d'établir la configuration du service de nommage pour la zone globale. Si vous n'utilisez pas LDAP, vous pouvez ignorer cette procédure.

À partir de la version Solaris 10 5/08, si vous êtes dans un espace de travail Solaris Trusted Extensions (CDE), vous pouvez utiliser le script txzonemgr ou une action Trusted CDE pour créer un client LDAP. Si vous êtes dans un espace de travail Solaris Trusted Extensions (JDS) ou Solaris Trusted Extensions (GNOME), vous devez utiliser le script txzonemgr.

Remarque - Si vous envisagez de configurer un serveur de noms dans chaque zone étiquetée, vous êtes responsable de l'établissement de la connexion de client LDAP pour chaque zone étiquetée.

Avant de commencer

Le Sun Java System Directory Server, c'est-à-dire le serveur LDAP, doit exister. Le serveur doit être rempli avec les bases de données Trusted Extensions, et ce système doit être en mesure de contacter le serveur. Ainsi, le système que vous configurez doit disposer d'une entrée dans la base de données tnrhdb sur le serveur LDAP, ou ce système doit être inclus dans une entrée générique avant d'exécuter cette procédure.

S'il n'y a aucun serveur LDAP configuré avec Trusted Extensions, vous devez effectuer les procédures décrites au Chapitre 5Configuration de LDAP pour Trusted Extensions (tâches) avant d'exécuter celle-ci.

Le fichier de commutation du service de nommage standard pour LDAP est trop restrictif pour Trusted Extensions.

# cd /etc # cp nsswitch.ldap nsswitch.ldap.orig

Les entrées correctes sont similaires aux suivantes :

hosts: files dns ldap ipnodes: files dns ldap networks: ldap files protocols: ldap files rpc: ldap files ethers: ldap files netmasks: ldap files bootparams: ldap files publickey: ldap files services: files

Notez que Trusted Extensions ajoute deux entrées :

tnrhtp: files ldap tnrhdb: files ldap

# cp nsswitch.ldap nsswitch.conf

L'option de menu Create LDAP Client (Créer client LDAP) permet de configurer la zone globale uniquement.

Le titre de la boîte de dialogue est Labeled Zone Manager (Gestionnaire de zones étiquetées).

Enter Domain Name: Type the domain name Enter Hostname of LDAP Server: Type the name of the server Enter IP Address of LDAP Server servername: Type the IP address Enter LDAP Proxy Password: Type the password to the server Confirm LDAP Proxy Password: Retype the password to the server Enter LDAP Profile Name: Type the profile name

Proceed to create LDAP Client?

Lorsque vous validez, le script txzonemgr ajoute le client LDAP. Ensuite, une fenêtre affiche la sortie de la commande.

Ce dossier contient des actions qui définissent les interfaces, les clients LDAP et les zones étiquetées.

Répondez aux invites suivantes :

Domain Name: Type the domain name Hostname of LDAP Server: Type the name of the server IP Address of LDAP Server: Type the IP address LDAP Proxy Password: Type the password to the server Profile Name: Type the profile name

Le compte-rendu d'exécution suivant s'affiche :

global zone will be LDAP client of LDAP-server System successfully configured. *** Select Close or Exit from the window menu to close this window ***

# ldapclient -v mod -a enableShadowUpdate=TRUE \ > -a adminDN=cn=admin,ou=profile,dc=domain,dc=suffix System successfully configured

L'action Create LDAP Client (Créer client LDAP) et le script txzonemgr exécutent uniquement la commande ldapclient init. Dans Trusted Extensions, vous devez également modifier un client LDAP initialisé pour activer les mises à jour en double.

# ldapclient list

La sortie est similaire à la suivante :

NS_LDAP_FILE_VERSION= 2.0 NS_LDAP_BINDDN= cn=proxyagent,ou=profile,dc=domain-name ... NS_LDAP_BIND_TIME= number

Si vous obtenez une erreur, créez de nouveau le client LDAP et fournissez les valeurs correctes. Par exemple, l'erreur suivante peut indiquer que le système ne possède pas d'entrée sur le serveur LDAP :

LDAP ERROR (91): Can't connect to the LDAP server. Failed to find defaultSearchBase for domain domain-name

Pour corriger cette erreur, vous devez vérifier le serveur LDAP.

Exemple 4-2 L'utilisation des noms d'hôtes après le chargement d'un fichier resolv.conf

Dans cet exemple, l'administrateur souhaite qu'un ensemble particulier de serveurs DNS soit disponible pour le système. L'administrateur copie un fichier resolv.conf à partir d'un serveur sur un réseau sécurisé. Étant donné que le serveur DNS n'est pas encore actif, l'administrateur utilise l'adresse IP du serveur pour trouver le serveur.

# cd /etc # cp /net/10.1.1.2/export/txsetup/resolv.conf resolv.conf

Une fois le fichier resolv.conf copié et si le fichier nsswitch.conf inclus dns dans l'entrée hosts, l'administrateur peut utiliser des noms d'hôtes pour localiser les systèmes.