| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Guide d'administration système : Services de sécurité |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Guide d'administration système : Services de sécurité |

Partie I Présentation de la sécurité

1. Services de sécurité (présentation)

Partie II Sécurité du système, des fichiers et des périphériques

2. Gestion de la sécurité de la machine (présentation)

3. Contrôle de l'accès aux systèmes (tâches)

4. Contrôle de l'accès aux périphériques (tâches)

5. Utilisation de l'outil de génération de rapports d'audit de base (tâches)

6. Contrôle de l'accès aux fichiers (tâches)

7. Utilisation d'Automated Security Enhancement Tool (Tâches)

Partie III Rôles, profils de droits et privilèges

8. Utilisation des rôles et des privilèges (présentation)

9. Utilisation du contrôle d'accès basé sur les rôles (tâches)

10. Contrôle d'accès basé sur les rôles (référence)

Partie IV Services cryptographiques

13. Structure cryptographique Oracle Solaris (présentation)

14. Structure cryptographique Oracle Solaris (tâches)

15. Structure de gestion des clés Oracle Solaris

Partie V Services d'authentification et communication sécurisée

16. Utilisation des services d'authentification (tâches)

19. Utilisation d'Oracle Solaris Secure Shell (tâches)

20. Oracle Solaris Secure Shell (référence)

21. Introduction au service Kerberos

22. Planification du service Kerberos

23. Configuration du service Kerberos (tâches)

24. Messages d'erreur et dépannage de Kerberos

25. Administration des principaux et des stratégies Kerberos (tâches)

Méthodes d'administration des principaux et des stratégies Kerberos

Équivalents de ligne de commande de l'Outil SEAM

Seul fichier modifié par l'Outil SEAM

Fonctions d'impression et d'aide en ligne de l'Outil SEAM

Utilisation de grandes listes dans l'Outil SEAM

Procédure de démarrage de l'Outil SEAM

Gestion des principaux de Kerberos

Gestion des principaux de Kerberos (liste des tâches)

Automatisation de la création de principaux Kerberos

Affichage de la liste des principaux Kerberos

Affichage des attributs d'un principal Kerberos

Création d'un principal Kerberos

Duplication d'un principal Kerberos

Modification d'un principal Kerberos

Suppression d'un principal Kerberos

Paramétrage des valeurs par défaut pour la création de principaux Kerberos

Administration des stratégies Kerberos

Administration des stratégies Kerberos (liste des tâches)

Affichage de la liste des stratégies Kerberos

Affichage des attributs d'une stratégie Kerberos

Création d'une stratégie Kerberos

Duplication d'une stratégie Kerberos

Modification d'une stratégie Kerberos

Suppression d'une stratégie Kerberos

Descriptions des panneaux de l'Outil SEAM

Utilisation de l'Outil SEAM avec privilèges d'administration Kerberos limités

Administration des fichiers keytab

Administration des fichiers keytab (liste des tâches)

Ajout d'un principal de service Kerberos à un fichier keytab

Suppression d'un principal de service d'un fichier keytab

Affichage de la liste de clés (principaux) dans un fichier keytab

Désactivation temporaire de l'authentification d'un service sur un hôte

26. Utilisation des applications Kerberos (tâches)

27. Service Kerberos (référence)

Partie VII Audit Oracle Solaris

28. Audit Oracle Solaris (présentation)

29. Planification de l'audit Oracle Solaris

30. Gestion de l'audit Oracle Solaris (tâches)

Cette section fournit des instructions détaillées permettant d'administrer les principaux à l'aide de l'Outil SEAM . Elle fournit également des exemples d'équivalents de lignes de commande, le cas échéant.

|

Même si l'Outil SEAM offre une certaine facilité d'utilisation, il ne propose pas de moyen d'automatiser la création de principaux. L'automatisation est particulièrement utile si vous avez besoin d'ajouter 10 ou même 100 nouveaux principaux dans un court laps de temps. Toutefois, en utilisant la commande kadmin.local dans un script Bourne shell, vous pouvez le faire.

La ligne de script shell suivante illustre une manière d'automatiser la création de nouveaux principaux :

awk '{ print "ank +needchange -pw", $2, $1 }' < /tmp/princnames |

time /usr/sbin/kadmin.local> /dev/null

Cet exemple est réparti sur deux lignes pour une meilleure lisibilité. Le script lit un fichier appelé princnames contenant les noms de principaux et leurs mots de passe, et les ajoute à la base de données Kerberos. Vous devez créer le fichier princnames contenant un nom de principal et son mot de passe sur chaque ligne, séparés par un ou plusieurs espaces. L'option +needchange configure le principal afin que l'utilisateur soit invité à saisir un nouveau mot de passe lors de la première connexion avec le principal. Cette pratique permet de s'assurer que les mots de passe dans le fichier princnames ne représentent pas un risque pour la sécurité.

Vous pouvez construire des scripts plus élaborés. Par exemple, le script peut utiliser les informations contenues dans le service de noms pour obtenir la liste des noms d'utilisateur pour les noms de principaux. Ce que vous faite et la manière dont vous le faites est déterminé par les besoins de votre site et votre expérience en script.

Un exemple d'équivalent de ligne de commande suit cette procédure.

Pour plus d'informations, reportez-vous à la section Procédure de démarrage de l'Outil SEAM .

$ /usr/sbin/gkadmin

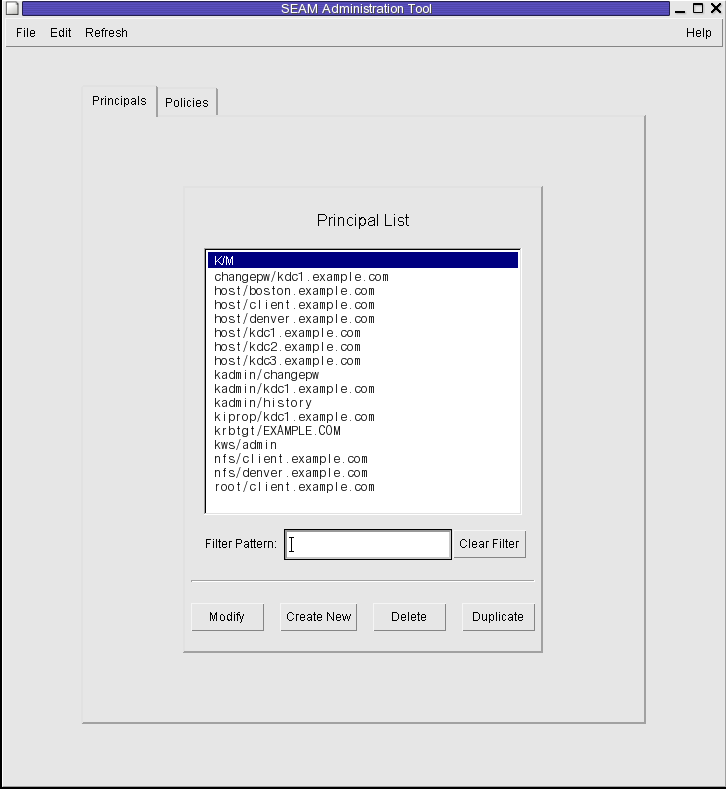

La liste de principaux s'affiche.

Saisissez une chaîne dans le champs de filtre et appuyez sur la touche Entrée. Si le filtre fonctionne, la liste de principaux qui lui correspond s'affiche.

La chaîne du filtre doit être composée d'un ou plusieurs caractères. Notez bien que le mécanisme de filtrage respecte la casse et qu'il vous faut utiliser les majuscules et minuscules appropriées. Par exemple, si vous entrez la chaîne ge, le mécanisme de filtrage affiche uniquement les principaux contenant la chaîne ge (par exemple, george ou edge).

Si vous souhaitez afficher l'intégralité de la liste de principaux, cliquez sur Clear Filter (Supprimer le filtre).

Exemple 25-1 Affichage de la liste de principaux Kerberos (ligne de commande)

Dans l'exemple suivant, la commande list_principals de kadmin est utilisée pour obtenir la liste de tous les principaux correspondant à kadmin*. Les caractères génériques peuvent être utilisés avec la commande list_principals .

kadmin: list_principals kadmin* kadmin/changepw@EXAMPLE.COM kadmin/kdc1.example.con@EXAMPLE.COM kadmin/history@EXAMPLE.COM kadmin: quit

Un exemple d'équivalent de ligne de commande suit cette procédure.

Pour plus d'informations, reportez-vous à la section Procédure de démarrage de l'Outil SEAM .

$ /usr/sbin/gkadmin

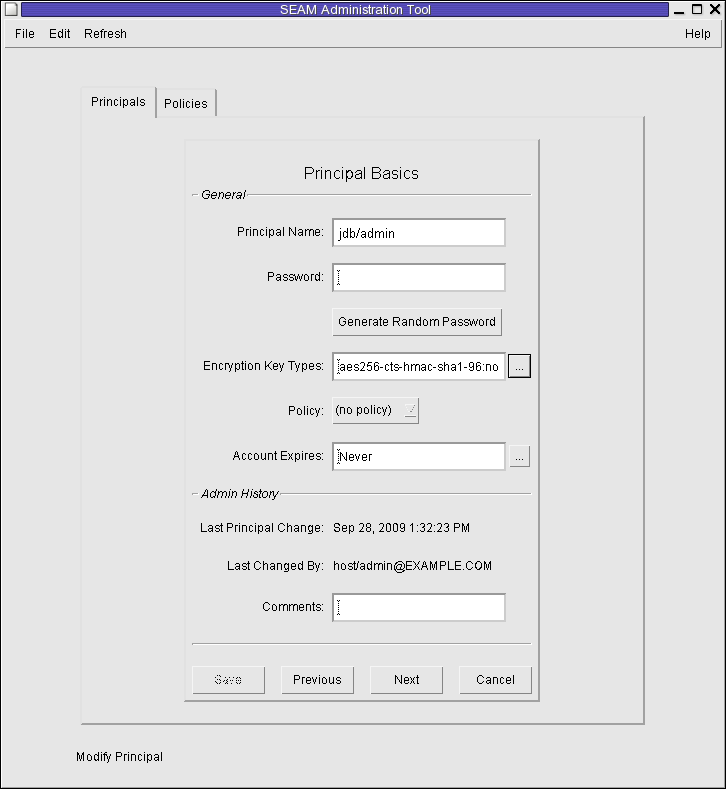

Le panneau Principal Basics (Informations de base du principal) contenant certains attributs du principal s'affiche.

Trois fenêtres contiennent les informations sur les attributs. Choisissez l'aide contextuelle dans le menu d'aide pour obtenir plus d'informations sur les divers attributs dans chaque fenêtre. Ou, pour toutes les descriptions d'attributs de principaux, reportez-vous à la section Descriptions des panneaux de l'Outil SEAM .

Exemple 25-2 Affichage des attributs d'un principal Kerberos

L'exemple suivant montre la première fenêtre lorsque vous visualisez le principal jdb/admin.

Exemple 25-3 Affichage des attributs d'un principal Kerberos (ligne de commande)

Dans l'exemple suivant, la commande get_principal de kadmin est utilisée pour afficher les attributs du principal jdb/admin.

kadmin: getprinc jdb/admin Principal: jdb/admin@EXAMPLE.COM Expiration date: [never] Last password change: [never] Password expiration date: Wed Apr 14 11:53:10 PDT 2011 Maximum ticket life: 1 day 16:00:00 Maximum renewable life: 1 day 16:00:00 Last modified: Mon Sep 28 13:32:23 PST 2009 (host/admin@EXAMPLE.COM) Last successful authentication: [never] Last failed authentication: [never] Failed password attempts: 0 Number of keys: 1 Key: vno 1, AES-256 CTS mode with 96-bit SHA-1 HMAC, no salt Key: vno 1, AES-128 CTS mode with 96-bit SHA-1 HMAC, no salt Key: vno 1, Triple DES with HMAC/sha1, no salt Key: vno 1, ArcFour with HMAC/md5, no salt Key: vno 1, DES cbc mode with RSA-MD5, no salt Attributes: REQUIRES_HW_AUTH Policy: [none] kadmin: quit

Un exemple d'équivalent de ligne de commande suit cette procédure.

Pour plus d'informations, reportez-vous à la section Procédure de démarrage de l'Outil SEAM .

Remarque - Si vous voulez créer un principal qui nécessite une nouvelle stratégie, vous devriez d'abord créer cette stratégie. Reportez-vous à la section Création d'une stratégie Kerberos.

$ /usr/sbin/gkadmin

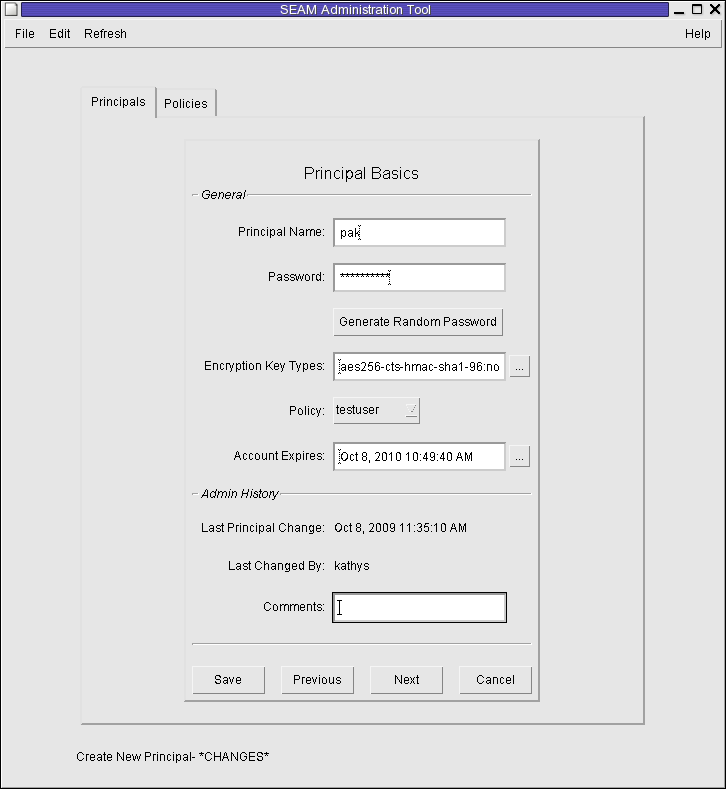

Le panneau Principal Basics contenant certains attributs du principal s'affiche.

Les deux sont obligatoires.

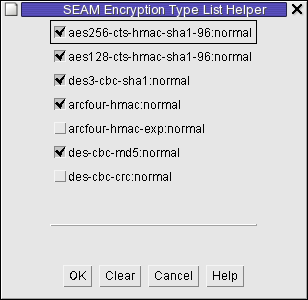

Cliquez sur la boîte située à droite du champ de type de clé de chiffrement pour ouvrir une nouvelle fenêtre qui affiche l'ensemble des types de clés de chiffrement disponibles. Cliquez sur OK après avoir sélectionné les types de chiffrement requis.

Trois fenêtres contiennent les informations sur les attributs. Choisissez l'aide contextuelle dans le menu d'aide pour obtenir plus d'informations sur les divers attributs dans chaque fenêtre. Ou, pour toutes les descriptions d'attributs de principaux, reportez-vous à la section Descriptions des panneaux de l'Outil SEAM .

Pour plus d'informations, reportez-vous à la section Modification des privilèges d'administration Kerberos.

Exemple 25-4 Création d'un principal Kerberos

L'exemple suivant montre le panneau Principal Basics lorsqu'un principal appelée pak est créé. La stratégie est définie sur testuser.

Exemple 25-5 Création d'un principal Kerberos (ligne de commande)

Dans l'exemple suivant, la commande add_principal de kadmin est utilisée pour créer un principal appelé pak. La stratégie du principal est définie sur testuser.

kadmin: add_principal -policy testuser pak Enter password for principal "pak@EXAMPLE.COM": <Type the password> Re-enter password for principal "pak@EXAMPLE.COM": <Type the password again> Principal "pak@EXAMPLE.COM" created. kadmin: quit

Cette procédure explique comment utiliser tout ou partie des attributs d'un principal existant pour en créer un nouveau. Il n'existe pas d'équivalent de ligne de commande pour cette procédure.

Pour plus d'informations, reportez-vous à la section Procédure de démarrage de l'Outil SEAM .

$ /usr/sbin/gkadmin

Le panneau Principal Basics s'affiche. Tous les attributs du principal sélectionné sont dupliqués, sauf les champs de nom et de mot de passe, qui sont vides.

Les deux sont obligatoires. Pour effectuer une copie exacte du principal que vous avez sélectionné, cliquez sur Save et passez à l'Étape 7.

Trois fenêtres contiennent les informations sur les attributs. Choisissez l'aide contextuelle dans le menu d'aide pour obtenir plus d'informations sur les divers attributs dans chaque fenêtre. Ou, pour toutes les descriptions d'attributs de principaux, reportez-vous à la section Descriptions des panneaux de l'Outil SEAM .

Pour plus d'informations, reportez-vous à la section Modification des privilèges d'administration Kerberos.

Un exemple d'équivalent de ligne de commande suit cette procédure.

Pour plus d'informations, reportez-vous à la section Procédure de démarrage de l'Outil SEAM .

$ /usr/sbin/gkadmin

Le panneau Principal Basics contenant certains attributs du principal s'affiche.

Trois fenêtres contiennent les informations sur les attributs. Choisissez l'aide contextuelle dans le menu d'aide pour obtenir plus d'informations sur les divers attributs dans chaque fenêtre. Ou, pour toutes les descriptions d'attributs de principaux, reportez-vous à la section Descriptions des panneaux de l'Outil SEAM .

Remarque - Vous ne pouvez pas modifier le nom d'un principal. Pour renommer un principal, vous devez le dupliquer, lui donner un nouveau nom, l'enregistrer, puis supprimer l'ancien principal.

Pour plus d'informations, reportez-vous à la section Modification des privilèges d'administration Kerberos.

Exemple 25-6 Modification du mot de passe d'un principal Kerberos (ligne de commande)

Dans l'exemple suivant, la commande change_password de kadmin est utilisée pour modifier le mot de passe du principal jdb. La commande change_password ne vous permet pas de réutiliser un mot de passe qui se trouve dans l'historique des mots de passe du principal.

kadmin: change_password jdb Enter password for principal "jdb": <Type the new password> Re-enter password for principal "jdb": <Type the password again> Password for "jdb@EXAMPLE.COM" changed. kadmin: quit

Pour modifier d'autres attributs d'un principal, vous devez utiliser la commande modify_principal de kadmin.

Un exemple d'équivalent de ligne de commande suit cette procédure.

Pour plus d'informations, reportez-vous à la section Procédure de démarrage de l'Outil SEAM .

$ /usr/sbin/gkadmin

Après avoir confirmé la suppression, le principal est supprimé.

Pour plus d'informations, reportez-vous à la section Modification des privilèges d'administration Kerberos.

Exemple 25-7 Suppression d'un principal Kerberos (ligne de commande)

Dans l'exemple suivant, la commande delete_principal de kadmin est utilisée pour supprimer le principal jdb.

kadmin: delete_principal pak Are you sure you want to delete the principal "pak@EXAMPLE.COM"? (yes/no): yes Principal "pak@EXAMPLE.COM" deleted. Make sure that you have removed this principal from all ACLs before reusing. kadmin: quit

Il n'existe pas d'équivalent de ligne de commande pour cette procédure.

Pour plus d'informations, reportez-vous à la section Procédure de démarrage de l'Outil SEAM .

$ /usr/sbin/gkadmin

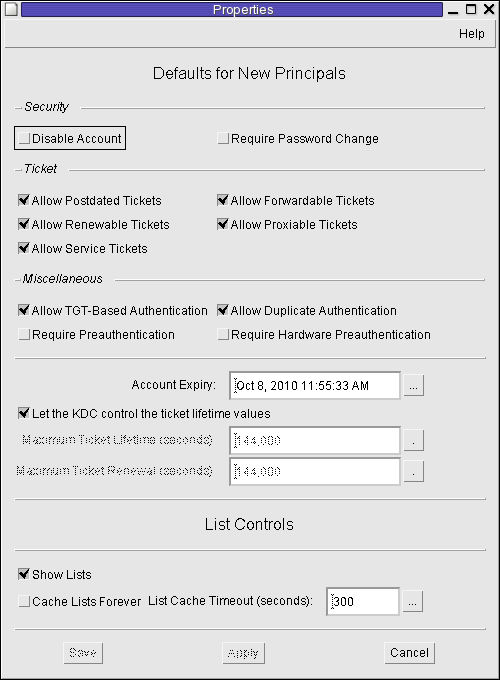

La fenêtre Properties s'affiche.

Choisissez l'aide contextuelle dans le menu d'aide pour obtenir plus d'informations sur les divers attributs dans chaque fenêtre.

Même si votre site dispose probablement de nombreux principaux d'utilisateurs, en général, vous souhaitez que seul un petit nombre d'utilisateurs soit capable d'administrer la base de données Kerberos. Les privilèges d'administration de la base de données Kerberos sont déterminés par le fichier ACL de Kerberos, kadm5.acl. Le fichier kadm5.acl vous permet d'autoriser ou d'interdire l'ajout de privilèges aux principaux individuels. Ou bien, vous pouvez utiliser le caractère générique « * » dans le nom du principal pour spécifier les privilèges pour les groupes de principaux.

Une entrée dans le fichier kadm5.acl doit avoir le format suivant :

principal privileges [principal-target]

| ||||||||||||||||||||||||||||||

Exemple 25-8 Modification des privilèges d'administration de Kerberos

L'entrée suivante dans le fichier kadm5.acl accorde à tout principal dans le domaine EXAMPLE.COM avec l'instance admin tous les privilèges de la base de données Kerberos :

*/admin@EXAMPLE.COM *

L'entrée suivante dans le fichier kadm5.acl donne au principal jdb@example.com les privilèges d'ajouter, de répertorier et de consulter tous les principaux qui ont l'instance root.

jdb@EXAMPLE.COM ali */root@EXAMPLE.COM