| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Guide d'administration système : Services de sécurité |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Guide d'administration système : Services de sécurité |

Partie I Présentation de la sécurité

1. Services de sécurité (présentation)

Partie II Sécurité du système, des fichiers et des périphériques

2. Gestion de la sécurité de la machine (présentation)

3. Contrôle de l'accès aux systèmes (tâches)

4. Contrôle de l'accès aux périphériques (tâches)

5. Utilisation de l'outil de génération de rapports d'audit de base (tâches)

6. Contrôle de l'accès aux fichiers (tâches)

7. Utilisation d'Automated Security Enhancement Tool (Tâches)

Partie III Rôles, profils de droits et privilèges

8. Utilisation des rôles et des privilèges (présentation)

9. Utilisation du contrôle d'accès basé sur les rôles (tâches)

10. Contrôle d'accès basé sur les rôles (référence)

Partie IV Services cryptographiques

13. Structure cryptographique Oracle Solaris (présentation)

14. Structure cryptographique Oracle Solaris (tâches)

15. Structure de gestion des clés Oracle Solaris

Partie V Services d'authentification et communication sécurisée

16. Utilisation des services d'authentification (tâches)

19. Utilisation d'Oracle Solaris Secure Shell (tâches)

20. Oracle Solaris Secure Shell (référence)

21. Introduction au service Kerberos

22. Planification du service Kerberos

23. Configuration du service Kerberos (tâches)

24. Messages d'erreur et dépannage de Kerberos

25. Administration des principaux et des stratégies Kerberos (tâches)

26. Utilisation des applications Kerberos (tâches)

27. Service Kerberos (référence)

Partie VII Audit Oracle Solaris

28. Audit Oracle Solaris (présentation)

Rapports entre l'audit et la sécurité

Terminologie et concept de l'audit

Classes d'audit et présélection

Enregistrements d'audit et jetons d'audit

Audit sur un système à zones Oracle Solaris

Améliorations apportées à l'audit dans la version Solaris10.

29. Planification de l'audit Oracle Solaris

30. Gestion de l'audit Oracle Solaris (tâches)

L'audit consiste à collecter des données sur l'utilisation des ressources système. Les données d'audit fournissent un enregistrement des événements système ayant trait à la sécurité. Ces données peuvent ensuite être utilisées pour déterminer la responsabilité quant aux actions survenant sur un hôte. Un audit réussi commence par deux fonctions de sécurité : identification et authentification. À chaque connexion, une fois qu'un utilisateur fournit un nom d'utilisateur et un mot de passe, un ID de session d'audit unique est généré et associé au processus de l'utilisateur. L'ID de session d'audit est hérité par tous les processus démarrés au cours de la session de connexion. Même si un utilisateur change d'identité au cours d'une session, toutes ses actions sont suivies avec le même ID de session d'audit. Pour plus d'informations sur le changement d'identité, reportez-vous à la page de manuel su(1M).

Le service d'audit effectue les opérations suivantes :

Surveillance des événements liés à la sécurité survenant sur l'hôte

Enregistrement des événements dans une piste d'audit à l'échelle du réseau

Détection des utilisations inappropriées et des activités non autorisées

Examen des modèles d'accès et des historiques d'accès des individus et des objets

Identification des tentatives de contournement des mécanismes de protection

Détection de l'utilisation étendue d'un privilège survenant lorsqu'un utilisateur change d'identité

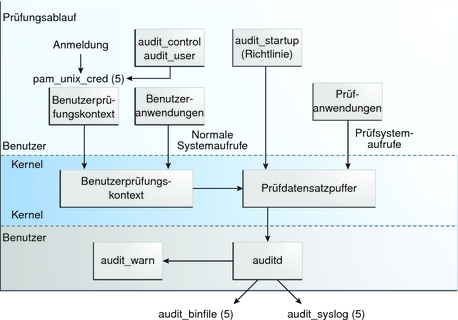

Lors de la configuration du système, vous présélectionnez les classes d'enregistrements d'audit à surveiller. Vous pouvez également régler le degré de l'audit effectué pour chaque utilisateur. La figure ci-dessous présente les détails du flux d'audit Oracle Solaris.

Figure 28-1 Flux d'audit

Une fois les données d'audit collectées dans le noyau, les plug-ins distribuent les données aux emplacements appropriés. Par la suite, les outils de post-sélection vous permettent de réduire et d'examiner des parties intéressantes de la piste d'audit. Par exemple, vous pouvez choisir de passer en revue les enregistrements d'audit pour chaque utilisateur ou pour des groupes spécifiques. Vous pouvez examiner tous les enregistrements d'un certain type d'événement un jour donné. Ou bien, vous pouvez sélectionner les enregistrements générés à une certaine heure de la journée.

Les systèmes qui installent des zones non globales peuvent auditer toutes les zones de la même façon que la zone globale. Ces systèmes peuvent également être configurés pour collecter différents enregistrements dans les zones non globales. Pour plus d'informations, reportez-vous à la section Audit et zones Oracle Solaris.