| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Administration d'Oracle Solaris : services de sécurité Oracle Solaris 11 Information Library (Français) |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Administration d'Oracle Solaris : services de sécurité Oracle Solaris 11 Information Library (Français) |

Partie I Présentation de la sécurité

1. Services de sécurité (présentation)

Partie II Sécurité du système, des fichiers et des périphériques

2. Gestion de la sécurité de la machine (présentation)

3. Contrôle de l'accès aux systèmes (tâches)

4. Service d'analyse antivirus (tâches)

5. Contrôle de l'accès aux périphériques (tâches)

6. Utilisation de l'outil de génération de rapports d'audit de base (tâches)

7. Contrôle de l'accès aux fichiers (tâches)

Partie III Rôles, profils de droits et privilèges

8. Utilisation des rôles et des privilèges (présentation)

9. Utilisation du contrôle d'accès basé sur les rôles (tâches)

10. Attributs de sécurité dans Oracle Solaris (référence)

Partie IV Services cryptographiques

11. Structure cryptographique (présentation)

12. Structure cryptographique (tâches)

13. Structure de gestion des clés

Partie V Services d'authentification et communication sécurisée

14. Authentification des services réseau (tâches)

17. Utilisation de Secure Shell (tâches)

19. Introduction au service Kerberos

20. Planification du service Kerberos

21. Configuration du service Kerberos (tâches)

22. Messages d'erreur et dépannage de Kerberos

23. Administration des principaux et des stratégies Kerberos (tâches)

24. Utilisation des applications Kerberos (tâches)

Avez-vous besoin de vous soucier des tickets ?

Affichage des tickets Kerberos

Destruction des tickets Kerberos

Gestion des mots de passe Kerberos

Conseils sur le choix d'un mot de passe

Modification de votre mot de passe

Octroi de l'accès à votre compte

Commandes utilisateur Kerberos

Présentation des commandes utilisant Kerberos

25. Service Kerberos (référence)

Partie VII Audit dans Oracle Solaris

Le produit Kerberos V5 est un système à connexion unique, ce qui signifie que vous n'avez à saisir votre mot de passe qu'une seule fois. Les programmes de Kerberos V5 effectuent l'authentification (et éventuellement le chiffrement) pour vous, car Kerberos a été intégré dans une suite de programmes réseau existants et connus. Les applications de Kerberos V5 sont des versions de programmes réseau UNIX existants auxquels des fonctions Kerberos ont été ajoutées.

Par exemple, lorsque vous utilisez un programme utilisant Kerberos pour vous connecter à un hôte distant, le programme, le KDC et l'hôte distant effectuent un ensemble de négociations rapides. Lorsque ces négociations sont terminées, le programme a prouvé votre identité en votre nom à l'hôte distant, et l'hôte distant vous a accordé l'accès.

Notez que les commandes utilisant Kerberos tentent de s'authentifier auprès de Kerberos en premier lieu. Si l'authentification Kerberos échoue, une erreur se produit ou l'authentification UNIX est tentée, en fonction des options qui ont été utilisées avec la commande. Reportez-vous à la section Kerberos Security dans chaque page de manuel des commandes Kerberos pour obtenir des informations plus détaillées.

Les services réseau utilisant Kerberos sont des programmes qui se connectent à une autre machine quelque part sur Internet. Ces programmes sont les suivants :

ftp

rcp

rlogin

rsh

ssh

telnet

Ces programmes ont des fonctionnalités qui utilisent de façon transparente vos tickets Kerberos pour négocier l'authentification et le chiffrement optionnel avec l'hôte distant. Dans la plupart des cas, vous remarquerez uniquement que vous n'avez plus à saisir votre mot de passe pour les utiliser, car Kerberos fournira une preuve de votre identité pour vous.

Les programmes réseau Kerberos V5 comprennent des options qui vous permettent de réaliser les opérations suivantes :

Transférer vos billets à un autre hôte (si vous avez préalablement obtenu des tickets transmissibles).

Chiffrer les données transférées entre vous et l'hôte distant.

Remarque - Cette section part du principe que vous êtes déjà familiarisé avec les versions non Kerberos de ces programmes, et met en évidence les fonctionnalités Kerberos ajoutées par le package Kerberos V5. Pour obtenir des descriptions détaillées des commandes décrites ici, reportez-vous à leurs pages de manuel respectives.

Les options Kerberos suivantes ont été ajoutées à ftp, rcp, rlogin, rsh et telnet :

Tente la connexion automatique à l'aide de vos tickets existants. Utilise le nom d'utilisateur tel que renvoyé par getlogin(), sauf si le nom est différent de l'ID utilisateur en cours. Reportez-vous à la page de manuel telnet(1) pour plus de détails.

Transfère un ticket non transmissible à un hôte distant. Cette option est mutuellement exclusive avec l'option -F. Elles ne peuvent pas être utilisées ensemble dans la même commande.

Vous voudrez transmettre un ticket si vous avez des raisons de croire que vous aurez besoin de vous authentifier auprès d'autres services basés sur Kerberos sur un troisième hôte. Par exemple, vous pouvez être amené à vous connecter à distance à un autre ordinateur, puis à vous connecter à distance à partir de celui-ci à une troisième machine.

Vous devez absolument utiliser un ticket transmissible si votre répertoire personnel sur l'hôte distant est monté sur NFS à l'aide du mécanisme Kerberos V5. Dans le cas contraire, vous ne pourrez pas accéder à votre répertoire personnel. En d'autres termes, supposons que vous vous connectiez d'abord au système 1. A partir du système 1, vous vous connectez à distance sur votre machine, système 2, qui permet de monter votre répertoire personnel du système 3. Sauf si vous avez utilisé l'option -f ou -F avec rlogin, vous ne pourrez pas accéder à votre répertoire personnel car votre ticket ne peut pas être transmis au système 3.

Par défaut, kinit obtient des tickets d'octroi de tickets transmissibles (TGT, ticket-granting ticket). Cependant, votre configuration peut varier à cet égard.

Pour plus d'informations sur le transfert de tickets, reportez-vous à la section Transfert des tickets Kerberos.

Transfère une copie retransmissible de votre TGT à un système distant. Elle est similaire à -f, mais elle permet d'accéder à une autre machine (par exemple, une quatrième ou une cinquième). L'option -F peut donc être considérée comme étant un surensemble de l'option -f. L'option -F est mutuellement exclusive avec l'option -f. Elles ne peuvent pas être utilisées ensemble dans la même commande.

Pour plus d'informations sur le transfert de tickets, reportez-vous à la section Transfert des tickets Kerberos.

Demande des tickets pour l'hôte distant dans le domaine (realm) spécifié, au lieu de déterminer le domaine lui-même à l'aide du fichier krb5.conf.

Utilise vos billets pour l'authentification auprès de l'hôte distant, mais n'effectue pas la connexion automatiquement.

Spécifie le mécanisme de sécurité GSS-API à utiliser, comme indiqué dans le fichier /etc/gss/mech. La valeur par défaut est kerberos_v5.

Le tableau suivant présente les commandes offrant des options spécifiques. Un "X" indique que la commande a une option de ce type.

Tableau 24-1 Options Kerberos pour les commandes réseau

|

En outre, ftp permet la définition du niveau de protection d'une session à son invite :

Définit le niveau de protection sur “clear” (aucune protection). Ce niveau de protection est la valeur par défaut.

Définit le niveau de protection sur "private". La confidentialité et l'intégrité des transmissions de données sont protégées par chiffrement. Toutefois, le service de confidentialité peut ne pas être disponible pour tous les utilisateurs Kerberos.

Définit le niveau de protection sur "safe". L'intégrité des transmissions de données est protégée par contrôle cryptographique.

Vous pouvez également définir le niveau de protection à l'invite ftp en tapant protect suivi par l'un des niveaux de protection indiqués ci-dessus (clear, private ou safe).

Comme décrit dans la section Présentation des commandes utilisant Kerberos, certaines commandes vous permettent de transférer les tickets à l'aide de l'option -f ou -F. Le transfert des billets vous permet de "chaîner" vos transactions réseau. Vous pouvez, par exemple, vous connecter à distance sur un seul ordinateur, puis vous connecter à distance à partir de celui-ci à une autre machine. L'option -f vous permet de transférer un ticket, tandis que l'option -F vous permet de retransférer un ticket transmis.

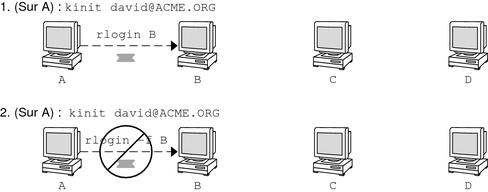

Dans la figure suivante, l'utilisateur david obtient un ticket d'octroi de tickets (TGT) non transmissible avec kinit. Le ticket est non transmissible car il n'a pas spécifié l'option -f. Dans le scénario 1, il est en mesure de se connecter à distance à la machine B, mais il ne peut aller plus loin. Dans le scénario 2, la commande rlogin -f échoue car il tente de transférer un ticket qui est non transmissible.

Figure 24-2 Utilisation des tickets non transmissibles

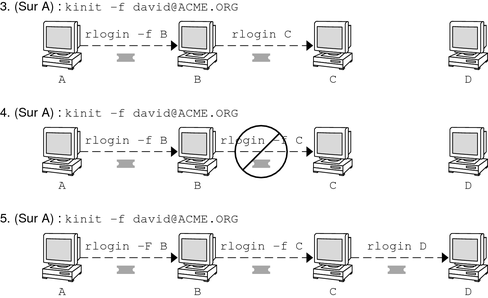

En réalité, les fichiers de configuration Kerberos sont définis de sorte que kinit obtient des tickets transmissibles par défaut. Cependant, votre configuration peut être différente. Pour les besoins de notre explication, supposons que kinit n'obtienne pas de TGT transmissibles sauf si elle est appelée avec kinit -f. Notez d'ailleurs que kinit n'a pas d'option -F. Les TGT sont soit transmissibles ou non.

Dans la figure suivante, l'utilisateur david obtient des TGT transmissibles avec kinit -f. Dans le scénario 3, il est en mesure d'atteindre la machine C, car il utilise un ticket transmissible avec la commande rlogin. Dans le scénario 4, la deuxième commande rlogin échoue parce que le ticket n'est pas retransférable. En utilisant l'option -F à la place, comme dans le scénario 5, la deuxième rlogin réussit et le ticket peut être retransféré à l'ordinateur D.

Figure 24-3 Utilisation de tickets transmissibles

Les exemples suivants montrent comment les options des commandes utilisant Kerberos fonctionnent.

Exemple 24-5 Utilisation des options -a, -f et -x avec telnet

Dans cet exemple, l'utilisateur david s'est déjà connecté et souhaite se connecter via Internet ou un réseau local (telnet) à la machine denver.example.com. Il utilise l'option -f pour transférer ses tickets existants, l'option -x pour chiffrer la session et l'option -a pour effectuer la connexion automatique. Dans la mesure où il n'a pas l'intention d'utiliser les services d'un troisième hôte, il peut utiliser -f au lieu de -F.

% telnet -a -f -x denver.example.com Trying 128.0.0.5... Connected to denver.example.com. Escape character is '^]'. [ Kerberos V5 accepts you as "david@eng.example.com" ] [ Kerberos V5 accepted forwarded credentials ] SunOS 5.9: Tue May 21 00:31:42 EDT 2004 Welcome to SunOS %

Vous remarquerez que l'ordinateur de david a utilisé Kerberos pour l'authentifier auprès de denver.example.com et l'a connecté automatiquement sous son identité. Il a eu une session chiffrée, une copie de ses tickets déjà en attente, et il n'a jamais eu à entrer son mot de passe. S'il avait utilisé une version non Kerberos de telnet, il aurait été invité à saisir son mot de passe, lequel aurait été envoyé sur le réseau, non chiffré. Si un intrus avait analysé le trafic réseau à ce moment-là, il aurait connu le mot de passe de david.

Si vous transférez vos tickets Kerberos, telnet (ainsi que les autres commandes abordées ici) les détruit lorsqu'elle s'arrête.

Exemple 24-6 Utilisation de rlogin avec l'option -F

Ici, l'utilisateur jennifer veut se connecter à sa propre machine, boston.example.com. Elle transmet ses tickets existants avec l'option -F, et chiffre la session à l'aide de l'option -x. Elle choisit -F plutôt que -f car une fois qu'elle s'est connectée à boston, elle peut vouloir effectuer d'autres transactions réseau nécessitant le retransfert des tickets. En outre, dans la mesure où elle transfère ses tickets existants, elle n'a pas à saisir son mot de passe.

% rlogin boston.example.com -F -x This rlogin session is using encryption for all transmissions. Last login Mon May 19 15:19:49 from daffodil SunOS Release 5.9 (GENERIC) #2 Tue Nov 14 18:09:3 EST 2003 %

Exemple 24-7 Définition du niveau de protection dans ftp

Supposons que joe veuille utiliser ftp pour obtenir son courrier à partir du répertoire ~joe/MAIL de la machine denver.example.com, en chiffrant la session. L'échange se présente comme suit :

% ftp -f denver.example.com Connected to denver.example.com 220 denver.example.org FTP server (Version 6.0) ready. 334 Using authentication type GSSAPI; ADAT must follow GSSAPI accepted as authentication type GSSAPI authentication succeeded Name (daffodil.example.org:joe) 232 GSSAPI user joe@MELPOMENE.EXAMPLE.COM is authorized as joe 230 User joe logged in. Remote system type is UNIX. Using BINARY mode to transfer files. ftp> protect private 200 Protection level set to Private ftp> cd ~joe/MAIL 250 CWD command successful. ftp> get RMAIL 227 Entering Passive Mode (128,0,0,5,16,49) 150 Opening BINARY mode data connection for RMAIL (158336 bytes). 226 Transfer complete. 158336 bytes received in 1.9 seconds (1.4e+02 Kbytes/s) ftp> quit %

Pour chiffrer la session, joe définit le niveau de protection sur private.