| Omitir V�nculos de navegaci�n | |

| Salir de la Vista de impresi�n | |

|

Administración de Oracle Solaris: servicios IP Oracle Solaris 11 Information Library (Español) |

| Omitir V�nculos de navegaci�n | |

| Salir de la Vista de impresi�n | |

|

Administración de Oracle Solaris: servicios IP Oracle Solaris 11 Information Library (Español) |

Parte I Administración de TCP/IP

1. Planificación de la implementación de red

2. Consideraciones para el uso de direcciones IPv6

3. Configuración de una red IPv4

4. Habilitación de IPv6 en una red

5. Administración de una red TCP/IP

6. Configuración de túneles IP

7. Resolución de problemas de red

10. Acerca de DHCP (descripción general)

11. Administración del servicio DHCP de ISC

12. Configuración y administración del cliente DHCP

13. Comandos y archivos DHCP (referencia)

14. Arquitectura de seguridad IP (descripción general)

15. Configuración de IPsec (tareas)

Protección del tráfico con IPsec

Cómo proteger el tráfico entre dos sistemas con IPsec

Cómo utilizar IPsec para proteger un servidor web del tráfico que no procede de Internet

Cómo visualizar las políticas de IPsec

Protección de una VPN con IPsec

Ejemplos de protección de una VPN con IPsec mediante el uso del modo de túnel

Descripción de la topología de red para la protección de una VPN por parte de las tareas de IPsec

Cómo crear manualmente claves IPsec

Cómo configurar una función para la seguridad de la red

Cómo gestionar servicios IPsec e IKE

Cómo verificar que los paquetes estén protegidos con IPsec

16. Arquitectura de seguridad IP (referencia)

17. Intercambio de claves de Internet (descripción general)

18. Configuración de IKE (tareas)

19. Intercambio de claves de Internet (referencia)

20. Filtro IP en Oracle Solaris (descripción general)

22. Descripción general del equilibrador de carga integrado

23. Configuración del equilibrador de carga integrado (tareas)

24. Protocolo de redundancia de enrutador virtual (descripción general)

25. Configuración VRRP (tareas)

26. Implementación del control de congestión

Parte V Calidad de servicio IP (IPQoS)

27. Introducción a IPQoS (descripción general)

28. Planificación para una red con IPQoS (tareas)

29. Creación del archivo de configuración IPQoS (tareas)

30. Inicio y mantenimiento de IPQoS (tareas)

31. Uso de control de flujo y recopilación de estadísticas (tareas)

Oracle Solaris puede configurar una VPN que esté protegida por IPsec. Los túneles pueden crearse en modo de túnel o en modo de transporte. Para ver una explicación, consulte Modos de transporte y túnel en IPsec. En los ejemplos y procedimientos de esta sección, se utilizan direcciones IPv4, pero los ejemplos y procedimientos también se aplican a VPN IPv6. Para ver una breve explicación, consulte Protección del tráfico con IPsec.

Para ver ejemplos de políticas IPsec para túneles en modo de túnel, consulte Ejemplos de protección de una VPN con IPsec mediante el uso del modo de túnel.

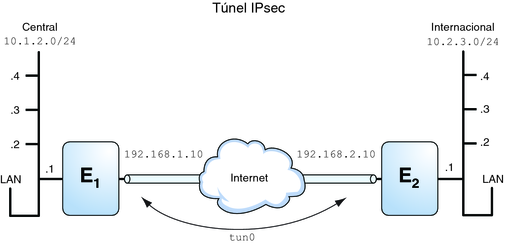

Figura 15-1 Túnel protegido por IPsec

Los ejemplos siguientes presuponen que el túnel se ha configurado para todas las subredes de la LAN:

## Tunnel configuration ## # Tunnel name is tun0 # Intranet point for the source is 10.1.2.1 # Intranet point for the destination is 10.2.3.1 # Tunnel source is 192.168.1.10 # Tunnel destination is 192.168.2.10

# Tunnel name address object is tun0/to-central # Tunnel name address object is tun0/to-overseas

Ejemplo 15-2 Creación de un túnel que puedan utilizar todas las subredes

En este ejemplo, se puede crear un túnel de todo el tráfico de las LAN locales de la LAN central de la Figura 15-1 a través del enrutador 1 al enrutador 2 y, luego, transferirlo a todas las LAN locales de la LAN internacional. El tráfico se cifra con AES.

## IPsec policy ##

{tunnel tun0 negotiate tunnel}

ipsec {encr_algs aes encr_auth_algs sha512 sa shared}Ejemplo 15-3 Creación de un túnel que sólo conecta dos subredes

En este ejemplo, sólo se crea un túnel y se cifra el tráfico entre la subred 10.1.2.0/24 de la LAN central y la subred 10.2.3.0/24 de la LAN internacional. En caso de no haber otras políticas IPsec para Central, si la LAN central intenta enrutar el tráfico para otras LAN por este túnel, el tráfico se transferirá al enrutador 1.

## IPsec policy ##

{tunnel tun0 negotiate tunnel laddr 10.1.2.0/24 raddr 10.2.3.0/24}

ipsec {encr_algs aes encr_auth_algs sha512 shared}

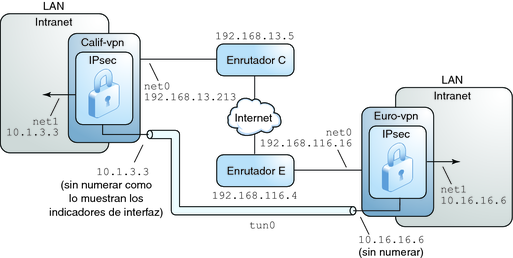

Los procedimientos que se describen a continuación presuponen la siguiente configuración. Para ver una representación de la red, consulte la Figura 15-2.

Cada sistema utiliza un espacio de dirección IPv4.

Cada sistema cuenta con dos interfaces. La interfaz net0 se conecta a Internet. En este ejemplo, las direcciones IP de Internet empiezan por 192.168. La interfaz net1 se conecta a la LAN de la compañía, es decir, a su intranet. En este ejemplo, las direcciones IP de la intranet empiezan por el número 10.

Cada sistema requiere autenticación ESP con el algoritmo SHA-2. En este ejemplo, el algoritmo SHA-2 requiere una clave de 512 bits.

Cada sistema requiere cifrado ESP con el algoritmo AES. El algoritmo AES utiliza una clave de 128 o 256 bits.

Cada sistema puede conectarse a un enrutador que tenga acceso directo a Internet.

Cada sistema utiliza asociaciones de seguridad compartidas.

Figura 15-2 VPN de ejemplo entre oficinas conectadas a través de Internet

Como se muestra en la ilustración anterior, los procedimientos utilizan los siguientes parámetros de configuración.

|

Para obtener información sobre los nombres de túnel, consulte Configuración y administración de túneles con el comando dladm. Para obtener información sobre los objetos de dirección, consulte Cómo configurar una interfaz IP y la página del comando man ipadm(1M).

En modo túnel, el paquete IP interior determina la política IPsec que protege su contenido.

Este procedimiento amplía el procedimiento de Cómo proteger el tráfico entre dos sistemas con IPsec. El procedimiento de configuración se describe en Descripción de la topología de red para la protección de una VPN por parte de las tareas de IPsec.

Para ver una descripción completa de los motivos para ejecutar comandos determinados, consulte los pasos correspondientes en Cómo proteger el tráfico entre dos sistemas con IPsec.

Nota - Lleve a cabo los pasos de este procedimiento en ambos sistemas.

Además de conectar dos sistemas, está conectando dos intranets que se conectan a estos dos sistemas. Los sistemas de este procedimiento actúan como portales.

Nota - Para utilizar IPsec en modo de túnel con etiquetas en un sistema Trusted Extensions, consulte la extensión de este procedimiento en Cómo configurar un túnel en una red que no es de confianza de Configuración y administración de Trusted Extensions.

Antes de empezar

Debe estar en la zona global para configurar la política IPsec para el sistema o para una zona de IP compartida. Para una zona de IP exclusiva, configure la política IPsec en la zona no global.

Para obtener más información, consulte Cómo obtener derechos administrativos de Administración de Oracle Solaris: servicios de seguridad. Si inicia sesión de manera remota, utilice el comando ssh para un inicio de sesión remoto seguro. Esto se ilustra en el Ejemplo 15-1.

# routeadm -d ipv4-routing # ipadm set-prop -p forwarding=off ipv4 # routeadm -u

La desactivación del reenvío de IP impide que los paquetes se reenvíen de una red a otra a través de este sistema. Para ver una descripción del comando routeadm, consulte la página del comando manrouteadm(1M).

# ipadm set-prop -p hostmodel=strong ipv4

La activación de la función estricta de hosts múltiples de IP requiere que los paquetes de una de las direcciones de destino del sistema lleguen a la dirección de destino correcta.

Cuando el parámetro hostmodel está configurado en strong, los paquetes que llegan a una interfaz determinada deben dirigirse a una de las direcciones IP locales de esa interfaz. Todos los demás paquetes, incluidos los que se dirigen a otras direcciones locales del sistema, se eliminan.

Compruebe que los montajes de realimentación y el servicio ssh se estén ejecutando.

# svcs | grep network online Aug_02 svc:/network/loopback:default … online Aug_09 svc:/network/ssh:default

Edite el archivo /etc/inet/ipsecinit.conf para agregar la política IPsec para la VPN. Para ver ejemplos adicionales, consulte Ejemplos de protección de una VPN con IPsec mediante el uso del modo de túnel.

En esta política, la protección IPsec no se necesita entre sistemas de la LAN local y la dirección IP del servidor de seguridad, de modo que se agrega una instrucción bypass.

# LAN traffic to and from this host can bypass IPsec.

{laddr 10.16.16.6 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-2.

{tunnel tun0 negotiate tunnel}

ipsec {encr_algs aes encr_auth_algs sha512 sa shared}# LAN traffic to and from this host can bypass IPsec.

{laddr 10.1.3.3 dir both} bypass {}

# WAN traffic uses ESP with AES and SHA-2.

{tunnel tun0 negotiate tunnel}

ipsec {encr_algs aes encr_auth_algs sha512 sa shared}Configure IKE siguiendo uno de los métodos de configuración de Configuración de IKE (mapa de tareas). Para ver la sintaxis del archivo de configuración de IKE, consulte la página del comando man ike.config(4).

Nota - Si debe generar y mantener las claves de forma manual, consulte Cómo crear manualmente claves IPsec.

# ipsecconf -c -f /etc/inet/ipsecinit.conf

Subsane los posibles errores, compruebe la sintaxis del archivo y continúe.

# svcadm refresh svc:/network/ipsec/policy:default

La política IPsec está habilitada de forma predeterminada, por lo que puede actualizarla. Si ha inhabilitado la política IPsec, habilítela.

# svcadm enable svc:/network/ipsec/policy:default

Los comandos siguientes configuran las interfaces internas y externas, crean el túnel tun0 y asignan direcciones IP al túnel.

Si la interfaz net1 no existe, el primer comando la crea.

# ipadm create-addr -T static -a local=10.1.3.3 net1/inside # dladm create-iptun -T ipv4 -a local=10.1.3.3,remote=10.16.16.6 tun0 # ipadm create-addr -T static \ -a local=192.168.13.213,remote=192.168.116.16 tun0/v4tunaddr

# ipadm create-addr -T static -a local=10.16.16.6 net1/inside # dladm create-iptun -T ipv4 -a local=10.16.16.6,remote=10.1.3.3 tun0 # ipadm create-addr -T static \ -a local=192.168.116.16,remote=192.168.13.213 tun0/v4tunaddr

Nota - La opción -T del comando ipadm permite especificar el tipo de dirección que se creará. La opción -T del comando dladm permite especificar el túnel.

Para obtener información sobre estos comandos, consulte las páginas del comando man dladm(1M) y ipadm(1M), y Cómo configurar una interfaz IP. Para obtener información sobre los nombres personalizados, consulte Dispositivos de red y nombres de enlaces de datos de Administración de Oracle Solaris: interfaces y virtualización de redes.

# ipadm set-ifprop -m ipv4 -p forwarding=on net1 # ipadm set-ifprop -m ipv4 -p forwarding=off net0

El reenvío de IP significa que los paquetes que llegan desde cualquier parte se pueden reenviar. El reenvío de IP también significa que los paquetes que abandonan esta interfaz podrían haberse originado en cualquier otra parte. Para reenviar un paquete correctamente, tanto la interfaz receptora como la de transmisión deben tener activa la opción de reenvío de IP.

Dado que la interfaz net1 está dentro de la intranet, el reenvío de IP debe estar activo para net1. Dado que tun0 conecta los dos sistemas a través de Internet, el reenvío de IP debe permanecer activado para tun0. La interfaz net0 tiene su propio reenvío de IP desactivado para evitar que un adversario externo inserte paquetes en la intranet protegida. El término externo hace referencia a Internet.

# ipadm set-addrprop -p private=on net0

Aunque net0 tenga el reenvío de IP desactivado, la implementación de un protocolo de enrutamiento podría seguir publicando la interfaz. Por ejemplo, el protocolo in.routed podría seguir anunciando que net0 está disponible para reenviar paquetes a sus equivalentes dentro de la intranet. Al configurar el indicador private de la interfaz, se evita la publicación de estos datos.

# svcadm restart svc:/network/initial:default

La ruta predeterminada debe ser un enrutador con acceso directo a Internet.

# route -p add net default 192.168.13.5

# route -p add net default 192.168.116.4

Aunque la interfaz net0 no forme parte de la intranet, net0 necesita alcanzar su sistema equivalente a través de Internet. Para encontrar su equivalente, net0 necesita información sobre el enrutamiento de Internet. El sistema VPN aparece como host, en lugar de aparecer como enrutador, para el resto de Internet. Por tanto, puede utilizar un enrutador predeterminado o ejecutar el protocolo de descubrimiento de enrutador para encontrar un sistema equivalente. Para más información, consulte las páginas del comando man route(1M) e in.routed(1M).