| Omitir V�nculos de navegaci�n | |

| Salir de la Vista de impresi�n | |

|

Administración de Oracle Solaris: servicios de seguridad Oracle Solaris 11 Information Library (Español) |

| Omitir V�nculos de navegaci�n | |

| Salir de la Vista de impresi�n | |

|

Administración de Oracle Solaris: servicios de seguridad Oracle Solaris 11 Information Library (Español) |

Parte I Descripción general de la seguridad

1. Servicios de seguridad (descripción general)

Parte II Seguridad de sistemas, archivos y dispositivos

2. Gestión de seguridad de equipos (descripción general)

3. Control de acceso a sistemas (tareas)

4. Servicio de análisis de virus (tareas)

5. Control de acceso a dispositivos (tareas)

6. Uso de la herramienta básica de creación de informes de auditoría (tareas)

7. Control de acceso a archivos (tareas)

Parte III Roles, perfiles de derechos y privilegios

8. Uso de roles y privilegios (descripción general)

9. Uso del control de acceso basado en roles (tareas)

10. Atributos de seguridad en Oracle Solaris (referencia)

Parte IV Servicios criptográficos

11. Estructura criptográfica (descripción general)

12. Estructura criptográfica (tareas)

13. Estructura de gestión de claves

Parte V Servicios de autenticación y comunicación segura

14. Autenticación de servicios de red (tareas)

17. Uso de Secure Shell (tareas)

19. Introducción al servicio Kerberos

20. Planificación del servicio Kerberos

21. Configuración del servicio Kerberos (tareas)

22. Mensajes de error y resolución de problemas de Kerberos

23. Administración de las políticas y los principales de Kerberos (tareas)

24. Uso de aplicaciones Kerberos (tareas)

Gestión de tickets de Kerberos

¿Debe preocuparse por los tickets?

Creación de un ticket de Kerberos

Visualización de tickets de Kerberos

Destrucción de tickets de Kerberos

Gestión de contraseñas de Kerberos

Consejos para elegir una contraseña

Otorgamiento de acceso a su cuenta

Comandos de usuario de Kerberos

Descripción general de comandos Kerberizados

25. El servicio Kerberos (referencia)

Parte VII Auditoría en Oracle Solaris

26. Auditoría (descripción general)

27. Planificación de la auditoría

El producto Kerberos V5 es un sistema de inicio de sesión único, lo que significa que sólo tiene que escribir la contraseña una vez. Los programas Kerberos V5 realizan la autenticación (y el cifrado opcional) porque Kerberos se ha integrado en cada paquete de programas de red familiares existentes. Las aplicaciones Kerberos V5 son versiones de programas de red UNIX existentes con las funciones de Kerberos agregadas.

Por ejemplo, cuando utiliza un programa Kerberizado para conectarse a un host remoto, el programa, el KDC y el host remoto realizan un conjunto de negociaciones rápidas. Cuando estas negociaciones están completas, el programa ha aprobado su identidad en su nombre para el host remoto, y el host remoto le ha otorgado acceso.

Tenga en cuenta que los comandos Kerberizados primero intentan autenticarse con Kerberos. Si la autenticación Kerberos falla, se produce un error o se intenta la autenticación UNIX, según las opciones que se utilizaron con el comando. Consulte la sección Kerberos Security en cada página del comando man del comando Kerberos para obtener información más detallada.

Los servicios de red Kerberizados son programas que se conectan a otro equipo en algún lugar de Internet. Estos programas son los siguientes:

ftp

rcp

rlogin

rsh

ssh

telnet

Estos programas tienen funciones que utilizan de forma transparente los tickets de Kerberos para negociar la autenticación y el cifrado opcional con el host remoto. En la mayoría de los casos, sólo observará que ya no tiene que escribir la contraseña para utilizarlos, ya que Kerberos proporciona prueba de su identidad.

Los programas de red Kerberos V5 incluyen opciones que permiten realizar lo siguiente:

Reenviar los tickets al otro host (si inicialmente obtuvo tickets reenviables).

Cifrar datos transmitidos entre usted y el host remoto.

Nota - En esta sección, se asume que ya está familiarizado con las versiones no Kerberizadas de estos programas, y se resalta la funcionalidad de Kerberos agregada por el paquete Kerberos V5. Para obtener descripciones detalladas de los comandos que se describen aquí, consulte las respectivas páginas del comando man.

Las siguientes opciones de Kerberos se han agregado a ftp, rcp, rlogin, rsh y telnet:

Intenta el inicio de sesión automático usando sus tickets existentes. Utiliza el nombre de usuario devuelto por getlogin(), salvo que el nombre sea diferente del ID de usuario actual. Consulte la página del comando man telnet(1) para obtener detalles.

Reenvía un ticket no reenviable a un host remoto. Esta opción es mutuamente excluyente con la opción -F. No se pueden utilizar juntas en el mismo comando.

Es posible que desee reenviar un ticket si tiene motivos para creer que deberá autenticarse con otros servicios basados en Kerberos en un tercer host. Por ejemplo, es posible que desee iniciar sesión de manera remota en otro equipo y, a continuación, iniciar sesión de manera remota desde él en un tercer equipo.

Definitivamente debe usar un ticket reenviable si el directorio principal en el host remoto se monta en NFS utilizando el mecanismo Kerberos V5. De lo contrario, no podrá acceder a su directorio principal. Es decir, suponga que inicia sesión por primera vez en el sistema 1. Desde el sistema 1, inicia sesión remotamente en el equipo doméstico, el sistema 2, que monta el directorio principal del sistema 3. A menos que haya utilizado la opción -f o -F con rlogin, no podrá acceder al directorio principal porque el ticket no se puede reenviar al sistema 3.

De manera predeterminada, kinit obtiene tickets de otorgamiento de tickets (TGT) reenviables. Sin embargo, la configuración puede ser diferente en este sentido.

Para obtener más información sobre el reenvío de tickets, consulte Reenvío de tickets de Kerberos.

Reenvía una copia reenviable de su TGT a un sistema remoto. Es similar a -f, pero permite el acceso a un equipo más (es decir, un cuarto o quinto equipo). La opción -F, por lo tanto, puede considerarse un conjunto universal de la opción -f. La opción -F es mutuamente excluyente con la opción -f. No se pueden utilizar juntas en el mismo comando.

Para obtener más información sobre el reenvío de tickets, consulte Reenvío de tickets de Kerberos.

Solicita tickets para el host remoto en el realm especificado, en lugar de determinar el dominio usando el archivo krb5.conf.

Utiliza sus tickets para autenticarse en el host remoto, pero no inicia sesión automáticamente.

Especifica el mecanismo de seguridad GSS-API para utilizar, como se muestra en el archivo /etc/gss/mech. De manera predeterminada, este mecanismo es kerberos_v5.

En la siguiente tabla, se muestra qué comandos tienen opciones específicas. Una "X" indica que el comando tiene esa opción.

Tabla 24-1 Opciones de Kerberos para comandos de red

|

Además, ftppermite definir el nivel de protección de una sesión en el indicador:

Establece el nivel de protección en “sin cifrar”, es decir, sin protección. Este nivel de protección es el valor predeterminado.

Establece el nivel de protección en “private” (privado). La confidencialidad y la integridad de las transmisiones de datos se protegen mediante el cifrado. No obstante, es posible que el servicio de privacidad no esté disponible para todos los usuarios de Kerberos.

Define el nivel de protección en “safe” (seguro). La integridad de las transmisiones de datos se protege mediante la suma de comprobación criptográfica.

También puede definir el nivel de protección en el indicador ftp escribiendo protect seguido de cualquiera de los niveles de protección mostrados anteriormente (clear, private o safe).

Como se describe en Descripción general de comandos Kerberizados, algunos comandos permiten reenviar tickets con la opción -f o -F. El reenvío de tickets le permite "encadenar" las transacciones de la red. Puede, por ejemplo, iniciar sesión de manera remota en un equipo y, a continuación, iniciar sesión de manera remota desde él en otro equipo. La opción -f permite reenviar un ticket, mientras que la opción -F permite reenviar un ticket reenviado.

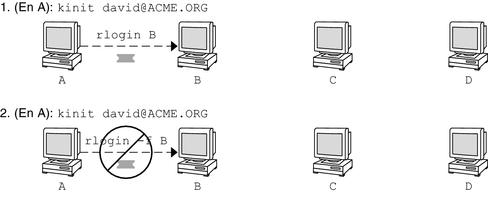

En la siguiente figura, el usuario david obtiene un ticket de otorgamiento de tickets (TGT) no reenviable con kinit. El ticket no es reenviable porque no especificó la opción -f. En el escenario 1, puede iniciar sesión de manera remota en el equipo B, pero no puede hacer nada más. En el escenario 2, el comando rlogin -f falla debido a que está intentando reenviar un ticket que no es reenviable.

Figura 24-2 Uso de tickets no reenviables

En realidad, los archivos de configuración de Kerberos están configurados para que kinit obtenga tickets reenviables de manera predeterminada. Sin embargo, la configuración puede diferir. Para una mejor explicación, suponga que kinitno obtiene TGT reenviables, a menos que se invoque con kinit -f. Por otro lado, observe que kinit no tiene una opción -F. Los TGT son reenviables o no reenviables.

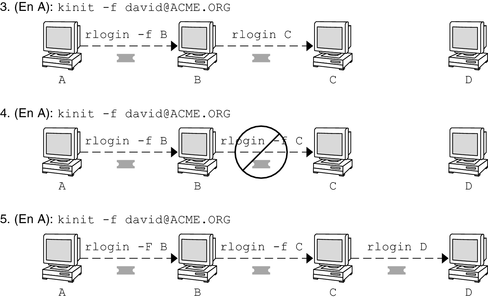

En la siguiente figura, el usuario david obtiene TGT reenviables con kinit -f. En el escenario 3, puede acceder al equipo C debido a que utiliza un ticket reenviable con rlogin. En el escenario 4, el segundo rlogin falla debido a que el ticket no es reenviable. Mediante la opción -F, en cambio, como en el escenario 5, el segundo rlogin se ejecuta correctamente, y el ticket se puede reenviar al equipo D.

Figura 24-3 Uso de tickets reenviables

Los siguientes ejemplos muestran cómo funcionan las opciones para los comandos Kerberizados.

Ejemplo 24-5 Uso de las opciones -a, -f y -x con telnet

En este ejemplo, el usuario david ya ha iniciado sesión y desea ejecutar el comando telnet para iniciar sesión en el equipo denver.example.com. Utiliza la opción -f para reenviar sus tickets, la opción -x para cifrar la sesión y la opción -a para realizar el inicio de sesión automáticamente. Debido a que no planea utilizar los servicios de un tercer host, puede utilizar -f en lugar de -F.

% telnet -a -f -x denver.example.com Trying 128.0.0.5... Connected to denver.example.com. Escape character is '^]'. [ Kerberos V5 accepts you as "david@eng.example.com" ] [ Kerberos V5 accepted forwarded credentials ] SunOS 5.9: Tue May 21 00:31:42 EDT 2004 Welcome to SunOS %

Tenga en cuenta que el equipo de david utilizó Kerberos para autenticarlo en denver.example.com e inició sesión automáticamente como él mismo. Tenía una sesión cifrada, una copia de sus tickets esperándolo y nunca tuvo que escribir su contraseña. Si hubiera utilizado una versión de telnet no Kerberizada, se le habría solicitado la contraseña, y la contraseña se habría enviado por la red sin cifrar. Si un intruso hubiese estado observando el tráfico de la red en ese momento, habría visto la contraseña de david.

Si reenvía los tickets de Kerberos, telnet (así como los otros comandos proporcionados aquí) los destruye cuando se cierra.

Ejemplo 24-6 Uso de rlogin con la opción -F

Aquí, el usuario jennifer desea iniciar sesión en su propio equipo, boston.example.com. Reenvía sus tickets con la opción -F y cifra la sesión con la opción -x. Elige -F en lugar de -f porque, después de iniciar sesión en boston, es posible que desee realizar otras transacciones de la red que requieren que los tickets se reenvíen. Además, como está reenviando sus tickets existentes, no tiene que escribir la contraseña.

% rlogin boston.example.com -F -x This rlogin session is using encryption for all transmissions. Last login Mon May 19 15:19:49 from daffodil SunOS Release 5.9 (GENERIC) #2 Tue Nov 14 18:09:3 EST 2003 %

Ejemplo 24-7 Configuración del nivel de protección en ftp

Suponga que joe desea usar ftp para obtener su correo desde el directorio ~joe/MAIL del equipo denver.example.com mediante el cifrado de la sesión. El intercambio sería de la siguiente manera:

% ftp -f denver.example.com Connected to denver.example.com 220 denver.example.org FTP server (Version 6.0) ready. 334 Using authentication type GSSAPI; ADAT must follow GSSAPI accepted as authentication type GSSAPI authentication succeeded Name (daffodil.example.org:joe) 232 GSSAPI user joe@MELPOMENE.EXAMPLE.COM is authorized as joe 230 User joe logged in. Remote system type is UNIX. Using BINARY mode to transfer files. ftp> protect private 200 Protection level set to Private ftp> cd ~joe/MAIL 250 CWD command successful. ftp> get RMAIL 227 Entering Passive Mode (128,0,0,5,16,49) 150 Opening BINARY mode data connection for RMAIL (158336 bytes). 226 Transfer complete. 158336 bytes received in 1.9 seconds (1.4e+02 Kbytes/s) ftp> quit %

Para cifrar la sesión, joe establece el nivel de protección en private.