| Omitir V�nculos de navegaci�n | |

| Salir de la Vista de impresi�n | |

|

Configuración y administración de Trusted Extensions Oracle Solaris 11 Information Library (Español) |

| Omitir V�nculos de navegaci�n | |

| Salir de la Vista de impresi�n | |

|

Configuración y administración de Trusted Extensions Oracle Solaris 11 Information Library (Español) |

Parte I Configuración inicial de Trusted Extensions

1. Planificación de la seguridad para Trusted Extensions

2. Guía básica de configuración de Trusted Extensions

3. Adición de la función Trusted Extensions a Oracle Solaris (tareas)

4. Configuración de Trusted Extensions (tareas)

5. Configuración de LDAP para Trusted Extensions (tareas)

Parte II Administración de Trusted Extensions

6. Conceptos de la administración de Trusted Extensions

7. Herramientas de administración de Trusted Extensions

8. Requisitos de seguridad del sistema Trusted Extensions (descripción general)

9. Realización de tareas comunes en Trusted Extensions (tareas)

10. Usuarios, derechos y roles en Trusted Extensions (descripción general)

11. Gestión de usuarios, derechos y roles en Trusted Extensions (tareas)

12. Administración remota en Trusted Extensions (tareas)

13. Gestión de zonas en Trusted Extensions (tareas)

14. Gestión y montaje de archivos en Trusted Extensions (tareas)

15. Redes de confianza (descripción general)

Paquetes de datos de Trusted Extensions

Comunicaciones de la red de confianza

Comandos de red en Trusted Extensions

Bases de datos de configuración de red en Trusted Extensions

Atributos de seguridad de la red de confianza

Atributos de seguridad de red en Trusted Extensions

Tipo de host y nombre de plantilla en plantillas de seguridad

Etiqueta predeterminada en plantillas de seguridad

Dominio de interpretación en plantillas de seguridad

Rango de etiquetas en plantillas de seguridad

Etiquetas auxiliares en plantillas de seguridad

Mecanismo de reserva de la red de confianza

Descripción general del enrutamiento en Trusted Extensions

Conocimientos básicos del enrutamiento

Entradas de la tabla de enrutamiento en Trusted Extensions

Comprobaciones de acreditaciones de Trusted Extensions

Comprobaciones de acreditaciones del origen

Comprobaciones de acreditaciones de la puerta de enlace

Comprobaciones de acreditaciones del destino

Administración del enrutamiento en Trusted Extensions

Selección de los enrutadores en Trusted Extensions

Puertas de enlace en Trusted Extensions

Comandos de enrutamiento en Trusted Extensions

Administración de IPsec con etiquetas

Etiquetas para intercambios protegidos por IPsec

Extensiones de etiquetas para asociaciones de seguridad IPsec

Extensiones de etiquetas para IKE

Etiquetas y acreditación en IPsec en modo túnel

Protecciones de confidencialidad e integridad con extensiones de etiquetas

16. Gestión de redes en Trusted Extensions (tareas)

17. Trusted Extensions y LDAP (descripción general)

18. Correo de varios niveles en Trusted Extensions (descripción general)

19. Gestión de impresión con etiquetas (tareas)

20. Dispositivos en Trusted Extensions (descripción general)

21. Gestión de dispositivos para Trusted Extensions (tareas)

22. Auditoría de Trusted Extensions (descripción general)

23. Gestión de software en Trusted Extensions (referencia)

A. Política de seguridad del sitio

Creación y gestión de una política de seguridad

Política de seguridad del sitio y Trusted Extensions

Recomendaciones de seguridad informática

Recomendaciones de seguridad física

Recomendaciones de seguridad del personal

Infracciones de seguridad comunes

Referencias de seguridad adicionales

B. Lista de comprobación de configuración de Trusted Extensions

Lista de comprobación para la configuración de Trusted Extensions

C. Referencia rápida a la administración de Trusted Extensions

Interfaces administrativas en Trusted Extensions

Interfaces de Oracle Solaris ampliadas por Trusted Extensions

Valores predeterminados de seguridad que brindan mayor protección en Trusted Extensions

Opciones limitadas en Trusted Extensions

D. Lista de las páginas del comando man de Trusted Extensions

Páginas del comando man de Trusted Extensions en orden alfabético

Páginas del comando man de Oracle Solaris modificadas por Trusted Extensions

Los sistemas Trusted Extensions pueden proteger los paquetes de red con etiquetas mediante IPsec. Los paquetes IPsec se pueden enviar con etiquetas explícitas o implícitas de Trusted Extensions. Las etiquetas se envían de manera explícita mediante las opciones IP de CIPSO y de manera implícita por medio de las asociaciones de seguridad (SA) de IPsec con etiquetas. Además, los paquetes IPsec cifrados con diferentes etiquetas implícitas se pueden enviar mediante túneles a través de una red sin etiquetas.

Para conocer los procedimientos de configuración y los conceptos generales de IPsec, consulte la Parte III, Seguridad IP de Administración de Oracle Solaris: servicios IP. Para conocer las modificaciones de Trusted Extensions en los procedimientos de IPsec, consulte Configuración de IPsec con etiquetas (mapa de tareas).

Todas las comunicaciones de los sistemas Trusted Extensions, incluidas las comunicaciones protegidas por IPsec, deben cumplir las comprobaciones de acreditaciones de las etiquetas de seguridad. Las comprobaciones se describen en Comprobaciones de acreditaciones de Trusted Extensions.

Las etiquetas de los paquetes IPsec provenientes de una aplicación en una zona con etiquetas que deben superar estas comprobaciones son la etiqueta interna, la etiqueta de transferencia y la etiqueta de gestión de claves:

Etiqueta de seguridad de la aplicación: la etiqueta de la zona en la que reside la aplicación.

Etiqueta interna: la etiqueta de los datos del mensaje no cifrados antes de aplicar los encabezados AH o ESP de IPsec. Esta etiqueta puede ser diferente de la etiqueta de seguridad de la aplicación cuando se utiliza la opción de socket SO_MAC_EXEMPT (exenta de MAC) o las funciones del puerto de varios niveles (MLP). Al seleccionar asociaciones de seguridad (SA) y reglas IKE que están restringidas por etiquetas, IPsec e IKE utilizan esta etiqueta interna.

De manera predeterminada, la etiqueta interna es igual a la etiqueta de seguridad de la aplicación. Normalmente, las aplicaciones en ambos extremos tienen la misma etiqueta. Sin embargo, para las comunicaciones MLP o exentas de MAC, esta condición puede no ser cierta. Los valores de configuración IPsec pueden definir cómo se transmite la etiqueta interna en la red, es decir, pueden definir la etiqueta de transferencia. Los valores de configuración IPsec no pueden definir el valor de la etiqueta interna.

Etiqueta de transferencia: la etiqueta de los datos del mensaje cifrados después de aplicar los encabezados AH o ESP de IPsec. Según los archivos de configuración de IKE e IPsec, la etiqueta de transferencia puede ser diferente de la etiqueta interna.

Etiqueta de gestión de claves: todas las negociaciones IKE entre dos nodos se controlan en una única etiqueta, independientemente de la etiqueta de los mensajes de la aplicación que activan las negociaciones. La etiqueta de las negociaciones IKE se define en el archivo /etc/inet/ike/config según la regla IKE.

Las extensiones de etiquetas de IPsec se utilizan en los sistemas Trusted Extensions para asociar una etiqueta con el tráfico que se transmite dentro de una asociación de seguridad (SA). De manera predeterminada, IPsec no usa extensiones de etiquetas y, por lo tanto, ignora las etiquetas. Todo el tráfico entre dos sistemas se transporta a través de una asociación de seguridad única, independientemente de la etiqueta de Trusted Extensions.

Las extensiones de etiquetas permiten realizar las siguientes tareas:

Configurar una asociación de seguridad IPsec diferente para usar con cada etiqueta de Trusted Extensions. Esta configuración proporciona un mecanismo adicional para transmitir la etiqueta del tráfico entre dos sistemas de varios niveles.

Especificar una etiqueta en la transferencia para el texto del mensaje cifrado de IPsec que sea diferente del formato sin cifrar del texto. Esta configuración admite la transmisión de datos confidenciales cifrados a través de una red menos segura.

Suprimir el uso de las opciones IP de CIPSO en los paquetes IP. Esta configuración permite que el tráfico con etiquetas atraviese redes que no reconocen CIPSO o hostiles hacia CIPSO.

Puede especificar si desea usar extensiones de etiquetas automáticamente mediante IKE, como se describe en Extensiones de etiquetas para IKE, o manualmente por medio del comando ipseckey. Para obtener detalles sobre las funciones de las extensiones de etiquetas, consulte la página del comando man ipseckey(1M).

Al utilizar extensiones de etiquetas, la selección de la asociación de seguridad para el tráfico saliente incluye la etiqueta de sensibilidad interna como parte de la asociación. La etiqueta de seguridad del tráfico entrante está definida por la etiqueta de seguridad de la asociación de seguridad del paquete recibido.

IKE en los sistemas Trusted Extensions admite la negociación de etiquetas para las asociaciones de seguridad con iguales que reconocen etiquetas. Para controlar este mecanismo, puede usar las siguientes palabras clave en el archivo /etc/inet/ike/config:

label_aware: permite el uso del daemon in.iked de las interfaces de etiquetas de Trusted Extensions y la negociación de etiquetas con iguales.

single_label: indica que el igual no admite la negociación de etiquetas para las asociaciones de seguridad.

multi_label: indica que el igual admite la negociación de etiquetas para las asociaciones de seguridad. IKE crea una nueva asociación de seguridad para cada etiqueta adicional que IKE detecta en el tráfico entre dos nodos.

wire_label inner: hace que el daemon in.iked cree asociaciones de seguridad con etiquetas donde la etiqueta de transferencia es igual a la etiqueta interna. La etiqueta de gestión de claves es ADMIN_LOW cuando el daemon negocia con iguales cipso. La etiqueta de gestión de claves es la etiqueta predeterminada del igual cuando el daemon negocia con iguales sin etiquetas. Se siguen las reglas habituales de Trusted Extensions para la inclusión de opciones IP de CIPSO en los paquetes transmitidos.

wire_label etiqueta: hace que el daemon in.iked cree asociaciones de seguridad con etiquetas donde la etiqueta de transferencia se definió en etiqueta, independientemente del valor de la etiqueta interna. El daemon in.iked lleva a cabo negociaciones de gestión de claves en la etiqueta especificada. Se siguen las reglas habituales de Trusted Extensions para la inclusión de opciones IP de CIPSO en los paquetes transmitidos.

wire_label none etiqueta : genera un comportamiento similar a wire_label etiqueta, excepto que las opciones IP de CIPSO se suprimen en los paquetes IKE transmitidos y los paquetes de datos en la asociación de seguridad.

Para obtener más información, consulte la página del comando man ike.config(4).

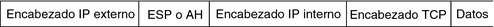

Cuando los paquetes de datos de la aplicación están protegidos por IPsec en modo túnel, los paquetes contienen varios encabezados IP.

El encabezado IP del protocolo IKE contiene el mismo par de dirección de origen y de destino que el encabezado IP externo del paquete de datos de la aplicación.

Trusted Extensions utiliza las direcciones del encabezado IP interno para las comprobaciones de acreditaciones de la etiqueta interna. Trusted Extensions realiza comprobaciones de las etiquetas de transferencia y de gestión de claves mediante las direcciones del encabezado IP externo. Para obtener información sobre las comprobaciones de acreditaciones, consulte Comprobaciones de acreditaciones de Trusted Extensions.

La siguiente tabla explica cómo las protecciones de confidencialidad e integridad de IPsec se aplican a la etiqueta de seguridad con distintas configuraciones de extensiones de etiquetas.

|

Nota - No puede utilizar las protecciones de integridad AH de IPsec para proteger la opción IP de CIPSO si los enrutadores que reconocen CIPSO pueden quitar o agregar la opción IP de CIPSO mientras se transmite un mensaje por la red. Cualquier modificación realizada en la opción IP de CIPSO invalidará el mensaje y hará que se descarte un paquete protegido por AH en el destino.