| ナビゲーションリンクをスキップ | |

| 印刷ビューの終了 | |

|

Oracle Solaris の管理: IP サービス Oracle Solaris 11 Information Library (日本語) |

| ナビゲーションリンクをスキップ | |

| 印刷ビューの終了 | |

|

Oracle Solaris の管理: IP サービス Oracle Solaris 11 Information Library (日本語) |

13. DHCP コマンドと DHCP ファイル (リファレンス)

AH と ESP を使用する場合のセキュリティー上の考慮事項

16. IP セキュリティーアーキテクチャー (リファレンス)

20. Oracle Solaris の IP フィルタ (概要)

構成したトンネルは、ポイントツーポイントインタフェースです。トンネルによって、IP パケットを別の IP パケット内にカプセル化できます。トンネルの構成には、トンネルソースとトンネル宛先が必要です。詳細は、「IP トンネルを作成および構成する方法」を参照してください。

トンネルは、IP への物理インタフェースのようなものを作成します。この物理的リンクの完全性は、基本になるセキュリティープロトコルによって異なります。セキュリティーアソシエーション (SA) を確実に行えば、信頼性の高いトンネルになります。トンネルのデータパケットのソースはトンネル宛先で指定したピアでなければなりません。この信頼関係があるかぎり、インタフェース別 IP 送信を利用して仮想プライベートネットワーク (VPN)を作成できます。

VPN に IPsec 保護を追加できます。IPsec が接続の安全性を確保します。たとえば、分離したネットワークを持つ複数のオフィスを VPN テクノロジを使用して接続している組織は、IPsec を追加して 2 つのオフィス間のトラフィックをセキュリティー保護できます。

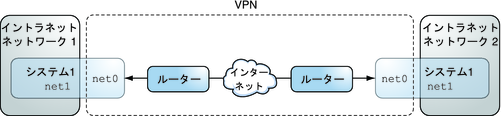

次の図は、ネットワークシステムに配備した IPsec で、2 つのオフィスが VPN を形成する方法を示しています。

図 14-7 仮想プライベートネットワーク

設定手順の詳細な例については、「トンネルモードの IPsec で VPN を保護する方法」を参照してください。