| 탐색 링크 건너뛰기 | |

| 인쇄 보기 종료 | |

|

Oracle Solaris 관리: 네트워크 서비스 Oracle Solaris 11 Information Library (한국어) |

| 탐색 링크 건너뛰기 | |

| 인쇄 보기 종료 | |

|

Oracle Solaris 관리: 네트워크 서비스 Oracle Solaris 11 Information Library (한국어) |

/etc/ppp/options 파일의 예를 찾을 수 있는 위치

/etc/ppp/options.ttyname 구성 파일

다이얼 인 서버에서 /etc/ppp/options.ttyname 사용

다이얼 아웃 시스템에서 /etc/ppp/options.ttyname 사용

/etc/ppp/options.ttyname 파일의 예를 찾을 수 있는 위치

/etc/ppp/peers/myisp.tmpl 템플리트 파일

/etc/ppp/peers/peer-name 파일의 예를 찾을 수 있는 위치

/etc/ppp/myisp-chat.tmpl 채트 스크립트 템플리트

UNIX 스타일의 로그인을 위해 향상된 기본적인 채트 스크립트

PPPoE 및 PPP 파일을 사용하여 액세스 서버 구성

액세스 서버 피어를 정의하기 위한 /etc/ppp/peers/peer-name 파일

이 절에서는 PPP 인증 프로토콜의 작동 방법을 설명하고 인증 프로토콜과 연관된 데이터베이스에 대해 설명합니다.

PAP 인증은 작동 면에서 UNIX login 프로그램과 유사합니다. 그러나 PAP는 사용자에게 셸 액세스 권한을 부여하지 않습니다. PAP는 /etc/ppp/pap-secrets 파일의 형태로 PPP 구성 파일 및 PAP 데이터베이스를 사용하여 인증을 설정합니다. 또한 PAP는 /etc/ppp/pap-secrets를 사용하여 PAP 보안 자격 증명을 정의합니다. 이러한 자격 증명에는 피어 이름, PAP 방식의 “사용자 이름” 및 암호가 포함되어 있습니다. 또한 PAP 자격 증명에는 로컬 시스템에 연결할 수 있는 각 호출자에 대한 관련 정보가 포함되어 있습니다. PAP 사용자 이름 및 암호는 암호 데이터베이스에 있는 UNIX 사용자 이름 및 암호와 같거나 다를 수 있습니다.

PAP 데이터베이스는 /etc/ppp/pap-secrets 파일에 구현됩니다. 인증에 성공하려면 PPP 링크의 양쪽에 있는 시스템의 /etc/ppp/pap-secrets 파일에서 PAP 자격 증명을 제대로 구성해야 합니다. 호출자(피인증자)는 사용되지 않는 +ua 파일이나 /etc/ppp/pap-secrets 파일의 user 및 password 열에서 자격 증명을 제공합니다. 서버(인증자)는 UNIX passwd 데이터베이스를 통해 /etc/ppp/pap-secrets의 정보를 기준으로 이러한 자격 증명을 검증하거나 PAM 기능의 정보를 기준으로 자격 증명을 검증합니다.

/etc/ppp/pap-secrets 파일의 구문은 다음과 같습니다.

myclient ISP-server mypassword *

매개변수의 의미는 다음과 같습니다.

호출자의 PAP 사용자 이름입니다. 이 이름은 호출자의 UNIX 사용자 이름과 동일한 경우가 많으며, 이는 다이얼 인 서버가 PAP의 login 옵션을 사용하는 경우에 특히 그렇습니다.

원격 시스템(보통 다이얼 인 서버)의 이름입니다.

호출자의 PAP 암호입니다.

호출자에 연결된 IP 주소입니다. IP 주소를 나타낼 때는 별표(*)를 사용하십시오.

PAP 암호는 암호화되지 않은 형식, 즉 읽을 수 있는 ASCII 형식으로 링크를 통해 전송됩니다. 호출자(피인증자)의 경우 PAP 암호를 암호화되지 않은 형식으로 다음 위치 중 하나에 저장해야 합니다.

/etc/ppp/pap-secrets에

다른 외부 파일에

pap-secrets @ 기능을 통해 명명된 파이프에

pppd에 대한 옵션으로 명령줄 또는 PPP 구성 파일에

+ua 파일을 통해

서버(인증자)에서는 다음 중 하나를 수행하여 PAP 암호를 숨길 수 있습니다.

pap-secrets 파일에서 papcrypt를 지정하고 crypt(3C)로 해시된 암호 사용

pppd에 login 옵션을 지정하고, 암호 열에 큰따옴표("")를 추가하여 pap-secrets 파일에서 암호 생략. 이 경우 인증은 UNIX passwd 데이터베이스 또는 PAM 방식을 통해 수행됩니다.

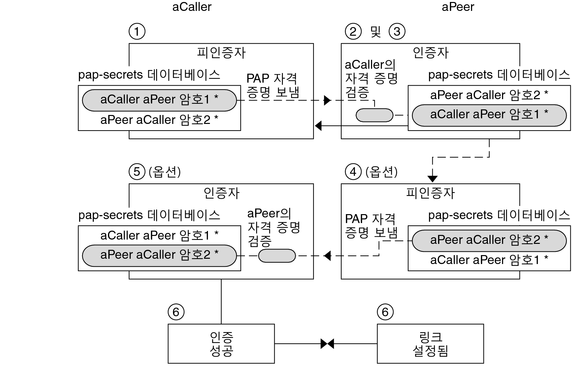

그림 22-1 PAP 인증 프로세스

호출자(피인증자)가 원격 피어(인증자)를 호출하고 해당 PAP 사용자 이름 및 암호를 링크 협상의 일환으로 제공합니다.

피어가 해당 /etc/ppp/pap-secrets 파일에서 호출자의 ID를 확인합니다. 피어가 PAP의 login 옵션을 사용하는 경우에는 피어가 해당 암호 데이터베이스에서 호출자의 사용자 이름 및 암호를 확인합니다.

인증에 성공하면 피어가 호출자와 링크 협상을 계속합니다. 인증에 실패하면 링크가 삭제됩니다.

(옵션) 호출자가 원격 피어의 응답을 인증하는 경우 원격 피어가 자체 PAP 자격 증명을 호출자에게 보내야 합니다. 따라서 원격 피어가 피인증자가 되고 호출자가 인증자가 됩니다.

(옵션) 원래 호출자가 자체 /etc/ppp/pap-secrets를 읽어 원격 피어의 ID를 확인합니다.

주 - 원래 호출자가 원격 피어로부터 인증 자격 증명을 요구하는 경우에는 1단계와 4단계가 병렬로 발생합니다.

피어가 인증되면 협상이 계속됩니다. 그렇지 않으면 링크가 삭제됩니다.

링크가 성공적으로 설정될 때까지 호출자와 피어 간의 협상이 계속됩니다.

PAP 자격 증명을 인증하기 위한 login 옵션을 모든 PPP 구성 파일에 추가할 수 있습니다. /etc/ppp/options 등에 login을 지정하면 pppd가 호출자의 PAP 자격 증명이 암호 데이터베이스에 있는지 확인합니다. 다음은 login 옵션이 포함된 /etc/ppp/pap-secrets 파일의 형식입니다.

joe * "" * sally * "" * sue * "" *

매개변수의 의미는 다음과 같습니다.

joe, sally 및 sue가 권한이 부여된 호출자의 이름입니다.

별표(*)로, 모든 서버 이름이 유효함을 나타냅니다. PPP 구성 파일에서는 name 옵션이 필요하지 않습니다.

큰따옴표로, 모든 암호가 유효함을 나타냅니다.

이 열에 암호가 있는 경우에는 피어의 암호가 PAP 암호 및 UNIX passwd 데이터베이스 모두와 일치해야 합니다.

별표(*)로, 모든 IP 주소가 허용됨을 나타냅니다.

CHAP 인증에는 챌린지와 응답이라는 개념이 사용됩니다. 즉, 피어(인증자)가 호출자(피인증자)에게 자신의 ID를 증명하도록 요구합니다. 챌린지에는 인증자가 생성한 고유한 ID와 난수가 포함됩니다. 호출자는 해당 ID, 난수 및 CHAP 보안 자격 증명을 사용하여 피어에게 보낼 적절한 응답(핸드셰이크)을 생성해야 합니다.

CHAP 보안 자격 증명에는 CHAP 사용자 이름 및 CHAP “암호”가 포함됩니다. CHAP 암호는 호출자와 피어가 PPP 링크를 협상하기 전에 양쪽 모두에 알려지는 임의 문자열입니다. CHAP 보안 자격 증명은 CHAP 데이터베이스인 /etc/ppp/chap-secrets에서 구성합니다.

CHAP 데이터베이스는 /etc/ppp/chap-secrets 파일에서 구현됩니다. 인증에 성공하려면 PPP 링크 양쪽에 있는 시스템의 해당 /etc/ppp/chap-secrets 파일에 서로의 CHAP 자격 증명이 있어야 합니다.

주 - PAP와 달리 공유 암호는 두 피어 모두에서 암호화되지 않은 형식으로 있어야 합니다. CHAP에서는 crypt, PAM 또는 PPP 로그인 옵션을 사용할 수 없습니다.

/etc/ppp/chap-secrets 파일의 구문은 다음과 같습니다.

myclient myserver secret5748 *

매개변수의 의미는 다음과 같습니다.

호출자의 CHAP 사용자 이름입니다. 이 이름은 호출자의 UNIX 사용자 이름과 같거나 다를 수 있습니다.

원격 시스템(보통 다이얼 인 서버)의 이름입니다.

호출자의 CHAP 암호입니다.

주 - PAP 암호와 달리 CHAP 암호는 절대 링크를 통해 전송되지 않습니다. 대신 CHAP 암호는 로컬 시스템이 응답을 계산할 때 사용됩니다.

호출자에 연결된 IP 주소입니다. IP 주소를 나타낼 때는 별표(*)를 사용하십시오.

CHAP 인증은 다음 순서대로 발생합니다.

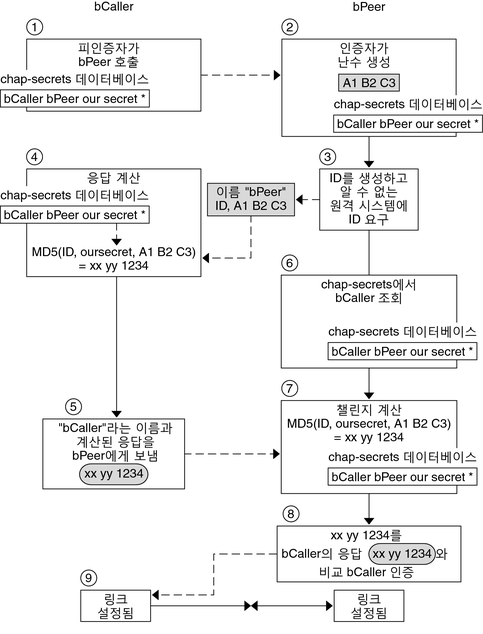

그림 22-2 CHAP 인증 순서

통신을 시작하려고 하는 두 피어가 PPP 링크 협상 중 인증에 사용될 암호에 대해 합의를 봅니다.

두 시스템의 관리자가 암호, CHAP 사용자 이름 및 기타 CHAP 자격 증명을 해당 시스템의 /etc/ppp/chap-secrets 데이터베이스에 추가합니다.

호출자(피인증자)가 원격 피어(인증자)를 호출합니다.

인증자가 난수 및 ID를 생성하고 이 데이터를 피인증자에게 챌린지로 보냅니다.

피인증자가 해당 /etc/ppp/chap-secrets 데이터베이스에서 피어의 이름 및 암호를 조회합니다.

피인증자가 암호 및 피어의 난수 챌린지에 MD5 계산 알고리즘을 적용하여 응답을 계산합니다. 그런 다음 피인증자가 결과를 인증자에게 응답으로 보냅니다.

인증자가 해당 /etc/ppp/chap-secrets 데이터베이스에서 피인증자의 이름 및 암호를 조회합니다.

인증자가 /etc/ppp/chap-secrets에서 챌린지로 생성된 숫자와 피인증자의 암호에 MD5를 적용하여 자체 결과를 계산합니다.

인증자가 자신의 결과를 호출자의 응답과 비교합니다. 두 숫자가 같으면 피어가 호출자를 성공적으로 인증한 것이며 링크 협상이 계속됩니다. 그렇지 않으면 링크가 삭제됩니다.