| 탐색 링크 건너뛰기 | |

| 인쇄 보기 종료 | |

|

Oracle Solaris 관리: 보안 서비스 Oracle Solaris 11 Information Library (한국어) |

| 탐색 링크 건너뛰기 | |

| 인쇄 보기 종료 | |

|

Oracle Solaris 관리: 보안 서비스 Oracle Solaris 11 Information Library (한국어) |

특정 서버에서 특정 서비스에 액세스하려면 사용자가 두 개의 자격 증명을 얻어야 합니다. 첫번째 자격 증명은 TGT(티켓 부여 티켓)에 대한 자격 증명입니다. TGS(티켓 부여 서비스)가 이 자격 증명을 해독하면 사용자가 액세스를 요청하는 서버에 대해 또 다른 자격 증명이 생성됩니다. 그러면 이 두번째 자격 증명을 사용하여 서버의 서비스에 대한 액세스를 요청할 수 있습니다. 서버가 두번째 자격 증명을 성공적으로 해독하면 사용자에게 액세스 권한이 부여됩니다. 다음 절에서 이 프로세스에 대해 더 자세히 설명합니다.

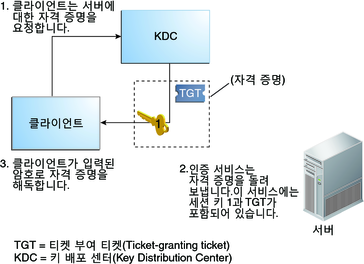

클라이언트가 특정 사용자 주체에 대한 인증 서버로 요청을 보내 인증 프로세스를 시작합니다. 이 요청은 암호화 없이 전송됩니다. 요청에는 보안 정보가 포함되어 있지 않으므로 암호화를 사용할 필요가 없습니다.

인증 서비스에서 요청을 받으면 사용자의 주체 이름을 KDC 데이터베이스에서 조회합니다. 주체가 데이터베이스의 항목과 일치할 경우 인증 서비스가 해당 주체에 대한 개인 키를 얻습니다. 그런 다음 클라이언트 및 TGS(티켓 부여 서비스)에서 사용할 세션 키(세션 키 1) 및 TGS(티켓 부여 서비스)에 대한 티켓(티켓 1)을 생성합니다. 이 티켓을 TGT(티켓 부여 티켓)라고도 합니다. 세션 키와 티켓은 사용자의 개인 키를 사용하여 암호화되며, 정보가 다시 클라이언트로 전송됩니다.

클라이언트가 이 정보를 사용하여 세션 키 1 및 티켓 1을 해독합니다. 사용자 주체의 경우 개인 키를 사용합니다. 개인 키는 해당 사용자 및 KDC 데이터베이스만 알고 있어야 하므로 패킷 내의 정보가 안전해야 합니다. 클라이언트에서는 자격 증명 캐시에 정보를 저장합니다.

이 프로세스 중 일반적으로 사용자에게 암호를 입력하라는 메시지가 표시됩니다. 사용자가 지정한 암호와 KDC 데이터베이스에 저장된 개인 키를 작성하는 데 사용된 암호가 같을 경우, 클라이언트에서는 인증 서비스가 보낸 정보를 성공적으로 해독할 수 있습니다. 이제 TGS(티켓 부여 서비스)에 사용할 자격 증명이 클라이언트에 생겨 클라이언트가 서버에 대한 자격 증명을 요청할 수 있습니다.

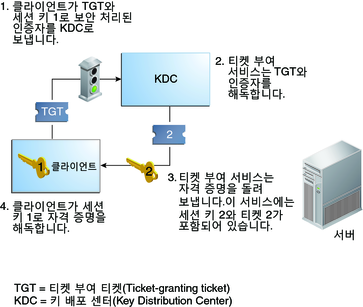

그림 25-2 TGS(티켓 부여 서비스)에 대한 자격 증명 얻기

특정 서버에 대한 액세스를 요청하려면 먼저 클라이언트가 해당 서버에 대한 자격 증명을 인증 서비스로부터 얻어야 합니다. TGS(티켓 부여 서비스)에 대한 자격 증명 얻기를 참조하십시오. 그런 다음 요청을 TGS(티켓 부여 서비스)로 보냅니다. 이 서비스에는 서비스 주체 이름(티켓 1)과 세션 키 1로 암호화된 인증자가 포함되어 있습니다. 티켓 1은 원래 TGS(티켓 부여 서비스)의 서비스 키를 사용하여 인증 서비스에 의해 암호화되었습니다.

TGS(티켓 부여 서비스)의 서비스 키는 TGS(티켓 부여 서비스)에서 알고 있기 때문에 티켓 1을 해독할 수 있습니다. 티켓 1의 정보에는 세션 키 1이 포함되어 있으므로, TGS(티켓 부여 서비스)는 인증자를 해독할 수 있습니다. 이때 사용자 주체는 TGS(티켓 부여 서비스)를 사용하여 인증됩니다.

성공적으로 인증되면 TGS(티켓 부여 서비스)가 사용자 주체 및 서버에 대한 세션 키(세션 키 2) 및 서버에 대한 티켓(티켓 2)을 생성합니다. 그런 다음 세션 키 2와 티켓 2가 세션 키 1을 사용하여 암호화됩니다. 세션 키 1은 클라이언트 및 TGS(티켓 부여 서비스)만 알고 있기 때문에 이 정보는 안전하며 네트워크를 통해 안전하게 전송할 수 있습니다.

클라이언트가 이 정보 패킷을 받으면 세션 키 1을 사용하여 정보를 해독합니다. 세션 키 1은 자격 증명 캐시에 저장되어 있습니다. 클라이언트가 서버에서 사용할 자격 증명을 얻었습니다. 이제 클라이언트가 해당 서버의 특정 서비스에 대한 액세스를 요청할 수 있습니다.

그림 25-3 서버에 대한 자격 증명 얻기

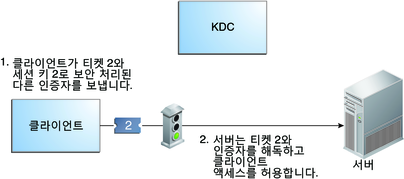

특정 서비스에 대한 액세스를 요청하려면 먼저 클라이언트가 TGS(티켓 부여 서비스)에 대한 자격 증명을 인증 서버로부터 얻고 서버 자격 증명을 TGS(티켓 부여 서비스)로부터 얻어야 합니다. TGS(티켓 부여 서비스)에 대한 자격 증명 얻기 및 서버에 대한 자격 증명 얻기를 참조하십시오. 그러면 티켓 2 및 다른 인증자를 포함하는 서버로 요청을 보낼 수 있습니다. 인증자는 세션 키 2를 사용하여 암호화됩니다.

티켓 2는 TGS(티켓 부여 서비스)의 서비스 키를 사용하여 TGS(티켓 부여 서비스)에 의해 암호화되었습니다. 서비스 키는 서비스 주체만 알고 있으므로 서비스가 티켓 2를 해독하고 세션 키 2를 가져올 수 있습니다. 그런 다음 세션 키 2를 사용하여 인증자를 해독할 수 있습니다. 인증자를 성공적으로 해독하면 서비스에 대한 액세스 권한이 클라이언트에 부여됩니다.

그림 25-4 특정 서비스에 대한 액세스 권한 얻기