| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Administration d'Oracle Solaris 11.1 : Services de sécurité Oracle Solaris 11.1 Information Library (Français) |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Administration d'Oracle Solaris 11.1 : Services de sécurité Oracle Solaris 11.1 Information Library (Français) |

Partie I Présentation de la sécurité

1. Services de sécurité (présentation)

Partie II Sécurité du système, des fichiers et des périphériques

2. Gestion de la sécurité de la machine (présentation)

3. Contrôle de l'accès aux systèmes (tâches)

4. Service d'analyse antivirus (tâches)

5. Contrôle de l'accès aux périphériques (tâches)

6. Vérification de l'intégrité des fichiers à l'aide de BART (tâches)

7. Contrôle de l'accès aux fichiers (tâches)

Partie III Rôles, profils de droits et privilèges

8. Utilisation des rôles et des privilèges (présentation)

9. Utilisation du contrôle d'accès basé sur les rôles (tâches)

10. Attributs de sécurité dans Oracle Solaris (référence)

Partie IV Services cryptographiques

11. Structure cryptographique (présentation)

12. Structure cryptographique (tâches)

13. Structure de gestion des clés

Partie V Services d'authentification et communication sécurisée

14. Utilisation de modules d'authentification enfichables

15. Utilisation de Secure Shell

17. Utilisation de l'authentification simple et de la couche de sécurité

18. Authentification des services réseau (tâches)

19. Introduction au service Kerberos

20. Planification du service Kerberos

21. Configuration du service Kerberos (tâches)

22. Messages d'erreur et dépannage de Kerberos

23. Administration des principaux et des stratégies Kerberos (tâches)

24. Utilisation des applications Kerberos (tâches)

25. Service Kerberos (référence)

Partie VII Audit dans Oracle Solaris

28. Gestion de l'audit (tâches)

Configuration du service d'audit (tâches)

Configuration du service d'audit (liste des tâches)

Affichage des paramètres par défaut du service d'audit

Présélection des classes d'audit

Configuration des caractéristiques d'audit d'un utilisateur

Modification de la stratégie d'audit

Modification des contrôles de file d'attente d'audit

Configuration de l'alias de messagerie audit_warn

Modification de l'appartenance à une classe d'un événement d'audit

Configuration des journaux d'audit (tâches)

Configuration des journaux d'audit (liste des tâches)

Création de systèmes de fichiers ZFS pour les fichiers d'audit

Affectation de l'espace d'audit pour la piste d'audit

Envoi des fichiers d'audit à un référentiel distant

Configuration d'un référentiel distant pour les fichiers d'audit

Configuration du service d'audit dans les zones (tâches)

Configuration identique de toutes les zones pour l'audit

Configuration de l'audit par zone

Activation et désactivation du service d'audit (tâches)

Actualisation du service d'audit

Désactivation du service d'audit

Gestion des enregistrements d'audit sur les systèmes locaux (tâches)

Gestion des enregistrements d'audit sur les systèmes locaux (liste des tâches)

Affichage des définitions d'enregistrement d'audit

Fusion des fichiers d'audit de la piste d'audit

Sélection des événements d'audit de la piste d'audit

Affichage du contenu des fichiers d'audit binaires

Nettoyage d'un fichier d'audit not_terminated

Contrôle du dépassement de la piste d'audit

Dépannage du service d'audit (tâches)

Dépannage du service d'audit (liste des tâches)

Vérification de l'exécution de l'audit

Atténuation du volume des enregistrements d'audit produits

Audit de toutes les commandes par les utilisateurs

Recherche des enregistrements d'audit concernant des modifications de fichiers spécifiques

Mise à jour du masque de présélection des utilisateurs connectés

Suppression de l'audit d'événements spécifiques

Limitation de la taille des fichiers d'audit binaires

Compression des fichiers d'audit sur un système de fichiers dédié

Audit des connexions à partir d'autres systèmes d'exploitation

Deux plug-ins d'audit, audit_binfile et audit_syslog , peuvent créer des journaux d'audit locaux. Les tâches suivantes vous aident à configurer ces journaux.

La liste des tâches suivante indique les procédures de configuration des journaux d'audit pour les différents plug-ins. La configuration de journaux pour le plug-in audit_binfile est facultative. Les journaux des autres plug-ins doivent être configurés par un administrateur.

|

La procédure suivante décrit la création d'un pool ZFS pour les fichiers d'audit, ainsi que les systèmes de fichiers et points de montage correspondants. Par défaut, le système de fichiers /var/audit contient les fichiers d'audit pour le plug-in audit_binfile.

Avant de commencer

Vous devez vous connecter en tant qu'administrateur disposant des profils de droits ZFS File System Management (gestion de système de fichiers ZFS) et ZFS Storage Management (gestion de stockage ZFS). Le dernier profil vous permet de créer des pools de stockage. Pour plus d'informations, reportez-vous à la section Utilisation de vos droits d'administration.

Attribuez au moins 200 Mo d'espace disque par hôte. Toutefois, le type d'audit dont vous avez besoin dicte l'espace disque requis. Par conséquent, elles peuvent être beaucoup plus élevées que cette figure.

Remarque - La présélection de classe par défaut crée des fichiers dans /var/audit qui augmentent d'environ 80 octets pour chaque instance enregistrée d'un événement dans la classe lo, notamment la prise de rôle, la connexion ou la déconnexion.

La commande zpool create crée un pool de stockage, c'est-à-dire un conteneur pour les systèmes de fichiers ZFS. Pour plus d'informations, reportez-vous au Chapitre 1, Système de fichiers Oracle Solaris ZFS (introduction) du manuel Administration d’Oracle Solaris 11.1 : Systèmes de fichiers ZFS.

# zpool create audit-pool mirror disk1 disk2

Par exemple, créez le pool auditp à partir de deux disques, c3t1d0 et c3t2d0, et mettez-les en miroir.

# zpool create auditp mirror c3t1d0 c3t2d0

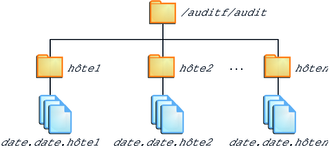

Vous créez le système de fichiers et le point de montage à l'aide d'une seule commande. Au moment de la création, le système de fichiers est monté. Par exemple, l'illustration suivante indique le stockage de la piste d'audit, trié par nom d'hôte.

Remarque - Si vous envisagez de chiffrer le système de fichiers, vous devez le faire lors de sa création. Pour voir un exemple, reportez-vous à l'Exemple 28-12.

Le chiffrement doit se gérer. Par exemple, une phrase de passe est nécessaire au moment du montage. Pour plus d'informations, reportez-vous à la section Chiffrement des systèmes de fichiers ZFS du manuel Administration d’Oracle Solaris 11.1 : Systèmes de fichiers ZFS.

# zfs create -o mountpoint=/mountpoint audit-pool/mountpoint

Par exemple, créez le point de montage /audit pour le système de fichiers auditf.

# zfs create -o mountpoint=/audit auditp/auditf

# zfs create -p auditp/auditf/system

Par exemple, créez un système de fichiers ZFS non chiffré pour le système sys1.

# zfs create -p auditp/auditf/sys1

Une des raisons de créer des systèmes de fichiers supplémentaires est d'empêcher un débordement d'audit. Vous pouvez définir un quota ZFS par système de fichiers, comme illustré à l'Étape 8. L'alias électronique audit_warn vous avertit lorsque chaque quota est atteint. Pour libérer de l'espace, vous pouvez déplacer les fichiers d'audit fermés vers un serveur distant.

# zfs create -p auditp/auditf/sys1.1 # zfs create -p auditp/auditf/sys1.2

Les propriétés ZFS suivantes sont définies sur off pour tous les systèmes de fichiers du pool :

# zfs set devices=off auditp/auditf # zfs set exec=off auditp/auditf # zfs set setuid=off auditp/auditf

En règle générale, la compression est définie dans ZFS au niveau du système de fichiers. Toutefois, dans la mesure où tous les systèmes de fichiers présents dans ce pool contiennent les fichiers d'audit, la compression est définie au niveau du jeu de données supérieur du pool.

# zfs set compression=on auditp

Reportez-vous également à la section Interactions entre les propriétés de compression, de suppression des doublons et de chiffrement ZFS du manuel Administration d’Oracle Solaris 11.1 : Systèmes de fichiers ZFS.

Vous pouvez définir des quotas sur le système de fichiers parent, les systèmes de fichiers descendants, ou les deux. Si vous définissez un quota sur le système de fichiers d'audit parent, les quotas sur les systèmes de fichiers descendants imposent une limite supplémentaire.

Dans l'exemple ci-dessous, lorsque les deux disques dans le pool auditp atteignent le quota, le script audit_warn notifie l'administrateur de l'audit.

# zfs set quota=510G auditp/auditf

Dans l'exemple ci-dessous, lorsque le quota pour le système de fichiers auditp/auditf/system est atteint, le script audit_warn notifie l'administrateur de l'audit.

# zfs set quota=170G auditp/auditf/sys1 # zfs set quota=170G auditp/auditf/sys1.1 # zfs set quota=165G auditp/auditf/sys1.2

Par défaut, un fichier d'audit peut atteindre la taille du pool. Pour faciliter la gestion, limitez la taille des fichiers d'audit. Reportez-vous à l'Exemple 28-14.

Exemple 28-12 Création d'un système de fichiers chiffré pour les fichiers d'audit

Pour respecter les exigences du site en matière de sécurité, l'administrateur crée le système de fichiers d'audit avec le chiffrement activé. Ensuite, il définit le point de montage.

# zfs create -o encryption=on auditp/auditf Enter passphrase for auditp/auditf': /** Type 8-character minimum passphrase**/ Enter again: /** Confirm passphrase **/ # zfs set -o mountpoint=/audit auditp/auditf

Le système de fichiers est inaccessible sans la phrase de passe, de sorte que l'administrateur l'enregistre dans un emplacement sécurisé.

Lorsqu'il crée d'autres systèmes de fichiers sous le système de fichiers auditf, ces systèmes de fichiers descendants sont également chiffrés.

Exemple 28-13 Définition d'un quota sur le répertoire /var/audit

Dans cet exemple, l'administrateur définit un quota sur le système de fichiers d'audit par défaut. Lorsque ce quota est atteint, le script audit_warn avertit l'administrateur de l'audit.

# zfs set quota=252G rpool/var/audit

Dans cette procédure, vous utilisez des attributs pour le plug-in audit_binfile pour affecter plus d'espace sur le disque à la piste d'audit.

Avant de commencer

Vous devez vous connecter en tant qu'administrateur disposant du profil de droits Audit Configuration (configuration d'audit). Pour plus d'informations, reportez-vous à la section Utilisation de vos droits d'administration.

Lisez la section OBJECT ATTRIBUTES de la page de manuel audit_binfile(5).

# man audit_binfile

...

OBJECT ATTRIBUTES

The p_dir attribute specifies where the audit files will be created.

The directories are listed in the order in which they are to be used.

The p_minfree attribute defines the percentage of free space that the

audit system requires before the audit daemon invokes the audit_warn

script.

The p_fsize attribute defines the maximum size that an audit

file can become before it is automatically closed and a new

audit file is opened. ... The format of the p_fsize value can

be specified as an exact value in bytes or in a human-readable

form with a suffix of B, K, M, G, T, P, E, Z (for bytes,

kilobytes, megabytes, gigabytes, terabytes, petabytes, exabytes,

or zettabytes, respectively). Suffixes of KB, MB, GB, TB, PB, EB,

and ZB are also accepted.Le système de fichiers par défaut est /var/audit.

# auditconfig -setplugin audit_binfile p_dir=/audit/sys1.1,/var/audit

La commande ci-dessus définit le système de fichiers /audit/sys1.1 en tant que répertoire principal pour les fichiers d'audit et le système de fichiers par défaut /var/audit en tant que répertoire secondaire. Dans ce scénario, /var/audit est le répertoire de dernier recours. Pour que cette configuration réussisse, le système de fichiers /audit/sys1.1 doit exister.

Vous avez créé un système de fichiers similaire à la section Création de systèmes de fichiers ZFS pour les fichiers d'audit.

La commande auditconfig -setplugin définit la valeur configurée. Cette valeur est une propriété du service d'audit, de sorte qu'elle est restaurée lorsque le service est actualisé ou redémarré. La valeur configurée devient active lorsque le service d'audit est actualisé ou redémarré. Pour plus d'informations sur les valeurs configurées et actives, reportez-vous à la page de manuel auditconfig(1M)

# audit -s

Exemple 28-14 Limitation de la taille des fichiers pour le plug-in audit_binfile

Dans l'exemple suivant, la taille d'un fichier d'audit binaire est définie sur une taille spécifique. La taille est exprimée en méga-octets.

# auditconfig -setplugin audit_binfile p_fsize=4M

# auditconfig -getplugin audit_binfile

Plugin: audit_binfile

Attributes: p_dir=/var/audit;p_fsize=4M;p_minfree=1;

Par défaut, un fichier d'audit peut augmenter sans limite. Pour créer des fichiers d'audit plus petits, l'administrateur spécifie une limite de taille de fichier de 4 Mo. Le service d'audit crée un nouveau fichier lorsque la limite de taille est atteinte. La limite de taille de fichier entre en vigueur une fois le service d'audit actualisé par l'administrateur.

# audit -s

Exemple 28-15 Spécification de plusieurs modifications d'un plug-in d'audit

Dans l'exemple suivant, l'administrateur d'un système doté d'un débit élevé et d'un pool ZFS volumineux modifie la taille de file d'attente, la taille de fichier binaire et l'avertissement de la limite dépassable du plug-in audit_binfile. L'administrateur autorise les fichiers d'audit à augmenter jusqu'à 4 Go, est averti lorsqu'il reste 2 % du pool ZFS et double la taille autorisée de la file d'attente. La taille par défaut de la file d'attente correspond au seuil supérieur de la file d'attente d'audit du noyau, 100, comme dans active audit queue hiwater mark (records) = 100.

# auditconfig -getplugin audit_binfile

Plugin: audit_binfile

Attributes: p_dir=/var/audit;p_fsize=2G;p_minfree=1;

# auditconfig -setplugin audit_binfile "p_minfree=2;p_fsize=4G" 200

# auditconfig -getplugin audit_binfile

Plugin: audit_binfile

Attributes: p_dir=/var/audit;p_fsize=4G;p_minfree=2;

Queue size: 200

Les spécifications modifiées entrent en vigueur, une fois le service d'audit actualisé par l'administrateur.

# audit -s

Exemple 28-16 Suppression de la taille de la file d'attente d'un plug-in d'audit

Dans l'exemple suivant, la taille de la file d'attente pour le plug-in audit_binfile est supprimée.

# auditconfig -getplugin audit_binfile

Plugin: audit_binfile

Attributes: p_dir=/var/audit;p_fsize=4G;p_minfree=2;

Queue size: 200

# auditconfig -setplugin audit_binfile "" 0

# auditconfig -getplugin audit_binfile

Plugin: audit_binfile

Attributes: p_dir=/var/audit;p_fsize=4G;p_minfree=2;

Les guillemets vides ("") conservent les valeurs d'attribut actuelles. Le 0 final définit la taille de la file d'attente pour le plug-in sur la valeur par défaut.

Le changement de la spécification qsize pour le plug-in entre en vigueur une fois que l'administrateur a actualisé le service d'audit.

# audit -s

Exemple 28-17 Définition d'une limite dépassable pour les avertissements

Dans cet exemple, l'espace libre minimum pour tous les systèmes de fichiers d'audit est défini pour qu'un avertissement soit émis lorsque 2 % du système de fichiers restent disponibles.

# auditconfig -setplugin audit_binfile p_minfree=2

Le pourcentage par défaut est un (1). Pour un pool ZFS volumineux, choisissez un pourcentage raisonnablement faible. Par exemple, 10 % d'un pool de 16 To correspond environ à 16 Go ; l'administrateur de l'audit est averti lorsqu'il reste une grande quantité d'espace sur le disque. La valeur 2 envoie le message audit_warn lorsqu'il reste environ 2 Go d'espace sur le disque.

L'alias électronique audit_warn reçoit l'avertissement. Pour configurer l'alias, reportez-vous à la section Configuration de l'alias de messagerie audit_warn .

Pour un pool de grande taille, l'administrateur limite également la taille du fichier à 3 Go.

# auditconfig -setplugin audit_binfile p_fsize=3G

Les spécifications p_minfree et p_fsize pour le plug-in entrent en vigueur lorsque l'administrateur actualise le service d'audit.

# audit -s

Dans cette procédure, vous utilisez des attributs du plug-in audit_remote pour envoyer la piste d'audit à un référentiel d'audit distant. Pour configurer un référentiel distant sur un système Oracle Solaris, reportez-vous à la section Configuration d'un référentiel distant pour les fichiers d'audit.

Avant de commencer

Vous devez disposer d'un récepteur des fichiers d'audit au niveau du référentiel distant. Vous devez vous connecter en tant qu'administrateur disposant du profil de droits Audit Configuration (configuration d'audit). Pour plus d'informations, reportez-vous à la section Utilisation de vos droits d'administration.

Lisez la section OBJECT ATTRIBUTES de la page de manuel audit_remote(5).

# man audit_remote

...

OBJECT ATTRIBUTES

The p_hosts attribute specifies the remote servers.

You can also specify the port number and the GSS-API

mechanism.

The p_retries attribute specifies the number of retries for

connecting and sending data. The default is 3.

The p_timeout attribute specifies the number of seconds

in which a connection times out.Le port par défaut est le port affecté par l'IANAsolaris_audit, 16162/tcp. Le mécanisme par défaut est kerberos_v5. Le délai d'attente par défaut est 5 secondes. Vous pouvez également spécifier une taille de file d'attente pour le plug-in.

Dans cet exemple, le système récepteur utilise un autre port.

# auditconfig -setplugin audit_remote p_hosts=ars.example.com:16088:kerberos_v5

Par exemple, la commande suivante indique des valeurs pour tous les attributs facultatifs :

# auditconfig -setplugin audit_remote "p_retries=;p_timeout=3" 300

Par exemple, les commandes suivantes indiquent et vérifient les valeurs du plug-in :

# auditconfig -getplugin audit_remote

Plugin: audit_remote (inactive)

Attributes: p_hosts=ars.example.com:16088:kerberos_v5;p_retries=5;p_timeout=3;

Queue size: 300

# auditconfig -setplugin audit_remote activeLe service d'audit lit la modification du plug-in d'audit lors de l'actualisation.

# audit -s

Exemple 28-18 Réglage de la taille de tampon de la file d'attente d'audit

Dans cet exemple, la file d'attente d'audit est saturée derrière le plug-in audit_remote . Ce système audité est configuré pour auditer de nombreuses classes et effectue la transmission sur un réseau lent où le trafic est intense. L'administrateur accroît la taille de tampon du plug-in pour permettre l'augmentation de la taille de la file d'attente et éviter le dépassement de la limite du tampon avant que les enregistrements ne soient supprimés de la file.

audsys1 # auditconfig -setplugin audit_remote "" 1000 audsys1 # audit -s

Dans cette procédure, vous devez configurer un système distant, le serveur d'audit à distance (ARS), pour recevoir et stocker des enregistrements d'audit à partir d'un ou de plusieurs systèmes audités. Vous devez ensuite activer le démon d'audit sur le serveur distant.

La configuration se fait en deux temps. Tout d'abord, vous configurez les mécanismes de sécurité sous-jacents pour transporter les données d'audit en toute sécurité, et ce en configurant le KDC. Vous configurez ensuite le service d'audit sur le système d'audit et le serveur ARS. Cette procédure illustre un scénario avec un client audité et un serveur ARS, où ce dernier et le KDC se trouvent sur le même serveur. Des scénarios plus complexes peuvent être configurés de la même manière.

Avant de commencer

Vous devez prendre le rôle root. Vous avez installé les packages Kerberos, comme décrit à la section Préparation de la diffusion des enregistrements d'audit vers le stockage distant. Vous travaillez avec un administrateur qui a configuré le système audité, comme décrit à la section Envoi des fichiers d'audit à un référentiel distant.

Vous avez besoin d'un KDC sur un système que le système audité et le serveur ARS peuvent utiliser, d'un hôte principal pour chaque système et d'un principal de service audit.

Si votre site a configuré un KDC, utilisez-le et passez à l'Étape c. La série de commandes suivantes illustre une stratégie de configuration KDC :

arstore # kdcmgr -a audr/admin -r EXAMPLE.COM create master

Cette commande utilise le principal d'administration audr/admin pour créer un KDC maître dans le domaine EXAMPLE.COM, active le KDC maître et démarre le service Kerberos.

Pour plus d'informations, reportez-vous à la page de manuel kdcmgr(1M).

# kdcmgr status

KDC Status Information

--------------------------------------------

svc:/network/security/krb5kdc:default (Kerberos key distribution center)

State: online since Wed Feb 29 01:59:27 2012

See: man -M /usr/share/man -s 1M krb5kdc

See: /var/svc/log/network-security-krb5kdc:default.log

Impact: None.

KDC Master Status Information

--------------------------------------------

svc:/network/security/kadmin:default (Kerberos administration daemon)

State: online since Wed Feb 29 01:59:28 2012

See: man -M /usr/share/man -s 1M kadmind

See: /var/svc/log/network-security-kadmin:default.log

Impact: None.

Transaction Log Information

--------------------------------------------

Kerberos update log (/var/krb5/principal.ulog)

Update log dump :

Log version # : 1

Log state : Stable

Entry block size : 2048

Number of entries : 13

First serial # : 1

Last serial # : 13

First time stamp : Wed Feb 29 01:59:27 2012

Last time stamp : Mon Mar 5 19:29:28 2012

Kerberos Related File Information

--------------------------------------------

(Displays any missing files)Vous pouvez ajouter le principal en tapant la commande kadmin.local sur le système KDC. Vous pouvez également ajouter le principal à distance en tapant la commande kadmin et en fournissant un mot de passe. Dans cet exemple, le système arstore exécute le KDC.

# kadmin -p audr/admin kadmin: addprinc -randkey audit/arstore.example.com@EXAMPLE.COM kadmin: ktadd audit/arstore.example.com@EXAMPLE.COM

Le récepteur et l'expéditeur doivent disposer de clés.

enigma # kclient

.. Enter the Kerberos realm: EXAMPLE.COM

.. KDC hostname for the above realm: arstore.example.com

.. Will this client need service keys ? [y/n]: y# auditconfig -setremote group create Bank_A

Bank_A est un groupe de connexion. Dans la mesure où l'attribut hosts n'est pas défini, ce groupe accepte toutes les connexions, ce qui signifie qu'il s'agit d'un groupe de caractères génériques. Dans le domaine Kerberos, tous les systèmes audités peuvent atteindre ce serveur ARS à condition que leur plug-in audit_remote soit correctement configuré.

# auditconfig -setremote group Bank_A "hosts=enigma.example.com"

Le groupe de connexion Bank_A accepte désormais uniquement les connexions à partir du système enigma. Une connexion depuis tout autre hôte est refusée.

# auditconfig -setremote group Bank_A "binfile_size=4GB" # auditconfig -getremote Audit Remote Server Attributes: listen_address=;login_grace_time=30;max_startups=10;listen_port=0; Connection group: Bank_A (inactive) Attributes: binfile_dir=/var/audit;binfile_fsize=4GB;binfile_minfree=1; hosts=enigma.example.com;

Pour spécifier le serveur ARS, utilisez l'attribut p_hosts.

enigma # auditconfig -setplugin audit_remote active p_hosts=arstore.example.com

enigma # auditconfig -getplugin audit_remote

Plugin: audit_remote

Attributes: p_retries=3;p_timeout=5;p_hosts=arstore.example.com;Le service d'audit lit la modification du plug-in d'audit lors de l'actualisation.

# audit -s

Le KDC gère désormais la connexion entre le système audité enigma et le serveur ARS.

Exemple 28-19 Transmission des enregistrements d'audit vers des emplacements de fichiers différents sur le même serveur ARS

Cet exemple complète l'exemple présenté dans la procédure. L'administrateur sépare les enregistrements d'audit par hôte sur le serveur ARS en créant deux groupes de connexion.

Les fichiers d'audit de audsys1 sont transmis au groupe de connexion Bank_A sur ce serveur ARS.

arstore # auditconfig -setremote group create Bank_A

arstore # auditconfig -setremote group active Bank_A "hosts=audsys1"

"hosts=audsys1;binfile_dir=/var/audit/audsys1;binfile_fsize=4M;"

Les fichiers d'audit de audsys2 sont transmis au groupe de connexion Bank_B.

arstore # auditconfig -setremote group create Bank_B

arstore # auditconfig -setremote group active Bank_B \

"hosts=audsys2;binfile_dir=/var/audit/audsys2;binfile_fsize=4M;"

Pour simplifier la maintenance, l'administrateur définit les autres valeurs d'attribut de manière identique.

arstore # auditconfig -getremote

Audit Remote Server

Attributes: listen_address=;login_grace_time=30;max_startups=10;listen_port=0;

Connection group: Bank_A

Attributes: binfile_dir=/var/audit/audsys1;binfile_fsize=4M;binfile_minfree=1;

hosts=audsys1

Connection group: Bank_B

Attributes: binfile_dir=/var/audit/audsys2;binfile_fsize=4M;binfile_minfree=1;

hosts=audsys2Exemple 28-20 Placement du serveur ARS sur un système autre que le KDC

Dans cet exemple, l'administrateur place le serveur ARS sur un système autre que le KDC. Tout d'abord, l'administrateur crée et configure le KDC maître.

kserv # kdcmgr -a audr/admin -r EXAMPLE.COM create master kserv # kadmin.local -p audr/admin kadmin: addprinc -randkey audit/arstore.example.com@EXAMPLE.COM kadmin: ktadd -t /tmp/krb5.keytab.audit audit/arstore.example.com@EXAMPLE.COM

Après avoir transmis le fichier /tmp/krb5.keytab.audit au serveur ARS de manière sécurisée, arstore, l'administrateur déplace le fichier vers l'emplacement approprié.

arstore # chown root:root krb5.keytab.audit arstore # chmod 600 krb5.keytab.audit arstore # mv krb5.keytab.audit /etc/krb5/krb5.keytab

Au lieu de réécrire le fichier, l'administrateur a également la possibilité d'utiliser la commande ktutil sur le serveur ARS pour fusionner le fichier krb5.keytab.audit du KDC avec les clés existantes du fichier /etc/krb5/krb5.keytab de arstore.

Enfin, l'administrateur génère les clés sur le système audité.

enigma # kclient .. Enter the Kerberos realm: EXAMPLE.COM .. KDC hostname for the above realm: kserv.example.com .. Will this client need service keys ? [y/n]: y

Vous pouvez demander au service d'audit de copier tout ou partie des enregistrements d'audit collectés dans la file d'attente de l'audit pour l'utilitaire syslog. Si vous enregistrez les résumés de type texte et de type données d'audit binaires, les données binaires fournissent un enregistrement d'audit complet, tandis que les résumés filtrent les données pour examen en temps réel.

Avant de commencer

Pour configurer le plug-in audit_syslog, vous devez vous connecter en tant qu'administrateur disposant du profil de droits Audit Configuration (configuration d'audit). Pour configurer l'utilitaire syslog et créer le fichier auditlog, vous devez prendre le rôle root.

Remarque - Les classes d'audit p_flags doivent être présélectionnées en tant que valeurs par défaut du système ou dans les indicateurs d'audit d'un utilisateur ou d'un profil de droits. Les enregistrements ne sont pas collectés pour une classe qui n'est pas présélectionnée.

# auditconfig -setplugin audit_syslog active p_flags=lo,+as,-ss

# svcs system-log STATE STIME FMRI disabled 13:11:55 svc:/system/system-log:rsyslog online 13:13:27 svc:/system/system-log:default

Remarque - Si l'instance de service rsyslog est en ligne, modifiez le fichier rsyslog.conf.

L'entrée inclut l'emplacement du fichier journal.

# cat /etc/syslog.conf … audit.notice /var/adm/auditlog

# touch /var/adm/auditlog

# svcadm refresh system-log:default

Remarque - Actualisez l'instance de service system-log:rsyslog si le service rsyslog est en ligne.

Le service d'audit lit les modifications apportées au plug-in d'audit lors de l'actualisation.

# audit -s

Le service d'audit peut générer une sortie volumineuse. Pour gérer les journaux, reportez-vous à la page de manuel logadm(1M).

Exemple 28-21 Spécification des classes d'audit pour la sortie syslog

Dans l'exemple suivant, l'utilitaire syslog collecte un sous-ensemble de classes d'audit présélectionnées. La classe pf est créée dans l'Exemple 28-10.

# auditconfig -setnaflags lo,na # auditconfig -setflags lo,ss # usermod -K audit_flags=pf:no jdoe # auditconfig -setplugin audit_syslog active p_flags=lo,+na,-ss,+pf

Les arguments de la commande auditconfig demandent au système de recueillir tous les enregistrements d'audit de connexion/déconnexion, non attribuables et de modification de l'état du système. L'entrée de plug-in audit_syslog. demande à l'utilitaire syslog de recueillir toutes les connexions, les événements non attribuables ayant réussi et les modifications de l'état du système ayant échoué.

Pour l'utilisateur jdoe, l'utilitaire binaire collecte les appels à la commande pfexec ayant réussi et ayant échoué. L'utilitaire syslog collecte les appels à la commande pfexec ayant réussi.

Exemple 28-22 Stockage des enregistrements d'audit syslog sur un système distant

Vous pouvez changer l'entrée audit.notice du fichier syslog.conf afin qu'elle pointe vers un système distant. Dans cet exemple, le nom du système local est sys1.1. Le système distant est remote1.

sys1.1 # cat /etc/syslog.conf … audit.notice @remote1

L'entrée audit.notice du fichier syslog.conf sur le système remote1 pointe vers le fichier journal.

remote1 # cat /etc/syslog.conf … audit.notice /var/adm/auditlog