| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Administration d'Oracle Solaris 11.1 : Services de sécurité Oracle Solaris 11.1 Information Library (Français) |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Administration d'Oracle Solaris 11.1 : Services de sécurité Oracle Solaris 11.1 Information Library (Français) |

Partie I Présentation de la sécurité

1. Services de sécurité (présentation)

Partie II Sécurité du système, des fichiers et des périphériques

2. Gestion de la sécurité de la machine (présentation)

Contrôle de l'accès à un système informatique

Maintenance de la sécurité physique

Gestion du contrôle de connexion

Gestion des informations de mot de passe

Contrôle de l'accès aux périphériques

Stratégie de périphériques (présentation)

Allocation des périphériques (présentation)

Contrôle de l'accès aux ressources de la machine

Randomisation du format d'espace d'adressage

Limitation et contrôle de l'accès superutilisateur

Configuration du contrôle d'accès basé sur les rôles pour remplacer le superutilisateur

Prévention des mauvaises utilisations involontaires des ressources système

Définition de la variable PATH

Affectation d'un shell restreint à des utilisateurs

Restriction de l'accès aux données dans les fichiers

Restriction des fichiers exécutables setuid

Utilisation de la configuration Secure by Default

Utilisation des fonctions de gestion des ressources

Utilisation des zones Oracle Solaris

Surveillance de l'utilisation des ressources de la machine

Surveillance de l'intégrité des fichiers

Contrôle de l'accès aux fichiers

Protection des fichiers par chiffrement

Utilisation des listes de contrôle d'accès

Partage de fichiers entre des machines

Restriction de l'accès root aux fichiers partagés

Génération de rapports sur les problèmes de sécurité

3. Contrôle de l'accès aux systèmes (tâches)

4. Service d'analyse antivirus (tâches)

5. Contrôle de l'accès aux périphériques (tâches)

6. Vérification de l'intégrité des fichiers à l'aide de BART (tâches)

7. Contrôle de l'accès aux fichiers (tâches)

Partie III Rôles, profils de droits et privilèges

8. Utilisation des rôles et des privilèges (présentation)

9. Utilisation du contrôle d'accès basé sur les rôles (tâches)

10. Attributs de sécurité dans Oracle Solaris (référence)

Partie IV Services cryptographiques

11. Structure cryptographique (présentation)

12. Structure cryptographique (tâches)

13. Structure de gestion des clés

Partie V Services d'authentification et communication sécurisée

14. Utilisation de modules d'authentification enfichables

15. Utilisation de Secure Shell

17. Utilisation de l'authentification simple et de la couche de sécurité

18. Authentification des services réseau (tâches)

19. Introduction au service Kerberos

20. Planification du service Kerberos

21. Configuration du service Kerberos (tâches)

22. Messages d'erreur et dépannage de Kerberos

23. Administration des principaux et des stratégies Kerberos (tâches)

24. Utilisation des applications Kerberos (tâches)

25. Service Kerberos (référence)

Partie VII Audit dans Oracle Solaris

Les ordinateurs font souvent partie d'un réseau d'ordinateurs. Un réseau permet aux ordinateurs connectés d'échanger des informations. Les ordinateurs en réseau peuvent accéder aux données et à des ressources sur d'autres ordinateurs du réseau. Les réseaux d'ordinateurs créent un environnement informatique puissant et sophistiqué. Toutefois, ils rendent la sécurité informatique plus difficile à assurer.

Par exemple, au sein d'un réseau d'ordinateurs, des systèmes individuels permettent de partager des informations. Les accès non autorisés représentent un risque pour la sécurité. Dans la mesure où un grand nombre de personnes ont accès à un réseau, la probabilité d'accès non autorisé est accrue, en particulier suite à une erreur d'utilisateur. Une utilisation inappropriée des mots de passe peut également conduire à des accès non autorisés.

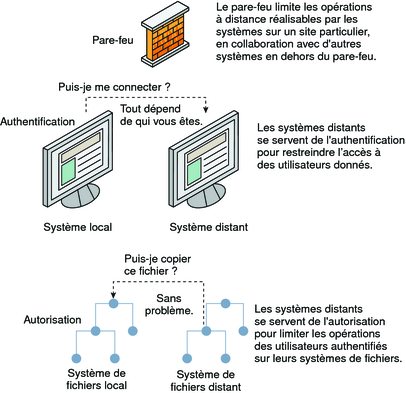

La sécurité réseau repose généralement sur la restriction ou le blocage d'opérations à partir de systèmes distants. La figure ci-après décrit les restrictions de sécurité que vous pouvez imposer sur les opérations à distance.

Figure 2-1 Restrictions de sécurité sur les opérations à distance

L'authentification est un moyen de restreindre l'accès à des utilisateurs spécifiques lorsque ces utilisateurs accèdent à un système distant. L'authentification peut être configurée à la fois au niveau du système et au niveau du réseau. Une fois qu'un utilisateur a obtenu l'accès à un système distant, l'autorisation constitue un moyen de restreindre les opérations pouvant être réalisées par l'utilisateur. Le tableau ci-dessous répertorie les services assurant l'authentification et l'autorisation.

Tableau 2-3 Services d'authentification pour l'accès à distance

|

Le mécanisme de port privilégié d'Oracle Solaris constitue une alternative au RPC sécurisé. Un port privilégié reçoit un numéro de port inférieur à 1024. Une fois qu'un système client a authentifié les informations d'identification du client, le client établit une connexion au serveur à l'aide du port privilégié. Le serveur vérifie ensuite les informations d'identification du client en examinant le numéro de port de la connexion.

Les clients n'exécutant pas le logiciel Oracle Solaris risquent de ne pas pouvoir communiquer en utilisant le port privilégié. Si les clients ne peuvent pas communiquer via le port, un message d'erreur similaire au suivant s'affiche :

“Weak Authentication NFS request from unprivileged port”

Vous pouvez configurer un pare-feu système pour protéger les ressources de votre réseau contre les accès externes. Un système pare-feu est un hôte sécurisé agissant comme une barrière entre votre réseau interne et les réseaux extérieurs. Le réseau interne traite tous les autres réseaux comme non fiables. Vous devez considérer cette configuration comme obligatoire entre votre réseau interne et les réseaux externes, tels que l'Internet, avec lesquels vous communiquez.

Un pare-feu se comporte comme une passerelle et comme une barrière. En tant que passerelle, il transmet des données entre les réseaux. En tant que barrière, il bloque le passage des données vers le réseau et en provenance de celui-ci. Un utilisateur sur le réseau interne doit se connecter au système de pare-feu pour accéder à des hôtes sur des réseaux distants. De même, un utilisateur sur un réseau extérieur doit d'abord se connecter au système pare-feu avant de se voir accorder l'accès à un hôte sur le réseau interne.

Un pare-feu peut également être utile entre certains réseaux internes. Par exemple, vous pouvez configurer un pare-feu ou un ordinateur passerelle sécurisé pour restreindre le transfert de paquets par adresse ou par protocole. Par exemple, vous pouvez autoriser des paquets pour le transfert de courrier, mais pas pour la commande ftp.

En outre, tous les messages électroniques envoyés depuis le réseau interne sont d'abord envoyés au système pare-feu. Le pare-feu transfère ensuite le courrier à un hôte sur un réseau externe. Le système pare-feu reçoit également tout le courrier électronique entrant et distribue le courrier aux hôtes sur le réseau interne.

| Attention - Un pare-feu empêche les utilisateurs non autorisés d'accéder aux hôtes sur votre réseau. Les mesures de sécurité appliquées sur le pare-feu doivent être strictes et rigides mais peuvent être plus souples sur d'autres hôtes du réseau. Néanmoins, un intrus capable de pénétrer dans votre système pare-feu peut ensuite accéder à tous les hôtes sur le réseau interne. |

Un système pare-feu ne doit pas comporter d'hôtes de confiance. Un hôte de confiance est un hôte à partir duquel un utilisateur peut se connecter sans devoir fournir de mot de passe. Un système pare-feu ne doit partager aucun de ses systèmes de fichiers, ni monter des systèmes de fichiers à partir d'autres serveurs.

IPsec et la fonction IP Filter d'Oracle Solaris peuvent fournir une protection par pare-feu. Pour plus d'informations sur la protection du trafic réseau, reportez-vous à Sécurisation du réseau dans Oracle Solaris 11.1.

La plupart des réseaux locaux transmettent des données entre des ordinateurs sous la forme de blocs, également appelés paquets. Par l'intermédiaire d'une procédure appelée l'éclatement de paquets, les utilisateurs non autorisés à extérieur du réseau peuvent altérer ou détruire des données.

L'éclatement de paquets consiste à capturer les paquets avant qu'ils n'atteignent leur destination. L'intrus injecte ensuite des données arbitraires dans le contenu, puis les renvoie à leur course initiale. Sur un réseau local, l'éclatement de paquets est impossible car ceux-ci atteignent tous les systèmes, y compris le serveur, en même temps. En revanche, la procédure est possible sur une passerelle. Vous devez donc vous assurer que toutes les passerelles du réseau sont protégées.

Les attaques les plus dangereuses affectent l'intégrité des données. De telles attaques impliquent la modification du contenu des paquets ou l'emprunt d'identité d'un utilisateur. Les attaques impliquant l'écoute électronique ne compromettent pas l'intégrité des données. Un système d'écoute électronique enregistre des conversations pour une rediffusion ultérieure. Un tel système n'emprunte pas l'identité d'un utilisateur. Bien que les attaques de ce type n'affectent pas l'intégrité des données, elles portent atteinte à leur confidentialité. Vous avez la possibilité de protéger la confidentialité des informations sensibles en chiffrant les données qui transitent sur le réseau.

Pour chiffrer des opérations à distance via un réseau non sécurisé, reportez-vous au Chapitre 15, Utilisation de Secure Shell.

Pour chiffrer et authentifier des données sur un réseau, reportez-vous au Chapitre 19, Introduction au service Kerberos.

Pour chiffrer des datagrammes IP, reportez-vous Chapitre 6, Architecture IPsec (présentation) du manuel Sécurisation du réseau dans Oracle Solaris 11.1.