| Omitir Vínculos de navegación | |

| Salir de la Vista de impresión | |

|

Administración de Oracle Solaris 11.1: servicios de seguridad Oracle Solaris 11.1 Information Library (Español) |

| Omitir Vínculos de navegación | |

| Salir de la Vista de impresión | |

|

Administración de Oracle Solaris 11.1: servicios de seguridad Oracle Solaris 11.1 Information Library (Español) |

Parte I Descripción general de la seguridad

1. Servicios de seguridad (descripción general)

Parte II Seguridad de sistemas, archivos y dispositivos

2. Gestión de seguridad de equipos (descripción general)

3. Control de acceso a sistemas (tareas)

4. Servicio de análisis de virus (tareas)

5. Control de acceso a dispositivos (tareas)

6. Verificación de la integridad de archivos mediante el uso de BART (tareas)

7. Control de acceso a archivos (tareas)

Parte III Roles, perfiles de derechos y privilegios

8. Uso de roles y privilegios (descripción general)

9. Uso del control de acceso basado en roles (tareas)

10. Atributos de seguridad en Oracle Solaris (referencia)

Parte IV Servicios criptográficos

11. Estructura criptográfica (descripción general)

12. Estructura criptográfica (tareas)

13. Estructura de gestión de claves

Parte V Servicios de autenticación y comunicación segura

14. Uso de módulos de autenticación conectables

17. Uso de autenticación simple y capa de seguridad

18. Autenticación de servicios de red (tareas)

19. Introducción al servicio Kerberos

20. Planificación del servicio Kerberos

21. Configuración del servicio Kerberos (tareas)

22. Mensajes de error y resolución de problemas de Kerberos

23. Administración de las políticas y los principales de Kerberos (tareas)

Maneras de administrar las políticas y los principales de Kerberos

Equivalentes de línea de comandos de la herramienta SEAM

El único archivo modificado por la herramienta SEAM

Funciones de impresión y ayuda en pantalla de la herramienta SEAM

Trabajo con listas extensas en la herramienta SEAM

Cómo iniciar la herramienta SEAM

Administración de los principales de Kerberos

Administración de los principales de Kerberos (mapa de tareas)

Automatización de la creación de nuevos principales de Kerberos

Cómo ver la lista de los principales de Kerberos

Cómo ver los atributos de un principal de Kerberos

Cómo crear un nuevo principal de Kerberos

Cómo duplicar un principal de Kerberos

Cómo modificar un principal de Kerberos

Cómo suprimir un principal de Kerberos

Cómo configurar valores predeterminados para crear nuevos principales de Kerberos

Cómo modificar los privilegios de administración de Kerberos

Administración de las políticas de Kerberos

Administración de las políticas de Kerberos (mapa de tareas)

Cómo ver la lista de políticas de Kerberos

Cómo ver los atributos de una política de Kerberos

Cómo crear una nueva política de Kerberos

Cómo duplicar una política de Kerberos

Cómo modificar una política de Kerberos

Cómo suprimir una política de Kerberos

Referencia de la herramienta SEAM

Descripción de los paneles de la herramienta SEAM

Uso de la herramienta SEAM con privilegios de administración de Kerberos limitados

Administración de los archivos keytab

Administración de archivos keytab (mapa de tareas)

Cómo agregar un principal de servicio de Kerberos a un archivo keytab

Cómo eliminar un principal de servicio de un archivo keytab

Cómo visualizar la lista de claves (principales) en un archivo keytab

Cómo deshabilitar temporalmente la autenticación de un servicio en un host

24. Uso de aplicaciones Kerberos (tareas)

25. El servicio Kerberos (referencia)

Parte VII Auditoría en Oracle Solaris

26. Auditoría (descripción general)

27. Planificación de la auditoría

En esta sección se proporcionan instrucciones detalladas que se deben utilizar para administrar principales con la herramienta SEAM. En esta sección también se proporcionan ejemplos de equivalentes de línea de comandos, si están disponibles.

|

Si bien la herramienta SEAM es fácil de usar, no ofrece una manera de automatizar la creación de nuevos principales. La automatización es especialmente útil si necesita agregar 10 o, incluso, 100 nuevos principales en un breve periodo. Sin embargo, puede utilizar el comando kadmin.local en una secuencia de comandos de shell Bourne para hacer exactamente eso.

La siguiente secuencia de comandos de shell es un ejemplo de cómo automatizar la creación de nuevos principales:

awk '{ print "ank +needchange -pw", $2, $1 }' < /tmp/princnames |

time /usr/sbin/kadmin.local> /dev/null

Este ejemplo está dividido en dos líneas para su legibilidad. La secuencia de comandos lee un archivo llamado princnames que contiene los nombres de principales y sus contraseñas, y los agrega a la base de datos de Kerberos. Usted debería crear el archivo princnames, que contiene un nombre de principal y su contraseña en cada línea, separados por un espacio o varios. La opción +needchange configura el principal para que se le pida al usuario que introduzca una nueva contraseña la primera vez que inicia sesión con el principal. Esta práctica ayuda a garantizar que las contraseñas del archivo princnames no sean un riesgo de seguridad.

Puede crear secuencias de comandos más elaboradas. Por ejemplo, la secuencia de comandos podría utilizar la información del servicio de nombres para obtener la lista de nombres de usuario para los nombres de principales. Lo que usted hace y cómo lo hace está determinado por las necesidades del sitio y su experiencia en secuencias de comandos.

Después de este procedimiento se muestra un ejemplo del equivalente de línea de comandos.

Para obtener más información, consulte Cómo iniciar la herramienta SEAM.

$ /usr/sbin/gkadmin

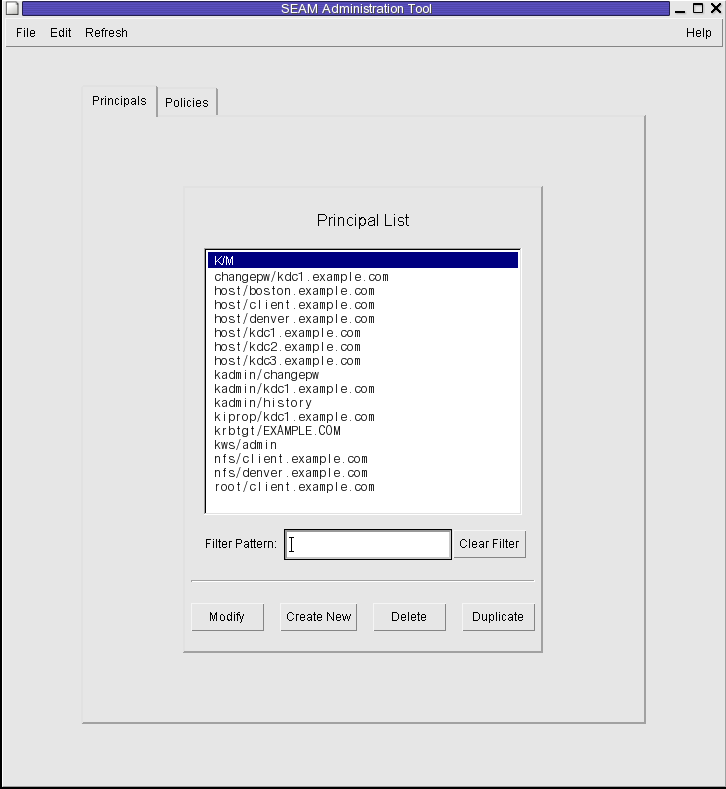

Aparecerá la lista de principales.

Escriba una cadena de filtro en el campo de filtro y, a continuación, presione la tecla de retorno. Si el filtro se realiza correctamente, se muestra la lista de principales que coinciden con el filtro.

La cadena de filtro debe estar compuesta por uno o varios caracteres. Debido a que el mecanismo de filtro distingue mayúsculas de minúsculas, deberá utilizar las letras mayúsculas y minúsculas correspondientes para el filtro. Por ejemplo, si escribe la cadena de filtro ge, el mecanismo de filtro mostrará sólo los principales que contengan la cadena ge (por ejemplo, george o edge).

Si desea que aparezca la lista completa de principales, haga clic en Clear Filter.

Ejemplo 23-1 Visualización de la lista de los principales de Kerberos (línea de comandos)

En el ejemplo siguiente, el comando list_principals de kadmin se utiliza para mostrar todos los principales que coinciden con kadmin*. Se pueden utilizar comodines con el comando list_principals.

kadmin: list_principals kadmin* kadmin/changepw@EXAMPLE.COM kadmin/kdc1.example.con@EXAMPLE.COM kadmin/history@EXAMPLE.COM kadmin: quit

Después de este procedimiento se muestra un ejemplo del equivalente de línea de comandos.

Para obtener más información, consulte Cómo iniciar la herramienta SEAM.

$ /usr/sbin/gkadmin

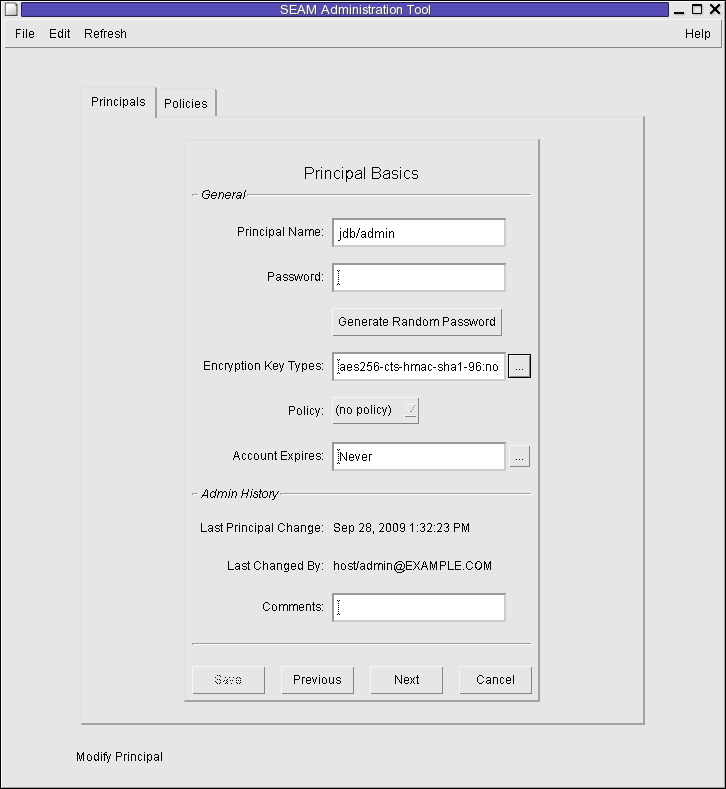

Aparecerá el panel Principal Basics que contiene algunos de los atributos del principal.

Tres ventanas contienen información de atributos. Para obtener información sobre los diferentes atributos de cada ventana, seleccione Context-Sensitive Help desde el menú Help. O, para ver las descripciones de todos los atributos de los principales , vaya a Descripción de los paneles de la herramienta SEAM.

Ejemplo 23-2 Visualización de los atributos de un principal de Kerberos

En el ejemplo siguiente, se muestra la primera ventana que se verá al visualizar el principal jdb/admin.

Ejemplo 23-3 Visualización de los atributos de un principal de Kerberos (línea de comandos)

En el ejemplo siguiente, el comando get_principal de kadmin se utiliza para ver los atributos del principal jdb/admin.

kadmin: getprinc jdb/admin Principal: jdb/admin@EXAMPLE.COM Expiration date: [never] Last password change: [never] Password expiration date: Wed Apr 14 11:53:10 PDT 2011 Maximum ticket life: 1 day 16:00:00 Maximum renewable life: 1 day 16:00:00 Last modified: Mon Sep 28 13:32:23 PST 2009 (host/admin@EXAMPLE.COM) Last successful authentication: [never] Last failed authentication: [never] Failed password attempts: 0 Number of keys: 1 Key: vno 1, AES-256 CTS mode with 96-bit SHA-1 HMAC, no salt Key: vno 1, AES-128 CTS mode with 96-bit SHA-1 HMAC, no salt Key: vno 1, Triple DES with HMAC/sha1, no salt Key: vno 1, ArcFour with HMAC/md5, no salt Key: vno 1, DES cbc mode with RSA-MD5, no salt Attributes: REQUIRES_HW_AUTH Policy: [none] kadmin: quit

Después de este procedimiento se muestra un ejemplo del equivalente de línea de comandos.

Para obtener más información, consulte Cómo iniciar la herramienta SEAM.

Nota - Si va a crear un nuevo principal que pueda necesitar una nueva política, debe crear la nueva política antes de crear el nuevo principal. Vaya a Cómo crear una nueva política de Kerberos.

$ /usr/sbin/gkadmin

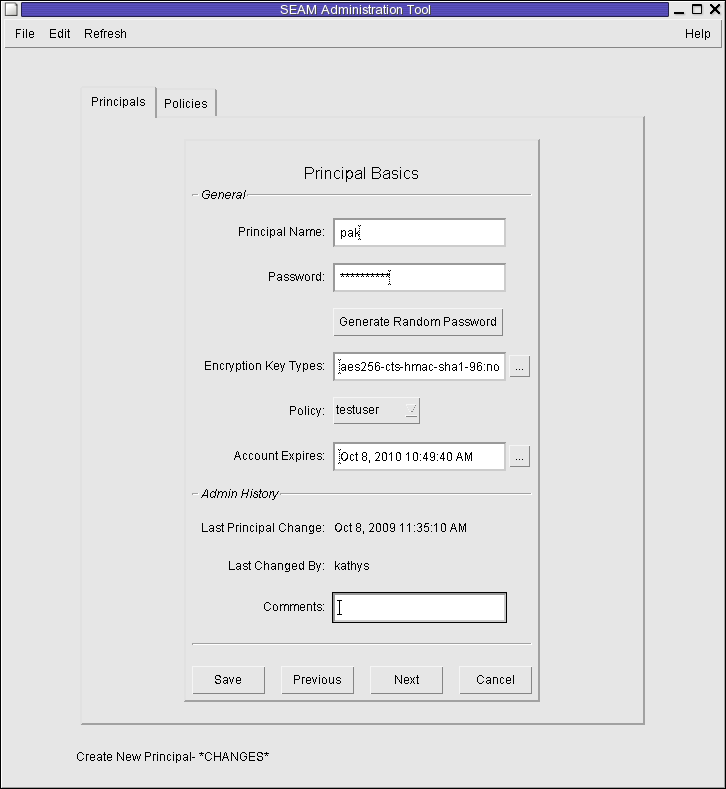

Aparecerá el panel Principal Basics que contiene algunos de los atributos del principal que se está visualizando.

Tanto el nombre de principal como la contraseña son obligatorios.

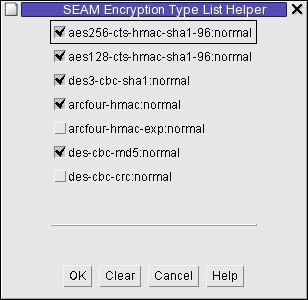

Haga clic en el cuadro ubicado a la derecha del campo de tipos de clave de cifrado para abrir una nueva ventana que muestre todos los tipos de clave de cifrado disponibles. Después de seleccionar los tipos de cifrado necesarios, haga clic en OK.

Tres ventanas contienen información de atributos. Para obtener información sobre los diferentes atributos de cada ventana, seleccione Context-Sensitive Help desde el menú Help. O, para ver las descripciones de todos los atributos de los principales , vaya a Descripción de los paneles de la herramienta SEAM.

Para obtener más detalles, consulte Cómo modificar los privilegios de administración de Kerberos.

Ejemplo 23-4 Creación de un nuevo principal de Kerberos

En el siguiente ejemplo se muestra el panel Principal Basics cuando se crea un nuevo principal denominado pak. La política se establece en testuser.

Ejemplo 23-5 Creación de un nuevo principal de Kerberos (línea de comandos)

En el ejemplo siguiente, el comando add_principal de kadmin se utiliza para crear un nuevo principal denominado pak. La política del principal se establece en testuser.

kadmin: add_principal -policy testuser pak Enter password for principal "pak@EXAMPLE.COM": <Type the password> Re-enter password for principal "pak@EXAMPLE.COM": <Type the password again> Principal "pak@EXAMPLE.COM" created. kadmin: quit

En este procedimiento se explica cómo utilizar todos los atributos de un principal existente, o algunos de ellos, para crear un nuevo principal. No hay equivalente de línea de comandos para este procedimiento.

Para obtener más información, consulte Cómo iniciar la herramienta SEAM.

$ /usr/sbin/gkadmin

Aparecerá el panel Principal Basics. Todos los atributos del principal seleccionado se duplican, excepto los campos Principal Name y Password, que están vacíos.

Tanto el nombre de principal como la contraseña son obligatorios. Para realizar un duplicado exacto del principal que ha seleccionado, haga clic en Save y vaya al Paso 7.

Tres ventanas contienen información de atributos. Para obtener información sobre los diferentes atributos de cada ventana, seleccione Context-Sensitive Help desde el menú Help. O, para ver las descripciones de todos los atributos de los principales , vaya a Descripción de los paneles de la herramienta SEAM.

Para obtener más información, consulte Cómo modificar los privilegios de administración de Kerberos.

Después de este procedimiento se muestra un ejemplo del equivalente de línea de comandos.

Para obtener más información, consulte Cómo iniciar la herramienta SEAM.

$ /usr/sbin/gkadmin

Aparecerá el panel Principal Basics que contiene algunos de los atributos del principal que se está visualizando.

Tres ventanas contienen información de atributos. Para obtener información sobre los diferentes atributos de cada ventana, seleccione Context-Sensitive Help desde el menú Help. O, para ver las descripciones de todos los atributos de los principales , vaya a Descripción de los paneles de la herramienta SEAM.

Nota - No puede modificar el nombre de un principal. Para cambiar el nombre de un principal, debe duplicar el principal, especificar un nombre nuevo para él, guardarlo y, a continuación, suprimir el antiguo principal.

Para obtener más información, consulte Cómo modificar los privilegios de administración de Kerberos.

Ejemplo 23-6 Modificación de la contraseña de un principal de Kerberos (línea de comandos)

En el ejemplo siguiente, el comando change_password de kadmin se utiliza para modificar la contraseña para el principal jdb. El comando change_password no le permitirá cambiar la contraseña por una contraseña que ya esté en el historial de contraseñas del principal.

kadmin: change_password jdb Enter password for principal "jdb": <Type the new password> Re-enter password for principal "jdb": <Type the password again> Password for "jdb@EXAMPLE.COM" changed. kadmin: quit

Para modificar otros atributos de un principal, debe utilizar el comando modify_principal de kadmin.

Después de este procedimiento se muestra un ejemplo del equivalente de línea de comandos.

Para obtener más información, consulte Cómo iniciar la herramienta SEAM.

$ /usr/sbin/gkadmin

Una vez que confirme la supresión, el principal se suprimirá.

Para obtener más información, consulte Cómo modificar los privilegios de administración de Kerberos.

Ejemplo 23-7 Supresión de un principal de Kerberos (línea de comandos)

En el ejemplo siguiente, el comando delete_principal de kadmin se utiliza para suprimir el principal jdb.

kadmin: delete_principal pak Are you sure you want to delete the principal "pak@EXAMPLE.COM"? (yes/no): yes Principal "pak@EXAMPLE.COM" deleted. Make sure that you have removed this principal from all ACLs before reusing. kadmin: quit

No hay equivalente de línea de comandos para este procedimiento.

Para obtener más información, consulte Cómo iniciar la herramienta SEAM.

$ /usr/sbin/gkadmin

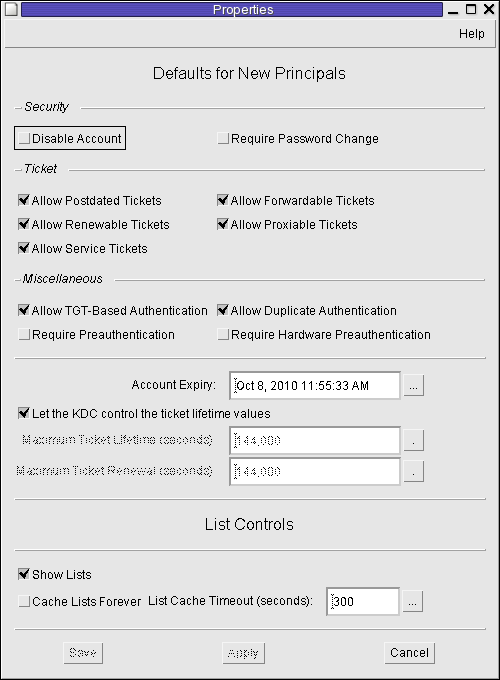

Aparecerá la ventana Properties.

Para obtener información sobre los diferentes atributos de cada ventana, seleccione Context-Sensitive Help desde el menú Help.

Aunque su sitio probablemente tenga muchos principales de usuario, en general, se prefiere que sólo unos pocos usuarios puedan administrar la base de datos de Kerberos. Los privilegios para administrar la base de datos de Kerberos se determinan mediante el archivo de la lista de control de acceso (ACL) de Kerberos, kadm5.acl. Mediante el archivo kadm5.acl se pueden permitir o prohibir privilegios para cada principal. También puede utilizar el comodín '*' en el nombre del principal para especificar privilegios para grupos de principales.

Antes de empezar

Debe asumir el rol root. Para obtener más información, consulte Cómo usar los derechos administrativos que tiene asignados.

Una entrada del archivo kadm5.acl debe tener el siguiente formato:

principal privileges [principal-target]

| ||||||||||||||||||||||||||||||

Ejemplo 23-8 Modificación de los privilegios de administración de Kerberos

La siguiente entrada en el archivo kadm5.acl otorga a cualquier principal del dominio EXAMPLE.COM con la instancia admin todos los privilegios de la base de datos de Kerberos:

*/admin@EXAMPLE.COM *

La siguiente entrada del archivo kadm5.acl le otorga al principal jdb@EXAMPLE.COM los privilegios para agregar, mostrar y consultar cualquier principal que tenga la instancia root.

jdb@EXAMPLE.COM ali */root@EXAMPLE.COM