| 탐색 링크 건너뛰기 | |

| 인쇄 보기 종료 | |

|

Oracle Solaris 11.1의 네트워크 보안 Oracle Solaris 11.1 Information Library (한국어) |

| 탐색 링크 건너뛰기 | |

| 인쇄 보기 종료 | |

|

Oracle Solaris 11.1의 네트워크 보안 Oracle Solaris 11.1 Information Library (한국어) |

3. 웹 서버 및 Secure Sockets Layer 프로토콜

ESP(Encapsulating Security Payload)

IPsec 표준에서는 전송 모드 및 터널 모드의 두 가지 고유 IPsec 작업 모드를 정의합니다. 모드는 패킷의 인코딩에 영향을 주지 않습니다. 패킷은 각 모드에서 AH, ESP 또는 둘 다로 보호됩니다. 모드는 내부 패킷이 IP 패킷일 때 정책 적용 면에서 다음과 같이 다릅니다.

전송 모드에서 외부 헤더는 내부 IP 패킷을 보호하는 IPsec 정책을 결정합니다.

터널 모드에서 내부 IP 패킷은 해당 컨텐츠를 보호하는 IPsec 정책을 결정합니다.

전송 모드에서 외부 헤더, 다음 헤더 및 다음 헤더가 지원하는 모든 포트는 IPsec 정책을 결정하는 데 사용될 수 있습니다. 실제로 IPsec는 두 IP 주소 사이에 서로 다른 전송 모드 정책을 적용하여 단일 포트를 세분화할 수 있습니다. 예를 들어, 다음 헤더가 포트를 지원하는 TCP인 경우 IPsec 정책을 외부 IP 주소의 TCP 정책에 대해 설정할 수 있습니다. 마찬가지로 다음 헤더가 IP 헤더인 경우 외부 헤더 및 내부 IP 헤더를 사용하여 IPsec 정책을 결정할 수 있습니다.

터널 모드는 IP-in-IP 데이터그램에 대해서만 작동합니다. 터널 모드의 터널링은 집에 있는 컴퓨터 작업자가 중앙 컴퓨터 위치에 연결할 때 유용할 수 있습니다. 터널 모드에서 IPsec 정책은 내부 IP 데이터그램의 컨텐츠에 적용됩니다. 서로 다른 내부 IP 주소에 대해 서로 다른 IPsec 정책을 적용할 수 있습니다. 즉, 내부 IP 헤더, 다음 헤더 및 다음 헤더가 지원하는 포트가 정책을 적용할 수 있습니다. 전송 모드와 달리 터널 모드에서는 외부 IP 헤더가 내부 IP 데이터그램의 정책을 결정하지 않습니다.

따라서 터널 모드에서 IPsec 정책은 라우터 뒤의 LAN 서브넷 및 이러한 서브넷의 포트에 대해 지정할 수 있습니다. 또한 IPsec 정책은 이러한 서브넷에 있는 특정 IP 주소(즉, 호스트)에 대해 지정할 수도 있습니다. 이러한 호스트의 포트도 특정 IPsec 정책을 가질 수 있습니다. 하지만 동적 경로 지정 프로토콜이 터널을 통해 실행되는 경우 피어 네트워크의 네트워크 토폴로지에 대한 뷰가 변경될 수 있으므로 서브넷 선택이나 주소 선택을 사용하지 마십시오. 변경되면 정적 IPsec 정책이 무효화됩니다. 정적 경로 구성을 포함하는 터널링 절차의 예는 IPsec를 사용하여 VPN 보호를 참조하십시오.

Oracle Solaris에서 터널 모드는 IP 터널링 네트워크 인터페이스에만 적용할 수 있습니다. 터널링 인터페이스에 대한 자세한 내용은 Oracle Solaris 11.1 네트워크 구성 및 관리의 6 장, IP 터널 구성을 참조하십시오. ipsecconf 명령은 IP 터널링 네트워크 인터페이스를 선택하기 위한 tunnel 키워드를 제공합니다. tunnel 키워드가 규칙에 존재하는 경우 해당 규칙에서 지정된 모든 선택기가 내부 패킷에 적용됩니다.

전송 모드에서는 ESP, AH 또는 둘 다 데이터그램을 보호할 수 있습니다.

다음 그림은 보호되지 않는 TCP 패킷의 IP 헤더를 보여줍니다.

그림 6-3 TCP 정보를 전달하는 보호되지 않는 IP 패킷

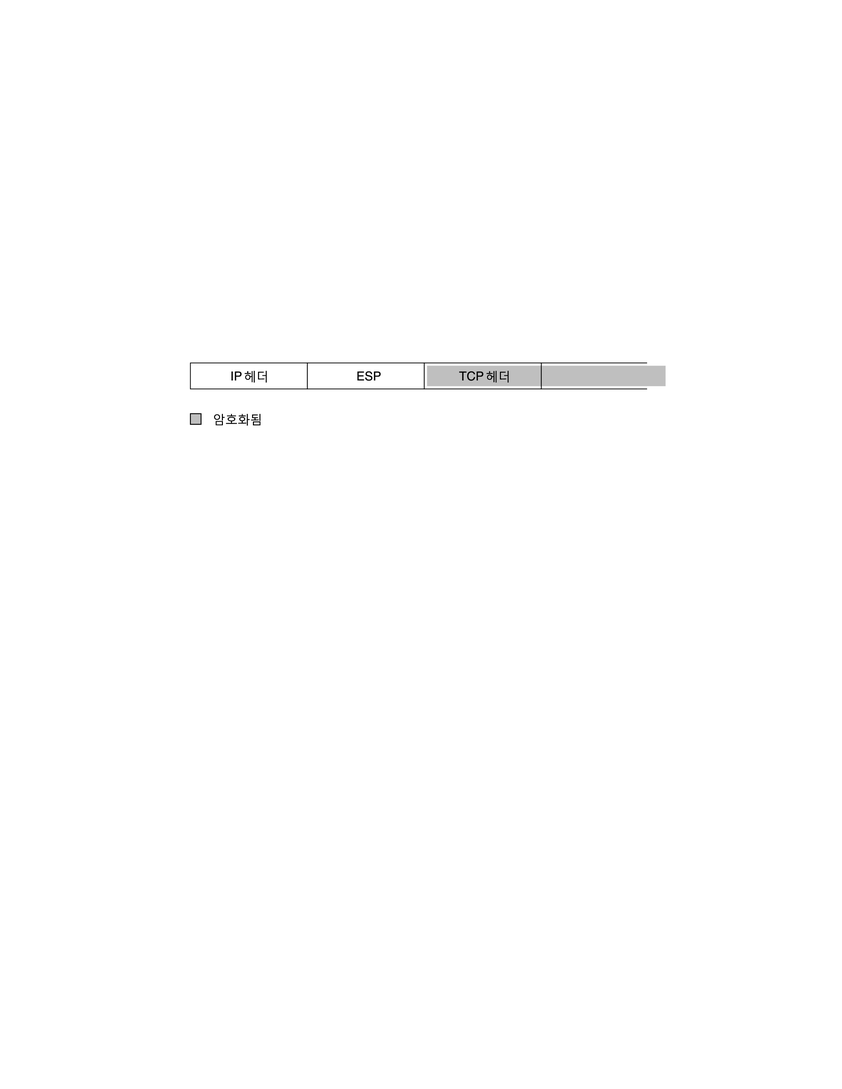

전송 모드에서 ESP가 다음 그림에 나온 대로 데이터를 보호합니다. 음영 영역은 패킷의 암호화된 부분을 나타냅니다.

그림 6-4 TCP 정보를 전달하는 보호된 IP 패킷

전송 모드에서 AH가 다음 그림에 나온 대로 데이터를 보호합니다.

그림 6-5 인증 헤더로 보호된 패킷

AH 보호는 전송 모드라도 IP 헤더의 대부분을 포함합니다.

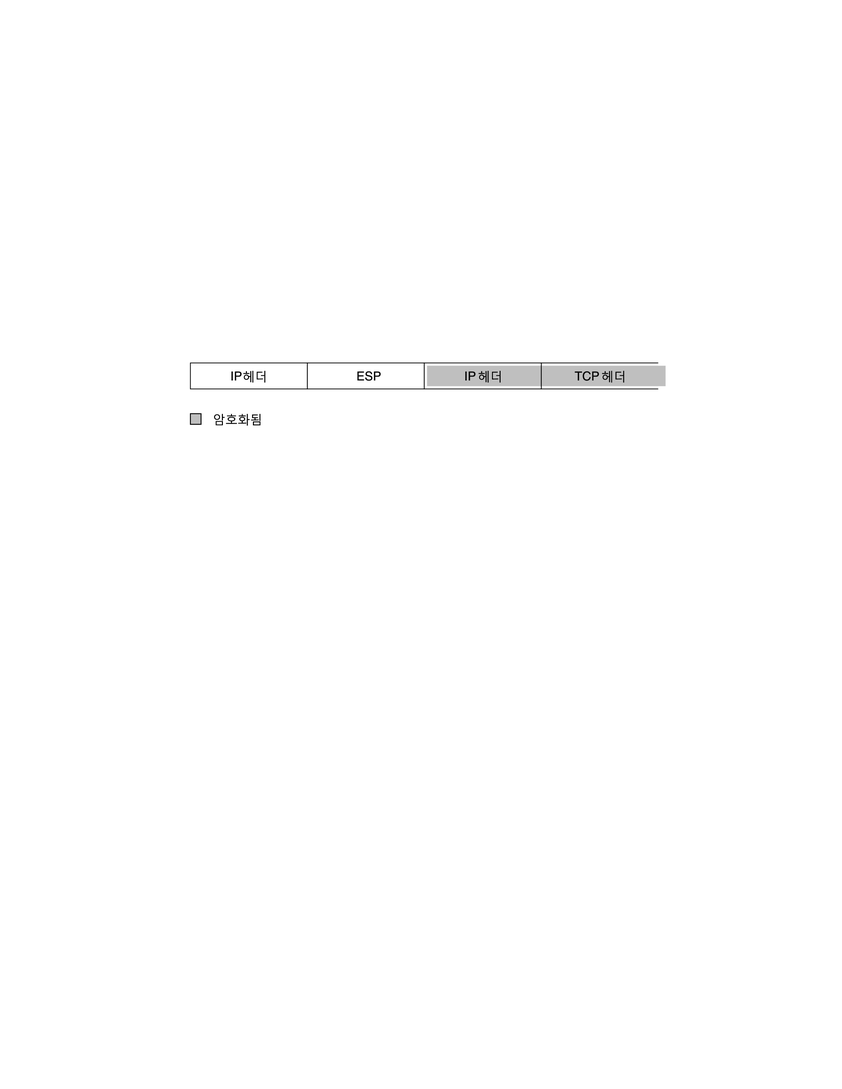

터널 모드에서 전체 데이터그램은 IPsec 헤더의 보호 내부에 있습니다. 그림 6-3의 데이터그램은 다음 그림에 나온 대로 외부 IPsec 헤더(이 경우 ESP)로 터널 모드에서 보호됩니다.

그림 6-6 터널 모드에서 보호된 IPsec 패킷

ipsecconf 명령에는 터널을 터널 모드 또는 전송 모드로 설정하는 키워드가 포함되어 있습니다.

소켓별 정책에 대한 자세한 내용은 ipsec(7P) 매뉴얼 페이지를 참조하십시오.

소켓별 정책의 예는 IPsec를 사용하여 비웹 트래픽에서 웹 서버를 보호하는 방법을 참조하십시오.

터널에 대한 자세한 내용은 ipsecconf(1M) 매뉴얼 페이지를 참조하십시오.

터널 구성의 예는 터널 모드에서 IPsec를 사용하여 VPN을 보호하는 방법을 참조하십시오.