| 탐색 링크 건너뛰기 | |

| 인쇄 보기 종료 | |

|

Oracle Solaris 11.1 관리: 보안 서비스 Oracle Solaris 11.1 Information Library (한국어) |

| 탐색 링크 건너뛰기 | |

| 인쇄 보기 종료 | |

|

Oracle Solaris 11.1 관리: 보안 서비스 Oracle Solaris 11.1 Information Library (한국어) |

컴퓨터는 컴퓨터 네트워크의 일부인 경우가 많습니다. 네트워크를 통해 연결된 컴퓨터는 정보를 교환할 수 있습니다. 네트워크 컴퓨터는 네트워크에 있는 다른 컴퓨터의 데이터 및 기타 리소스에 액세스할 수 있습니다. 컴퓨터 네트워크는 강력하면서 정교한 컴퓨팅 환경을 만듭니다. 하지만 네트워크는 컴퓨터 보안을 복잡하게 만듭니다.

예를 들어, 컴퓨터 네트워크 내에서 개별 시스템은 정보의 공유를 허용합니다. 허용되지 않은 액세스는 보안 위험입니다. 많은 사람들이 네트워크에 액세스하기 때문에 (특히 사용자 오류를 통해) 허용되지 않은 액세스가 발생할 가능성이 높습니다. 암호의 부적절한 사용도 허용되지 않은 액세스를 허용할 수 있습니다.

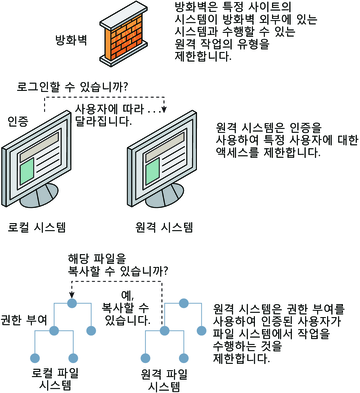

네트워크 보안은 대개 원격 시스템의 작업 제한이나 차단을 기반으로 합니다. 다음 그림은 원격 작업에 지정할 수 있는 보안 제한 사항을 설명합니다.

그림 2-1 원격 작업에 대한 보안 제한 사항

인증은 특정 사용자가 원격 시스템에 액세스할 때 이러한 사용자에 대한 액세스를 제한할 수 있는 방법입니다. 인증은 시스템 레벨 및 네트워크 레벨 모두에서 설정할 수 있습니다. 사용자에게 원격 시스템에 대한 액세스 권한이 부여된 후 권한 부여를 통해 사용자가 수행할 수 있는 작업을 제한할 수 있습니다. 다음 표는 인증 및 권한 부여를 제공하는 서비스를 나열합니다.

표 2-3 원격 액세스에 대한 인증 서비스

|

보안 RPC에 대한 가능한 대안은 Oracle Solaris 권한 있는 포트 방식입니다. 권한 있는 포트에는 1024보다 작은 포트 번호가 지정됩니다. 클라이언트 시스템이 클라이언트의 자격 증명을 인증한 후 클라이언트는 권한 있는 포트를 사용하여 서버에 대한 연결을 설정합니다. 그러면 서버는 연결 포트 번호를 검사하여 클라이언트 자격 증명을 확인합니다.

Oracle Solaris 소프트웨어를 실행하지 않는 클라이언트는 권한 있는 포트를 사용하여 통신하지 못할 수 있습니다. 클라이언트가 포트를 통해 통신할 수 없을 경우 다음과 유사한 오류 메시지가 나타납니다.

“Weak Authentication NFS request from unprivileged port”

방화벽 시스템을 설정하여 외부 액세스로부터 네트워크의 리소스를 보호할 수 있습니다. 방화벽 시스템은 내부 네트워크와 외부 네트워크 사이에서 장벽 기능을 수행하는 보안 호스트입니다. 내부 네트워크는 모든 다른 네트워크를 신뢰할 수 없는 네트워크로 취급합니다. 이 설정은 내부 네트워크와 통신하는 외부 네트워크(예: 인터넷) 사이에서 필수로 고려해야 합니다.

방화벽은 게이트웨이 및 장벽의 기능을 수행합니다. 게이트웨이로서 네트워크 사이에 데이터를 전달합니다. 방화벽은 방벽처럼 데이터가 네트워크를 자유롭게 통과하지 못하도록 차단합니다. 원격 네트워크의 호스트에 액세스하려면 내부 네트워크의 사용자가 방화벽 시스템에 로그인해야 합니다. 마찬가지로 외부 네트워크의 사용자는 내부 네트워크의 호스트에 대한 액세스 권한을 부여받기 전에 먼저 방화벽 시스템에 로그인해야 합니다.

또한 방화벽은 일부 내부 네트워크 사이에서도 유용할 수 있습니다. 예를 들어, 방화벽이나 보안 게이트웨이 컴퓨터를 설정하여 주소 또는 프로토콜별로 패킷 전송을 제한할 수 있습니다. 예를 들어 메일 전송을 위한 패킷은 허용하지만 ftp 명령에 대한 패킷은 허용하지 않을 수 있습니다.

또한 내부 네트워크에서 보내는 모든 전자 메일은 먼저 방화벽 시스템으로 보내집니다. 그러면 방화벽에서 메일을 외부 네트워크의 호스트로 전송합니다. 또한 방화벽은 모든 수신 전자 메일을 받아서 메일을 내부 네트워크의 호스트로 배포합니다.

| 주의 - 방화벽은 권한이 부여되지 않은 사용자가 네트워크의 호스트에 액세스하지 못하도록 막습니다. 방화벽에서는 엄격하고 강력하게 적용되는 보안을 유지하는 반면, 네트워크의 다른 호스트에 대한 보안은 여유롭게 설정할 수 있습니다. 하지만 이 경우 방화벽 시스템에 침투할 수 있는 공격자는 내부 네트워크의 다른 모든 호스트에 대한 액세스 권한을 얻게 됩니다. |

방화벽 시스템에는 신뢰할 수 있는 호스트가 없어야 합니다. 신뢰할 수 있는 호스트는 사용자가 암호를 제공하지 않고도 로그인할 수 있는 호스트입니다. 방화벽 시스템은 해당 파일 시스템을 공유하거나 다른 서버의 파일 시스템을 마운트하면 안됩니다.

Oracle Solaris의 IPsec 및 IP 필터 기능이 방화벽 보호 기능을 제공할 수 있습니다. 네트워크 트래픽 보호에 대한 자세한 내용은 Oracle Solaris 11.1의 네트워크 보안을 참조하십시오.

대부분의 로컬 영역 네트워크에서는 패킷이라고 하는 블록으로 컴퓨터 간에 데이터를 전송합니다. 패킷 스매싱이라고 하는 절차를 통해 외부 네트워크에서 권한이 부여되지 않은 사용자가 데이터를 손상시킬 수 있습니다.

패킷 스매싱의 경우 패킷이 대상에 도달하기 전에 패킷을 가로챕니다. 그런 다음 침입자는 모든 데이터를 컨텐츠에 주입하고 패킷을 다시 원래 경로에 둡니다. 로컬 영역 네트워크에서는 패킷이 서버를 포함한 모든 시스템에 동시에 도달하기 때문에 패킷 스매싱은 불가능합니다. 하지만 패킷 스매싱은 게이트웨이에서 가능하므로 네트워크의 모든 게이트웨이를 보호해야 합니다.

가장 위험한 공격은 데이터의 무결성에 영향을 미치는 것입니다. 이러한 공격에는 패킷 컨텐츠 변경 또는 사용자 가장이 포함됩니다. 도청이 포함된 공격은 데이터 무결성을 침해하지 못합니다. 도청은 나중에 재생을 위해 대화를 녹음합니다. 도청은 사용자를 가장하지 못합니다. 도청 공격은 데이터 무결성을 공격하지 못하지만 개인 정보에 영향을 줍니다. 네트워크를 이동하는 데이터를 암호화하여 개인 정보를 포함한 민감한 정보를 보호할 수 있습니다.

보안되지 않은 네트워크를 통한 원격 작업을 암호화하려면 15 장Secure Shell 사용을 참조하십시오.

네트워크를 통과하는 데이터를 암호화하고 인증하려면 19 장Kerberos 서비스 소개를 참조하십시오.

IP 데이터그램을 암호화하려면 Oracle Solaris 11.1의 네트워크 보안의 6 장, IP 보안 아키텍처(개요)를 참조하십시오.