| Omitir Vínculos de navegación | |

| Salir de la Vista de impresión | |

|

Procedimientos de administradores de Trusted Extensions Oracle Solaris 10 1/13 Information Library (Español) |

| Omitir Vínculos de navegación | |

| Salir de la Vista de impresión | |

|

Procedimientos de administradores de Trusted Extensions Oracle Solaris 10 1/13 Information Library (Español) |

1. Conceptos de la administración de Trusted Extensions

Software de Trusted Extensions y el SO Oracle Solaris

Similitudes entre Trusted Extensions y el SO Oracle Solaris

Diferencias entre Trusted Extensions y el SO Oracle Solaris

Sistemas de varios periféricos y escritorio de Trusted Extensions

Conceptos básicos de Trusted Extensions

Protecciones de Trusted Extensions

Trusted Extensions y el control de acceso

Etiquetas en el software Trusted Extensions

Relaciones de dominio entre etiquetas

2. Herramientas de administración de Trusted Extensions

3. Introducción para administradores de Trusted Extensions (tareas)

4. Requisitos de seguridad del sistema Trusted Extensions (descripción general)

5. Administración de los requisitos de seguridad en Trusted Extensions (tareas)

6. Usuarios, derechos y roles en Trusted Extensions (descripción general)

7. Gestión de usuarios, derechos y roles en Trusted Extensions (tareas)

8. Administración remota en Trusted Extensions (tareas)

9. Trusted Extensions y LDAP (descripción general)

10. Gestión de zonas en Trusted Extensions (tareas)

11. Gestión y montaje de archivos en Trusted Extensions (tareas)

12. Redes de confianza (descripción general)

13. Gestión de redes en Trusted Extensions (tareas)

14. Correo de varios niveles en Trusted Extensions (descripción general)

15. Gestión de impresión con etiquetas (tareas)

16. Dispositivos en Trusted Extensions (descripción general)

17. Gestión de dispositivos para Trusted Extensions (tareas)

18. Auditoría de Trusted Extensions (descripción general)

19. Gestión de software en Trusted Extensions (tareas)

A. Referencia rápida a la administración de Trusted Extensions

B. Lista de las páginas del comando man de Trusted Extensions

El software Trusted Extensions agrega etiquetas a un sistema Oracle Solaris. También se agregan los escritorios con etiquetas y las aplicaciones de confianza, como Label Builder y Device Allocation Manager. Los conceptos de esta sección son necesarios para que los usuarios y los administradores comprendan Trusted Extensions. En la Trusted Extensions User’s Guide, se presentan estos conceptos para los usuarios.

El software de Trusted Extensions mejora la protección del SO Oracle Solaris. El SO Oracle Solaris protege el acceso al sistema mediante cuentas de usuario que requieren contraseñas. Se puede requerir que las contraseñas deban cambiarse con regularidad, que tengan una extensión determinada, etcétera. Los roles requieren contraseñas adicionales para realizar tareas administrativas. La autenticación adicional limita el daño que puede ocasionar un intruso que adivina la contraseña del usuario root, ya que los roles no pueden utilizarse como cuentas de entrada. El software de Trusted Extensions mejora aún más este aspecto al restringir a los usuarios y los roles a un rango de etiquetas aprobado. Este rango de etiquetas limita la información a la que pueden acceder los usuarios y los roles.

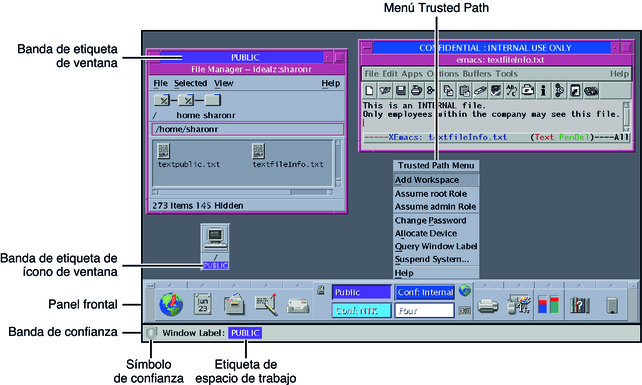

El software Trusted Extensions muestra el símbolo de Trusted Path, un emblema inconfundible y a prueba de falsificaciones que aparece a la izquierda de la banda de confianza. En Trusted CDE, la banda se encuentra en la parte inferior de la pantalla. En Trusted JDS, la banda se muestra en la parte superior de la pantalla. El símbolo de Trusted Path les indica a los usuarios que están utilizando partes del sistema relacionadas con la seguridad. Si este símbolo no aparece cuando el usuario está ejecutando una aplicación de confianza, debe comprobarse inmediatamente la autenticidad de esa versión de la aplicación. Si la banda de confianza no aparece, el escritorio no es de confianza. Para ver un ejemplo de la visualización del escritorio, consulte la Figura 1-1.

Figura 1-1 Escritorio de CDE de varios niveles en Trusted Extensions

La mayor parte del software relacionado con la seguridad, es decir, la base de computación de confianza (TCB, Trusted Computing Base), se ejecuta en la zona global. Los usuarios comunes no pueden entrar en la zona global ni visualizar sus recursos. Los usuarios pueden interactuar con el software de TCB, como cuando modifican las contraseñas. El símbolo de Trusted Path se muestra cuando el usuario interactúa con la TCB.

El software Trusted Extensions protege la información y otros recursos mediante el control de acceso discrecional (DAC) y el control de acceso obligatorio (MAC). El DAC corresponde a las listas de control de acceso y los bits de permiso tradicionales de UNIX que están configurados según el criterio del propietario. El MAC es un mecanismo que el sistema pone en funcionamiento automáticamente. El MAC controla todas las transacciones mediante la comprobación de las etiquetas de los procesos y los datos de la transacción.

La etiqueta del usuario representa el nivel de sensibilidad en que el usuario tiene permitido operar y que, a la vez, elige para operar. Las etiquetas típicas son Secret o Public. La etiqueta determina la información a la que puede acceder el usuario. Es posible invalidar el MAC y el DAC mediante permisos especiales que están en el SO Oracle Solaris. Los privilegios son permisos especiales que pueden otorgarse a los procesos. Las autorizaciones son permisos especiales que puede otorgar el administrador a los usuarios y los roles.

Como administrador, debe brindar a los usuarios formación sobre los procedimientos adecuados para proteger los archivos y los directorios, en función de la política de seguridad del sitio. Además, debe indicar a los usuarios que estén autorizados a subir o bajar el nivel de las etiquetas cuál es el momento adecuado para hacerlo.

En un sistema que ejecuta el software Oracle Solaris sin Trusted Extensions, los roles son opcionales. En un sistema que está configurado con Trusted Extensions, los roles son necesarios. Los roles de administrador del sistema y de administrador de la seguridad administran el sistema. En algunos casos, se utiliza el rol root.

Como en el SO Oracle Solaris, los perfiles de derechos son la base de las capacidades de un rol. Trusted Extensions proporciona dos perfiles de derechos: el de seguridad de la información y el de seguridad del usuario. Estos dos perfiles definen el rol de administrador de la seguridad.

Los programas que están disponibles para un rol en Trusted Extensions tienen una propiedad especial: el atributo de la ruta de confianza. Este atributo indica que el programa es parte de la TCB. El atributo de la ruta de confianza está disponible cuando un programa se inicia desde la zona global.

Para obtener información sobre los roles, consulte la Parte III, Roles, Rights Profiles, and Privileges de System Administration Guide: Security Services.

Las etiquetas y las acreditaciones son fundamentales para el control de acceso obligatorio (MAC) en Trusted Extensions. Determinan qué usuarios pueden acceder a qué programas, archivos y directorios. Las etiquetas y las acreditaciones contienen un componente de clasificación y, además, puede que no contengan ningún componente de compartimiento o que contengan algunos. El componente de clasificación señala el nivel jerárquico de seguridad, como TOP SECRET o CONFIDENTIAL. El componente de compartimiento representa un grupo de usuarios que podrían necesitar acceso a un cuerpo común de información. Algunos de los ejemplos de tipos de compartimientos más comunes son los proyectos, los departamentos o las ubicaciones físicas. Las etiquetas son legibles para los usuarios autorizados, pero internamente se las manipula como números. En el archivo label_encodings, se definen los números y las versiones legibles correspondientes.

Trusted Extensions media en todas las transacciones relacionadas con la seguridad que se hayan intentado realizar. El software compara las etiquetas de la entidad de acceso (por lo general, un proceso) y la entidad a la que se accede (normalmente, un objeto del sistema de archivos). Luego, el software permite o no realizar la transacción según qué etiqueta sea dominante. También se utilizan las etiquetas para determinar el acceso a otros recursos del sistema, como dispositivos asignables, redes, búferes de trama y otros hosts.

Se dice que la etiqueta de una entidad domina otra etiqueta si se cumplen las dos condiciones siguientes:

El componente de clasificación de la etiqueta de la primera entidad es mayor o igual que la clasificación de la segunda entidad. El administrador de la seguridad asigna números a las clasificaciones en el archivo label_encodings. El software compara estos números para determinar el dominio.

El conjunto de compartimientos de la primera entidad incluye todos los compartimientos de la segunda entidad.

Se dice que dos etiquetas son iguales si tienen la misma clasificación y el mismo conjunto de compartimientos. Si las etiquetas son iguales, se dominan entre sí, y se permite el acceso.

Si una etiqueta tiene una clasificación superior o tiene la misma clasificación y los compartimientos son un superconjunto de los compartimientos de la segunda etiqueta, o si se cumplen ambas condiciones, se dice que la primera etiqueta domina estrictamente la segunda etiqueta.

Se dice que dos etiquetas están separadas o no son comparables si ninguna de ellas domina la otra.

La siguiente tabla presenta algunos ejemplos sobre comparaciones de etiquetas con relación al dominio. En el ejemplo, NEED_TO_KNOW es una clasificación superior a INTERNAL. Hay tres compartimientos: Eng, Mkt y Fin.

Tabla 1-1 Ejemplos de relaciones de etiquetas

|

Trusted Extensions proporciona dos etiquetas administrativas especiales que se utilizan como etiquetas o acreditaciones: ADMIN_HIGH y ADMIN_LOW. Estas etiquetas se utilizan para proteger los recursos del sistema y no están diseñadas para los usuarios comunes, sino para los administradores.

ADMIN_HIGH es la etiqueta máxima. ADMIN_HIGH domina el resto de las etiquetas del sistema y se utiliza para evitar la lectura de los datos del sistema, como las bases de datos de administración o las pistas de auditoría. Debe estar en la zona global para leer los datos con la etiqueta ADMIN_HIGH.

ADMIN_LOW es la etiqueta mínima. ADMIN_LOW está dominada por el resto de las etiquetas de un sistema, incluidas las etiquetas de los usuarios comunes. El control de acceso obligatorio no permite que los usuarios escriban datos en los archivos con etiquetas de un nivel inferior al de la etiqueta del usuario. Por lo tanto, los usuarios comunes pueden leer un archivo con la etiqueta ADMIN_LOW, pero no pueden modificarlo. ADMIN_LOW se utiliza normalmente para proteger los archivos ejecutables que son públicos y están compartidos, como los archivos de /usr/bin.

Todos los componentes de etiqueta de un sistema, es decir, las clasificaciones, los compartimientos y las reglas asociadas, se almacenan en un archivo ADMIN_HIGH: el archivo label_encodings. Este archivo se encuentra en el directorio /etc/security/tsol. El administrador de la seguridad configura el archivo label_encodings para el sitio. Un archivo de codificaciones de etiqueta contiene lo siguiente:

Definiciones de componente: son las definiciones de clasificaciones, compartimientos, etiquetas y acreditaciones, incluidas las reglas para las restricciones y las combinaciones necesarias

Definiciones de rangos de acreditación: es la especificación de las acreditaciones y las etiquetas mínimas que definen los conjuntos de etiquetas disponibles para todo el sistema y los usuarios comunes

Especificaciones de impresión: representan la identificación y el tratamiento de la información para imprimir la página de la carátula, las páginas del ubicador, el encabezado, el pie de página y otras funciones de seguridad en el resultado de la impresión

Personalizaciones: son las definiciones locales que incluyen los códigos de color de etiquetas y otros valores predeterminados

Para obtener más información, consulte la página del comando man label_encodings(4). También se puede encontrar información detallada en Trusted Extensions Label Administration y Compartmented Mode Workstation Labeling: Encodings Format .

Un rango de etiquetas es el conjunto de etiquetas potencialmente utilizables en que pueden operar los usuarios. Tanto los usuarios como los recursos tienen rangos de etiquetas. Los rangos de etiquetas pueden proteger recursos que incluyen elementos como dispositivos asignables, redes, interfaces, búferes de trama y comandos o acciones. Un rango de etiquetas está definido por una acreditación en la parte superior del rango y una etiqueta mínima en la parte inferior.

Un rango no incluye necesariamente todas las combinaciones de etiquetas que se ubican entre una etiqueta máxima y una etiqueta mínima. Las reglas del archivo label_encodings pueden descartar determinadas combinaciones. Una etiqueta debe estar bien formada, es decir, deben permitirla todas las reglas aplicables del archivo de codificaciones de etiqueta a fin de que pueda incluirse en un rango.

No obstante, no es necesario que una acreditación esté bien formada. Imagine, por ejemplo, que un archivo label_encodings prohíbe todas las combinaciones de los compartimientos Eng, Mkt y Fin de una etiqueta. INTERNAL Eng Mkt Fin sería una acreditación válida, pero no una etiqueta válida. Como acreditación, esta combinación permitiría al usuario acceder a los archivos con las etiquetas INTERNAL Eng, INTERNAL Mkt e INTERNAL Fin.

Cuando se asigna una acreditación y una etiqueta mínima a un usuario, se definen los límites superiores e inferiores del rango de etiquetas de cuenta en que puede operar el usuario. La siguiente ecuación describe el rango de etiquetas de cuenta, utilizando ≤ para indicar “dominada por o igual a”:

etiqueta mínima ≤ etiqueta permitida ≤ acreditación

De este modo, el usuario puede operar en cualquier etiqueta que la acreditación domine, siempre que esa etiqueta domine la etiqueta mínima. Cuando no se define expresamente la acreditación o la etiqueta mínima del usuario, se aplican los valores predeterminados que están definidos en el archivo label_encodings.

Se pueden asignar una acreditación y una etiqueta mínima a los usuarios que los activen a operar en más de una etiqueta o en una sola etiqueta. Cuando la acreditación y la etiqueta mínima del usuario son iguales, el usuario sólo puede operar en una etiqueta.

El rango de sesión es el conjunto de etiquetas que están disponibles para un usuario durante una sesión de Trusted Extensions. El rango de sesión deberá estar dentro del rango de etiquetas de cuenta del usuario y el conjunto de rangos de etiquetas del sistema. En el inicio de sesión, si el usuario selecciona el modo de sesión de una sola etiqueta, el rango de sesión se limita a esa etiqueta. Si el usuario selecciona el modo de sesión de varias etiquetas, la etiqueta que el usuario selecciona se convierte en la acreditación de sesión. La acreditación de sesión define el límite superior del rango de sesión. La etiqueta mínima del usuario define el límite inferior. El usuario inicia la sesión en un espacio de trabajo ubicado en la etiqueta mínima. Durante la sesión, el usuario puede cambiar a un espacio de trabajo que se encuentre en cualquier etiqueta dentro del rango de sesión.

Las etiquetas aparecen en el escritorio y en el resultado que se ejecuta en el escritorio, como el resultado de la impresión.

Aplicaciones: son las aplicaciones que inician los procesos. Dichos procesos se ejecutan en la etiqueta del espacio de trabajo en que se inicia la aplicación. Una aplicación de una zona con etiquetas, como un archivo, se etiqueta en la etiqueta de la zona.

Dispositivos: la asignación de dispositivos y los rangos de etiquetas de dispositivos se utilizan para controlar los datos que se transfieren entre dispositivos. Para utilizar un dispositivo, los usuarios deben ubicarse dentro del rango de etiquetas del dispositivo y estar autorizados para asignar el dispositivo.

Puntos de montaje del sistema de archivos: cada punto de montaje tiene una etiqueta. Se puede visualizar la etiqueta con el comando getlabel.

Interfaces de red: las direcciones IP (hosts) tienen plantillas que describen los rangos de etiquetas correspondientes. Los hosts sin etiquetas también tienen una etiqueta predeterminada.

Impresoras e impresión: las impresoras tienen rangos de etiquetas. Las etiquetas se imprimen en las páginas del cuerpo. Las etiquetas, el tratamiento de la información y otros datos de seguridad se imprimen en las páginas de la carátula y del ubicador. Para configurar la impresión en Trusted Extensions, consulte el Capítulo 15, Gestión de impresión con etiquetas (tareas) y Labels on Printed Output de Trusted Extensions Label Administration.

Procesos: los procesos tienen etiquetas. Los procesos se ejecutan en la etiqueta del espacio de trabajo en que se origina cada proceso. Se puede visualizar la etiqueta de un proceso con el comando plabel.

Usuarios: se les asignan una etiqueta predeterminada y un rango de etiquetas. La etiqueta del espacio de trabajo del usuario señala la etiqueta de los procesos del usuario.

Ventanas: se pueden visualizar las etiquetas en la parte superior de las ventanas del escritorio. La etiqueta del escritorio también se señala por color. El color aparece en el conmutador del escritorio y encima de las barras de título de las ventanas.

Cuando se mueve una ventana a un escritorio de trabajo con etiquetas diferentes, la ventana conserva la etiqueta original.

Zonas: cada zona tiene una sola etiqueta. Los archivos y los directorios que son propiedad de una zona se encuentran en la etiqueta de la zona. Para obtener más información, consulte la página del comando man getzonepath(1).