| Omitir Vínculos de navegación | |

| Salir de la Vista de impresión | |

|

Procedimientos de administradores de Trusted Extensions Oracle Solaris 10 1/13 Information Library (Español) |

| Omitir Vínculos de navegación | |

| Salir de la Vista de impresión | |

|

Procedimientos de administradores de Trusted Extensions Oracle Solaris 10 1/13 Information Library (Español) |

1. Conceptos de la administración de Trusted Extensions

2. Herramientas de administración de Trusted Extensions

3. Introducción para administradores de Trusted Extensions (tareas)

4. Requisitos de seguridad del sistema Trusted Extensions (descripción general)

5. Administración de los requisitos de seguridad en Trusted Extensions (tareas)

6. Usuarios, derechos y roles en Trusted Extensions (descripción general)

7. Gestión de usuarios, derechos y roles en Trusted Extensions (tareas)

8. Administración remota en Trusted Extensions (tareas)

9. Trusted Extensions y LDAP (descripción general)

10. Gestión de zonas en Trusted Extensions (tareas)

11. Gestión y montaje de archivos en Trusted Extensions (tareas)

12. Redes de confianza (descripción general)

Paquetes de datos de Trusted Extensions

Comunicaciones de la red de confianza

Bases de datos de configuración de red en Trusted Extensions

Comandos de red en Trusted Extensions

Atributos de seguridad de la red de confianza

Atributos de seguridad de red en Trusted Extensions

Tipo de host y nombre de plantilla en plantillas de seguridad

Etiqueta predeterminada en plantillas de seguridad

Dominio de interpretación en plantillas de seguridad

Rango de etiquetas en plantillas de seguridad

Conjunto de etiquetas de seguridad en Security Templates

Mecanismo de reserva de la red de confianza

Descripción general del enrutamiento en Trusted Extensions

Conocimientos básicos del enrutamiento

Entradas de la tabla de enrutamiento en Trusted Extensions

Comprobaciones de acreditaciones de Trusted Extensions

Comprobaciones de acreditaciones del origen

Comprobaciones de acreditaciones de la puerta de enlace

Comprobaciones de acreditaciones del destino

Administración del enrutamiento en Trusted Extensions

Selección de los enrutadores en Trusted Extensions

13. Gestión de redes en Trusted Extensions (tareas)

14. Correo de varios niveles en Trusted Extensions (descripción general)

15. Gestión de impresión con etiquetas (tareas)

16. Dispositivos en Trusted Extensions (descripción general)

17. Gestión de dispositivos para Trusted Extensions (tareas)

18. Auditoría de Trusted Extensions (descripción general)

19. Gestión de software en Trusted Extensions (tareas)

A. Referencia rápida a la administración de Trusted Extensions

B. Lista de las páginas del comando man de Trusted Extensions

Trusted Extensions admite varios métodos para el enrutamiento de las comunicaciones entre redes. Como administrador de la seguridad, puede configurar las rutas que aplican el grado de seguridad que requiere la política de seguridad del sitio.

Por ejemplo, los sitios pueden restringir las comunicaciones fuera de la red local para una sola etiqueta. Esta etiqueta se aplica a la información disponible públicamente. Las etiquetas como UNCLASSIFIED o PUBLIC pueden indicar información pública. Para aplicar la restricción, estos sitios asignan una plantilla de una sola etiqueta a la interfaz de red que está conectada a la red externa. Para obtener más detalles sobre TCP/IP y el enrutamiento, consulte lo siguiente:

Planificación de enrutadores en la red de Administración de Oracle Solaris: servicios IP

Configuración de sistemas en la red local de Administración de Oracle Solaris: servicios IP

Los hosts de Trusted Extensions ofrecen el mayor grado de confianza para los enrutadores. Es posible que otros tipos de enrutadores no reconozcan los atributos de seguridad de Trusted Extensions. Sin ninguna acción administrativa, se pueden enrutar los paquetes mediante enrutadores que no proporcionen protección de seguridad del MAC.

Los enrutadores CIPSO descartan los paquetes cuando no encuentran el tipo correcto de información en la sección de opciones de IP del paquete. Por ejemplo, un enrutador CIPSO descarta un paquete si no encuentra una opción CIPSO en las opciones de IP cuando la opción es necesaria o cuando el DOI de las opciones de IP no es consistente con la acreditación del destino.

Es posible configurar otros tipos de enrutadores que no ejecutan el software de Trusted Extensions para transferir los paquetes o descartar aquellos paquetes que incluyan la opción CIPSO. Sólo las puertas de enlace que reconozcan CIPSO, como las que ofrece Trusted Extensions, pueden utilizar el contenido de la opción de IP CIPSO para aplicar el MAC.

A fin de admitir el enrutamiento de confianza, se ampliaron las tablas de enrutamiento de Solaris 10 para incluir los atributos de seguridad de Trusted Extensions. En Entradas de la tabla de enrutamiento en Trusted Extensions, se describen los atributos. Trusted Extensions admite el enrutamiento estático, en el que el administrador crea manualmente las entradas de la tabla de enrutamiento. Para obtener detalles, consulte la opción -p en la página del comando man route(1M).

El software de enrutamiento intenta buscar una ruta para el host de destino en las tablas de enrutamiento. Cuando el host no está nombrado de manera explícita, el software de enrutamiento busca una entrada para la subred donde reside el host. Cuando no están definidos ni el host ni la red donde reside el host, el host envía el paquete a una puerta de enlace predeterminada en caso de que esté definida. Se pueden definir varias puertas de enlace predeterminadas, y todas son tratadas del mismo modo.

En esta versión de Trusted Extensions, el administrador de la seguridad configura manualmente las rutas y, a continuación, cambia manualmente la tabla de enrutamiento cuando cambian las condiciones. Por ejemplo, varios sitios tienen una sola puerta de enlace que comunica con el mundo exterior. En estos casos, se puede definir estadísticamente dicha puerta de enlace como predeterminada para cada host de la red. Es posible que versiones futuras de Trusted Extensions admitan el encadenamiento dinámico.

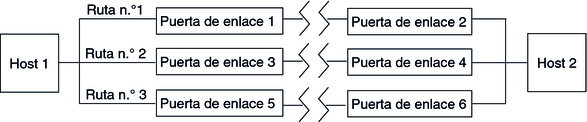

A continuación, se muestra un ejemplo de enrutamiento en Trusted Extensions. El diagrama y la tabla muestran tres rutas posibles entre el host 1 y el host 2.

Figura 12-1 Rutas y entradas de la tabla de enrutamiento típicas de Trusted Extensions

|

La ruta n.° 1 puede transmitir paquetes dentro del rango de etiquetas de CONFIDENTIAL a SECRET.

La ruta n.° 2 puede transmitir paquetes de ADMIN_LOW a ADMIN_HIGH.

La ruta n.° 3 no especifica información del enrutamiento. Por lo tanto, los atributos de seguridad correspondientes se obtienen de la plantilla en la base de datos tnrhtp para la Puerta de enlace 5.

Para mostrar las etiquetas y los atributos de seguridad ampliados para sockets, Trusted Extensions modifica los siguientes comandos de red de Oracle Solaris:

El comando netstat -rR muestra los atributos de seguridad en las entradas de la tabla de enrutamiento.

El comando netstat -aR muestra los atributos de seguridad para sockets.

El comando route -p con las opciones add o delete cambia las entradas de la tabla de enrutamiento.

Para obtener detalles, consulte las páginas del comando man netstat(1M) y route(1M).

Para ver ejemplos, consulte Cómo configurar las rutas con los atributos de seguridad.