| Oracle® Enterprise Manager Ops Centerセキュリティ・ガイド 12c リリース1 (12.1.3.0.0) B71918-02 |

|

前 |

次 |

この章では、インストールを計画する方法、およびソフトウェアを安全に使用できるように構成する方法について説明します。

この項では、セキュアなインストールのためのオプションについて概説し、システムに推奨されるいくつかのデプロイメント・トポロジについて説明します。

最も単純なデプロイメント・アーキテクチャは、エンタープライズ・コントローラとプロキシ・コントローラが同じシステムにインストールされた単一システム・デプロイメントです。単純であることも重要ですが、このタイプのデプロイメントでは単一障害点が作成され、すべてのコンポーネントが同じコンピュータに格納されるために、高可用性を提供することができません。

高可用性構成では、Oracle Clusterwareおよびリモート・データベースとともに複数のエンタープライズ・コントローラが使用されます。アクティブなエンタープライズ・コントローラが、すべての操作に使用されます。スタンバイ・エンタープライズ・コントローラはバックアップとして構成されます。アクティブなエンタープライズ・コントローラをオフラインにする必要がある場合は、別のエンタープライズ・コントローラをアクティブにします。また、アクティブなエンタープライズ・コントローラに障害が発生した場合、スタンバイ・エンタープライズ・コントローラの1つがアクティブになります。

各アセットは、特定のプロキシ・コントローラによって管理されます。プロキシ・コントローラに障害が発生した場合、またはプロキシ・コントローラがアンインストールされた場合、Oracle Enterprise Manager Ops Centerでは、障害の発生したプロキシ・コントローラのアセットを別のプロキシ・コントローラに移行できます。正常に機能しているプロキシ・コントローラからは随時、別のプロキシ・コントローラにアセットを移行できます。宛先のプロキシ・コントローラは、移動するアセットのネットワークに接続されているか、これらのネットワークが関連付けられて有効になっている必要があります。

プロセッサ・クラス

オペレーティング・システム

Oracle Enterprise Manager Ops Centerソフトウェア・バージョン(更新を含む)

同じサブネットに同様に接続されているネットワーク・インタフェース

アクティブなエンタープライズ・コントローラを識別し、それをスタンバイ・エンタープライズ・コントローラと区別するアセット・タグを追加するには、「Edit Asset」アクションを使用します。

スタンバイ・エンタープライズ・コントローラのシステムをアクティブなエンタープライズ・コントローラと同じ方法で保守します。アクティブなエンタープライズ・コントローラとスタンバイ・エンタープライズ・コントローラは、同じバージョンのOracle Enterprise Manager Ops Centerソフトウェアを使用する必要があります。

Oracle Enterprise Manager Ops Centerに関連付けられていないユーザー・アカウントおよびデータは、再配置プロセスには含まれません。Oracle Enterprise Manager Ops Centerデータは、アクティブなエンタープライズ・コントローラとスタンバイ・エンタープライズ・コントローラの間でのみ移動できます。

プライマリ・ノードでPAM構成をカスタマイズした場合、スタンバイ・ノードでも同じようにカスタマイズする必要があります。Oracle Enterprise Manager Ops CenterによってPAM構成はレプリケートされません。

UIセッションは再配置中に失われます。

エンタープライズ・コントローラのHA構成は、エンタープライズ・コントローラには適用されますが、プロキシ・コントローラには適用されません。

高可用性インストールを構成および保守する手順については、『Oracle Enterprise Manager Ops Center管理ガイド』を参照してください。

ネットワーク接続は、データ操作、管理操作およびプロビジョニング操作に必要です。最小構成はすべての操作を1つのネットワークに結合することですが、セキュリティは最も弱くなります。図2-1に示すような個別ネットワークを設定すると、セキュリティは最も強くなり、障害点の数は最も少なくなります。ただし、この構成をサポートするには、追加のネットワーク・インタフェース・カード(NIC)が必要です。

Oracle Enterprise Manager Ops Centerでは、複数の場所および複数のプラットフォームでアセットが管理および監視されます。エンタープライズ・コントローラを実行するサーバーのネットワーク、ハードウェアおよびオペレーティング・システムの保護は、そのサーバーのシステム管理者の職責です。プロキシ・コントローラのハードウェア、ネットワークおよびオペレーティング・システムの保護と、すべてのアセットの保護は、各サイトのシステム管理者の職責です。

Oracle Enterprise Manager Ops Centerでは、そのデータとメタデータがソフトウェア・ライブラリおよびストレージ・ライブラリに格納されます。これらのライブラリは、ローカル・ファイル・システムに配置することも、NFSサーバーの共有に配置することもできます。エンタープライズ・コントローラではNFS共有がマウントされないため、NFS共有を使用するシステムに近いシステム(グローバル・ゾーンとOracle VM Serverのホストとなるシステム)にNFSサーバーをインストールしてください。

このバージョンの製品ソフトウェアには、リモートの顧客管理データベースを使用する機能が備わっています。エンタープライズ・コントローラは、Oracle*Netプロトコルを使用してTCP/IP経由でリモートの顧客管理データベースと対話します。

Oracle Enterprise Manager Ops Centerには、データベース・スキーマおよびユーザーを作成するためのスクリプトが備わっています。Oracle Enterprise Manager Ops Centerをインストールする前に、データベース管理者はデータベースを作成し、createOCSchema_remote.sqlスクリプトを実行してOps Centerスキーマを作成し、CREATE DATABASE権限を付与します。データベース管理者はユーザーにデータベース資格証明および接続情報を提供し、ユーザーはremoteDBCreds.txtファイルを作成します。このファイルは、エンタープライズ・コントローラのホストとなるシステム上の任意のディレクトリに配置できます。

Oracle Enterprise Manager Ops Centerソフトウェアをインストールする場合、-remoteDBpropsフラグを使用し、remoteDBCreds.txtファイルの場所を指定します。インストール中に、エンタープライズ・コントローラとリモート・データベースの間の接続が作成されます。

ルート権限を持つユーザーがインストールの一部としてシステム・サービスを変更または作成する必要があるため、エンタープライズ・コントローラ・コンポーネントは必ず、ルート・アクセス権が厳密に制御されているシステムにインストールしてください。製品をLinuxシステムにインストールするには、SELINUX設定を無効にします。

エンタープライズ・コントローラと別の場所にプロキシ・コントローラをインストールする場合は、ブラウザ・インタフェースから「Proxy Controller Deploy」アクションを使用しないでください。この場合は、プロキシ・コントローラ・バンドルをターゲット・システムにコピーしてから、ルートとしてログインしてソフトウェアをインストールします。この方法を使用すれば、プロキシ・コントローラのシステムにルート資格証明を提供する必要がなく、エンタープライズ・コントローラのシステムからプロキシ・コントローラのシステムへのsshアクセスを有効にする必要もありません。

インストール・ログは次の場所にあります。

正常に完了したインストールのログ: /var/tmp/installer.log.latest

特定のインストールのログ:

/var/opt/sun/xvm/oracle/app/oraInventory/logs/silentInstall<YYYY-MM-DD-HH-MM-SSPM>.log

前のインストール操作またはアンインストール操作のログ: /var/tmp/installer.log.xxxx

エージェント・インストールのログ: /var/scn/install/log

エンタープライズ・コントローラおよび同じ場所に配置されたプロキシ・コントローラのアップグレード・アクションのログが格納されるファイル: /var/opt/sun/xvm/update-saved-state/update_satellite_bundle_12.1.n.xxxx/updatelog.txt

別の場所に配置されたプロキシ・コントローラのアップグレード・アクションのログが格納されるファイル: /var/opt/sun/xvn/update-saved-state/update_proxy_bundle_12.1.n.xxxx/updatelog.txt

製品によって診断プログラムOCDoctorがインストールされ、これによりログ・データの収集、インストールの一般的なエラーの分析、および照会への応答が行われます。プログラムを随時削除するには、そのファイルとディレクトリを削除します。

インストールおよびアップグレードのログ・ファイルはすべて、インストールまたはアップグレードに関する問題の診断に役立つように所定の位置に残ります。ファイルの内容は機密性があると考えられるため、安全にアーカイブして、インストールまたはアップグレードが正常に完了したらファイルを削除します。

Oracle Enterprise Manager Ops Centerソフトウェアに対して特権ユーザーを有効にする必要があります。特権ユーザーとしてログインして、ソフトウェアを構成します。

接続モードを使用すると、製品ソフトウェアおよびすべてのアセット・ソフトウェアを最新の状態に保つことができます。ただし、接続モードにはインターネット・アクセスが必要であり、このアクセスをセキュアにできない場合や、サイトのポリシーによってインターネット・アクセスが許可されない場合は、Oracle Enterprise Manager Ops Centerを非接続モードで実行することもできます。非接続モードが最もセキュアな環境を提供するように思われても、その使用は手動の手順に依存するため、手順やポリシーに厳格に準拠しないとエラーが起こりやすくなります。表2-1に、接続モードが操作に与える影響を示します。

表2-1 様々な接続モードでの機能の比較

| 操作 | 接続モード | 非接続モード |

|---|---|---|

|

「Oracle Ops Center Downloads」アクションを使用して、最新バージョンを取得するジョブを作成します。 |

|

|

|

製品ソフトウェアのアップグレード |

「Upgrade Enterprise Controller」アクションを使用します。プロキシ・コントローラごとに、「Update to Latest Available Version」アクションを使用します。 |

エンタープライズ・コントローラおよび各プロキシ・コントローラに対して、次の手順を実行します。

|

|

最新のイメージを使用したOSのプロビジョニングおよび既存のOSの更新 |

|

イメージを取得します。 CDまたはDVDを使用して、オペレーティング・システム・ソフトウェアをロードします。 インターネットに接続されたシステムにログインし、 次に「Upload ISO Images」アクションおよび「Import Images」アクションを使用して、エンタープライズ・コントローラのソフトウェア・ライブラリの内容を更新します。 |

|

最新のイメージを使用したファームウェアのプロビジョニングおよび既存のファームウェアの更新 |

|

CDまたはDVDを使用して、ソフトウェアをロードします。 次に「Upload ISO Images」アクション、「Upload Firmware」アクションおよび「Import Images」アクションを使用して、エンタープライズ・コントローラのソフトウェア・ライブラリの内容を更新します。 |

|

自動サービス・リクエスト(ASR)の使用 |

アセットをMy Oracle Supportデータベースに登録し、ユーザー・アカウントをMy Oracle Supportユーザーとして登録した後は、インシデントが報告されるたびにサービス・リクエストを作成できます。 自動サービス・リクエストでは、次の情報がエンタープライズ・コントローラからMy Oracle Supportに送信されます。 シリアル番号 FRUデータ IPアドレス サイト・ロケーション ハードウェアSNMPトラップ |

My Oracle Supportに接続して、サービスをリクエストします。 |

|

サービス・リクエストの作成 |

アセットをMy Oracle Supportデータベースに登録し、ユーザー・アカウントをMy Oracle Supportユーザーとして登録した後、「Open Service Request」アクションを選択します。 |

My Oracle Supportに接続して、サービスをリクエストします。「Open Service Request」アクションが無効になります。 |

|

保証の確認 |

アセットをMy Oracle Supportデータベースに登録し、ユーザー・アカウントをMy Oracle Supportユーザーとして登録した後、特定のアセットまたはすべてのアセットの保証を表示します。 |

保証レコードをユーザー自身のレコードと調整するには、My Oracle Supportに接続します。 |

データベース・パスワードは、AES 128-bit暗号化を使用して/var/opt/sun/xvm/dbpw.properties内に暗号化されます。Advanced Encryption Standard (AES)仕様では、電子データの暗号化と復号化の両方を行うための1つのキーが定義されています。

ローカル・データベースへのアクセスは、エンタープライズ・コントローラのプロセスに制限されています。外部ホストがデータベースにアクセスできるようにするには、「データベース・データへのアクセスの取得」の説明に従ってOracle*Net Listener構成を変更する必要があります。

データベースのプロパティ・ファイル/var/opt/sun/xvm/db.propertiesは、スキーマ名とパスワードを含んでいるため、保護する必要があります。最も制限の強いアクセス権(ファイル所有者による読取り専用)を使用します。

「エンタープライズ・コントローラのバックアップおよびリストア」の説明に従って、ecadm backupコマンドの使用時に作成された圧縮ファイルを保護する必要があります。このtarファイルには、ローカル・データベースのダンプが含まれています。また、必ずバックアップ・ファイルを別の場所に移動する必要もあります。

インストール後にremoteDBCreds.txtファイルを削除する必要があります。このファイルには、エンタープライズ・コントローラとリモート・データベースの間の接続の構成に使用される、顧客管理データベースのスキーマに対する暗号化されていない資格証明が含まれています。このファイルは、エンタープライズ・コントローラのホストとなっているシステム上の、ソフトウェアをインストールした管理者が選択したディレクトリ内にあります。

製品バージョン12cリリース1 (12.1.0.0.0)から後続バージョンにアップグレードする場合、リモート・データベースを使用していれば、次の項の説明に従ってrefactorOCPrivs_12.1.x.0.sqlスクリプトを実行して、リモート・データベースのスキーマ所有者のセキュリティをさらに強化する必要もあります。

データベースのプロパティ・ファイル/var/opt/sun/xvm/db.propertiesは、スキーマ名とパスワードを含んでいるため、保護する必要があります。最も制限の強いアクセス権(ファイル所有者による読取り専用)を使用します。

Oracle Enterprise Manager Ops Centerデータをいつでもリカバリできるように、リモート・データベースをサイトのルーチン・バックアップ計画に含める必要があります。

refactorOCPrivs_12.1.x.0.sqlスクリプトの使用

この手順には、データベース管理者アカウントを使用します。

リモート・データベースのスキーマ名を取得するには、/opt/sun/xvm/db.propertiesファイルを表示し、mgmtdb.appuserおよびmgmtdb.roappuserの値を検索します。

エンタープライズ・コントローラのシステムのrefactorOCPrivs_12.1.x.0.sqlスクリプトを、顧客管理データベース・インスタンスがインストールされているサーバー上のOracleアカウントにコピーします。このスクリプトは、エンタープライズ・コントローラのシステムの次の場所にあります。

Oracle Solarisの場合: /opt/ORCLsysman-db/sql/update/delta-update1/oracle/refactorOCPrivs_12.1.x.0.sql

Linuxの場合: /opt/orcl-sysman-db/sql/update/delta-update1/oracle/refactorOCPrivs_12.1.x.0.sql

データベース管理者としてログインし、次のコマンドを使用してSQLスクリプトを実行します。

sqlplus / as sysdba @refactorOCPrivs_12.1.1.0.sql

Ops Centerデータベース・ログインおよび読取り専用Ops Centerデータベース・ログインのためのプロンプトで、リモート・データベースの作成時に作成されたスキーマ名を入力します。

権限のあるデータベース管理者アカウントで次のSQL文を実行することにより、新規のロールおよび権限を確認します。

set pages 0

Select

lpad(' ', 2*level) ||

Granted_Role "User, his roles and privileges"

From

(

-- THE USERS

Select

null Grantee,

UserName Granted_Role

From

Dba_Users

Where

UserName Like Upper('&_OC_SYSTEM_SCHEMA%')

-- ROLES TO ROLES RELATIONS

Union

Select

Grantee,

Granted_Role

From

Dba_Role_Privs

-- THE ROLES TO PRIVILEGE RELATIONS

Union

Select

Grantee,

Privilege

From

Dba_Sys_Privs

)

Start With

Grantee is null

Connect By

Grantee = Prior Granted_Role

/

Enter the value for the OC System Database Login (i.e the value for mgmtdb.appuser) at the prompt:

Enter value for _oc_system_schema: OC <cr>

元のスキーマの作成時に付与されたロールと権限(CREATE DATABASE LINKなど)に加えて、次の新しいロールと権限が付与されます。

CREATE TABLE

CREATE VIEW

OC_SYSTEM_ROLE

CREATE CLUSTER

CREATE INDEXTYPE

CREATE OPERATOR

CREATE PROCEDURE

CREATE SEQUENCE

CREATE SESSION

CREATE TRIGGER

CREATE TYPE

読取り専用のロールと権限は次のとおりです。

CREATE SESSION

CREATE SYNONYM

埋込みデータベースまたは顧客管理データベースに対するOracle Enterprise Manager Ops Centerユーザーのデータベース・パスワードは変更できます。新しいパスワードを使用するには、エンタープライズ・コントローラのサービスを再起動する必要があります。

資格証明を変更するには、次の手順を使用します。

新しいパスワードを含む一時ファイルを作成し、このファイルに最も制限の強い権限を使用します。次に例を示します。

# vi /tmp/password newpassword # chmod 400 /tmp/password

ecadmコマンドをchange-db-passwordサブコマンドおよび-p <password file>オプションとともに使用して、データベース・パスワードを変更します。プロンプトで、エンタープライズ・コントローラを再起動することを確認します。次に例を示します。

# ./ecadm change-db-password -p /tmp/password The Enterprise Controller will be restarted after the database password is changed. Continue? (y/n) y ecadm: --- Changed database password, restarting. ecadm: shutting down Enterprise Controller using SMF... ecadm: Enterprise Controller services have stopped ecadm: Starting Enterprise Controller with SMF... ecadm: Enterprise Controller services have started #

高可用性構成になっている場合、ecadmコマンドを実行すると、新しいデータベース・プロパティが各スタンバイ・クラスタ・ノードにコピーされます。スタンバイ・クラスタ・ノードごとにルート・パスワードを入力します。次に例を示します。

ecadm: --- Changed database password, restarting. The DB configuration file must now be copied to each remote cluster node. You will be prompted for the root password for each node to perform the copy. Copying to node OC-secondary Password: password <output omitted> ecadm: --- Enterprise Controller successfully started HA #

新しいパスワードを含む一時ファイルを削除します。

# rm /tmp/password

埋込みデータベースまたは顧客管理データベースに対する読取り専用ユーザーのデータベース・パスワードは変更できます。新しいパスワードを使用するには、エンタープライズ・コントローラのサービスを再起動する必要があります。

資格証明を変更するには、次の手順を使用します。

新しいパスワードを含む一時ファイルを作成し、このファイルに最も制限の強い権限を使用します。次に例を示します。

# vi /tmp/password newpassword

ecadmコマンドをchange-db-passwordサブコマンド、-p <password file>オプションおよび-rオプションとともに使用して、データベース・パスワードを変更します。要求されたら、エンタープライズ・コントローラを再起動することを確認します。次に例を示します。

# ./ecadm change-db-password -r -p /tmp/password The Enterprise Controller will be restarted after the database password is changed. Continue? (y/n) y ecadm: --- Changed database password, restarting. ecadm: shutting down Enterprise Controller using SMF... ecadm: Enterprise Controller services have stopped ecadm: Starting Enterprise Controller with SMF... ecadm: Enterprise Controller services have started #

高可用性構成になっている場合、ecadmコマンドを実行すると、新しいデータベース・プロパティが各リモート・クラスタ・ノードにコピーされます。リモート・クラスタ・ノードごとにルート・パスワードを入力します。次に例を示します。

ecadm: --- Changed database password, restarting. The DB configuration file must now be copied to each remote cluster node. You will be prompted for the root password for each node to perform the copy. Copying to node OC-secondary Password: password <output omitted> ecadm: --- Enterprise Controller successfully started HA #

新しいパスワードを含む一時ファイルを削除します。

# rm /tmp/password

Oracle Enterprise Manager Ops Centerにはデータ・モデル・ナビゲータが備わっており、これによってOracleサポート担当者は、システムのモデル・ビューからシステムの状態に関する詳細情報を収集できます。この診断インタフェースはデフォルトで有効になっており、アクセスにはユーザー認証が必要です。このインタフェースはシステムの内部ビューを表すため、Oracleサポート担当者に有効にするよう指示された場合以外は無効にしておいてください。

次の手順を使用して、インタフェースを無効にします。

ルート・ユーザーとしてエンタープライズ・コントローラにログインします。

Oracle Solarisシステムの場合、/etc/cacao/instances/oem-ec/modules/restfuladaptor.xmlを/etc/cacao/instances/oem-ec/modules/restfuladaptor.xml.origにコピーします。

Linuxシステムの場合、/etc/opt/sun/cacao/instances/oem-ec/modules/restfuladaptor.xmlを/etc/opt/sun/cacao/instances/oem-ec/modules/restfuladaptor.xml.origにコピーします。

新しいファイルを編集し、ignored-at-startup="No"という行を見つけます。

この行がignored-at-startup="Yes"となるように値を変更します。

ファイルを保存します。

プロキシ・コントローラごとにこの手順を繰り返します。

Oracle Solarisシステムの場合、ファイル/etc/cacao/instances/scn-proxy/modules/com.sun.hss.proxy.restfuladaptor.xmlをコピーします。

Linuxシステムの場合、ファイル/etc/opt/sun/cacao/instances/scn-proxy/modules/com.sun.hss.proxy.restfuladaptor.xmlをコピーします。

ファイルを編集して値を変更し、保存します。

プロキシ・コントローラを停止してから再起動します。

/opt/SUNWxvmoc/bin/proxadm stop/opt/SUNWxvmoc/bin/proxadm start

エンタープライズ・コントローラを停止してから再起動します。

/opt/SUNWxvmoc/bin/satadm stop/opt/SUNWxvmoc/bin/satadm start

アセットのエージェント・コントローラへのアクセスに使用される資格証明を暗号化するには、次の手順を実行します。

エージェントのステータスを確認します。

/var/opt/sun/xvm/OCDoctor/OCDoctor.sh --update /var/opt/sun/xvm/OCDoctor/OCDoctor.sh --troubleshoot

暗号化の前提条件を確認し、エージェント・パスワードを暗号化します。

/var/opt/sun/xvm/OCDoctor/OCDoctor.sh --troubleshoot --fix

トランザクションを安全に実装するために、Oracle Enterprise Manager Ops Centerでは、HTTP、SSL、x.509証明書、Javaなど、通信およびセキュリティに関する特定の標準および方式をサポートしています。ほとんどのブラウザではこれらの機能のいくつかをサポートしていますが、セキュリティ機能を活用するためにはユーザーがブラウザを適切に構成する必要があります。

ブラウザとの間でやり取りされる情報はクリア形式で送信されるため、中間サイトによってデータが読み取られ、送信時に変更される可能性があります。Oracle Enterprise Manager Ops Centerのブラウザおよびサーバーでは、Secure Sockets Layerを使用してHTTP送信を暗号化(HTTP/SSLまたはHTTPSと呼ばれる)することにより、この問題の一部を解決しています。これにより、クライアントからサーバーに送信されるデータのセキュリティが確保されます。ただし、ブラウザにはクライアント証明書は付属していないため、ほとんどのHTTP/SSL送信はサーバーからクライアントへの一方向のみで認証されます。クライアントはサーバーに対する認証を行いません。

ブラウザ・インタフェースでは、JavaScriptが拡張的に使用されます。JavaScriptベースの攻撃から保護するよう注意してください。

|

注意: 一部のロケールでは、強力な暗号の使用は許可されません。このタイプの暗号化は、地域の法律で許可される場合にのみ使用してください。 |

AES-256暗号化などの強力な暗号を使用するようにアセットのsshdデーモンを変更する場合、このアセットを管理するようにプロキシ・コントローラを構成する必要もあります。sshdデーモンが変更されたかどうかを判別するには、/etc/ssh/sshd_configファイルを表示し、Ciphersセクションに次のような内容が含まれているかどうか確認します。

Ciphers aes256-cbc

強力な暗号スイート構成を使用するアセットを検出して管理するには、Java Cryptography Extension (JCE) Unlimited Strength Jurisdiction Policy Fileをダウンロードしてプロキシ・コントローラ・システムに移動する必要があります。

強力な暗号スイート構成を使用するようにプロキシ・コントローラを構成する手順

インターネットに接続されたシステムで、http://www.oracle.com/technetwork/java/javase/downloads/jce-7-download-432124.htmlに移動します。

ライセンス契約に同意するを選択します。

UnlimitedJCEPolicyJDK7.zipリンクをクリックし、ファイルをダウンロードします。

UnlimitedJCEPolicyJDK7.zipファイルを解凍します。

local_policy.jarファイルとUS_export_policy.jarファイルをプロキシ・コントローラの/usr/jdk/jdk<latest version>/jre/lib/security/ディレクトリに移動します。

プロキシ・コントローラ・システムを再起動します。

Oracle Enterprise Manager Ops Centerには、Webコンテナとブラウザ・クライアントの間の認証に使用される自己署名証明書が備わっています。自己署名証明書は、既知の認証局(CA)に登録されていないサイト生成の証明書であるため、保証されていません。ブラウザへの接続時にこれらの証明書によって警告が発行され、ユーザーは証明書を受け入れるように要求されます。

送受信されるデータをプライベートにし、盗聴されないようにするためには、自己署名証明書で十分です。ただし、接続の認証を確実にするためには、自己署名証明書をVerisign社などのサード・パーティの認証局からのクラスAまたはBの証明書で置き換えてください。

Javaの標準キーストアの形式はJKS (keytoolコマンドライン・ユーティリティによって作成された形式)です。このツールはJDKに含まれており、自己署名証明書を作成します。ブラウザ証明書用のOracle Enterprise Manager Ops Centerキーストアは、次の場所にあります。

/var/opt/sun/xvm/bui/conf/keystore

自己署名証明書を認証局からの証明書で置き換えるには、次の一般的な手順を使用します。

使用する認証局を指定します。

認証局の指示手順に従って、証明書のリクエストを認証局に送信します。認証局から証明書が戻されます。

認証局の指示手順に従って、認証局からチェーン証明書をダウンロードします。

証明書の指紋を検証します。証明書をキーストアに追加すると、その証明書を使用するトランザクションは信頼されます。受信した証明書をインポートする前に、それが本物であることを確認する必要があります。キーツールのprintコマンドを使用して指紋を表示し、認証局と通信して指紋を比較します。証明書の指紋を表示するには、次のコマンドを使用します。

keytool -printcert -file <path/filename>

チェーン証明書をOracle Enterprise Manager Ops Centerキーストアにインポートします。

keytool -import -alias root -keystore /var/opt/sun/xvm/bui/conf/keystore -trustcacerts -file <chain_certificate>

キーストアへのパスワードの入力を要求され、証明書の認証性を確認するように要求されます。

CAから送信された証明書をキーストアにインポートします。

keytool -import -alias<hostname>-ca -keystore /var/opt/sun/xvm/bui/conf/keystore -trustcacerts -file<your_certificate>

<hostname>はエンタープライズ・コントローラが実行されているシステムの名前で、<your_certificate>は認証局から送信された証明書が含まれるファイルの名前です。

キーストアへのパスワードの入力を要求され、証明書の認証性を確認するように要求されます。

エンタープライズ・コントローラの構成を表示するには、「Navigation」ペインの「Administration」セクションで「Enterprise Controller」を選択し、「Configuration」タブをクリックします。次のサブシステムの1つを選択すると、その設定が表示されます。

Agent Provisioning: エージェント・コントローラのプロビジョニングを管理します。

Automated Service Requests: 自動サービス・リクエスト(ASR)設定を管理します。

Database: Oracle Enterprise Manager Ops Centerで使用されるデータベースを管理します。

EC Manager: エンタープライズ・コントローラを管理します。

Firmware: ファームウェアのダウンロードを管理します。

Job Manager ジョブの実行方法を管理します。

My Oracle Support (MOS): Oracle Enterprise Manager Ops CenterとMOSとの通信を管理します。

Network/Fabric Manager: ネットワークとファブリックを管理します。

OCDoctor: OCDoctorの場所および更新を管理します。

OS Provisioning: ネットワークおよびファブリックの設定を管理します。

Permission Cache: キャッシュ・サイズを管理します。

Power: エネルギー・コスト設定を管理します。

Proxy Manager: インフラストラクチャのパーツ間の相互作用を管理します。

Quartz Scheduler: Quartzスケジューラを管理します。

Role Preferences: ロール設定を管理します。

Update: 更新ライブラリの場所を管理します。

Zone Controller: ゾーン管理設定を管理します。

ロールを使用して、インストール後のエンタープライズ・コントローラの構成へのアクセスを制御します。Ops Center管理者ロールのみが、構成プロパティを変更できるロールです。このロールをユーザーに割り当てる際は注意してください。

|

注意: 構成プロパティを編集すると製品の安定性とパフォーマンスが低下することがあるため、My Oracle Supportによって指示された場合にのみ行ってください。 |

この項の情報は、How ToライブラリのOracle Enterprise Manager Ops Centerコア製品データへのアクセスを参照してください。

この項では、Oracle SQL DeveloperまたはSQL*Plusを使用して、Oracle Enterprise Manager Ops Centerデータベースに格納されているコア製品データを表示する方法について説明します。この情報を使用して、この製品をOracle Enterprise Manager Cloud Controlなどの他のアプリケーションと統合したり、分析アプリケーション用にOracle Enterprise Manager Ops Centerデータストアからデータをプルします。Oracle SQL Developerを使用するには、次の情報が必要です。

データベース・ホスト名: データベース・ホストの名前は、エンタープライズ・コントローラ・システムの/var/opt/sun/xvm/db.propertiesファイルのmgmt.dburlプロパティに表示されています。このプロパティの形式は、jdbc:oracle:thin:@<databasehostname>:<listenerPort>/<OracleServiceName>です。

読取り専用ユーザー名: 読取り専用ユーザー名は、読取り専用ビューを使用してOracle Enterprise Manager Ops Centerデータにアクセスするように構成されたOracle Enterprise Manager Ops Centerリポジトリのスキーマです。エンタープライズ・コントローラで埋込みデータベースを使用する場合、ユーザー名はOC_ROとなります。エンタープライズ・コントローラで顧客管理データベースを使用する場合、スキーマ名は/var/opt/sun/xvm/db.propertiesファイルのmgmtdb.roappuserプロパティに含まれています。

読取り専用パスワード: エンタープライズ・コントローラが埋込みデータベースとともに構成されている場合、パスワードはインストール時にランダム化されます。埋込みデータベース・パスワードがわからない場合は、『Oracle Enterprise Manager Ops Center管理ガイド』の「データベース管理」の章を参照してください。顧客管理データベースを使用している場合、パスワードがわからなければ、データベース管理者に問い合せてください。

リスナー・ポート: データベースのリスナー・ポート番号は、エンタープライズ・コントローラ・システムの/var/opt/sun/xvm/db.propertiesファイルのmgmt.dburlプロパティに表示されています。このプロパティの形式は、jdbc:oracle:thin:@<databasehostname>:<listenerPort>/<OracleServiceName>です。

Oracleサービス名: 埋込みデータベースの場合、サービス名はOCDB.us.oracle.comです。顧客管理データベースの場合、サービス名はエンタープライズ・コントローラ・システムの/var/opt/sun/xvm/db.propertiesファイルのmgmt.dburlプロパティに表示されています。このプロパティの形式は、jdbc:oracle:thin:@<databasehostname>:<listenerPort>/<OracleServiceName>です。

Oracle SQL Developerを使用して、読取り専用アカウントでデータベースに接続し、スキーマ構造およびデータを表示できます。

外部ホストがデータベースにアクセスできるようにするには、エンタープライズ・コントローラでOracle*Net Listener構成を変更する必要があります。

Oracle Enterprise Manager Ops Centerのユーザー環境に移動します。

$ su - oracleoc

sqlnet.oraファイルを次のように編集します。

vi $ORACLE_HOME/network/admin/sqlnet.ora

次の行をコメント化して、有効なノード・チェックを無効にします。

#tcp.validnode_checking = yes #tcp.invited_nodes = (localhost,x4150-brm-04)

ファイルを保存して終了します。

新しいバージョンのファイルを使用するには、エンタープライズ・コントローラですべてのサービスを再起動するか、oracleocユーザー環境からOracle*Net Listener構成をリロードします。

/opt/SUNWxvmoc/bin/satadm stop -w /opt/SUNWxvmoc/bin/satadm start -w

または

$ lsnrctl reload OCLISTENER

埋込みデータベースを使用している場合、データベースに接続する前にOracle*Netを開いて外部アクセスを有効にする必要があります。

エンタープライズ・コントローラ・システムにログインします。

Oracleソフトウェアを所有するユーザーに移動します。次に例を示します。

$ su - oracleoc

sqlnet.oraファイルを変更して、tcp.validnode_checkingおよびtcp.invited_nodesで始まる2行をコメント・アウトします。次に例を示します。

$ vi $ORACLE_HOME/network/admin/sqlnet.ora #tcp.validnode_checking = yes #tcp.invited_nodes = (localhost,<EnterpriseControllerHostname>)

lsnrctl reloadコマンドを使用して、エンタープライズ・コントローラ・サービスを停止せずにリスナー構成をリロードします。次に例を示します。

$ lsnrctl reload OCLISTENER

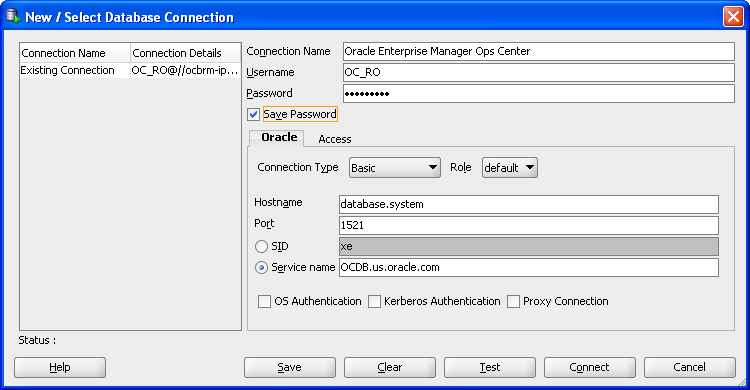

Oracle SQL Developerで、Oracle Enterprise Manager Ops Centerデータベースへの接続を作成する必要があります。

Oracle SQL Developerで、「接続」タブの「新規接続」アイコンをクリックします。

次の接続情報を入力し、「保存」をクリックします。

接続名: 名前を入力します。この名前はOracle SQL Developerでのみ使用されます。

ユーザー名: 読取り専用ユーザーのスキーマ名を入力します。

パスワード: 読取り専用ユーザーのパスワードを入力します。

ホスト名: データベース・ホスト名を入力します。

ポート: Oracle*Net Listenerポート番号を入力します。

サービス名: サービス名オプションを選択し、サービス名を入力します。埋込みデータベースの場合、サービス名はOCDB.us.oracle.comです。顧客管理データベースの場合、サービス名は/var/opt/sun/xvm/db.propertiesファイルのmgmtdb.dburlプロパティに含まれています。

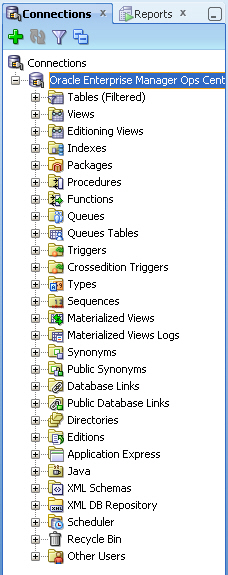

接続を作成した後で製品データを表示するには、次の手順を実行します。

前の手順で作成した接続を選択します。ターゲット・データベースの内容が表示されます。

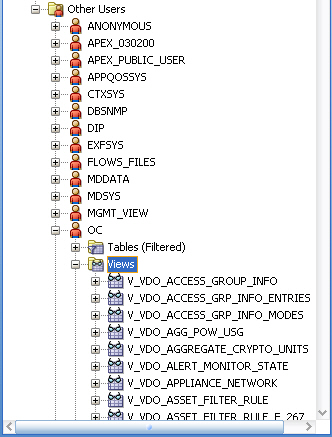

データベース階層内の「他のユーザー」セクションを開き、アプリケーション・ユーザーを選択して「ビュー」セクションを開きます。埋込みデータベースを使用している場合、アプリケーション・ユーザーはOCです。顧客管理データベースを使用している場合、アプリケーション・ユーザーは/var/opt/sun/xvm/db.propertiesファイルのmgmtdb.appuserプロパティに含まれています。

アプリケーション・ユーザーに表示可能なデータベース列が表示されます。

コメント列を表示して、列の使用方法を説明しているJavadocの場所を列ごとに見つけます。

|

注意: 製品のインストール・メディアに付属のSUNWxvmoc-sdk.pkgパッケージによってJavadocがインストールされます。このパッケージがシステムにインストールされていない場合、Oracle Solarisシステムではpkgaddコマンドを使用し、Linuxシステムではrpmコマンドを使用してこれをインストールします。 |

製品データにアクセスした後は、データを他のアプリケーションと統合したり、製品データの分析を実行したり、データを必要とする他のアクションを実行できます。

エンタープライズ・コントローラ・システムへのアクセス権がある場合、コマンドラインからデータベースにアクセスできます。

エンタープライズ・コントローラ・システムにログインします。

ecadm sqlplusコマンドを実行します。-rオプションを使用して、読取り専用モードでデータベースにアクセスします。

SQL*Plusインタフェースを使用してデータベースに接続されます。

SQL*Plus構文を使用してコマンドを呼び出します。

ビューのリストを表示する場合:

select view_name from user_views where (view_name like 'V_VMB%' or view_name like 'V_VDO%')

特定のビューのコメントを表示する場合:

select comments from user_tab_comments where table_name='<view name from the above list>'

特定のビューのすべての列のコメントを表示する場合:

select column_name, comments from user_col_comments where table_name='<view name from the above list>'