Java暗号化アーキテクチャでのプロバイダの実装方法

- はじめに

- エンジン・クラスおよび対応するSPIクラス

- プロバイダの実装および統合までのステップ

- プロバイダによる自己整合性チェックの実行方法

- 実装の詳細および要件

- 付録A:

java.securityプロパティ・ファイル

はじめに

Javaプラットフォームでは、暗号化、公開キー・インフラストラクチャ、認証、安全な通信、アクセス制御など、主要なセキュリティ分野に渡る一連のAPIが定義されています。 これらのAPIによって、開発者はアプリケーション・コードにセキュリティを簡単に統合できます。 これらは、次の方針に基づいて設計されました。

-

実装の独立性

アプリケーションでセキュリティを実装する必要はありません。 Javaプラットフォームからセキュリティ・サービスを要求できます。 セキュリティ・サービスはプロバイダ(次を参照)に実装されています。プロバイダは、標準インタフェースによってJavaプラットフォームにプラグインされます。 アプリケーションは、複数の独立したプロバイダにセキュリティ機能を依存する場合があります。

-

実装の相互運用性

プロバイダは、アプリケーション間で相互運用できます。 具体的には、アプリケーションは特定のプロバイダにバインドされず、プロバイダは特定のアプリケーションにバインドされません。

-

アルゴリズムの拡張性

Javaプラットフォームには、現在広く使用されている基本的なセキュリティ・サービスを実装する多数の組込みプロバイダが含まれています。 ただし、一部のアプリケーションは、まだ実装されていない普及しつつある規格や独自のサービスに依存している場合があります。 Javaプラットフォームは、そのようなサービスを実装するカスタム・プロバイダのインストールをサポートします。

「暗号化サービス・プロバイダ」(プロバイダ)は、JDK Security APIの暗号化に関するサブセットの固定実装を提供するパッケージ(またはパッケージ・セット)です。

java.security.Providerクラスは、セキュリティ・プロバイダの概念をJavaプラットフォームでカプセル化します。 プロバイダの名前を指定し、実装するセキュリティ・サービスを一覧します。 複数のプロバイダが同時に構成される場合があり、それらは優先順に一覧されます。 セキュリティ・サービスが要求されると、そのサービスを実装する、優先順位がいちばん高いプロバイダが選択されます。

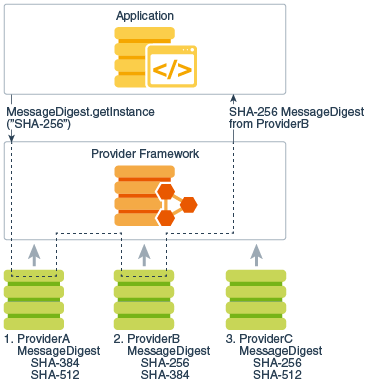

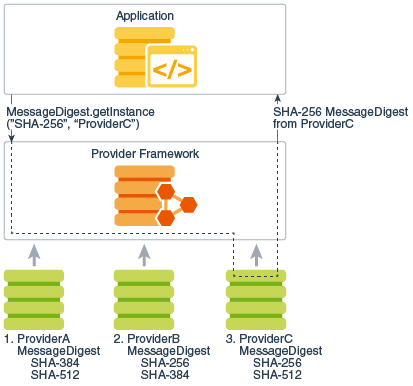

次の図は、SHA-256メッセージ・ダイジェスト実装を要求するための、これらのオプションを示しています。 どちらの図も、メッセージ・ダイジェスト・アルゴリズムを実装する3つのプロバイダを示しています。 プロバイダは、左から右への優先順位(1から3)で並べられています。 左側の略図では、アプリケーションはプロバイダ名を指定せずにSHA-256アルゴリズム実装を要求しています。 プロバイダが優先順位に従って検索され、その特定のアルゴリズムを提供する最初のプロバイダであるProviderBから実装が返されます。 右側の略図では、アプリケーションは特定のプロバイダ(ProviderC)からSHA-256アルゴリズム実装を要求しています。 この場合は、優先順位の高いプロバイダであるProviderBもSHA-256実装を提供していても、指定されたプロバイダから実装が返されます。

|

|

| 図1aプロバイダの検索 | 図2bリクエストされた特定のプロバイダ |

図1aプロバイダの検索および図1bリクエストされた特定のプロバイダの説明

各インストールでは1つ以上のプロバイダ・パッケージがインストールされます。 クライアントは異なるプロバイダを用いて実行環境を構成し、各プロバイダの優先順位を指定できます。 優先順位とは、特定プロバイダの指定がないときに、要求アルゴリズムについてプロバイダを検索する順序です。

Java実行環境(JRE)のOracleバージョンには、SUNという名前のデフォルト・プロバイダが標準装備されています。 他のJavaランタイム環境では、必ずしもSUNプロバイダが提供されるとはかぎりません。

このドキュメントの対象読者

Java Security APIを使って既存の暗号化アルゴリズムやほかのサービスにアクセスするだけであれば、このドキュメントを読む必要はありません。

このドキュメントは、暗号化サービス実装を提供する独自のプロバイダ・パッケージを作成する上級プログラマを対象としています。 ここでは、Java Security APIクライアントが、作成されたアルゴリズムやほかのサービスを要求する際にそれらを検出できるよう、プロバイダをJavaに統合するための方法がドキュメント化されています。

関連項目

このドキュメントは、読者がすでに「Java暗号化アーキテクチャ・リファレンス・ガイド」を読んでいることを前提としています。

Security APIのさまざまなクラスおよびインタフェースを含むパッケージについてドキュメント化されています。

java.securityjava.security.specjava.security.interfacesjavax.cryptojavax.crypto.specjavax.crypto.interfaces

用語に関するノート

- JDK 1.4より前は、JCEはバンドルされていない製品であり、そのため、JCAとJCEは常に別個のコンポーネントとして参照されていました。 現在JCEはJDKにバンドルされているため、区別は明確でなくなってきています。 JCEはJCAと同じアーキテクチャを使用するため、JCEはJCAのサブセットとして考えることができます。

- JDKのJCAには、次の2つのソフトウェア・コンポーネントが含まれます。

- プロバイダが実装を提供可能な暗号化サービスを定義およびサポートするフレームワーク。 このフレームワークには、

java.security、javax.crypto、javax.crypto.spec、javax.crypto.interfacesなどのパッケージが含まれます。 - 実際の暗号化実装を含む、SUN、SunRsaSign、SunJCEなどの実際のプロバイダ。

- プロバイダが実装を提供可能な暗号化サービスを定義およびサポートするフレームワーク。 このフレームワークには、

このドキュメントでは、JCAという語は、JCAフレームワークを指して使用されています。 このドキュメントで特定のJCAプロバイダを取り上げる場合は、常にプロバイダ名で明示的に指定されます。

エンジン・クラスおよび対応するService Provider Interfaceクラス

エンジン・クラスは、固定実装のない抽象的な方法で暗号化サービスを定義します。

暗号化サービスは、常に特定のアルゴリズムまたは型に関連付けられています。 このサービスによって、暗号化の操作(デジタル署名またはメッセージ・ダイジェスト、暗号またはキー協定プロトコルなどのための操作)の提供、暗号化の操作に必要な暗号化データ(キーまたはパラメータ)の生成や提供、あるいは暗号化の操作で使用する暗号化キーを安全にカプセル化するデータ・オブジェクト(キーストアまたは証明書)の生成が行われます。

たとえば、次の4つのエンジン・クラスがあります。

Signatureクラスは、デジタル署名アルゴリズムの機能へのアクセスを提供します。- DSA

KeyFactoryクラスは、(エンコード形式または透明な仕様から) DSA非公開キーまたは公開キーを、それぞれDSA SignatureオブジェクトのinitSignまたはinitVerifyメソッドから利用可能な形式で提供します。 Cipherクラスは、AESなどの暗号化アルゴリズムの機能へのアクセスを提供します。KeyAgreementクラスは、Diffie-Hellmanなどのキー協定プロトコルの機能へのアクセスを提供します。

Java暗号化アーキテクチャには、エンジン・クラスなど、暗号化に関連するセキュリティ・パッケージを構成するクラスが含まれています。 APIのユーザーは、エンジン・クラスを要求および利用して対応する処理を実行します。 JDKは、次のエンジン・クラスを定義します。

MessageDigest- 指定データのメッセージ・ダイジェスト(ハッシュ)の計算に使います。Signature- デジタル署名の署名および検証に使います。KeyPairGenerator- 指定のアルゴリズムに適合した、公開キー、非公開キーペアの生成に使います。KeyFactory-Key型の不透明な暗号化キーをキー仕様 (基本のキー・データの透明な表現)に変換したり、その逆の変換を行うために使用します。KeyStore- キーストアの作成および管理に使用します。 キーストアは、キーのデータベースです。 キーストア内の非公開キーには、それらのキーに関連付けられた証明書チェーンがあります。証明書チェーンは、対応する公開キーを認証します。 また、キーストアには、信頼できるエンティティからの証明書も格納されています。CertificateFactory- 公開キーの証明書および証明書失効リスト(CRL)の作成に使用します。AlgorithmParameters- パラメータのエンコードおよびデコードなど、特定のアルゴリズムのパラメータ管理に使います。AlgorithmParameterGenerator- 特定のアルゴリズムに適したパラメータ・セットの生成に使います。SecureRandom- 乱数または擬似乱数の生成に使用します。Cipher- 指定されたデータの暗号化または復号化に使用します。KeyAgreement- 複数のパーティ間のキー協定(キー交換)プロトコルの実行に使用します。KeyGenerator- 指定のアルゴリズムに適合した、秘密(対称)キーの生成に使用します。Mac- 指定されたデータのメッセージ認証コードの計算に使用します。SecretKeyFactory-SecretKey型の不透明な暗号化キーをキー仕様 (基本のキー・データの透明な表現)に変換したり、その逆の変換を行うために使用します。ExemptionMechanism- キー復元、キー弱化、キー・エスクローなどの免責メカニズム、またはほかの(カスタム)免責メカニズムの機能を提供するために使用します。 免責メカニズムを使用するアプリケーションまたはアプレットは、使用しないアプリケーションまたはアプレットに比べて強力な暗号化機能が付与されます。 大半の国では暗号化制限はもはや適用されていないため、免責メカニズムが有用なのは政府により制限が要求されているいくつかの国だけです。

ノート: ジェネレータ(generator)は、最新の内容でオブジェクトを作成しますが、ファクトリ(factory)は既存の構成要素(エンコードなど)からオブジェクトを作成します。

エンジン・クラスは、(特定の暗号化アルゴリズムに依存しない)特定の型の暗号化サービス機能へのインタフェースを提供します。 これにより、Application Programming Interface (API)メソッドが定義され、APIが提供する特定の種類の暗号化サービスにアプリケーションがアクセスできるようになります。 実際の実装(1つ以上のプロバイダから)は特定アルゴリズムのためのものです。 たとえばSignatureエンジン・クラスは、デジタル署名アルゴリズムの機能へのアクセスを提供します。 SignatureSpiサブクラスで提供される実際の実装(次の段落を参照)は、SHA256withDSAやSHA512withRSAなどの特定の種類の署名アルゴリズム用となります。

エンジン・クラスが提供するアプリケーション・インタフェースは、Service Provider Interface (SPI)として実装されます。 つまり、各エンジン・クラスに対応する抽象SPIクラスが存在し、抽象SPIクラスによって暗号化サービス・プロバイダが実装しなければならないService Provider Interfaceのメソッドが定義されます。

エンジン・クラスのインスタンスである「APIオブジェクト」は、対応するSPIクラスのインスタンスである「SPIオブジェクト」をprivateフィールドとしてカプセル化します。 APIオブジェクトのすべてのAPIメソッドは、「final」として宣言し、それらを実装することによって、カプセル化されるSPIオブジェクトの対応するSPIメソッドが呼び出されます。 エンジン・クラス(およびそれに対応するSPIクラス)のインスタンスは、エンジン・クラスのgetInstanceファクトリ・メソッドへの呼出しによって作成されます。

各SPIクラスの名前は、対応するエンジン・クラス名のあとに「Spi」を追加した名前になります。 たとえば、Signatureエンジン・クラスに対応するSPIクラスは、SignatureSpiクラスです。

各SPIクラスは、抽象クラスです。 指定したアルゴリズムに対する特定の型のサービスの実装を提供するには、プロバイダは、対応するSPIクラスをサブクラス化して、すべての抽象メソッドの実装を提供する必要があります。

エンジン・クラスの別の例にMessageDigestクラスがあります。このクラスは、メッセージ・ダイジェスト・アルゴリズムへのアクセスを提供します。 MessageDigestSpiサブクラスでのその実装は、SHA256やSHA384などの各種メッセージ・ダイジェスト・アルゴリズムにできます。

さらに別の例として、KeyFactoryエンジン・クラスは、不透明なキーから透明なキー仕様への変換、またはその逆の変換をサポートします。 詳細は、「キー・ファクトリにより要求されるキー仕様のインタフェースおよびクラス」を参照してください。 KeyFactorySpiサブクラスで提供される現実の実装は、DSA公開キーまたは非公開キーなどの、特定の種類のキーのための実装です。

プロバイダの実装および統合までのステップ

次のステップに従って、プロバイダを実装しJCAフレームワークに統合します。

- ステップ1: サービス実装コードの記述

- ステップ2: プロバイダの命名

- ステップ3: プロバイダのサブクラスであるマスター・クラスの記述

- ステップ4: コードのコンパイル

- ステップ5: Jarファイルへのプロバイダの記述

- ステップ6: JARファイルの署名

- ステップ7: テストの準備

- ステップ8: テスト・プログラムの記述とコンパイル

- ステップ9: テスト・プログラムの実行

- ステップ10: 米国政府による輸出承認の申請(必要な場合)

- ステップ11: プロバイダおよびそのサポート対象サービスのドキュメント化

- ステップ12: クラス・ファイルおよびドキュメントをクライアントから利用可能にする

ステップ1: サービス実装コードの記述

最初に、サポートする暗号化サービスのアルゴリズム固有の実装を提供するコードを記述する必要があります。

プロバイダは、JDKの1つ以上のセキュリティ・コンポーネントですでに使用可能になっている暗号化サービス実装を提供できます。

JCAには定義されていない暗号化サービス(署名やメッセージ・ダイジェストなど)に関しては、「Java暗号化アーキテクチャ・リファレンス・ガイド」を参照してください。

実装する暗号化サービスごとに、適切なSPIクラスのサブクラスを作成します。 JCAは、次のエンジン・クラスを定義します。

SignatureSpiMessageDigestSpiKeyPairGeneratorSpiSecureRandomSpiAlgorithmParameterGeneratorSpiAlgorithmParametersSpiKeyFactorySpiCertificateFactorySpiKeyStoreSpiCipherSpiKeyAgreementSpiKeyGeneratorSpiMacSpiSecretKeyFactorySpiExemptionMechanismSpi

JCAおよびその他の暗号化クラスについては、このドキュメントの「エンジン・クラスおよび対応するSPIクラス」を参照してください。

サブクラスで、次を実行する必要があります。

- 通常

engineで始まる名前を持つ抽象メソッド用の実装を提供します。 詳細は、「実装の詳細および要件」を参照してください。 - 引数を持たないpublicコンストラクタの存在を確認します。 これが必要な理由は、サービスの要求時に、Java Securityがマスター・クラス内のプロパティによる指定に従って、そのサービスを実装するサブクラスを検索するためです(ステップ3を参照)。 その後、Java Securityは、サブクラスに関連付けられた

Classオブジェクトを作成し、そのClassオブジェクトに対してnewInstanceメソッドを呼び出すことにより、サブクラスのインスタンスを作成します。newInstanceはサブクラスがパラメータを持たないpublicコンストラクタを保持することを要求します。 - サブクラスがコンストラクタを持たない場合、引数を持たないデフォルトのコンストラクタが自動的に生成されます。 ただし、サブクラスがコンストラクタを定義する場合、引数を持たないpublicコンストラクタを明示的に定義する必要があります。

ステップ1.1: 暗号化実装のためのJCAプロバイダの追加要件および推奨事項

プロバイダによるCipher、KeyAgreement、KeyGenerator、MACまたはSecretKeyファクトリの実装(クラス)をインスタンス化する際、フレームワークはプロバイダのコード・ベース(JARファイル)を判定し、その署名を検証します。 このようにして、JCAはプロバイダを認証して、信頼されたエンティティにより署名されたプロバイダのみがJCAにプラグインできるようにします。 このため、暗号化プロバイダは署名付きにする必要があります。詳細は後のステップで説明します。

また、各プロバイダは自己整合性チェックを実行して、プロバイダ・メソッドをJCAを介さずに直接呼び出そうとして、コードを含むJARファイルが操作されていないことを保証する必要があります。 詳細は、「プロバイダによる自己整合性チェックの実行方法」を参照してください。

JCAを介さずに直接アプリケーションからインスタンス化が行われた場合に、プロバイダ・クラスを使用不可にするため、プロバイダは次の実装を行う必要があります。

- プロバイダ・パッケージ内のすべてのSPI実装クラスをfinalとして宣言し(サブクラス化できないように)、SPI実装メソッドをprotectedとして宣言する必要があります。

- プロバイダ・パッケージ内の暗号化関連ヘルパー・クラスはすべて、プロバイダ・パッケージ外からアクセスできないように、パッケージ独自のスコープを保持する必要があります。

プロバイダを米国以外に輸出する場合、CipherSpi実装に、Keyを指定するとキーのサイズを返すengineGetKeySizeメソッドの実装を含める必要があります。 管轄ポリシー・ファイルで指定された利用可能な暗号化強度に制限が設定されている場合、Cipher初期化メソッドはengineGetKeySizeを呼び出して、実行中のアプレットまたはアプリケーションの特定位置および状況でのキーの最大有効サイズと結果を比較します。 キーのサイズが大きすぎる場合には、初期化メソッドにより例外がスローされます。

プロバイダが実装可能なオプション機能を、次に示します。

CipherSpiのengineWrapメソッドおよびengineUnwrapメソッド。 キーをラッピングすると、ある場所から別の場所へ安全に転送できます。 キーのラップおよびラップの解除の詳細は、「Java暗号化アーキテクチャ・リファレンス・ガイド」の「キーのラッピングとアンラッピング」のセクションを参照してください。- 1つ以上の免責メカニズム。 免責メカニズムには、キー復元、キー・エスクロー、キー弱化などが含まれます。このメカニズムを実装および実行すると、これを利用するアプリケーション(またはアプレット)に対する暗号化の制限を緩めることができます。 免責メカニズムを利用するアプリケーションの要件に関する詳細は、「Java暗号化アーキテクチャ・リファレンス・ガイド」の「アプリケーションの暗号化制限の「免責」を取得する方法」を参照してください。

ステップ2: プロバイダの命名

使用するプロバイダの名前を特定します。 これは、クライアント・アプリケーションがプロバイダを参照する際に使用する名前です。

ステップ3: プロバイダのサブクラスであるマスター・クラスの記述

3番目のステップは、java.security.Providerクラスのサブクラスを作成することです。

このサブクラスはfinalにする必要があり、そのコンストラクタは次を実行する必要があります。

superを呼び出して、プロバイダ名(ステップ2を参照)、バージョン番号、およびプロバイダおよびプロバイダがサポートするアルゴリズムに関する情報を指定します。 たとえば、super("CryptoX", 1.0, "CryptoX provider v1.0, implementing " + "RSA encryption and key pair generation, and AES encryption.");- Java Security APIがプロバイダにより実装された暗号化サービスを検索するために必要とされる、さまざまなプロパティの値を設定します。 プロバイダによるサービス実装ごとに、サービスの型(Signature、MessageDigest、Cipher、KeyAgreementなど) Signature、MessageDigest、KeyPairGenerator、SecureRandom、KeyFactory、KeyStore、CertificateFactory、AlgorithmParameterGenerator、AlgorithmParameters、 Cipher、KeyAgreement、KeyGenerator、Mac、SecretKeyFactory、またはExemptionMechanism) 、ピリオド、およびサービスが適用されるアルゴリズム名で構成される名前のプロパティが必要です。 プロパティの値には、サービスを実装するクラスの完全修飾名を指定する必要があります。

-

次のリストに、JCAサービスのさまざまな型を示します。algNameは、実際のアルゴリズム名に置き換えてください。

Signature.algNameMessageDigest.algNameKeyPairGenerator.algNameSecureRandom.algNameAlgorithmParameterGenerator.algNameAlgorithmParameters.algNameKeyFactory.algNameCertificateFactory.algNameKeyStore.algNameCipher.algNameKeyAgreement.algNameKeyGenerator.algNameMac.algNameSecretKeyFactory.algNameExemptionMechanism.algName

ExemptionMechanismおよびCipherを除き、これらのどの場合にもalgName、certType、またはstoreTypeは、アルゴリズム、証明書の型、またはキーストアの型の「標準」名です。 使用する必要がある標準名については、「Java暗号化アーキテクチャ・リファレンス・ガイド」の「付録A」を参照してください。ExemptionMechanismの場合、algNameは例外メカニズムの名前を指し、KeyRecovery、KeyEscrow、またはKeyWeakening。 大文字小文字は区別されません。Cipherの場合、algNameは実際には変換を表します。これは、アルゴリズム名、指定されたモードおよびパディング・スキームで構成されます。 詳細は、「Java暗号化アーキテクチャ・リファレンス・ガイド」の「付録A」を参照してください。各プロパティの値は、指定されたアルゴリズム、証明書の型、またはキーストアの型を実装するクラスの完全修飾名である必要があります。 つまり、クラス名のあとにピリオドとパッケージ名が記述されていなければなりません。

たとえば、SUNという名前のデフォルト・プロバイダは、

sun.security.providerパッケージのDSAという名前のクラス内のデジタル署名アルゴリズム(その標準名はSHA256withDSA)を実装します。Providerのサブクラス(sun.security.provider packageのSunクラス)は、次のようにして、Signature.SHA256withDSAプロパティの値をsun.security.provider.DSAに設定します。put("Signature.SHA256withDSA", "sun.security.provider.DSA")次のリストに、さまざまな種類のサービスに合わせて定義可能なその他のプロパティを示します。実際には、algNameはアルゴリズム名に、certTypeは証明書の型に、storeTypeはキーストアの型に、attrNameは属性名に置き換えられます。

Signature.algName [one or more spaces] attrNameMessageDigest.algName [one or more spaces] attrNameKeyPairGenerator.algName [one or more spaces] attrNameSecureRandom.algName [one or more spaces] attrNameKeyFactory.algName [one or more spaces] attrNameCertificateFactory.certType [one or more spaces] attrNameKeyStore.storeType [one or more spaces] attrNameAlgorithmParameterGenerator.algName [one or more spaces] attrNameAlgorithmParameters.algName [one or more spaces] attrNameCipher.algName [one or more spaces] attrNameKeyAgreement.algName [one or more spaces] attrNameKeyGenerator.algName [one or more spaces] attrNameMac.algName [one or more spaces] attrNameSecretKeyFactory.algName [one or more spaces] attrNameExemptionMechanism.algName [one or more spaces] attrName

これらのどの場合にも、algName、certType、storeType、またはattrNameは、アルゴリズム、証明書の型、キーストアの型、または属性の「標準」名です。 使用するべき標準名については、「Java暗号化アーキテクチャ・リファレンス・ガイド」の「付録A」を参照してください。

前述の形式のプロパティの場合、プロパティの値は、対応する属性に応じた値である必要があります。 (各標準属性の定義については、「Java暗号化アーキテクチャAPI仕様& リファレンス」の「付録A」を参照してください。)

たとえば、SUNというデフォルト・プロバイダは、SHA256withDSAデジタル・シグネチャ・アルゴリズムをソフトウェアに実装します。 プロバイダSUNのマスター・クラスでは、Signature.SHA256withDSA ImplementedInに次の方法で値Softwareが設定されます:

put("Signature.SHA256withDSA ImplementedIn", "Software")

マスター・クラス・プロパティの設定例については、次のクラスのJDK 8ソース・コードを参照してください。

これらのファイルは、SUNおよびSunJCEプロバイダがプロパティを設定する方法を示しています。

ステップ3.1: Cipher実装の追加ステップ

すでに説明したように、Cipherプロパティの場合、algNameは実際には変換を表します。 変換は、指定された入力に対してCipherオブジェクトによって実行される操作(または操作のセット)を説明する文字列です。 変換には、暗号化アルゴリズム(AESなど)の名前が必ず含まれます。これにモードおよびパディング・スキームが続く場合もあります。

変換は、次の書式で記述されます。

- algorithm/mode/paddingまたは

- algorithm

後者の場合、モードおよびパディング・スキームには、プロバイダ固有のデフォルト値が使用されます。 たとえば、次は有効な変換です。

Cipher c = Cipher.getInstance("AES/CBC/PKCS5Padding");

ストリーム暗号モードでブロック暗号を要求する(たとえばCFBまたはOFBモードでAESを要求する)場合、クライアントは、数値をモード名に追加することにより、一度に処理するビット数をオプションで指定できます。次に変換のサンプルを示します。

Cipher c1 = Cipher.getInstance("AES/CFB8/NoPadding");

Cipher c2 = Cipher.getInstance("AES/OFB32/PKCS5Padding");

数値がストリーム暗号モードに準拠していない場合、プロバイダ固有のデフォルト値が使用されます。 たとえば、SunJCEプロバイダではデフォルトの64ビットが使用されます。

プロバイダは、algorithm/mode/paddingの組合せごとに別々のクラスを提供できます。 または、algorithm、algorithm/mode、algorithm//padding (ダブル・スラッシュを使用する点に注意)のいずれかに対応する下位変換を表すより汎用的なクラスを提供できます。この場合、要求されたモードまたはパディング(あるいはその両方)は、CipherのgetInstanceメソッドによって自動的に設定されます。getInstanceメソッドは、プロバイダのCipherSpiのサブクラスからengineSetModeメソッドとengineSetPaddingメソッドを呼び出します。

つまり、プロバイダ・マスター・クラスのCipherプロパティは、次の表に示すいずれかの形式になります。

Cipherプロパティの形式 |

説明 |

|---|---|

Cipher.algName |

プロバイダのCipherSpiのサブクラスは、プラガブルなモードとパディングを利用してalgNameを実装します。 |

Cipher.algName/mode |

プロバイダのCipherSpiのサブクラスは、指定されたmodeとプラガブルなパディングを利用してalgNameを実装します。 |

Cipher.algName//padding |

プロバイダのCipherSpiのサブクラスは、指定されたpaddingとプラガブルなモードを利用してalgNameを実装します。 |

Cipher.algName/mode/padding |

プロバイダのCipherSpiのサブクラスは、指定されたmodeとpaddingを利用してalgNameを実装します。 |

(使用する必要がある標準アルゴリズム名、モード、およびパディング・スキームについては、「Java暗号化アーキテクチャ・リファレンス・ガイド」の「付録A」を参照してください。)

たとえば、プロバイダは、AES/ECB/PKCS5Padding、AES/CBC/PKCS5Padding、AES/CFB/PKCS5Padding、さらにはAES/OFB/PKCS5Paddingをそれぞれ実装するCipherSpiのサブクラスを提供できます。 このプロバイダは、マスター・クラス内に次のCipherプロパティを保持します。

Cipher.AES/ECB/PKCS5PaddingCipher.AES/CBC/PKCS5PaddingCipher.AES/CFB/PKCS5PaddingCipher.AES/OFB/PKCS5Padding

別のプロバイダは、上の各モードのためのクラス(つまり、ECB、CBC、CFB、OFBのためにそれぞれ1つのクラス)、PKCS5Paddingのための1つのクラス、およびCipherSpiからサブクラス化された汎用AESクラスを実装できます。 このプロバイダは、マスター・クラス内に次のCipherプロパティを保持します。

Cipher.AESCipher.AES SupportedModes

Example: "ECB|CBC|CFB|OFB"Cipher.AES SupportedPaddings

Example: "NOPADDING|PKCS5Padding"

「algorithm」形式の変換の場合、Cipherエンジン・クラスのgetInstanceファクトリ・メソッドは、次の規則に従ってプロバイダのCipherSpiの実装をインスタンス化します。

- プロバイダが、指定された「algorithm」に対応する

CipherSpiのサブクラスを登録済みかどうかをチェックする。

登録済みの場合、このクラスをインスタンス化して、このモードおよびパディング・スキームのデフォルト値(プロバイダにより提供)を使用可能にします。

回答が「いいえ」の場合、例外NoSuchAlgorithmExceptionをスローします。

「algorithm/mode/padding」形式の変換の場合、Cipherエンジン・クラスのgetInstanceファクトリ・メソッドは、次の規則に従ってプロバイダのCipherSpiの実装をインスタンス化します。

- プロバイダが、指定された「algorithm/mode/padding」変換に対応する

CipherSpiのサブクラスを登録済みかどうかをチェックする。

登録済みの場合、このクラスをインスタンス化します。

回答が「いいえ」の場合、次のステップに進みます。 - プロバイダが、サブ変換「algorithm/mode」に対応する

CipherSpiのサブクラスを登録済みかどうかをチェックする。

回答が「はい」の場合、これをインスタンス化してから、新規インスタンスに対しengineSetPadding(padding)を呼び出します。

回答が「いいえ」の場合、次のステップに進みます。 - プロバイダが、サブ変換「algorithm//padding」(ダブル・スラッシュに注意)に対応する

CipherSpiのサブクラスを登録済みかどうかをチェックする。

回答が「はい」の場合、これをインスタンス化してから、新規インスタンスに対しengineSetMode(mode)を呼び出します。

回答が「いいえ」の場合、次のステップに進みます。 - プロバイダが、サブ変換「algorithm」に対応する

CipherSpiのサブクラスを登録済みかどうかをチェックする。

回答が「はい」の場合、これをインスタンス化してから、新規インスタンスに対しengineSetMode(mode)およびengineSetPadding(padding)を呼び出します。

回答が「いいえ」の場合、例外NoSuchAlgorithmExceptionをスローします。

ステップ4: コードのコンパイル

実装コードの作成(ステップ1)、プロバイダの命名(ステップ2)、およびマスター・クラスの作成(ステップ3)が完了したら、Javaコンパイラを使ってファイルをコンパイルします。

ステップ5: JARファイルへのプロバイダの記述

次のステップ(JARファイルへの署名)の準備として、JARファイルにプロバイダ・コードを記載します。 jarツールの詳細は、jar (「Solaris、LinuxまたはmacOSの場合」) (「Microsoft Windowsの場合」)を参照してください。

jar cvf <JAR file name> <list of classes, separated by spaces>

このコマンドにより、指定されたクラスを含む、指定された名前のJARファイルが作成されます。

ステップ6: JARファイルの署名

プロバイダがCipher KeyAgreement、KeyGenerator、MacまたはSecretKeyFactoryクラスによって暗号化アルゴリズムを提供している場合、実行時にJCAがコードを認証できるように、JARファイルに署名する必要があります。 詳細は、Step 1aを参照してください。 この種類の実装を提供していない場合は、このステップはスキップできます。

ステップ6.1: コード署名証明書の取得

次のステップは、コード署名証明書の要求です。テストに先立ち、コード署名証明書を使用してプロバイダへの署名を行います。 証明書は、テスト環境と本番環境の両方で利用できます。 有効期間は5年間です。

下記に、コード署名証明書の取得するステップを示します。 keytoolコマンドの詳細は、keytool (「Solaris、LinuxまたはmacOSの場合」) (「Microsoft Windowsの場合」)を参照してください。

keytoolを使用して、2048ビットのRSAキー・ペアを生成します:

keytool -genkeypair -alias <alias> \ -keyalg RSA -keysize 2048 \ -dname "cn=<Company Name>, \ ou=Java Software Code Signing, \ o=Oracle Corporation" \ -keystore <keystore file name> \ -storepass <keystore password>これにより、2048ビットのRSAキー・ペア(公開キーおよび関連付けられた秘密キー)が生成され、指定されたキーストアのエントリに格納されます。 公開キーは、自己署名証明書に格納されます。 これ以降、キーストアのエントリには、指定された別名を使用してアクセスできます。

ノート: 2048ビット以上のRSAまたはDSAを使用するキー・ペアを作成することをお薦めします。

山カッコ(

<および>)のオプション値は、指定する必要がある実際の値を表します。 たとえば、<alias>は、今後新しく生成されたキーストア・エントリを参照するために使用する別名に置き換える必要があり、<keystore file name>は使用するキーストアの名前に置き換える必要があります。

ノート:

実際の値を山カッコで囲んではいけません。 たとえば、別名を

myTestAliasにする場合、-aliasオプションを次のように指定します。-alias myTestAlias

まだ存在しないキーストアを指定すると、そのキーストアが作成されます。

(たとえば、Microsoft Windows DOSプロンプトに入力する場合)を実行する

keytool -genkeypairコマンドがあれば、入力するコマンドラインが許可されない場合は、そのコマンドを含むプレーン・テキストのバッチ・ファイルを作成して実行できます。 つまり、keytool -genkeypairコマンドだけを含むテキスト・ファイルを新規作成します。 なお、コマンドは、全体を1行に入力してください。.bat拡張子でファイルを保存します。 DOSウィンドウで、ファイル名を(必要に応じてパスを付けて)入力します。 これで、バッチ・ファイルに記述されたコマンドが実行されます。

keytoolを使用して、証明書署名リクエスト(CSR)を生成します:

keytool -certreq -alias <alias> \ -file <csr file name> \ -keystore <keystore file name> \ -storepass <keystore password>ここで、

<alias>は、前のステップで作成したRSAキー・ペア・エントリの別名です。 このコマンドにより、証明書署名要求(CSR)がPKCS#10形式で生成されます。<csr file name>で指定した名前のファイルにCSRが格納されます。CSR、連絡先情報、およびその他の必須ドキュメントをJCAコード署名証明書発行局に送信し、JCEコード署名証明書を要求します。 詳細は、「JCEコード署名証明書の取得」を参照してください。

-

JCEコード署名証明書発行局は要求を受け取ると、これを検証してバックグラウンド・チェックを実行します。 このチェックにパスすると、5年間有効なJCEコード署名証明書が作成され、署名されます。 コード署名証明書の公開キーを認証するコード署名証明書とJCE CA証明書の2つのテキスト証明書を含む電子メール・メッセージを受信します。

JCAコード署名認証局から受け取った証明書を、keytoolコマンドを使用してキーストアにインポートします。

最初に、CAの証明書を「信頼できる証明書」としてインポートします。

keytool -import -alias <alias for the CA cert> \ -file <CA cert file name> \ -keystore <keystore file name> \ -storepass <keystore password>次に、コード署名証明書をインポートします。

keytool -import -alias <alias> \ -file <code-signing cert file name> \ -keystore <keystore file name> \ -storepass <keystore password>ここで、

<alias>は、RSAキー・ペアを生成したステップ1で作成した別名と同じです。 このコマンドにより、<alias>で指定されたキーストア・エントリ内の自己署名証明書が、JCAコード署名証明書発行局が署名した証明書で置き換えられます。

これで、JCAにより信頼されたエンティティ(JCAコード署名証明書発行局)からの証明書がキーストア内に保存されたため、JARファイル内にプロバイダ・コードを記述し(ステップ5)、この証明書を使用してJARファイルに署名できます(ステップ6.2)。

ステップ6.2: プロバイダの署名

ステップ6で取得したコード署名証明書を使用して、ステップ5で作成したJARファイルに署名します。 jarsignerツールの詳細は、jarsigner (「Solaris、LinuxまたはmacOSの場合」) (「Microsoft Windowsの場合」)を参照してください。

jarsigner -keystore <keystore file name> \

-storepass <keystore password> \

<JAR file name> <alias>

ここで、<alias>には、JCAコード署名証明書発行局から受け取ったコード署名証明書を含むエントリ用キーストアの別名(ステップ6.1のコマンドで指定した別名)を指定します。

次の方法で、署名を検証できます。

jarsigner -verify <JAR file name>

検証が成功すると、「jar verified」というテキストが表示されます。

ノート: ユーザー操作を最適化するため、署名されたJCEプロバイダをRIA (アプレットまたはWebstartアプリケーション)の一部としてバンドルする場合は、JCEプロバイダのJARに2番目の署名を適用するときに、アプレットまたはWebstartアプリケーションへの署名に使用したのと同じ証明書/キーを使用するようにしてください。 RIAのデプロイの詳細は「Java Platform, Standard Editionデプロイメント・ガイド」、複数のシグネチャをJARファイルに適用する方法の詳細はjarsigner (「Solaris、LinuxまたはmacOS」またはWindows)のマニュアル・ページを参照してください。

ステップ7: テストの準備

次のステップでは、新しいプロバイダをJCAで使用できるようにインストールおよび構成する方法について説明します。

ステップ7.1: プロバイダのインストール

プロバイダのテスト準備を行うために、プロバイダを使用するクライアントが行うのと同じ方法で、プロバイダをインストールする必要があります。 インストールを実行すると、Java Securityはクライアントの要求に応じてアルゴリズムの実装を検出できるようになります。

プロバイダのインストールには、次の2つのステップが含まれます。プロバイダ・パッケージ・クラスのインストール、およびプロバイダの構成です。

プロバイダ・クラスのインストール

最初に行う事柄は、作成したクラスを利用可能にして、要求時に検出できるようにすることです。 プロバイダ・クラスはJar (Java ARchive)ファイルの形式で提供します。

プロバイダ・クラスのインストール方法は2種類あります。

- プロバイダ・クラスを含むJARファイルを「インストール済み」拡張子としてインストールします。

- プロバイダ・クラスを含むJARファイルをCLASSPATHに含める方法

プロバイダJARファイルは、次に示すインストール型拡張機能JARファイルの標準位置に配置された場合、インストール型拡張機能と見なされます。

- Solaris、LinuxまたはmacOS:

<java-home>/lib/ext - Windows:

<java-home>\lib\ext

ここで、<java-home>は、実行ソフトウェアのインストール先ディレクトリ(Java Runtime Environment (JRE)のトップレベル・ディレクトリまたはJava SE (JDK)ソフトウェアのjreディレクトリ)を指します。 たとえば、Solaris、LinuxまたはmacOSにJDKを/home/user1/jdkという名前のディレクトリにインストールした場合、またはMicrosoft WindowsのC:\jdkディレクトリにインストールした場合は、次のディレクトリにJARファイルをインストールする必要があります:

- Solaris、LinuxまたはmacOS:

/home/user1/jdk/jre/lib/ext - Windows:

C:\jdk\jre\lib\ext

同様に、Solaris、LinuxまたはmacOSにJREが/home/user1/jreという名前のディレクトリにインストールされている場合、またはC:\jreという名前のディレクトリのMicrosoft Windowsにインストールされている場合は、次のディレクトリにJARファイルをインストールする必要があります:

- Solaris、LinuxまたはmacOS:

/home/user1/jre/lib/ext - Windows:

C:\jre\lib\ext

「インストール型」拡張機能の詳細は、「インストール型拡張機能」を参照してください。

プロバイダの構成

次のステップでは、認可プロバイダのリストにこのプロバイダを追加します。 これは、セキュリティ・プロパティ・ファイルを編集することにより、静的に行われます。

- Solaris、LinuxまたはmacOS:

<java-home>/lib/security/java.security - Windows:

<java-home>\lib\security\java.security

ここで、<java-home>はJREがインストールされているディレクトリを指します。 たとえば、Solaris、LinuxまたはmacOSにJDKが/home/user1/jdkという名前のディレクトリにインストールされている場合、またはC:\jdkという名前のディレクトリのMicrosoft Windowsにインストールされている場合は、次のファイルを編集する必要があります:

- Solaris、LinuxまたはmacOS:

/home/user1/jdk/jre/lib/security/java.security - Windows:

C:\jdk\jre\lib\security\java.security

同様に、Solaris、LinuxまたはmacOSにJREが/home/user1/jreという名前のディレクトリにインストールされている場合、またはWindowsのC:\jreディレクトリにインストールされている場合は、このファイルを編集する必要があります:

- Solaris、LinuxまたはmacOS:

/home/user1/jre/lib/security/java.security - Windows:

C:\jre\lib\security\java.security

プロバイダごとに、このファイルは次の形式の文を保持します。

security.provider.n=masterClassName

これはプロバイダを宣言し、その優先順位nを指定します。 優先順位とは、特定プロバイダの指定がないときに、要求されたアルゴリズムについてプロバイダを検索する順序です。 順位は1から始まり、1が最優先で次に2、3...と続きます。

masterClassNameには、ステップ3で実装したプロバイダの「マスター・クラス」の完全修飾名を指定する必要があります。 このクラスは、常にProviderクラスのサブクラスです。

security.provider.2=sun.security.provider.Sun

security.provider.3=sun.security.rsa.SunRsaSign

security.provider.4=sun.security.provider.SunJCE

(SUNプロバイダのマスター・クラスは、sun.security.providerパッケージのSunクラスです。)

JCAプロバイダSunJCEおよびJavaプラットフォームに含まれるほかのセキュリティ関連プロバイダは、静的プロバイダとして自動的に構成されます。

別のJCAプロバイダを利用するには、代替プロバイダを登録する行を追加し、SUNプロバイダおよびSunRsaSignプロバイダより低い優先順位を指定します。

例として、マスター・クラスがcom.cryptox.providerパッケージのCryptoXクラスで、プロバイダを4番目の優先順位とする場合を考えてみましょう。 そのためには、java.securityファイルを次のように編集します。

security.provider.2=sun.security.provider.Sun

security.provider.3=sun.security.rsa.SunRsaSign

security.provider.4=com.cryptox.provider.CryptoX

security.provider.5=sun.security.provider.SunJCE

ノート: プロバイダは動的に登録することもできます。 その場合、プログラム(ステップ8で記述したテスト・プログラムなど)は、SecurityクラスのaddProviderメソッドまたはinsertProviderAtメソッドを呼び出します。 こうした登録は持続的なものではありません。また、実行できるのは次の権限を付与されたコードのみです。

java.security.SecurityPermission "insertProvider.{name}"

ここで、{name}には実際のプロバイダ名を指定します。

たとえば、プロバイダ名が「MyJCE」であり、プロバイダのコードが/localWorkディレクトリのmyjce_provider.jarファイル内に存在する場合、アクセス権を付与するサンプル・ポリシー・ファイルのgrant文は次のようになります。

grant codeBase "file:/localWork/myjce_provider.jar" {

permission java.security.SecurityPermission

"insertProvider.MyJCE";

};

ステップ7.2: プロバイダ・アクセス権の設定

プロバイダがインストール型拡張機能ではない場合、セキュリティ・マネージャがインストール済みの状態で、アプレットまたはアプリケーションを実行する際、常にプロバイダにアクセス権を付与する必要があります。 通常、アプレットの実行時にはセキュリティ・マネージャが常にインストールされます。アプリケーションの場合でも、アプリケーション自体のコードまたはコマンド行引数で指定することにより、セキュリティ・マネージャをインストールできます。 デフォルトのシステム・ポリシー・ファイルはインストール型拡張機能にすべてのアクセス権を付与するため、インストール型拡張機能にアクセス権を付与する必要はありません。

クライアントがプロバイダをインストール型拡張機能としてインストールしない場合、クライアント環境で次のアクセス権をプロバイダに常に付与する必要があります。

java.lang.RuntimePermission(クラス保護ドメインを取得するため)。 プロバイダは、自己整合性チェックの実行過程で、独自の保護ドメインの取得が必要になる場合があります。java.security.SecurityPermission(プロバイダ・プロパティの設定用)

セキュリティ・マネージャがインストールされていて、プロバイダがインストール型拡張機能でない場合は、プロバイダが正しく機能するかどうかを確認するため、インストールおよび実行環境をテストする必要があります。 なお、テストを実施する前に、プロバイダとこのプロバイダが使用するすべてのプロバイダに適切なアクセス権を付与しておく必要があります。 たとえば、名前が「MyJCE」で、コードがmyjce_provider.jar内に存在するプロバイダにアクセス権を付与するサンプル・コードを次に示します。 この種の文は、ポリシー・ファイルに記述されます。 この例では、myjce_provider.jarファイルは/localWorkディレクトリに格納されるものとします。

grant codeBase "file:/localWork/myjce_provider.jar" {

permission java.lang.RuntimePermission "getProtectionDomain";

permission java.security.SecurityPermission

"putProviderProperty.MyJCE";

};

ステップ8: テスト・プログラムの記述とコンパイル

Security APIへのプロバイダの統合、およびそのアルゴリズムをテストする1つ以上のテスト・プログラムの記述およびコンパイルを実行します。 必要に応じて、暗号化の行われるテスト・データ用ファイルなどのサポート用ファイルを作成します。

プログラムが実行する最初のテストでは、プロバイダの検出、およびその名前、バージョン番号、追加情報が予期されたとおりかどうかを確認します。 このために、次のようなコードを記述できます。MyPro部分は、独自のプロバイダ名に置き換えてください。

import java.security.*;

Provider p = Security.getProvider("MyPro");

System.out.println("MyPro provider name is " + p.getName());

System.out.println("MyPro provider version # is " + p.getVersion());

System.out.println("MyPro provider info is " + p.getInfo());

次に、サービスが検出されることを確認します。 たとえば、AES暗号化アルゴリズムを実装した場合には、要求時にこのアルゴリズムが確実に検出されるかどうかを、次のコードを使用して確認できます(ここでもMyProは、独自のプロバイダ名に置き換えてください)。

Cipher c = Cipher.getInstance("AES", "MyPro");

System.out.println("My Cipher algorithm name is " + c.getAlgorithm());

getInstanceへの呼出しでプロバイダ名を指定しない場合、そのアルゴリズムを実装するプロバイダが検出されるまで、登録されたすべてのプロバイダが優先順位に従って検索されます(「プロバイダの構成」を参照)。

プロバイダが免責メカニズムを実装している場合、免責メカニズムを使用するテスト・アプレットまたはアプリケーションを記述する必要があります。 この種のアプレット/アプリケーションにも、署名、および「アクセス権ポリシー・ファイル」のバンドルが必要です。 アプリケーションの作成およびテスト方法の詳細は、「Java暗号化アーキテクチャ・リファレンス・ガイド」の「アプリケーションの暗号化制限の「免責」を取得する方法」を参照してください。

ステップ9: テスト・プログラムの実行

テスト・プログラムを実行します。 コードをデバッグし、必要に応じてテストを続行します。 Java Security APIがアルゴリズムを検出できないようであれば、前述のステップを確認し、すべてのステップが完了していることを確認してください。

複数のインストール・オプション(プロバイダをインストール型拡張機能にする、またはクラス・パス内に配置するなど)および実行環境(セキュリティ管理を実行する、または実行しない)を使用して、プログラムを確実にテストしてください。 インストール・オプションの詳細は、ステップ7.1を参照してください。 特に、セキュリティ・マネージャをインストールし、かつプロバイダがインストール型拡張機能ではない(つまり、プロバイダにアクセス権を付与する必要がある)場合、プロバイダが正しく機能するかどうかを確認するため、ステップ7.2の記述に従ってプロバイダおよびそのプロバイダが使用するほかのプロバイダに必要なアクセス権を付与したあと、インストールおよび実行環境をテストする必要があります。

テストの結果、コードの修正が必要になった場合には、変更および再コンパイル(ステップ4)、JARファイルへの更新されたプロバイダ・コードの記載(ステップ6)、必要に応じたJARファイルへの署名(ステップ6.2)、プロバイダの再インストール(ステップ7.1)、必要に応じたアクセス権の修正または追加(Step 7.2)を実行してから、プログラムを再テストします。 そのあと、必要に応じてこれらのステップを繰り返します。

ステップ10: 米国政府による輸出承認の申請(必要な場合)

プロバイダを米国外に輸出する可能性のある米国内のベンダーはすべて、米国商務省産業安全保障局に輸出承認申請を行う必要があります。 詳細は、輸出問題を担当する顧問弁護士に確認してください。

ノート: プロバイダがCipher.getInstance()を呼び出し、返されるCipherオブジェクトで、ユーザーがダウンロードした管轄ポリシー・ファイルで許可されている暗号化の強度に関係なく強力な暗号化を実行する必要がある場合は、その暗号化強度に対応したアクセス権が指定されている、JARファイルにバンドルする予定のcryptoPermsアクセス権ポリシー・ファイルのコピーを含める必要があります。 このファイルが必要な理由は、アプレットおよびアプリケーションが暗号化制限を「免責」されるために、JARファイルにcryptoPermsアクセス権ポリシー・ファイルを含める必要があるのと同じ理由です。 このようなファイルの作成と組込みの詳細は、「Java暗号化アーキテクチャ・リファレンス・ガイド」の「アプリケーションの暗号化制限の「免責」を取得する方法」を参照してください。

役に立つと思われるURLを2つ紹介しておきます。

- 米国商務省: http://www.commerce.gov

- 産業安全保障局: http://www.bis.doc.gov

ステップ11: プロバイダおよびそのサポート対象サービスのドキュメント化

次のステップは、クライアント用のドキュメントを記述することです。 少なくとも、次の指定が必要です。

- プロバイダの参照に使用する名前プログラム。 ノート: このドキュメントを執筆している現時点では、プロバイダ名の検索で大文字と小文字が区別されます。 つまり、マスター・クラスがプロバイダ名を「CryptoX」として指定した場合、ユーザーが「CRYPTOx」を要求しても、プロバイダは見つかりません。 この動作は、将来変更される可能性がありますが、現時点ではクライアントに対して大文字小文字を正確に指定するように通知してください。

- プロバイダが実装するアルゴリズムおよびその他のサービスの種類。

- プロバイダのインストール方法に関する指示。これは、情報と例がプロバイダ固有のものになることを除き、ステップ7.1で示した指示と同様です。

- プロバイダがインストール型拡張機能としてインストールされておらず、セキュリティ・マネージャが稼動している場合に必要なアクセス権(ステップ7.2)。

さらに、ドキュメント内で、デフォルトのアルゴリズム・パラメータなどの、クライアントに関係するその他の指定も行う必要があります。

メッセージ・ダイジェストおよびMAC

メッセージ・ダイジェストおよびMACアルゴリズムごとに、実装が複製可能かどうかを指定します。 これは、技術的には必須ではありませんが、複製による中間メッセージ・ダイジェストまたはMACが可能かどうかを指定することになるため、クライアントの費やす時間およびコードの記述にかかる手間が軽減されます。 MessageDigestまたはMacの実装が複製可能かどうかがわからない場合、クライアントはオブジェクトの複製を試みて、発生する可能性のある例外をキャッチすることにより、複製可能かどうかを識別できます。次にその例を示します。

try {

// try and clone it

/* compute the MAC for i1 */

mac.update(i1);

byte[] i1Mac = mac.clone().doFinal();

/* compute the MAC for i1 and i2 */

mac.update(i2);

byte[] i12Mac = mac.clone().doFinal();

/* compute the MAC for i1, i2 and i3 */

mac.update(i3);

byte[] i123Mac = mac.doFinal();

} catch (CloneNotSupportedException cnse) {

// have to use an approach not involving cloning

}

次にそれぞれの意味を示します。

macは、Mac.getInstanceへの呼出しを介して要求が行われた場合に、受け取られるMACオブジェクトです。i1、i2およびi3は、入力バイト配列です。- 次について、別々のハッシュを計算します。

i1i1 and i2i1, i2, and i3

キー・ペア・ジェネレータ

キー・ペア・ジェネレータ・アルゴリズムでは、クライアントが(initializeメソッドの呼出しを介して)明示的にキー・ペア・ジェネレータを初期化しない場合、各プロバイダはデフォルトの初期化を提供およびドキュメント化する必要があります。 たとえば、SunJCEプロバイダにより提供されるDiffie-Hellmanキー・ペア・ジェネレータは、2048ビットのデフォルト素数モジュラス・サイズ(keysize)を使用します。

キー・ファクトリ

プロバイダは、その(秘密)キー・ファクトリがサポートするすべてのキー仕様をドキュメント化する必要があります。

アルゴリズム・パラメータ・ジェネレータ

クライアントがAlgorithmParameterGeneratorエンジン・クラスのinitメソッドの呼出しを介してアルゴリズム・パラメータ・ジェネレータを明示的に初期化しない場合、各プロバイダはデフォルトの初期化を行い、これをドキュメント化する必要があります。 たとえば、SunJCEプロバイダは、Diffie-Hellmanパラメータの生成にデフォルトのプライム・モジュラス・サイズ(keysize) 2048ビットを使用し、SUNプロバイダはDSAパラメータの生成にデフォルトのモジュラス・プライム・サイズ2048ビットを使用します。

署名アルゴリズム

署名アルゴリズムを実装する場合、署名(signメソッドの1つを使って生成される)をエンコードする形式をドキュメント化する必要があります。 たとえば、SUNプロバイダが提供するSHA256withDSAシグネチャ・アルゴリズムは、シグネチャを2つの整数rおよびsの標準ASN.1 SEQUENCEとしてエンコードします。

乱数生成(SecureRandom)アルゴリズム

乱数生成アルゴリズムの場合、生成される数がどのように「ランダム」なのかを示す情報、および乱数ジェネレータの自己シード時のシードの質に関する情報を提供します。 同時に、SecureRandomオブジェクト(およびそのカプセル化されたSecureRandomSpi実装オブジェクト)の直列化解除時に、何が発生するかにも留意してください。復元されたオブジェクトのnextBytesメソッド(カプセル化されたSecureRandomSpiオブジェクトのengineNextBytesメソッドを呼び出す)への続く呼出しにより、元のオブジェクトが生成するのと正確に同じ(ランダム)バイトが生成される場合、この動作が望ましくないのであれば、setSeedメソッドを呼び出して復元されたランダム・オブジェクトにシードをするよう、ユーザーに通知してください。

証明書ファクトリ

プロバイダは、ファクトリが作成可能な証明書の種類(および必要に応じてそのバージョン番号)をドキュメント化する必要があります。

キーストア

プロバイダは、キーストアの実装に関するすべての関連情報(ベースとなるデータ形式など)をドキュメント化する必要があります。

ステップ12: クラス・ファイルおよびドキュメントをクライアントから利用可能にする

プロバイダ・ソフトウェアの記述、構成、テスト、インストール、およびドキュメント化のあとで、ドキュメントをカスタマから利用可能にします。

プロバイダによる自己整合性チェックの実行方法

各プロバイダは自己整合性チェックを実行して、プロバイダ・メソッドをJCAを介さずに直接呼び出すなどの操作により、コードを含むJARファイルが改変されていないことを保証する必要があります。 暗号化サービス(Cipher、KeyAgreement、KeyGenerator、MAC、またはSecretKeyファクトリ)の実装を提供するプロバイダは、デジタル署名され、「信頼できる」証明書発行局が発行する証明書で署名されている必要があります。 現状では、次の2種類の証明書発行局が「信頼できる」とされています。

- Sun MicrosystemsのJCAコード署名証明書発行局

- IBMのJCAコード署名証明書発行局

Sun MicrosystemsのJCAコード署名CAからコード署名証明書を取得する方法については、ステップ6.2を参照してください。

署名済み証明書を前述の証明書発行局から入手した後、プロバイダ・パッケージに署名する証明書用のバイトを埋め込む必要があります。たとえば、後述する「個々の署名者の識別と信頼できる署名者の特定」の項で解説する、bytesOfProviderCert配列のような配列です。 実行時には、埋め込まれた証明書を使用して、プロバイダ・コードが認証されたものかどうかが判断されます。

プロバイダが自らの整合性チェックに使用する基本的な方法を、次に示します。

- プロバイダ・コードを含むJARファイルのURLを特定します。

- JARファイルのデジタル署名を検証して、JARファイルの各エントリの少なくとも1つの署名者が信頼できることを確認します。

次のセクションでは、具体的なステップを示します。

ノート: サンプル・コードMyJCE.javaは、これらのステップを実装する完全なコード例です。 このコードは参照用としてダウンロードできます。 前述の概念がどのようにしてサンプル・コードに実装されているかについては、「サンプル・コードについてノート」のセクションを参照してください。

重要なノート: JCE 1.2.x (JDK 1.2.xおよび1.3.xとともに使用される)のバンドルされていないバージョンでは、プラグインするJCAの整合性および信頼性を保証するため、JCAフレームワークの認証用コードをプロバイダに含める必要がありました。 JDK 6以降では、これは必要なくなりました。

これにより、JCEフレームワーク・コードはプロバイダの期待する場所に存在しなくなるため、プロバイダのJCEフレームワーク認証チェックが機能しなくなります。このため、JCE 1.2.2専用に記述されたプロバイダは、JDK 6では動作しなくなります。 プロバイダがJDK 6でのみ動作するようにするには、JCEフレームワークを認証するコードをプロバイダに含めないようにしてください。 プロバイダをJCE 1.2.2とJDK 6の両方で動作させる場合は、条件文を追加します。 こうしておけば、プロバイダをJCE 1.2.2で実行する場合にのみJCEフレームワークを認証するプロバイダ・コードが実行されるようになります。 次に、サンプル・コードを示します。

Class cipherCls = Class.forName("javax.crypto.Cipher");

CodeSource cs = cipherCls.getProtectionDomain().getCodeSource();

if (cs != null) {

// Authenticate JCE framework

. . .

}

プロバイダJARファイルの検索: 基本

プロバイダのJARファイルURLの確認

プロバイダのJARファイルのURLは、プロバイダのCodeSourceを確認し、CodeSourceに対してgetLocationメソッドを呼び出すことにより取得できます。

URL providerURL = (URL) AccessController.doPrivileged(

new PrivilegedAction) {

public Object run() {

CodeSource cs =

MyJCE.class.getProtectionDomain().getCodeSource();

return cs.getLocation();

}

});

JARファイルを参照するJarFileの作成

プロバイダのJARファイルのURLを取得したら、JARファイルを参照するjava.util.jar.JarFileを作成できます。 これは、「プロバイダJARファイルの検証」のステップで必要になります。

JARファイルを作成するには、まず、openConnectionメソッドを呼び出し、指定されたURLへの接続を確立します。 URLはJAR URLであるため、java.net.JarURLConnection型になります。 標準的なコードは次のとおりです。

// Prep the url with the appropriate protocol.

jarURL =

url.getProtocol().equalsIgnoreCase("jar") ? url :

new URL("jar:" + url.toString() + "!/");

// Retrieve the jar file using JarURLConnection

JarFile jf = (JarFile) AccessController.doPrivileged(

new PrivilegedExceptionAction() {

public Object run() throws Exception {

JarURLConnection conn =

(JarURLConnection) jarURL.openConnection();

...

JarURLConnectionを取得できたら、getJarFileメソッドを呼び出してJARファイルを取得します。

// Always get a fresh copy, so we don't have to

// worry about the stale file handle when the

// cached jar is closed by some other application.

conn.setUseCaches(false);

jf = conn.getJarFile();

プロバイダJARファイルの検証: 基本

前述のステップに従ってプロバイダJARファイルのURLを確認し、JARファイルを参照するJarFileを作成したら、ファイルの検証を行います。

基本的な方法は次のとおりです。

- 各エントリの署名者の証明書の少なくとも1つが、プロバイダ自身のコード署名証明書と等価であることを確認します。

- JARファイルのすべてのエントリを確認して、各エントリの署名が適切であることを検証します。

- 各エントリの署名者の証明書の少なくとも1つから、信頼できる証明書発行局までたどれることを確認します。

これらのステップで使用するサンプル・コードについては、次のセクションを参照してください。

検証の設定

ここでは、クラスJarVerifierを定義して指定されたURLからのJARファイル取得を処理し、JARファイルが指定された証明書で署名されているかどうかを検証します。

JarVerifierのコンストラクタはプロバイダURLをパラメータとして取ります。これを使用して、JARファイルが取得されます。

実際のJAR検証は、プロバイダ・コード署名証明書をパラメータとするverifyメソッドで実装されます。

public void verify(X509Certificate targetCert) throws IOException {

// variable 'jarFile' is a JarFile object created

// from the provider's Jar URL.

...

Vector entriesVec = new Vector();

verifyは、基本的にJARファイル・エントリを2回使用します。1回目は各エントリの署名をチェックし、2回目は署名者が信頼できることを検証します。

ノート: このコードでは、jarFile変数は、プロバイダのjarファイルのJarFileオブジェクトです。

JARファイル署名のチェック

認証されたプロバイダJARファイルが署名されます。 このため、署名されないJARファイルは、改変されています。

// Ensure the jar file is signed.

Manifest man = jarFile.getManifest();

if (man == null) {

throw new SecurityException("The provider is not signed");

}

署名の検証

次のステップでは、JARファイルのすべてのエントリを確認して、各エントリの署名が適切であることを検証します。 JARファイル・エントリの署名を検証する1つの方法は、単純なファイルの読取りです。 JARファイルが署名されていると、readメソッドが自動的に署名の検証を実行します。 サンプル・コードを次に示します。

// Ensure all the entries' signatures verify correctly

byte[] buffer = new byte[8192];

Enumeration entries = jarFile.entries();

while (entries.hasMoreElements()) {

JarEntry je = (JarEntry) entries.nextElement();

// Skip directories.

if (je.isDirectory())

continue;

entriesVec.addElement(je);

InputStream is = jarFile.getInputStream(je);

// Read in each jar entry. A security exception will

// be thrown if a signature/digest check fails.

int n;

while ((n = is.read(buffer, 0, buffer.length)) != -1) {

// Don't care

}

is.close();

}

署名者の信頼性の確認

前のセクションのコードでは、すべてのプロバイダJARファイル・エントリの署名を検証しました。 すべてを適正に検証することは必須ですが、JARファイルの認証を確認するだけでは十分ではありません。 最終的に、署名がこのプロバイダを構築したものと同じエントリから生成されたことを確認する必要があります。 署名が信頼できることをテストするために、JARファイル内の各エントリをループ処理し(今回は前のステップで作成したentriesVecを使用)、署名の必要なエントリ(META-INFディレクトリ内に存在しないディレクトリ以外のエントリ)ごとに次の操作を実行します。

- エントリの署名者証明書のリストを取得します。

- 個々の証明書チェーンを特定し、信頼できる証明書チェーンがあるかどうかを判定します。 信頼できる証明書チェーンが1つ以上存在しなければなりません。

ループの設定方法を、次に示します。

Enumeration e = entriesVec.elements();

while (e.hasMoreElements()) {

JarEntry je = (JarEntry) e.nextElement();

...

}

証明書リストの取得

JARファイル・エントリJarEntryの署名者の証明書は、JarEntryのgetCertificatesメソッドを呼び出すだけで取得できます。

Certificate[] certs = je.getCertificates();

前のループ設定コードに、上記のコードおよびMETA-INFディレクトリ内のディレクトリおよびファイルを無視するコードを追加すると、次のようになります。

while (e.hasMoreElements()) {

JarEntry je = (JarEntry) e.nextElement();

// Every file must be signed except files in META-INF.

Certificate[] certs = je.getCertificates();

if ((certs == null) || (certs.length == 0)) {

if (!je.getName().startsWith("META-INF"))

throw new SecurityException(

"The provider has unsigned class files.");

} else {

// Check whether the file is signed by the expected

// signer. The jar may be signed by multiple signers.

// See if one of the signers is 'targetCert'.

...

}

...

個々の署名者の識別と信頼できる署名者の特定

JarEntryのgetCertificatesメソッドが返す証明書配列には、1つ以上の証明書チェーンが含まれます。 エントリの署名者ごとに1つの連鎖が存在します。 各連鎖には、1つ以上の証明書が含まれます。 連鎖内の各証明書は、前の証明書の公開キーを認証します。

連鎖内の最初の証明書は、エントリの署名に実際に使用される非公開キーに対応する公開キーを含む、署名者の証明書です。 そのあとに続く証明書は、それぞれ前の証明書の発行者の証明書になります。 自己整合性チェックは、JARファイルがプロバイダの署名証明書で署名されているかどうかを基準にしているため、信頼性の判断は最初の証明書である署名者の証明書のみで決定されます。

証明書チェーンの配列内で、「信頼できる」エンティティが見つかるまで各チェーンおよび関連する署名者をチェックします。 JARファイル・エントリごとに、信頼できる署名者が少なくとも1人必要です。 署名者が「信頼できる」と判断されるのは、証明書が、埋め込まれたプロバイダ署名証明書と等価である場合にかぎります。

次のサンプル・コードでは、すべての証明書チェーンでループ処理を行い、チェーンの最初の証明書と埋め込まれたプロバイダ署名証明書とを比較し、一致した場合にtrueだけを返します。

int startIndex = 0;

X509Certificate[] certChain;

boolean signedAsExpected = false;

while ((certChain = getAChain(certs, startIndex)) != null) {

if (certChain[0].equals(targetCert)) {

// Stop since one trusted signer is found.

signedAsExpected = true;

break;

}

// Proceed to the next chain.

startIndex += certChain.length;

}

if (!signedAsExpected) {

throw new SecurityException(

"The provider is not signed by a trusted signer");

}

getAChainメソッドは、次のように定義します。

/**

* Extracts ONE certificate chain from the specified certificate array

* which may contain multiple certificate chains, starting from index

* 'startIndex'.

*/

private static X509Certificate[] getAChain(

Certificate[] certs, int startIndex) {

if (startIndex > certs.length - 1)

return null;

int i;

// Keep going until the next certificate is not the

// issuer of this certificate.

for (i = startIndex; i < certs.length - 1; i++) {

if (!((X509Certificate)certs[i + 1]).getSubjectDN().

equals(((X509Certificate)certs[i]).getIssuerDN())) {

break;

}

}

// Construct and return the found certificate chain.

int certChainSize = (i-startIndex) + 1;

X509Certificate[] ret = new X509Certificate[certChainSize];

for (int j = 0; j < certChainSize; j++ ) {

ret[j] = (X509Certificate) certs[startIndex + j];

}

return ret;

}

myJCEコード・サンプルのノート

サンプル・コードMyJCE.javaは、自動的に整合性チェックを実行するselfIntegrityCheckingメソッドを備えたサンプル・プロバイダです。 このコードは、まず固有のプロバイダJARファイルのURLを特定します。次に、このプロバイダJARファイルに、組込み済みのコード署名証明書による署名があるかどうかを検証します。

ノート: selfIntegrityCheckingメソッドは、整合性を確保するため、その暗号化エンジン・クラスの全コンストラクタによって呼び出されます。

プロバイダMyJCEは、次のステップで自動的に整合性チェックを行います。

- 固有のクラス

MyJCE.classを使ってプロバイダJARファイルにアクセスするためのURLを特定する。 - ステップ1で特定したプロバイダURLを使って

JarVerifierオブジェクトをインスタンス化する。 - 組込みバイト配列

bytesOfProviderCertからX509Certificateオブジェクトを作成する。 JarVerifier.verifyメソッドを呼び出し、プロバイダJARファイル内のすべてのエントリに、ステップ3でインスタンス化した同じ証明書による署名があることを検証する。

ノート: JarVerifierクラスは、所定のURLからJARファイルを取得し、そのJARファイルに署名があるか、すべてのエントリに有効な署名があるか、これらのエントリに指定されたX509Certificateによる署名があるかどうかを検証します。

場合によっては、JarVerifier.verifyによってセキュリティ例外がスローされます。

verifyとされた証明書がnull (無効)である場合。- 所定のURLからJARファイルを取得できない場合。

- プロバイダに署名がない場合。 (jarがマニフェストを持たない)

- プロバイダのクラス・ファイルの中に未署名のものがある場合。

- プロバイダに指定された証明書による署名がない場合。

サンプル・コードMyJCE.javaは、前述のコードで構成されます。 さらに、エラー処理、サンプル・コード署名証明書バイト、埋め込まれたサンプル・コード署名証明書バイトからX509Certificateオブジェクトをインスタンス化するコードが含まれています。

AccessController.doPrivilegedの使用については、「特権ブロックのためのAPI」でdoPrivilegedの使用に関する情報を参照してください。

実装の詳細および要件

別名

多くの暗号化のアルゴリズムおよび型には、「Java暗号化アーキテクチャ・リファレンス・ガイド」の「付録A」で定義された公式な「標準名」が1つ存在します。

たとえば、「MD5」は、RFC 1321のRSA DSIで定義されたRSA-MD5メッセージ・ダイジェスト・アルゴリズムの標準名です。 DiffieHellmanは、PKCS3で定義されたDiffie-Hellmanキー協定アルゴリズムの標準です。

JDKでは、アルゴリズムまたは型への参照時に、クライアントが標準名ではなく別名を使用することを可能にするエイリアス化スキームが存在します。 たとえば、SUNプロバイダのマスター・クラス(Sun.java)は、標準名が"SHA1withDSA"であるアルゴリズムの別名"SHA1/DSA"を定義します。 このため、次の文は同じ意味になります。

Signature sig = Signature.getInstance("SHA1withDSA", "SUN");

Signature sig = Signature.getInstance("SHA1/DSA", "SUN");

別名は、「マスター・クラス」内で定義できます(ステップ3を参照)。 別名を定義するには、次の名前のプロパティを作成します。

Alg.Alias.engineClassName.aliasName

engineClassNameにはエンジン・クラス(Signatureなど)の名前が、aliasNameには設定する別名が当てはまります。 プロパティの値は、別名を設定するアルゴリズム(または型)の標準アルゴリズム(または型)名でなければなりません。

たとえば、SUNプロバイダは、次のようにAlg.Alias.Signature.SHA1/DSAという名前のプロパティにSHA1withDSAという値を設定することで、標準名が"SHA1withDSA"であるシグネチャ・アルゴリズムの別名"SHA1/DSA"を定義します:

put("Alg.Alias.Signature.SHA1/DSA", "SHA1withDSA");

あるプロバイダによって定義された別名は、そのプロバイダのみが使用でき、その他のプロバイダは使用できません。 したがって、SunJCEプロバイダによって定義された別名は、SunJCEプロバイダのみが使用できます。

サービスの相互依存性

アルゴリズムによっては、ほかの種類のアルゴリズムの使用を要求することがあります。 たとえば、通常、PBEアルゴリズムは、メッセージ・ダイジェスト・アルゴリズムを使用して、パスワードをキーに変換する必要があります。

別のアルゴリズムを要求するアルゴリズムを実装している場合、次のいずれかを実行できます。

- どちらのアルゴリズムにも対応した独自の実装の提供。

- 1つのアルゴリズムの実装で、すべてのJava SEプラットフォーム・インストールに含まれるデフォルトのSUNプロバイダによって提供される、他のタイプのアルゴリズムのインスタンスを使用できるようにします。 たとえば、実装しているPBEアルゴリズムがメッセージ・ダイジェスト・アルゴリズムを要求する場合、次の呼出しを行うことにより、SHA256メッセージ・ダイジェスト・アルゴリズムを実装するクラスのインスタンスを取得できます

MessageDigest.getInstance("SHA256", "SUN")

- 別の特定のプロバイダにより提供される場合のように、一方のアルゴリズムの実装が他方のアルゴリズムのインスタンスを使用するようにします。 これは、プロバイダを使用するすべてのクライアントが、インストールされた他方のプロバイダも保持する場合にだけ有効な方法です。

- 別の(無指定の)プロバイダにより提供される場合のように、一方のアルゴリズムの実装が他方のアルゴリズムのインスタンスを使用するようにします。 つまり、アルゴリズムを名前で要求できます。ただし、特定のプロバイダは指定しません。次に例を示します。

MessageDigest.getInstance("SHA256")これは、プロバイダが使用される各Javaプラットフォームにインストールされた、要求されたアルゴリズムの実装(この例ではSHA256)が少なくとも1つ存在することが確実な場合にだけ有効な方法です。

次に、アルゴリズムの相互依存の一般的な種類を示します。

署名アルゴリズムとメッセージ・ダイジェスト・アルゴリズム

署名アルゴリズムは、メッセージ・ダイジェスト・アルゴリズムを必要とすることがあります。 たとえば、SHA256withDSA署名アルゴリズムは、SHA256メッセージ・ダイジェスト・アルゴリズムを必要とします。

署名アルゴリズムと(擬似)乱数生成アルゴリズム

署名アルゴリズムは、(擬似)乱数生成アルゴリズムの使用を必要とすることがあります。 たとえば、DSA署名を生成するためには、対応する乱数生成アルゴリズムが必要です。

キーのペア生成アルゴリズムとメッセージ・ダイジェスト・アルゴリズム

キーのペア生成アルゴリズムは、メッセージ・ダイジェスト・アルゴリズムの使用を必要とすることがあります。 たとえば、DSAキーは、SHA-256メッセージ・ダイジェスト・アルゴリズムを使用して生成されます。

アルゴリズム・パラメータ生成とメッセージ・ダイジェスト・アルゴリズム

アルゴリズム・パラメータ・ジェネレータは、メッセージ・ダイジェスト・アルゴリズムの使用を必要とすることがあります。 たとえば、DSAパラメータは、SHA-256メッセージ・ダイジェスト・アルゴリズムを使用して生成されます。

KeyStoresとメッセージ・ダイジェスト・アルゴリズム

キーストア実装は、メッセージ・ダイジェスト・アルゴリズムを利用してキー・ハッシュ(keyはユーザーが提供するパスワード)を計算し、キーストアの統合性検査、およびキーストアが改変されていないことを確認することがあります。

キーのペア生成アルゴリズムとアルゴリズム・パラメータ・ジェネレータ

キーのペア生成アルゴリズムは、新規アルゴリズム・パラメータ・セットの生成を必要とする場合があります。 パラメータは、直接生成するか、アルゴリズム・パラメータ・ジェネレータを使用して生成できます。

キーのペア生成、アルゴリズム・パラメータ生成、および(擬似)乱数生成アルゴリズム

キーのペア生成アルゴリズムは、新しいキー・ペアおよび(場合によっては)キーに関連付けられた新規パラメータ・セットの生成に、乱数の発生源を必要とする場合があります。 乱数の発生源は、SecureRandomオブジェクトにより表されます。 キー・ペア生成アルゴリズムの実装は、キー・パラメータ自体を生成する場合もあれば、アルゴリズム・パラメータ・ジェネレータを使ってキー・パラメータを生成する場合もあります。これらの場合、乱数の発生源を使ってアルゴリズム・パラメータ・ジェネレータを初期化する場合もあれば、そうでない場合もあります。

アルゴリズム・パラメータ・ジェネレータおよびアルゴリズム・パラメータ

アルゴリズム・パラメータ・ジェネレータのengineGenerateParametersメソッドは、AlgorithmParametersインスタンスを返す必要があります。

署名およびキー・ペア生成アルゴリズムまたはキー・ファクトリ

署名アルゴリズムを実装している場合、実装のengineInitSignメソッドおよびengineInitVerifyメソッドは、ベースとなるアルゴリズム(DSSアルゴリズム用のDSAキーなど)に対して有効な、引渡しの行われるキーを必要とします。 次のいずれかを実行できます。

- 適切なインタフェースを実装する独自のクラス(

java.security.interfacesパッケージからDSAPrivateKeyおよびDSAPublicKeyインタフェースを実装するクラスなど)も作成し、独自のキー・ペアのジェネレータとこれらの型のキーを返すキー・ファクトリのどちらかまたは両方を作成します。engineInitSignおよびengineInitVerifyに渡されるキーが、実装したキー(つまり、キー・ペア・ジェネレータまたはキー・ファクトリから生成されたキー)と同じ型である必要があります。 または、次の方法も可能です。 - 他のキー・ペア・ジェネレータまたは他のキー・ファクトリからキーを受け取ります。これは、それらが署名の実装が必要な情報(非公開キー、公開キーおよびキー・パラメータなど)を取得することを可能にする適切なインタフェースのインスタンスである場合にかぎり有効です。 たとえば、DSS Signatureクラス用の

engineInitSignメソッドは、java.security.interfaces.DSAPrivateKeyのインスタンスである任意の非公開キーを受け取ることができます。

キーストアとキーおよび証明書ファクトリ

キーストアの実装は、キー・ファクトリを利用してキーストアに格納されたキーの構文解析を行うことがあります。また、証明書ファクトリを利用してキーストアに格納された証明書の構文解析を行います。

デフォルトの初期化

クライアントが明示的にキー・ペア・ジェネレータまたはアルゴリズム・パラメータ・ジェネレータを初期化しない場合、これらサービスの各プロバイダはデフォルトの初期化を提供(およびドキュメント化)する必要があります。 たとえば、SUNプロバイダは、DSAキー・ペアおよびパラメータの生成にデフォルトのキー・サイズ2048ビットを使用します。 他のプロバイダのデフォルト・キー・サイズの詳細は、「JDK 8のJava暗号化アーキテクチャOracleプロバイダ・ドキュメント」を参照してください。

デフォルトのキー・ペア・ジェネレータのパラメータの要件

キー・ペア・ジェネレータを実装する場合、クライアントがパラメータを指定しない場合は、実装がデフォルトのパラメータを提供する必要があります。 提供するドキュメント(ステップ11)で、デフォルト・パラメータを指定する必要があります。

たとえば、SUNプロバイダのDSAキー・ペア・ジェネレータでは、サポートされているすべてのキー・サイズのキー・ペアの生成に、事前計算済のp、qおよびgのデフォルト値のセットが提供されます。

次の例では、(java.securityファイルで指定されている)優先プロバイダのDSAキー・ペア・ジェネレータのp、qおよびg値と、プロバイダの名前およびデフォルトのキー・サイズを取得します:

static void printDSA() throws Exception {

KeyPairGenerator kpgen = KeyPairGenerator.getInstance("DSA");

Provider prov = kpgen.getProvider();

System.out.println("Current provider: " + prov.getName());

KeyPair kp = kpgen.genKeyPair();

DSAPublicKey pubKey = (DSAPublicKey) kp.getPublic();

DSAParams params = pubKey.getParams();

BigInteger p = params.getP();

BigInteger q = params.getQ();

BigInteger g = params.getG();

System.out.println("Bit length of p: " + p.bitLength());

System.out.printf("p: %x\n", p);

System.out.printf("q: %x\n", q);

System.out.printf("g: %x\n", g);

}

この例では、次のような出力が表示されます(わかりやすくするために改行とスペースを追加しています):

Current provider: SUN Bit length of p: 2048 p: 8f7935d9 b9aae9bf abed887a cf4951b6 f32ec59e 3baf3718 e8eac496 1f3efd36 06e74351 a9c41833 39b809e7 c2ae1c53 9ba7475b 85d011ad b8b47987 75498469 5cac0e8f 14b33608 28a22ffa 27110a3d 62a99345 3409a0fe 696c4658 f84bdd20 819c3709 a01057b1 95adcd00 233dba54 84b6291f 9d648ef8 83448677 979cec04 b434a6ac 2e75e998 5de23db0 292fc111 8c9ffa9d 8181e733 8db792b7 30d7b9e3 49592f68 09987215 3915ea3d 6b8b4653 c633458f 803b32a4 c2e0f272 90256e4e 3f8a3b08 38a1c450 e4e18c1a 29a37ddf 5ea143de 4b66ff04 903ed5cf 1623e158 d487c608 e97f211c d81dca23 cb6e3807 65f822e3 42be484c 05763939 601cd667 q: baf696a6 8578f7df dee7fa67 c977c785 ef32b233 bae580c0 bcd5695d g: 16a65c58 20485070 4e7502a3 9757040d 34da3a34 78c154d4 e4a5c02d 242ee04f 96e61e4b d0904abd ac8f37ee b1e09f31 82d23c90 43cb642f 88004160 edf9ca09 b32076a7 9c32a627 f2473e91 879ba2c4 e744bd20 81544cb5 5b802c36 8d1fa83e d489e94e 0fa0688e 32428a5c 78c478c6 8d0527b7 1c9a3abb 0b0be12c 44689639 e7d3ce74 db101a65 aa2b87f6 4c6826db 3ec72f4b 5599834b b4edb02f 7c90e9a4 96d3a55d 535bebfc 45d4f619 f63f3ded bb873925 c2f224e0 7731296d a887ec1e 4748f87e fb5fdeb7 5484316b 2232dee5 53ddaf02 112b0d1f 02da3097 3224fe27 aeda8b9d 4b2922d9 ba8be39e d9e103a6 3c52810b c688b7e2 ed4316e1 ef17dbde

Provider.Serviceクラス

導入されて以来、セキュリティ・プロバイダはHashtableエントリに入力された適切なフォーマットのキーと値のStringペアを使用して、サービス情報を公開してきました。 このメカニズムはシンプルで簡便ですが、カスタマイズの範囲がかぎられています。 そのため、JDK 5.0では、2番目のオプションとして、Provider.Serviceクラスが導入されました。 これを利用して、プロバイダはサービスおよびサポートに、次で説明するような追加機能を通知できます。 この追加機能は、String値のHashTableエントリを使用する以前の方法と完全な互換性があることに留意してください。 JDK 5.0では、プロバイダはどちらの方法も選択でき、また同時に両方を使用することもできます。

Provider.Serviceオブジェクトは、サービスに関するすべての情報をカプセル化します。 このプロバイダは、サービス、型(MessageDigest、Signatureなど)、アルゴリズム名およびサービスを実装するクラス名を提供します。 また、オプションでこのサービス(別名)および属性に対する代替アルゴリズム名の一覧が含まれます。この一覧は、名前と値のStringペアのマップです。 さらに、newInstance()およびsupportsParameter()メソッドを定義します。 これらのメソッドはデフォルトで実装されていますが、プロバイダがハードウェア・セキュリティ・トークンとのインタフェースとなる場合は、必要に応じてプロバイダによるオーバーライドが可能です。

newInstance()メソッドは、新しい実装インスタンスを生成する必要がある場合に、セキュリティ・フレームワークによって使用されます。 デフォルトの実装では、リフレクションを使用してサービス各種の標準的なコンストラクタが呼び出されます。 CertStoreを除くすべての標準サービスで、このコンストラクタは引数を取りません。 newInstance()のconstructorParameterは、この場合nullである必要があります。 CertStore型のサービスでは、CertStoreParametersオブジェクトを取得するコンストラクタが呼び出され、constructorParameterはCertStoreParameters.のnull以外のインスタンスである必要があります セキュリティ・プロバイダは、newInstance()メソッドをオーバーライドして、その実装に適したインスタンス化を実装できます。 直接呼び出すことも、Providerインスタンスまたはトークンに固有の追加情報を渡すコンストラクタを呼び出すこともできます。 たとえば、システムに複数のスマートカード・リーダーがある場合、新しく作成されたサービスをどのリーダーに関連付けるかという情報を渡すことができます。 ただし、カスタマイズした場合でも、すべての実装は、前述のconstructorParameterに関する規約に従う必要があります。

supportsParameter()は、Serviceが指定されたパラメータを使用できるかどうかをテストします。 このサービスがパラメータを使用できない場合、falseを返します。 このサービスがパラメータを使用できる場合、すばやいチェックが実行できない場合、またはステータスが不明な場合、trueを返します。 これは、ある種のサービスに対してセキュリティ・フレームワークにより使用され、一致しない実装が対象からすばやく除外されます。 現状では、これはSignature、Cipher、Mac、およびKeyAgreementの標準サービスでのみ定義されています。 この場合、parameterはKeyのインスタンスである必要があります。 たとえば、Signatureサービスの場合、フレームワークはサービスをインスタンス化する前に、サービスが指定されたKeyを使用できるかどうかをテストします。 デフォルトの実装では、前述のように、属性SupportedKeyFormatsおよびSupportedKeyClassesが検査されます。 ここでも、プロバイダはこのメソッドをオーバーライドして、追加テストを実装できます。

SupportedKeyFormats属性は、エンコードされたキー(key.getFormat()によって返される)でサポートされる形式の一覧で、「|」(パイプ)文字で区切られています。 たとえば、X.509|PKCS#8です。 SupportedKeyClasses属性は、インタフェースまたはクラス名の一覧で、「|」文字で区切られています。 キー・オブジェクトは、指定されたクラスまたはインタフェースの1つ以上に割当て可能な場合に、受け入れ可能と認識されます。 言い換えれば、キー・オブジェクトのクラスがリスト表示されたいずれかのクラスのサブクラス(またはクラス自体)である場合、またはリスト表示されたインタフェースを実装する場合です。 たとえば、値"java.security.interfaces.RSAPrivateKey|java.security.interfaces.RSAPublicKey"がこれに該当します。

サービスの追加および検索用の4つのメソッドがProviderクラスに追加されました。 前述のように、これらのメソッドおよび既存のPropertiesメソッドの実装は、既存のProviderサブクラスとの互換性を保つように特別に設計されています。 次のようにして実現されます。

既存のPropertiesメソッドをエントリの追加に使用する場合、Providerクラスは、プロパティ文字列を解析して等価なServiceオブジェクトに変換してから、getService()を使用して検索するようにします。 同様に、putService()メソッドを使用する場合、等価なプロパティ文字列がプロバイダのハッシュ表に同時に配置されます。 プロバイダ実装がProviderクラス内のメソッドをオーバーライドする場合、実装がこの変換に干渉しないようにする必要があります。 問題を防止するため、実装によってProviderクラスのメソッドがオーバーライドされないようにすることをお薦めします。

署名フォーマット

署名アルゴリズムを実装する場合、提供するドキュメント(ステップ11)で署名(signメソッドの1つを使って生成される)をエンコードする形式を指定する必要があります。

たとえば、SUNプロバイダが提供するSHA256withDSAシグネチャ・アルゴリズムは、2つのASN.1 INTEGER値の標準ASN.1シーケンスとしてシグネチャをエンコード: rおよびs。この順序で:

SEQUENCE ::= {

r INTEGER,

s INTEGER }

DSAインタフェースおよびその実装要件

Java Security APIには、DSAサービスを実装するプログラマが利用しやすいように、(java.security.interfacesパッケージ内の)次のインタフェースが含まれます。

以降のセクションでは、これらのインタフェースの実装要件について取り上げます。

DSAKeyPairGenerator

インタフェースDSAKeyPairGeneratorは廃止されました。 これは、クライアントに対し、実装で提供するデフォルト・パラメータの代わりにDSA固有のパラメータを使用することを可能にする上で必要でした。 ただし、AlgorithmParameterSpecパラメータを取る新規KeyPairGenerator initializeメソッドにより、クライアントがアルゴリズム固有のパラメータを示すことが可能になったため、Javaではこれは必要ではなくなりました。

DSAParams実装

DSAキー・ペア・ジェネレータを実装する場合、p、qおよびgパラメータを保持したり返したりするために、DSAParamsを実装するクラスが必要です。

DSAPrivateKeyおよびDSAPublicKeyインタフェースを実装する場合は、DSAParams実装も必要です。 DSAPublicKeyおよびDSAPrivateKeyは、どちらもDSAParamsオブジェクトを返すgetParamsメソッドを含むDSAKeyインタフェースを拡張します。 詳細は、「DSAPrivateKeyおよびDSAPublicKey実装」を参照してください。

ノート: JDKに組込み済みのDSAParams実装であるjava.security.spec.DSAParameterSpecクラスが存在します。

DSAPrivateKeyおよびDSAPublicKey実装

DSAキー・ペア・ジェネレータまたはキー・ファクトリを実装する場合、DSAPrivateKeyおよびDSAPublicKeyインタフェースを実装するクラスを作成する必要があります。

DSAキー・ペア・ジェネレータを実装する場合、(KeyPairGeneratorSpiサブクラスの) generateKeyPairメソッドはこれらのインタフェース実装のインスタンスを返します。

DSAキー・ファクトリを実装する場合、(KeyFactorySpiサブクラスの) engineGeneratePrivateメソッドはDSAPrivateKey実装のインスタンスを返し、engineGeneratePublicメソッドはDSAPublicKey実装のインスタンスを返します。

また、engineGetKeySpecおよびengineTranslateKeyメソッドは、引き渡されるキーがDSAPrivateKeyまたはDSAPublicKey実装のインスタンスであることを求めます。 インタフェース実装により提供されるgetParamsメソッドは、キーからパラメータを取得および抽出し、その後パラメータを使用する上で有用です。たとえば、DSAParameterSpecコンストラクタへのパラメータとして使用して、DSA用のKeyPairGeneratorオブジェクトの初期化に使用可能なパラメータ値からパラメータ仕様を作成できます。

DSA署名アルゴリズムを実装する場合、(SignatureSpiサブクラスの) engineInitSignメソッドはDSAPrivateKeyが渡されることを期待し、engineInitVerifyメソッドはDSAPublicKeyが渡されることを期待します。

ノート: DSAPublicKeyおよびDSAPrivateKeyインタフェースはそれぞれ、DSA公開キーおよび非公開キーに対するきわめて汎用的なプロバイダ非依存のインタフェースを定義します。 KeyFactorySpiサブクラスのengineGetKeySpecメソッドとengineTranslateKeyメソッドは、プロバイダ固有の実装の詳細を利用するなどの目的で、引き渡されるキーが実際にプロバイダ独自のDSAPrivateKeyまたはDSAPublicKey実装のインスタンスであるかどうかをチェックすることもできます。 SignatureSpiサブクラスのDSA署名アルゴリズムengineInitSignおよびengineInitVerifyメソッドについても、同様のことが当てはまります。

DSAPublicKeyおよびDSAPrivateKeyインタフェースを実装するクラスを使用してどのようなメソッドを実装する必要があるかについては、次のインタフェース署名に注目してください。

java.security.interfacesパッケージ内:

public interface DSAPrivateKey extends DSAKey,

java.security.PrivateKey

public interface DSAPublicKey extends DSAKey,

java.security.PublicKey

public interface DSAKey

java.securityパッケージ内:

public interface PrivateKey extends Key public interface PublicKey extends Key public interface Key extends java.io.Serializable

DSAPrivateKeyインタフェースとDSAPublicKeyインタフェースを実装するには、これらによって定義されるメソッドと、直接または間接的にこれらによって拡張されるインタフェースによって定義されたメソッドを実装する必要があります。

このため、非公開キーの場合、次を実装するクラスを提供する必要があります

DSAPrivateKeyインタフェースのgetXメソッド。java.security.interfaces.DSAKeyインタフェースのgetParamsメソッド(DSAPrivateKeyがDSAKeyを拡張するため)。 ノート:getParamsメソッドは、DSAParamsオブジェクトを返します。このため、DSAParams実装も保持する必要があります。java.security.KeyインタフェースのgetAlgorithm、getEncoded、およびgetFormatメソッド(DSAPrivateKeyがjava.security.PrivateKeyを拡張し、PrivateKeyがKeyを拡張するため)。同様に、公開DSAキーの場合、次のものを実装するクラスを提供する必要があります。

- DSAPublicKeyインタフェースの

getYメソッド。 java.security.interfaces.DSAKeyインタフェースのgetParamsメソッド(DSAPublicKeyがDSAKeyを拡張するため)。 ノート:getParamsメソッドは、DSAParamsオブジェクトを返します。このため、DSAParams実装も保持する必要があります。java.security.KeyインタフェースのgetAlgorithm、getEncoded、およびgetFormatメソッド(DSAPublicKeyがjava.security.PublicKeyを拡張し、PublicKeyがKeyを拡張するため)。

- DSAPublicKeyインタフェースの

RSAインタフェースおよびその実装要件

Java Security APIには、RSAサービスを実装するプログラマが利用しやすいように、(java.security.interfacesパッケージ内の)次のインタフェースが含まれます。

以降のセクションでは、これらのインタフェースの実装要件について取り上げます。

RSAPrivateKey、RSAPrivateCrtKeyおよびRSAPublicKey実装

RSAキー・ペア・ジェネレータまたはキー・ファクトリを実装する場合、RSAPrivateKey (またはRSAPrivateCrtKey、あるいはその両方)およびRSAPublicKeyインタフェースを実装するクラスを作成する必要があります。 (RSAPrivateCrtKeyは、中国剰余定理 (CRT)表現を使用した、RSA非公開キーへのインタフェースです。)

RSAキー・ペア・ジェネレータを実装する場合、(KeyPairGeneratorSpiサブクラスの) generateKeyPairメソッドはこれらのインタフェース実装のインスタンスを返します。

RSAキー・ファクトリを実装する場合、(KeyFactorySpiサブクラスの) engineGeneratePrivateメソッドはRSAPrivateKey (またはRSAPrivateCrtKey)実装のインスタンスを返し、engineGeneratePublicメソッドはRSAPublicKey実装のインスタンスを返します。

また、engineGetKeySpecおよびengineTranslateKeyメソッドは、引き渡されるキーがRSAPrivateKey、RSAPrivateCrtKey、またはRSAPublicKey実装のインスタンスであることを求めます。

RSA署名アルゴリズムを実装する場合、(SignatureSpiサブクラスの) engineInitSignメソッドはRSAPrivateKeyまたはRSAPrivateCrtKeyが渡されることを期待し、engineInitVerifyメソッドはRSAPublicKeyが渡されることを期待します。

ノート: RSAPublicKey、RSAPrivateKey、およびRSAPrivateCrtKeyインタフェースは、RSA公開キーおよび非公開キーに対するきわめて汎用的なプロバイダ非依存のインタフェースを定義します。 KeyFactorySpiサブクラスのengineGetKeySpecメソッドとengineTranslateKeyメソッドは、プロバイダ固有の実装の詳細を利用するなどの目的で、引き渡されるキーが実際にプロバイダ独自のRSAPrivateKey、RSAPrivateCrtKey、またはRSAPublicKey実装のインスタンスであるかどうかをチェックすることもできます。 SignatureSpiサブクラスのRSA署名アルゴリズムengineInitSignおよびengineInitVerifyメソッドについても、同様のことが当てはまります。

RSAPublicKey、RSAPrivateKey、およびRSAPrivateCrtKeyインタフェースを実装するクラスを使用してどのようなメソッドを実装する必要があるかについては、次のインタフェース署名に注目してください。

java.security.interfacesパッケージ内:

public interface RSAPrivateKey extends java.security.PrivateKey

public interface RSAPrivateCrtKey extends RSAPrivateKey

public interface RSAPublicKey extends java.security.PublicKey

java.securityパッケージ内:

public interface PrivateKey extends Key

public interface PublicKey extends Key

public interface Key extends java.io.Serializable

RSAPrivateKey、RSAPrivateCrtKey、およびRSAPublicKeyインタフェースを実装するには、これらによって定義されるメソッドと、直接または間接的にこれらによって拡張されるインタフェースによって定義されたメソッドを実装する必要があります。

このため、RSA非公開キーの場合、次のものを実装するクラスを提供する必要があります。

RSAPrivateKeyインタフェースのgetModulusおよびgetPrivateExponentメソッド。- java.security.Keyインタフェースの

getAlgorithm、getEncoded、およびgetFormatメソッド(RSAPrivateKeyがjava.security.PrivateKeyを拡張し、PrivateKeyがKeyを拡張するため)。

同様に、中国剰余定理 (CRT)表現を使用するRSA非公開キーの場合、次のものを実装するクラスを提供する必要があります。

- RSA非公開キー用にリスト・アップした上述のメソッドすべて。これは

RSAPrivateCrtKeyがjava.security.interfaces.RSAPrivateKeyを拡張するためです。 RSAPrivateKeyインタフェースのgetPublicExponent、getPrimeP、getPrimeQ、getPrimeExponentP、getPrimeExponentQ、およびgetCrtCoefficientメソッド。

公開RSAキーの場合、次のものを実装するクラスを提供する必要があります。

RSAPublicKeyインタフェースのgetModulusおよびgetPublicExponentメソッド。- java.security.Keyインタフェースの

getAlgorithm、getEncoded、およびgetFormatメソッド(RSAPublicKeyがjava.security.PublicKeyを拡張し、PublicKeyがKeyを拡張するため)。

JCAには、よく使用される暗号化およびキー協定アルゴリズム・パラメータのAlgorithmParameterSpec実装が多数含まれています。 JCAから提供されない、種類の異なるアルゴリズムに対応したアルゴリズム・パラメータを操作する場合は、その種類に適した独自のAlgorithmParameterSpec実装を提供する必要があります。

Diffie-Hellmanインタフェースおよびその実装要件

Diffie-Hellmanサービスを実装するプログラマのために、JCAには次のインタフェースが(javax.crypto.interfacesパッケージ内に)用意されています。

以降のセクションでは、これらのインタフェースの実装要件について取り上げます。

DHPrivateKeyおよびDHPublicKey実装

Diffie-Hellmanキー・ペア・ジェネレータまたはキー・ファクトリを実装する場合、DHPrivateKeyおよびDHPublicKeyインタフェースを実装するクラスを作成する必要があります。

Diffie-Hellmanキー・ペア・ジェネレータを実装する場合、(KeyPairGeneratorSpiサブクラスの) generateKeyPairメソッドはこれらのインタフェース実装のインスタンスを返します。

Diffie-Hellmanキー・ファクトリを実装する場合、(KeyFactorySpiサブクラスの) engineGeneratePrivateメソッドはDHPrivateKey実装のインスタンスを返し、engineGeneratePublicメソッドはDHPublicKey実装のインスタンスを返します。

また、engineGetKeySpecおよびengineTranslateKeyメソッドは、引き渡されるキーがDHPrivateKeyまたはDHPublicKey実装のインスタンスであることを求めます。 インタフェース実装によって提供されたgetParamsメソッドは、キーからパラメータを取得および抽出する場合に便利です。 そのあと、これらのパラメータを、パラメータ値からパラメータ仕様を作成するために呼び出されるDHParameterSpecコンストラクタのパラメータとして利用することにより、KeyPairGeneratorオブジェクトをDiffie-Hellman用として初期化できます。

Diffie-Hellmanキー協定アルゴリズムを実装する場合、KeyAgreementSpiサブクラスのengineInitメソッドはDHPrivateKeyが渡されることを求めます。また、engineDoPhaseメソッドはDHPublicKeyが渡されることを求めます。

ノート: DHPublicKeyおよびDHPrivateKeyインタフェースはそれぞれ、Diffie-Hellman公開キーおよび非公開キーに対するきわめて汎用的なプロバイダ非依存のインタフェースを定義します。 KeyFactorySpiサブクラスのengineGetKeySpecメソッドとengineTranslateKeyメソッドは、プロバイダ固有の実装の詳細を利用するなどの目的で、引き渡されるキーが実際にプロバイダ独自のDHPrivateKeyまたはDHPublicKey実装のインスタンスであるかどうかをチェックすることもできます。 KeyAgreementSpiサブクラスのDiffie-HellmanアルゴリズムengineInitおよびengineDoPhaseメソッドについても、同様のことが当てはまります。

DHPublicKeyおよびDHPrivateKeyインタフェースを実装するクラスを使用してどのようなメソッドを実装する必要があるかについては、次のインタフェース署名に注目してください。

javax.crypto.interfacesパッケージ内:

public interface DHPrivateKey extends DHKey, java.security.PrivateKey

public interface DHPublicKey extends DHKey, java.security.PublicKey

public interface DHKey

java.securityパッケージ内:

public interface PrivateKey extends Key

public interface PublicKey extends Key

public interface Key extends java.io.Serializable

DHPrivateKeyインタフェースとDHPublicKeyインタフェースを実装するには、これらによって定義されるメソッドと、直接または間接的にこれらによって拡張されるインタフェースによって定義されたメソッドを実装する必要があります。

このため、非公開キーの場合、次を実装するクラスを提供する必要があります。

DHPrivateKeyインタフェースのgetXメソッド。- javax.crypto.interfaces.DHKeyインタフェースの

getParamsメソッド(DHPrivateKeyがDHKeyを拡張するため)。 - java.security.Keyインタフェースの

getAlgorithm、getEncoded、およびgetFormatメソッド(DHPrivateKeyがjava.security.PrivateKeyを拡張し、PrivateKeyがKeyを拡張するため)。

同様に、公開Diffie-Hellmanキーの場合、次を実装するクラスを提供する必要があります。

DHPublicKeyインタフェースのgetYメソッド。javax.crypto.interfaces.DHKeyインタフェースのgetParamsメソッド(DHPublicKeyがDHKeyを拡張するため)。- java.security.Keyインタフェースの

getAlgorithm、getEncoded、およびgetFormatメソッド(DHPublicKeyがjava.security.PublicKeyを拡張し、PublicKeyがKeyを拡張するため)。

その他のアルゴリズム型用インタフェース

これまでに説明したとおり、Java Security APIには、DSA、RSA、ECCなどのサービスを実装するプログラマの利用に便利なインタフェースが含まれます。 APIサポートがないサービスがある場合、独自のAPIを定義する必要があります。

異なるアルゴリズム用のキー・ペア・ジェネレータを実装する場合、実装が提供するデフォルト・パラメータではなく、アルゴリズム固有のパラメータをクライアントが提供して使用する場合にクライアントが呼び出すことのできる1つ以上のinitializeメソッドを使ってインタフェースを作成する必要があります。 KeyPairGeneratorSpiのサブクラスは、このインタフェースを実装する必要があります。

直接のAPIサポートがないアルゴリズムの場合は、同様のインタフェースを作成して、実装クラスを提供することをお薦めします。 公開キーのインタフェースは、PublicKeyインタフェースを拡張する必要があります。 同様に、非公開キーのインタフェースは、PrivateKeyインタフェースを拡張する必要があります。

アルゴリズム・パラメータの仕様のインタフェースおよびクラス

アルゴリズム・パラメータの仕様は、アルゴリズムとともに使われるパラメータのセットの透明な表現です。

パラメータの「透明な」表現とは、対応する仕様クラスに定義されたgetメソッドの1つを使用して、各値に個々にアクセスできるということです。たとえば、DSAParameterSpecは、getP、getQ、getGメソッドを定義して、パラメータp、q、gにアクセスします。

これと対照的なのが、AlgorithmParametersエンジン・クラスによって提供される場合のような「不透明な」表現です。この場合は、キー・データ値に直接アクセスすることはできません。パラメータ・セットに関連付けられたアルゴリズム名の取得(getAlgorithmによる)、およびそのパラメータ・セット用のある種のエンコードの取得(getEncodedによる)しかできません。

AlgorithmParametersSpi、AlgorithmParameterGeneratorSpi、KeyPairGeneratorSpiのいずれかの実装を提供する場合、AlgorithmParameterSpecインタフェースを利用する必要があります。理由は、これらの各クラスに、AlgorithmParameterSpecパラメータを取るメソッドが含まれるからです。 この種のメソッドは、インタフェースのどの実装が実際に引き渡されるかを判定し、それに応じて動作する必要があります。

JCAには、よく使用される署名、暗号化、およびキー協定アルゴリズム・パラメータのAlgorithmParameterSpec実装が多数含まれています。 JCAから提供されない、種類の異なるアルゴリズムに対応したアルゴリズム・パラメータを操作する場合は、その種類に適した独自のAlgorithmParameterSpec実装を提供する必要があります。

Javaは、次のアルゴリズム・パラメータ仕様インタフェースおよびクラスを、java.security.specおよびjavax.crypto.specパッケージ内で定義します。

AlgorithmParameterSpecインタフェース

AlgorithmParameterSpecは、暗号化パラメータの透明な仕様へのインタフェースです。

このインタフェースには、メソッドまたは定数が含まれていません。 このインタフェースの唯一の目的は、すべてのパラメータの仕様をグループ化すること(およびそれらのパラメータに安全な型を提供すること)です。 すべてのパラメータの仕様で、このインタフェースを実装する必要があります。

DSAParameterSpecクラス

AlgorithmParameterSpecおよびDSAParamsインタフェースを実装するこのクラスは、DSAアルゴリズムで使用されるパラメータのセットを指定します。 このクラスには、次のメソッドがあります。

public BigInteger getP()

public BigInteger getQ()

public BigInteger getG()

これらのメソッドは、DSAアルゴリズム・パラメータである素数のp、サブ素数のq、およびベースのgを返します。

多くのタイプのDSAサービスでは、このクラスが役に立ちます - たとえば、DSAシグネチャ、キー・ペア・ジェネレータ、アルゴリズム・パラメータ・ジェネレータ、およびSUNプロバイダによって実装されるアルゴリズム・パラメータ・クラスによって使用されます。 具体例をあげると、アルゴリズム・パラメータ実装は、AlgorithmParameterSpecを返すgetParameterSpecメソッド用の実装を含む必要があります。 SUNによって提供されるDSAアルゴリズム・パラメータ実装は、DSAParameterSpecクラスのインスタンスを返します。

IvParameterSpecクラス

このクラス(AlgorithmParameterSpecインタフェースを実装)は、フィードバック・モードでの暗号化に使用される初期化ベクトル(IV)を指定します。

| メソッド | 説明 |

|---|---|

byte[] getIV() |

初期化ベクトル(IV)を返します。 |

OAEPParameterSpecクラス

このクラスは、PKCS#1標準で定義されている、OAEPパディングで使用されるパラメータのセットを指定します。

| メソッド | 説明 |

|---|---|

String getDigestAlgorithm() |

メッセージ・ダイジェストのアルゴリズムの名前を返します。 |

String getMGFAlgorithm() |

マスク生成関数のアルゴリズムの名前を返します。 |

AlgorithmParameterSpec getMGFParameters() |

マスク生成関数のパラメータを返します。 |

PSource getPSource() |

エンコーディング入力Pのソースを返します。 |

PBEParameterSpecクラス

このクラス(AlgorithmParameterSpecインタフェースを実装)は、パスワードベースの暗号化(PBE)アルゴリズムで使用されるパラメータのセットを指定します。

| メソッド | 説明 |

|---|---|

int getIterationCount() |

繰返し処理の回数を返します。 |

byte[] getSalt() |

saltを返します。 |

RC2ParameterSpecクラス

このクラス(AlgorithmParameterSpecインタフェースを実装)は、RC2アルゴリズムで使われるパラメータのセットを指定します。

| メソッド | 説明 |

|---|---|

boolean equals(Object obj) |

指定されたオブジェクトとこのオブジェクトが等価であるかどうかをテストします。 |

int getEffectiveKeyBits() |

有効なキー・サイズをビット単位で返します。 |

byte[] getIV() |

IVを返します。このパラメータ・セットにIVが含まれない場合はnullを返します。 |

int hashCode() |

オブジェクトのハッシュ・コード値を計算します。 |

RC5ParameterSpecクラス

このクラス(AlgorithmParameterSpecインタフェースを実装)は、RC5アルゴリズムで使われるパラメータのセットを指定します。

| メソッド | 説明 |

|---|---|

boolean equals(Object obj) |

指定されたオブジェクトとこのオブジェクトが等価であるかどうかをテストします。 |

byte[] getIV() |

IVを返します。このパラメータ・セットにIVが含まれない場合はnullを返します。 |

int getRounds() |

ラウンド回数を返します。 |

int getVersion() |

バージョンを返します。 |

int getWordSize() |

ワード・サイズをビット単位で返します。 |

int hashCode() |

オブジェクトのハッシュ・コード値を計算します。 |

DHParameterSpecクラス

このクラス(AlgorithmParameterSpecインタフェースを実装)は、Diffie-Hellmanアルゴリズムで使われるパラメータのセットを指定します。

| メソッド | 説明 |

|---|---|

BigInteger getG() |

ベース・ジェネレータgを返します。 |

int getL() |

ランダム指数(非公開値)のビット単位のサイズlを返します。 |

BigInteger getP() |

素数モジュラスpを返します。 |

多くのタイプのDiffie-Hellmanサービスでは、このクラスが役に立ちます。たとえば、Diffie-Hellmanキー合意、キー・ペア・ジェネレータ、アルゴリズム・パラメータ・ジェネレータおよびSunJCEプロバイダによって実装されるアルゴリズム・パラメータ・クラスによって使用されます。 具体例をあげると、アルゴリズム・パラメータ実装は、AlgorithmParameterSpecを返すgetParameterSpecメソッド用の実装を含む必要があります。 SunJCEによって提供されるDiffie-Hellmanアルゴリズム・パラメータ実装は、DHParameterSpecクラスのインスタンスを返します。

キー・ファクトリにより要求されるキー仕様のインタフェースおよびクラス

キー・ファクトリは、不透明なキー(Key型)とキー仕様との間の双方向変換を提供します。 このため、キー・ファクトリを実装する場合には、キー仕様を理解して利用することが必要になります。 場合によっては、独自のキー仕様を実装する必要もあります。

キー仕様、Javaで提供されるインタフェースとクラス、および仕様に関するキー・ファクトリの要件についての詳細は、後述します。

キー仕様は、キーを構成するキー・データの透明な表現です。 キーがハードウェア・デバイス上に格納されている場合は、そのキー仕様には、デバイス上のキーの識別を助ける情報が含まれていることがあります。

キーの「透明な」表現とは、対応する仕様クラスで定義されたgetメソッドの1つを使って、各キー・データ値に個々にアクセスできるということです。 たとえば、java.security.spec.DSAPrivateKeySpecは、getX、getP、getQ、およびgetGメソッドを定義し、非公開キーxおよびキーの計算に使用するDSAアルゴリズムのパラメータ(素数のp、サブ素数のq、およびベースのg)にアクセスします。

これと対照的なのが、Keyインタフェースによって定義されるような、不透明な表現です。「不透明な」表現では、パラメータ・フィールドに直接アクセスできません。 つまり、不透明な表現では、キーへのアクセスが、Keyインタフェースによって定義されるgetAlgorithm、getFormatおよびgetEncodedの3つのメソッドに制限されます。

キーは、アルゴリズムに固有の方法か、またはアルゴリズムに依存しないエンコーディング形式(ASN.1など)で指定できます。 たとえば、DSA非公開キーは、非公開キーのコンポーネントx、p、q、およびgによって指定するか(DSAPrivateKeySpecを参照)、または、非公開キーのDERエンコーディングを使って指定することが可能です(PKCS8EncodedKeySpecを参照)。

Javaは、次のキー仕様インタフェースおよびクラスを、java.security.specおよびjavax.crypto.specパッケージ内で定義します。

KeySpecインタフェース

このインタフェースには、メソッドまたは定数が含まれていません。 このインタフェースの唯一の目的は、すべてのキー仕様をグループ化すること(およびそれらのグループに安全な型を提供すること)です。 すべてのキー仕様で、このインタフェースを実装する必要があります。

Javaは、KeySpecインタフェースであるDSAPrivateKeySpec、DSAPublicKeySpec、RSAPrivateKeySpec、RSAPublicKeySpec、EncodedKeySpec、PKCS8EncodedKeySpec、およびX509EncodedKeySpecを実装するいくつかのクラスを提供します。

JDKが対応するKeySpecクラスを提供していないキー型(Your_PublicKey_typeおよびYour_PrivateKey_typeなど)をプロバイダが使用する場合、2とおりの対処方法が考えられます。1つは、独自のキー仕様を実装する方法です。

- ユーザーが、使用するキー型の特定のキー・データ値にアクセスする必要が一切ない場合、そのキー型用の

KeySpecクラスを提供する必要はありません。

この方法では、ユーザーは常に、プロバイダが該当するキー型用に提供する適切なKeyPairGeneratorを使用してYour_PublicKey_typeおよびYour_PrivateKey_typeキーを作成します。 後で使用するために生成されたキーを格納する場合には、(KeyインタフェースのgetEncodedメソッドを使用して)キーのエンコードを取得します。 エンコードからYour_PublicKey_typeまたはYour_PrivateKey_typeキーを作成する場合(署名または検証目的でSignatureオブジェクトを初期化する場合など)は、エンコードからX509EncodedKeySpecまたはPKCS8EncodedKeySpecのインスタンスを作成して、そのアルゴリズム用にプロバイダが提供する適切なKeyFactoryに渡します。KeyFactoryのgeneratePublicおよびgeneratePrivateメソッドは、要求されたPublicKey(Your_PublicKey_typeのインスタンス)またはPrivateKey(Your_PrivateKey_typeのインスタンス)オブジェクトをそれぞれ返します。 - ユーザーがキー型の特定のキー・データ値にアクセスするか、前述の場合のようにエンコーディングからではなくキー・データおよび関連するパラメータ値から自分のキー型のキーを構築する必要が予想される場合、適切なコンストラクタ・メソッドおよびgetメソッドを使用して、新しい

KeySpecクラス(KeySpecインタフェースを実装するクラス)を指定して、自分のキー型用のキー・データ・フィールドおよび関連するパラメータ値を返すようにする必要があります。 これらのクラスは、DSAPrivateKeySpecおよびDSAPublicKeySpecクラスが行うのと同様の方法で指定します。 これらのクラスは、プロバイダ・クラスとともに(たとえば、プロバイダJARファイルの一部として)提供する必要があります。

DSAPrivateKeySpecクラス

このクラス(KeySpecインタフェースを実装)は、関連付けられたパラメータを使ってDSA非公開キーを指定します。 このクラスには、次のメソッドがあります。

DSAPrivateKeySpecのメソッド |

説明 |

|---|---|

public BigInteger getX() |

非公開キーxを返します。 |

public BigInteger getP() |

素数pを返します。 |

public BigInteger getQ() |

サブ素数qを返します。 |

public BigInteger getG() |

ベースgを返します。 |

これらのメソッドは、非公開キーx、およびキーの計算に使用されるDSAアルゴリズム・パラメータである素数のp、サブ素数のq、およびベースのgを返します。

DSAPublicKeySpecクラス

このクラス(KeySpecインタフェースを実装)は、関連付けられたパラメータを使ってDSA公開キーを指定します。 このクラスには、次のメソッドがあります。

DSAPublicKeySpecのメソッド |

説明 |

|---|---|

public BigInteger getY() |

公開キーyを返します。 |

public BigInteger getP() |

素数pを返します。 |

public BigInteger getQ() |

サブ素数qを返します。 |

public BigInteger getG() |

ベースgを返します。 |

これらのメソッドは、公開キーy、およびキーの計算に使用されるDSAアルゴリズム・パラメータである素数のp、サブ素数のq、およびベースのgを返します。

RSAPrivateKeySpecクラス

このクラス(KeySpecインタフェースを実装)は、RSA非公開キーを指定します。 このクラスには、次のメソッドがあります。

RSAPrivateKeySpecのメソッド |

説明 |

|---|---|

public BigInteger getModulus() |

モジュラスを返します。 |

public BigInteger getPrivateExponent() |

非公開指数を返します。 |

これらのメソッドは、RSA非公開キーを構成するRSAモジュラスnおよび非公開指数dの値を返します。

RSAPrivateCrtKeySpecクラス

このクラス(RSAPrivateKeySpecクラスを拡張)は、PKCS#1標準で定義されているように、中国剰余定理 (CRT)情報の値を使って、RSA非公開キーを指定します。 このクラスには、スーパー・クラスのRSAPrivateKeySpecから継承したメソッドのほかに、次のメソッドがあります。

RSAPrivateCrtKeySpecのメソッド |

説明 |

|---|---|

public BigInteger getPublicExponent() |

公開指数を返します。 |

public BigInteger getPrimeP() |

素数Pを返します。 |

public BigInteger getPrimeQ() |

素数Qを返します。 |

public BigInteger getPrimeExponentP() |

primeExponentPを返します。 |

public BigInteger getPrimeExponentQ() |

primeExponentQを返します。 |

public BigInteger getCrtCoefficient() |

crtCoefficientを返します。 |

これらのメソッドは、公開指数eおよびCRT情報の整数(モジュラスnの素数因数p、nの素数因数q、指数d mod (p-1)、指数d mod (q-1)、および中国剰余定理係数(inverse of q) mod p)を返します。

RSA非公開キーは、論理的にはモジュラスと非公開の指数だけで構成されます。 CRT値は、効率を向上させる目的で存在します。

RSAPublicKeySpecクラス

このクラス(KeySpecインタフェースを実装)は、RSA公開キーを指定します。 このクラスには、次のメソッドがあります。

RSAPublicKeySpecのメソッド |

説明 |

|---|---|

public BigInteger getModulus() |

モジュラスを返します。 |

public BigInteger getPublicExponent() |

公開指数を返します。 |

これらのメソッドは、RSA公開キーを構成するRSAモジュラスnおよび公開指数eの値を返します。

EncodedKeySpecクラス

この抽象クラス(KeySpecインタフェースを実装する)は、エンコードされた形式の公開キーまたは非公開キーを表します。

EncodedKeySpecのメソッド |

説明 |

|---|---|

public abstract byte[] getEncoded() |

エンコードされたキーを返します。 |

public abstract String getFormat() |

エンコード形式の名前を返します。 |

JDKは、EncodedKeySpecインタフェースであるPKCS8EncodedKeySpecおよびX509EncodedKeySpecを実装する2つのクラスを提供します。 必要に応じて、これらの、またはほかの型のキー・エンコーディング用に独自のEncodedKeySpec実装を提供することもできます。

PKCS8EncodedKeySpecクラス

このクラスは、EncodedKeySpecのサブクラスで、PKCS#8標準で指定された形式に従って、非公開キーのDERエンコードを表現します。

このクラスのgetEncodedメソッドは、PKCS#8標準に従ってエンコードされたキーのバイトを返します。 そのgetFormatメソッドは、文字列「PKCS#8」を返します。

X509EncodedKeySpecクラス

このクラスは、EncodedKeySpecのサブクラスで、X.509標準で指定された形式に従って、公開キーまたは非公開キーのDERエンコードを表現します。

そのgetEncodedメソッドは、X.509標準に従ってエンコードされたキーのバイトを返します。 そのgetFormatメソッドは、文字列「X.509」を返します。

DHPrivateKeySpec、DHPublicKeySpec、DESKeySpec、DESedeKeySpec、PBEKeySpec、およびSecretKeySpec。

DHPrivateKeySpecクラス

このクラス(KeySpecインタフェースを実装)は、関連付けられたパラメータを使ってDiffie-Hellman非公開キーを指定します。

DHPrivateKeySpecのメソッド |

説明 |

|---|---|

BigInteger getG() |

ベース・ジェネレータgを返します。 |

BigInteger getP() |

素数モジュラスpを返します。 |

BigInteger getX() |

非公開値xを返します。 |

DHPublicKeySpecクラス

このクラス(KeySpecインタフェースを実装)は、関連付けられたパラメータを使ってDiffie-Hellman公開キーを指定します。

DHPublicKeySpecのメソッド |

説明 |

|---|---|

BigInteger getG() |

ベース・ジェネレータgを返します。 |

BigInteger getP() |

素数モジュラスpを返します。 |

BigInteger getY() |

公開値yを返します。 |

DESKeySpecクラス

このクラス(KeySpecインタフェースを実装)は、DESキーを指定します。

DESKeySpecのメソッド |

説明 |

|---|---|

byte[] getKey() |

DESキーのバイト数を返します。 |

static boolean isParityAdjusted(byte[] key, int offset) |

所定のDESキー・データがパリティ対応であるかどうかをチェックします。 |

static boolean isWeak(byte[] key, int offset) |

所定のDESキー・データが脆弱(weak)または準脆弱(semi-weak)のどちらであるかをチェックします。 |

DESedeKeySpecクラス

このクラス(KeySpecインタフェースを実装)は、DES-EDE (トリプルDES)キーを指定します。

DESedeKeySpecのメソッド |

説明 |

|---|---|

byte[] getKey() |

DES-EDEキーを返します。 |

static boolean isParityAdjusted(byte[] key, int offset) |

所定のDES-EDEキーがパリティ対応であるかどうかをチェックします。 |

PBEKeySpecクラス

このクラスは、KeySpecインタフェースを実装します。 パスワードベースの暗号化(PBE)で使用するパスワードは、ユーザーが選択できます。このパスワードは、生のキー・データの型として参照されます。 このクラスを使用する暗号化メカニズムは、生のキー・データから暗号キーを引き出すことができます。

PBEKeySpecのメソッド |

説明 |

|---|---|

void clearPassword |

パスワードの内部コピーをクリアします。 |

int getIterationCount |

繰返し処理の回数を返します。指定がない場合は0を返します。 |

int getKeyLength |

派生されるキーの長さを返します。指定がない場合は0を返します。 |

char[] getPassword |

パスワードのコピーを返します。 |

byte[] getSalt |

saltのコピーを返します。指定がない場合はnullを返します。 |

SecretKeySpecクラス

このクラスは、KeySpecインタフェースを実装します。 このクラスはSecretKeyインタフェースも実装するため、このクラスを使用するなら、SecretKeyオブジェクトをプロバイダに依存しない方法で(プロバイダ・ベースのSecretKeyFactoryを使用せずに)構築できます。

SecretKeySpecのメソッド |

説明 |

|---|---|

boolean equals (Object obj) |

このオブジェクトとほかのオブジェクトが等しいかどうかを示します。 |

String getAlgorithm() |

この秘密キーに関連付けられているアルゴリズム名を返します。 |

byte[] getEncoded() |

この秘密キーのキー・データを返します。 |

String getFormat() |

この秘密キーのエンコーディング形式の名前を返します。 |

int hashCode() |

オブジェクトのハッシュ・コード値を計算します。 |

秘密キーの生成

特定の秘密キーアルゴリズムに対して秘密キージェネレータ(javax.crypto.KeyGeneratorSpiのサブクラス)を提供する場合、生成された秘密キーオブジェクト(javax.crypto.SecretKeyのインスタンスであることが必要。engineGenerateKeyを参照)を次のいずれかの方法で返すことができます。

- キー・ジェネレータと関連付けられたアルゴリズムの秘密キーを表すインスタンスを保持するクラスを実装します。 キー・ジェネレータ実装により、そのクラスのインスタンスが返されます。 キー・ジェネレータにより生成されたキーがプロバイダ固有のプロパティを保持する場合、この方法は有用です。

- キー・ジェネレータは、

javax.crypto.SecretKeyインタフェースをすでに実装しているSecretKeySpecのインスタンスを返します。 未加工のキーのバイトおよびキー・ジェネレータに関連付けられた秘密キー・アルゴリズムの名前を、SecretKeySpecコンストラクタに渡します。 基盤となる未加工のキーのバイトをバイト配列で表すことができ、関連付けられたキー・パラメータが存在しない場合、この方法は有用です。

新規オブジェクト識別子の追加

次の情報は、「Java暗号化アーキテクチャ・リファレンス・ガイド」の「付録A」で標準アルゴリズムとして挙げられていないアルゴリズムを提供するプロバイダに当てはまります。

OIDから名前へのマッピング

JCAが、アルゴリズム識別子から(たとえば、証明書内でエンコードされたものとして)暗号化アルゴリズム実装のインスタンス化を行う必要がある場合があります。アルゴリズム識別子には、定義上、アルゴリズムのオブジェクト識別子(OID)が含まれます。 たとえば、X.509証明書の署名を検証するために、JCAは証明書内でエンコードされた署名アルゴリズム識別子から署名アルゴリズムを判別し、そのアルゴリズムのSignatureオブジェクトについてインスタンスを生成してから、検証のために初期化します。

JCAでアルゴリズムを検索するには、プロバイダ・マスター・ファイルで、アルゴリズムの別名エントリとしてアルゴリズム識別子を指定します。

put("Alg.Alias.<engine_type>.1.2.3.4.5.6.7.8",

"<algorithm_alias_name>");

アルゴリズムが複数のオブジェクト識別子で知られている場合、オブジェクト識別子ごとに別名エントリを作成する必要があります。

JCAによるこの種のマッピングの例として、アルゴリズム(Foo)が署名アルゴリズムで、ユーザーがkeytoolコマンドを実行して(署名)アルゴリズムの別名を指定する場合を考えます。

% keytool -genkeypair -sigalg 1.2.3.4.5.6.7.8

この場合、プロバイダのマスター・ファイルには、次のエントリを含める必要があります。

put("Signature.Foo", "com.xyz.MyFooSignatureImpl");

put("Alg.Alias.Signature.1.2.3.4.5.6.7.8", "Foo");

このタイプのマッピングが実行されるその他の例は、アルゴリズムがキー・タイプ・アルゴリズムで、プログラムが証明書(SUNプロバイダのX.509実装の使用)を解析し、検証のためにシグネチャ・オブジェクトを初期化するために証明書から公開キーを抽出する場合の(1)、および対応するキー・ペアを生成した後にkeytoolユーザーがキー・タイプ(例えば、デジタル・シグネチャを行う場合)の秘密キーにアクセスしようとする場合の(2)です。 これらの場合、プロバイダのマスター・ファイルには、次のエントリを含める必要があります。

put("KeyFactory.Foo", "com.xyz.MyFooKeyFactoryImpl");

put("Alg.Alias.KeyFactory.1.2.3.4.5.6.7.8", "Foo");

名前からOIDへのマッピング

JCAが逆マッピング(つまり、アルゴリズム名からその関連付けられたOIDへの)を実行する必要がある場合、アルゴリズムと関連付けられたOIDの1つに対して、次の形式の別名エントリを提供する必要があります。

put("Alg.Alias.Signature.OID.1.2.3.4.5.6.7.8", "MySigAlg");

アルゴリズムが複数のオブジェクト識別子で知られている場合、優先度の高いものに接頭辞「OID」を追加します。

JCAがこの種のマッピングを実行する一例として、ユーザーがkeytoolを、-sigalgオプションを取る任意のモードで実行する場合を挙げることができます。 たとえば、-genkeypairおよび-certreqコマンドが呼び出されると、ユーザーは-sigalgオプションを使用して(署名)アルゴリズムを指定できます。

エクスポート機能の保証

JCAでは、特定の条件が満たされる場合に、JCAフレームワークおよびプロバイダ暗号化実装をエクスポート可能になります。これはJCAの重要な機能です。

輸入管理制限があるため、JDKに同梱された管轄ポリシー・ファイルは「強固」ですが、暗号化の使用には制限があります。 適格国(大半の国が該当)の在住者は、暗号化機能に制限のない「無制限」のバージョンを利用できます。 ただし、政府が制限を課しているこれらの国が輸入できるのは「強力な」バージョンだけです。 JCAフレームワークでは、インストール済みの管轄ポリシー・ファイルで指定された制限が施行されます。

ほかの部分で説明したように、もっとも強力な暗号化を実装する、1つのバージョンのプロバイダ・ソフトウェアだけを実装できます。 位置の異なるアプレット/アプリケーションから、利用可能な暗号化アルゴリズムおよび暗号化の最大強度に関して管轄ポリシー・ファイルに規定された制限を施行するのは、プロバイダではなく、JCAです。

JCAへのプラグインを可能にするために、プロバイダが満たす必要がある条件を次に示します。

- 「プロバイダによる自己整合性チェックの実行方法」で説明したように、各SPI実装クラスのコンストラクタが、自己整合性チェックを実行する必要があります。

- プロバイダ・コードを、JCAをバイパスして、アプリケーションから直接インスタンス化する場合には、プロバイダ・クラスが無効になるようにプロバイダ・コードを記述する必要があります。 「プロバイダの実装および統合までのステップ」のセクションの「ステップ1: サービス実装コードの記述」を参照してください。

- プロバイダ・パッケージは、JCAフレームワークにより信頼されたエンティティを使用して署名する必要があります。 (ステップ6.1からステップ6.2を参照。) プロバイダを米国外に輸出する可能性のある米国内のベンダーは、輸出承認を米国政府に申請する必要があります。 (ステップ10を参照。)

付録A: java.security.propertiesファイル

次に示すのは、インストールされているプロバイダのデフォルトのリストを示すjava.securityファイルの一部です。 これは、すべてのJREインストールで表示されます。 ファイルにはその他のエントリも含まれていますが、簡潔にするために、ここでは一部のみを示します。 完全なファイルは次の場所にあります。

- Solaris、LinuxまたはmacOS:

<java-home>/lib/security/java.security - Windows:

<java-home>\lib\security\java.security

ここで、<java-home>はJREがインストールされているディレクトリを指します。

このファイルにプロバイダに関する情報を追加する例については、ステップ5を参照してください。

#

# This is the "master security properties file".

#

# In this file, various security properties are set for use by

# java.security classes. This is where users can statically register

# Cryptography Package Providers ("providers" for short). The term

# "provider" refers to a package or set of packages that supply a

# concrete implementation of a subset of the cryptography aspects of

# the Java Security API. A provider may, for example, implement one or

# more digital signature algorithms or message digest algorithms.

#

# Each provider must implement a subclass of the Provider class.

# To register a provider in this master security properties file,

# specify the Provider subclass name and priority in the format

#

# security.provider.<n>=<className>

#

# This declares a provider, and specifies its preference

# order n. The preference order is the order in which providers are

# searched for requested algorithms (when no specific provider is

# requested). The order is 1-based; 1 is the most preferred, followed

# by 2, and so on.

#

# <className> must specify the subclass of the Provider class whose

# constructor sets the values of various properties that are required

# for the Java Security API to look up the algorithms or other

# facilities implemented by the provider.

#

# There must be at least one provider specification in java.security.

# There is a default provider that comes standard with the JDK. It

# is called the "SUN" provider, and its Provider subclass

# named Sun appears in the sun.security.provider package. Thus, the

# "SUN" provider is registered via the following:

#

# security.provider.1=sun.security.provider.Sun

#

# (The number 1 is used for the default provider.)

#

# Note: Providers can be dynamically registered instead by calls to

# either the addProvider or insertProviderAt method in the Security

# class.

#

# List of providers and their preference orders (see above):

#

security.provider.1=sun.security.pkcs11.SunPKCS11 \

${java.home}/lib/security/sunpkcs11-solaris.cfg

security.provider.2=sun.security.provider.Sun

security.provider.3=sun.security.rsa.SunRsaSign

security.provider.4=com.sun.net.ssl.internal.ssl.Provider

security.provider.5=com.sun.crypto.provider.SunJCE

security.provider.6=sun.security.jgss.SunProvider

security.provider.7=com.sun.security.sasl.Provider

security.provider.8=org.jcp.xml.dsig.internal.dom.XMLDSigRI

security.provider.9=sun.security.smartcardio.SunPCSC

# Rest of file deleted