SSL para Essbase 21c

Descripción general

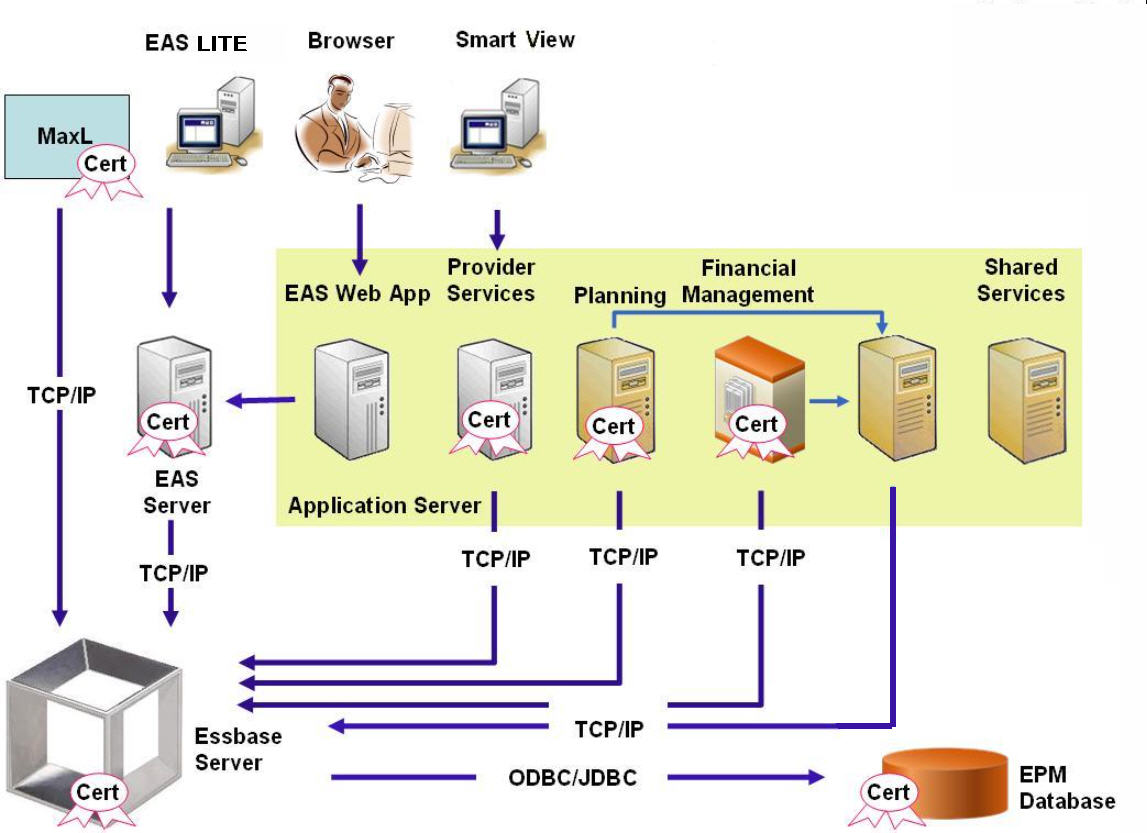

En esta sección se explican los procedimientos para reemplazar los certificados predeterminados que se usan para proteger la comunicación entre una instancia de Oracle Essbase y componentes como MaxL, Oracle Essbase Administration Services Server, Oracle Hyperion Provider Services, Oracle Hyperion Foundation Services, Oracle Hyperion Planning, Oracle Hyperion Financial Management y Oracle Hyperion Shared Services Registry.

Nota:

-

Essbase Administration Services (EAS) Lite no utiliza el puerto SSL del servidor HTTP (por ejemplo, 443) configurado mediante EPM Configurator. La URL segura del archivo

easconsole.jnlpse define de forma predeterminada en el puerto no SSL (80).Solución alternativa: reemplace el puerto no SSL predeterminado de la URL segura identificada en

easconsole.jnlppor la URL segura actualizada:URL segura predeterminada:

https://myserver:SECURE_PORT/easconsole/console.html. Ejemplo,https://myserver:80/easconsole/console.htmlURL segura predeterminada:

https://myserver:SECURE_PORT/easconsole/console.html. Ejemplo,https://myserver:443/easconsole/console.htmlConsulte el artículo de My Oracle Support (MOS) ID de documento 1926558.1 - SSL Port Not Included In easconsole.jnlp of the EAS Web Console para obtener más información.

-

Es posible que la conexión de Planning con Essbase no funcione si se configura SSL para EPM en un entorno Windows.

Solución alternativa: agregue la siguiente ruta de acceso de la carpeta a la variable de entorno del sistema

PATHen el servidor donde se haya instalado Planning.EPM_ORACLE_HOME\bin21C

Despliegue predeterminado

Essbase se puede desplegar para funcionar en modo SSL y no SSL. El agente de Essbase escucha en un puerto no seguro; también se puede configurar para escuchar en un puerto seguro. Todas las conexiones que acceden al puerto seguro se consideran conexiones SSL. Si un cliente se conecta al agente de Essbase en el puerto que no es SSL, la conexión se considera como una conexión no SSL. Los componentes pueden establecer conexiones no SSL y SSL simultáneas a un agente Essbase.

Puede controlar SSL en cada sesión. Para ello, especifique el protocolo y el puerto seguro al iniciar sesión. Consulte Establecimiento de una conexión SSL por sesión.

Si SSL está activado, se cifra toda la comunicación en una instancia de Essbase para garantizar la seguridad de los datos.

Los despliegues predeterminados de los componentes de Essbase en modo seguro usan certificados autofirmados para activar la comunicación SSL, principalmente para realizar pruebas. Oracle le recomienda que utilice certificados de CA de terceros conocidas para activar para SSL los entornos de producción de Essbase.

Normalmente, Oracle Wallet almacena el certificado que activa la comunicación SSL con clientes que usan Essbase RTC y un almacén de claves Java almacena el certificado que permite la comunicación SSL con componentes que utilizan JAPI para la comunicación. Para establecer la comunicación SSL, los clientes y las herramientas de Essbase almacenan el certificado raíz de la CA que ha firmado los certificados del servidor y del agente de Essbase.

Certificados necesarios y su ubicación

Oracle recomienda el uso de certificados de CA de terceros conocidas para activar para SSL Essbase en un entorno de producción. Puede usar los certificados autofirmados predeterminados para realizar pruebas.

Nota:

Essbase admite certificados compatibles con OpenSSL.

Necesita los siguientes certificados:

- Un certificado de CA raíz.

Los componentes que usen Essbase RTC para establecer una conexión a Essbase necesitan que el certificado de autoridad de certificación raíz se almacene en una cartera de Oracle. Los componentes que usen JAPI para establecer una conexión necesitan que el certificado de CA raíz se almacene en un almacén de claves Java. En la tabla siguiente se indican los certificados necesarios y sus ubicaciones.

Nota:

No tiene que instalar un certificado de CA raíz si está usando certificados de una CA de terceros conocida cuyo certificado raíz ya esté instalado en Oracle Wallet.

- Certificado firmado para el servidor de Essbase y el agente de Essbase.

Tabla 2-4 Certificados necesarios y sus ubicaciones

| Componente1 | Almacén de claves | Certificado2 |

|---|---|---|

| MaxL | Oracle Wallet | Certificado de CA raíz |

| Servidor de Administration Services | Oracle Wallet | Certificado de CA raíz |

| Provider Services | Oracle Wallet | Certificado de CA raíz |

| Base de datos de Oracle Enterprise Performance Management System | Oracle Wallet | Certificado de CA raíz |

| Planning |

|

Certificado de CA raíz |

| Financial Management | Almacén de claves Java | Certificado de CA raíz |

| Essbase (servidor y agente) 3 |

|

|

| Repositorio de Servicios compartidos de Oracle Hyperion | ||

|

1 Solo necesita una instancia del almacén de claves para soportar varios componentes que usen un almacén de claves similar. 2 Varios componentes pueden usar un certificado raíz instalado en un almacén de claves. 3 Los certificados se deben instalar en la instancia de Oracle Wallet predeterminada y en el almacén de claves Java. |

||