Authentification unique OracleAS

La solution OracleAS Single Sign-on (OSSO) fournit un accès SSO aux applications Web en utilisant Oracle Internet Directory (OID) comme annuaire des utilisateurs. Les utilisateurs emploient un nom d'utilisateur et un mot de passe définis dans OID pour se connecter aux produits Oracle Enterprise Performance Management System.

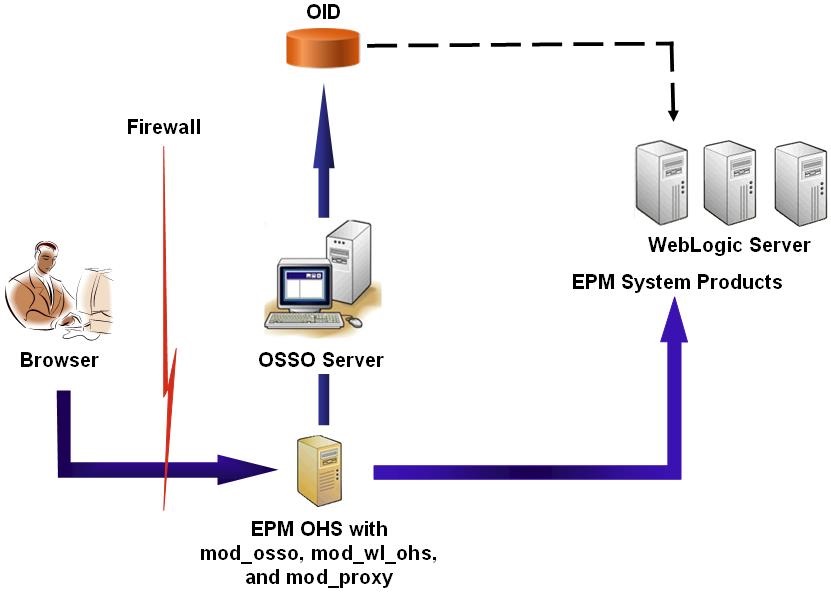

Flux de processus

Le processus OSSO :

-

A l'aide d'une URL EPM System, par exemple,

http://OSSO_OHS_Server_NAME:OSSO_OHS_Server_PORT/interop/index.jsp, les utilisateurs accèdent à un composant EPM System qui est défini en tant qu'application protégée OSSO. -

Etant donné que l'URL est protégée via OSSO,

mod_osso, déployé sur Oracle HTTP Server, intercepte la demande. A l'aide demod_osso, Oracle HTTP Server recherche un cookie valide. Si aucun cookie valide n'est disponible dans la demande, Oracle HTTP Server redirige les utilisateurs vers le serveur OSSO, qui invite les utilisateurs à fournir des informations d'identification qu'il authentifie par rapport à OID. -

Le serveur OSSO crée l'élément obSSOCookie et redonne le contrôle au module

mod_ossosur le serveur Oracle HTTP Server qui définit l'élément obSSOCookie dans le navigateur. Il redirige également la demande vers la ressource EPM System viamod_wl_ohs(Oracle WebLogic Server). Avant de transmettre la demande à une ressource EPM System, Oracle HTTP Server définit l'en-têteProxy-Remote-User, que la sécurité d'EPM System utilise pour activer SSO. -

Le composant EPM System vérifie que l'utilisateur dont l'identité a été extraite de

Proxy-Remote-Userest présent dans OID. Pour que le processus fonctionne, l'annuaire OID configuré avec le serveur OSSO doit être configuré en tant qu'annuaire des utilisateurs externes dans Oracle Hyperion Shared Services.

Prérequis

-

Une infrastructure Oracle Application Server entièrement fonctionnelle.

Pour établir une infrastructure Oracle Application Server, installez et configurez l'infrastructure d'Oracle Identity Management 10.1.4. Assurez-vous qu'OSSO est activé. L'installation de l'infrastructure d'Oracle Identity Management Infrastructure 10.1.4 inclut les composants suivants afin de prendre en charge OSSO.

- Un serveur OSSO Oracle 10g

- OID, que le serveur OSSO utilise pour valider les informations d'identification. Reportez-vous aux guides suivants :

- Guide d'installation d'Oracle Fusion Middleware pour Oracle Identity Management

- Guide de l'administrateur Oracle Fusion Middleware pour Oracle Internet Directory

- Oracle HTTP Server en tant que serveur frontal pour le serveur OSSO. Cette installation inclut l'élément

mod_osso, qui vous permet de définir des applications partenaires pour OSSO.Remarque :

Cette instance Oracle HTTP Server fait partie de l'infrastructure OSSO. Elle n'est pas directement utilisée pour la configuration d'OSSO pour les composants EPM System.Pendant le processus d'installation, assurez-vous que

mod_ossoest enregistré auprès du serveur OSSO en tant qu'application partenaire.

- Un déploiement EPM System entièrement fonctionnel.

Lorsque vous configurez le serveur Web pour les composants EPM System, le configurateur EPM System configure

mod_wl_ohs.confsur Oracle HTTP Server pour agir en tant que proxy sur les demandes à WebLogic Server.