SSL pour Essbase 21c

Présentation

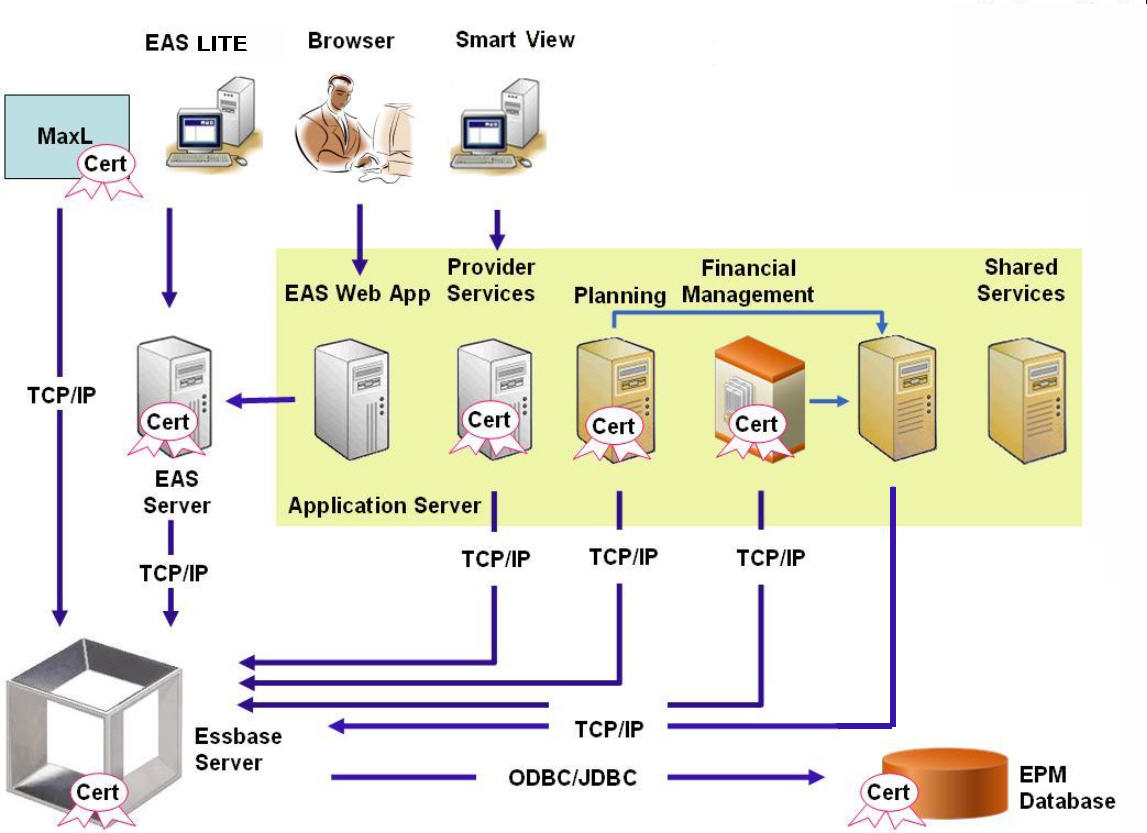

Cette section explique les procédures de remplacement des certificats par défaut qui sont utilisés pour sécuriser la communication entre une instance Oracle Essbase et des composants tels que MaxL, le serveur Oracle Essbase Administration Services, Oracle Hyperion Provider Services, Oracle Hyperion Foundation Services, Oracle Hyperion Planning, Oracle Hyperion Financial Management et Oracle Hyperion Shared Services Registry.

Remarque :

-

Essbase Administration Services (EAS) Lite n'utilise pas le port SSL du serveur HTTP (par exemple, 443) configuré à l'aide du configurateur EPM. L'URL sécurisée dans le fichier

easconsole.jnlpest définie par défaut sur le port non SSL (80).Solution de contournement : remplacez le port non SSL par défaut dans l'URL sécurisée identifiée dans

easconsole.jnlppar l'URL sécurisée mise à jour :URL sécurisée par défaut :

https://myserver:SECURE_PORT/easconsole/console.html. Par exemple :https://myserver:80/easconsole/console.html.URL sécurisée mise à jour :

https://myserver:SECURE_PORT/easconsole/console.html. Par exemple :https://myserver:443/easconsole/console.html.Pour plus d'informations, reportez-vous à l'article My Oracle Support (MOS) : SSL Port Not Included In easconsole.jnlp of the EAS Web Console (ID de document 1926558.1).

-

La connexion de Planning à Essbase peut ne pas fonctionner si SSL est configuré pour EPM dans un environnement Windows.

Solution de contournement : ajoutez le chemin de dossier suivant à la variable d'environnement système

PATHsur le serveur sur lequel Planning est installé.EPM_ORACLE_HOME\bin21C

Déploiement par défaut

Essbase peut être déployé pour fonctionner en mode SSL et non SSL. L'agent Essbase écoute sur un port non sécurisé, mais il peut aussi être configuré pour écouter sur un port sécurisé. Toutes les connexions accédant au port sécurisé sont traitées comme des connexions SSL. Si un client se connecte à l'agent Essbase sur le port non SSL, la connexion est traitée comme une connexion non SSL. Les composants peuvent établir des connexions simultanées non SSL et SSL à un agent Essbase.

Vous pouvez contrôler le mode SSL par session en spécifiant le protocole sécurisé et le port lorsque vous vous connectez. Reportez-vous à Etablissement d'une connexion SSL par session.

Si SSL est activé, toutes les communications au sein d'une instance Essbase sont cryptées pour assurer la sécurité des données.

Les déploiements par défaut de composants Essbase en mode sécurisé font appel à des certificats auto-signés pour activer la communication SSL, principalement à des fins de test. Oracle recommande d'utiliser les certificats émis par des organismes de certification tiers reconnus pour activer SSL pour Essbase dans des environnements de production.

En règle générale, un portefeuille Oracle stocke le certificat qui active la communication SSL avec les clients utilisant le client en temps réel Essbase et un fichier de clés d'accès Java stocke le certificat qui active la communication SSL avec les composants utilisant JAPI pour la communication. Pour établir la communication SSL, les outils et les clients Essbase stockent le certificat racine de l'organisme de certification ayant signé les certificats de l'agent et du serveur Essbase.

Certificats requis et leur emplacement

Oracle recommande d'utiliser les certificats émis par des organismes de certification tiers reconnus pour activer SSL pour Essbase dans un environnement de production. Vous pouvez utiliser les certificats auto-signés par défaut à des fins de test.

Remarque :

Essbase prend en charge les certificats pris en charge par OpenSSL.

Vous avez besoin des certificats suivants :

- Un certificat CA racine

Les composants qui utilisent le client en temps réel Essbase pour établir une connexion à Essbase nécessitent que le certificat CA racine soit stocké dans un portefeuille Oracle. Les composants qui utilisent JAPI pour établir une connexion nécessitent que le certificat CA racine soit stocké dans un fichier de clés d'accès Java. Les certificats requis et leur emplacement sont indiqués dans le tableau suivant.

Remarque :

Il se peut que vous n'ayez pas besoin d'installer un certificat CA racine si vos certificats proviennent d'un organisme de certification tiers reconnu dont le certificat racine est déjà installé dans le portefeuille Oracle.

- Un certificat signé pour le serveur Essbase et l'agent Essbase

Tableau 2-4 Certificats requis et leur emplacement

| Composant1 | Fichier de clés d'accès | Certificat2 |

|---|---|---|

| MaxL | Portefeuille Oracle | Certificat CA racine |

| Serveur Administration Services | Portefeuille Oracle | Certificat CA racine |

| Provider Services | Portefeuille Oracle | Certificat CA racine |

| Base de données Oracle Enterprise Performance Management System | Portefeuille Oracle | Certificat CA racine |

| Planning |

|

Certificat CA racine |

| Financial Management | Fichier de clés d'accès Java | Certificat CA racine |

| Essbase (serveur et agent) 3 |

|

|

| Référentiel Oracle Hyperion Shared Services | ||

|

1 Vous n'avez besoin que d'une seule instance du fichier de clés d'accès pour prendre en charge plusieurs composants utilisant un fichier de clés d'accès similaire. 2 Plusieurs composants peuvent utiliser un certificat racine installé dans un fichier de clés d'accès. 3 Les certificats doivent être installés dans le portefeuille Oracle par défaut et dans le fichier de clés d'accès Java. |

||