فهم التكامل

بعد إنهاء التكامل ، يظل تدفق التصديق للتطبيقات المحلية باستخدام Oracle Access Management (OAM) كما هو. بالنسبة للتطبيقات السحابية ، يتغير تدفق التصديق من Oracle Identity Cloud Service فقط إلى تدفق باستخدام تأكيد SAML من OAM.

لا يؤثر تكوين OAM للعمل كموفر هوية (IdP) لـ Oracle Identity Cloud Service على كيفية وصول المستخدمين إلى التطبيقات المحلية. يتم تحدي المستخدمين الذين يحملون الوصول إلى تطبيق OAM محمي باستخدام مخطط التصديق المناسب ، مثل الدخول إلى نموذج. يقوم OAM بالتحقق من بيانات صلاحية المستخدم وتكوين جلسة عمل المستخدم والسماح بالوصول إلى التطبيق المحلي.

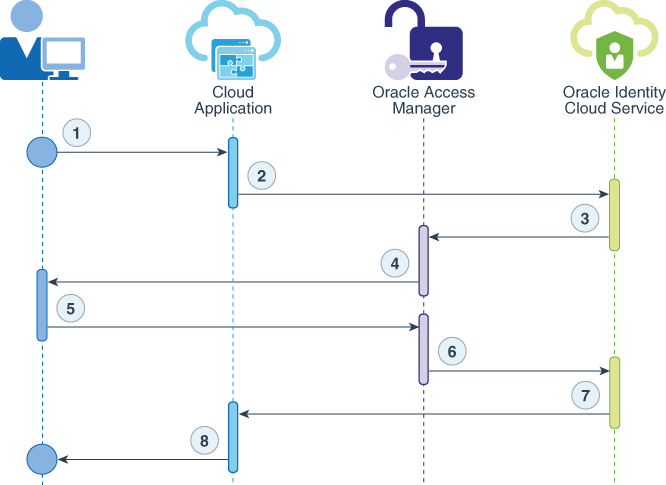

يوضح المخطط التالي تدفق تصديق SAML 2.0 لتطبيقات السحابة عند استخدام OAM كـ IdP لـ Oracle Identity Cloud Service.

- يطلب المستخدم الوصول إلى تطبيق سحابة.

- يقوم تطبيق السحابة بإعادة توجيه متصفح المستخدم إلى Oracle Identity Cloud Service للتصديق.

- يقوم Oracle Identity Cloud Service بإعادة توجيه متصفح المستخدم إلى OAM كموفر الهوية (IdP) للتصديق.

- يقدم OAM صفحة تسجيل الدخول إلى المستخدم.

- يقوم المستخدم بتقديم بيانات الصلاحية إلى OAM.

- بعد قيام المستخدم بالتصديق في OAM بنجاح ، تتم إعادة توجيه المتصفح إلى Oracle Identity Cloud Service باستخدام مقطع SAML صالح.

- يقوم Oracle Identity Cloud Service باستهلاك مقطع SAML وتكوين جلسة عمل مستخدم ثم إعادة توجيه المستعرض مرة أخرى إلى تطبيق السحابة.

- يقوم تطبيق السحابة بتكوين جلسة عمل المستخدم الخاصة به ثم يعرض الصفحة الرئيسية للمستخدم.

مراجعة المتطلبات المسبقة

قم بتدقيق المتطلبات الأساسية التالية قبل تكامل Oracle Access Management (OAM) و Oracle Identity Cloud Service.

- تأكد من مزامنة المستخدمين بين مخزن هويات OAM و Oracle Identity Cloud Service.

يتطلب تكامل IdP وجود إدخالات المستخدم بنفس السمة الفريدة في كل من مخزن هويات OAM و Oracle Identity Cloud Service. السمة الفريدة شائعة الاستخدام هي عنوان بريد إلكتروني. يقدم Oracle Identity Cloud Service آليات مستمرة وتقوم بمزامنة المستخدمين تلقائيًا.

تتوفر الخيارات التالية لتزامن المستخدمين بين مخزن هويات OAM و Oracle Identity Cloud Service:- وجهات REST API

- ملفات CSV

- موصل OIM

- Identity Bridge

على سبيل المثال ، باستخدام Oracle Unified Directory (OUD) لمخزن هويات OAM ، يمكنك ببساطة التحقق من إدخالات المستخدم. لفحص عنوان البريد الإلكتروني لمستخدم فردي في OUD ، يمكنك استخدام ldapsearch. لاسترجاع مستخدم في OUD ، قم بتشغيل نهاية طرفية وتشغيل أمر ldapsearch على النحو التالي ، لاستبدال السمات والقيم وفقًا للبيئة الخاصة بك:

ldapsearch -h oudhost -p 1389 -D "cn=Directory Manager" -s sub -b "dc=example,dc=com" "uid=csaladna" dn mailستعيد مخرجات الأمر الاسم المميز للمستخدم والبريد الإلكتروني على النحو التالي:

dn: uid=csaladna,ou=People,dc=example,dc=com mail: csaladna@example.comتسجيل البريد الإلكتروني الذي تم إرجاعه من OUD (على سبيل المثال: csaladna@example.com):

- قم بالوصول إلى وحدة تحكم Oracle Identity Cloud Service الطرفية ، ثم قم بتوسيع درج الاستكشاف ثم انقر على المستخدمون .

- البحث عن مستخدم وتأكيد وجود بريد إلكتروني لوحدة التشغيل.

- إذا لم يكن المستخدمون في دليل مستخدم OAM و Oracle Identity Cloud Service لهما سمات فريدة مطابقة ، فلا يمكنك المتابعة.

يجب أولاً التأكد من أن جميع المستخدمين الذين سيستخدمون خدمة OAM IdP لهما سمات فريدة مطابقة في كلا المجلدين.

- تحقق من تمكين OAM Identity Federation .

- قم بالدخول إلى وحدة تحكم OAM الطرفية وانتقل إلى التكوين > الخدمات المتاحة.

- تأكد من تمكين Identity Federation . (قم بتمكينه إذا كان معطلاً).