Chapitre 5 Administration des principaux et des politiques

Le présent chapitre contient les procédures de gestion des principaux et des politiques qui leur sont associées. Il décrit également comment gérer la table de clés de l'hôte.

Ce chapitre est destiné aux responsables de l'administration des principaux et des politiques. Avant d'entreprendre sa lecture, vous devez être familier avec les notions de principal et de politique, y compris les divers aspects de leur planification. Consultez les Chapitre 1 et Chapitre 2 respectivement.

Le présent chapitre décrit les procédures ci-dessous.

-

"Comment définir des valeurs par défaut pour la création de nouveaux principaux"

-

"Comment ajouter un principal de service à une table de clés"

-

"Comment supprimer un principal de service d'une table de clés"

-

"Comment afficher la liste de clés (principaux) d'une table de clés"

-

"Comment désactiver temporairement l'authentification pour un service sur un hôte"

Administration des principaux et des politiques

La base de données Kerberos du KDC maître contient tous les principaux Kerberos de votre secteur, leurs mots de passe et leurs politiques, ainsi que d'autres renseignements d'ordre administratif. Les commandes kadmin(1M) et gkadmin(1M) permettent de créer et de supprimer les principaux et d'en modifier les attributs.

La commande kadmin fournit une interface interactive avec ligne de commande vous permettant de gérer les principaux, les politiques et les tables de clés Kerberos. Il existe deux versions de la commande kadmin : kadmin, qui utilise l'authentification Kerberos pour assurer son fonctionnement en toute sécurité sur l'ensemble du réseau, et kadmin.local, qui doit être exécutée directement sur le KDC maître. Outre le fait que kadmin utilise Kerberos pour authentifier l'utilisateur, les diverses fonctions des deux versions sont identiques. La version locale est essentielle pour configurer une partie suffisante de la base de données permettant d'utiliser la version à distance.

De plus, SEAM est livré avec l'outil d'administration SEAM, gkadmin, une interface utilisateur graphique offrant essentiellement les mêmes fonctions que la commande kadmin. Voir "Outil d'administration SEAM" pour de plus amples renseignements.

Outil d'administration SEAM

L'outil d'administration SEAM est une interface utilisateur graphique vous permettant de gérer les principaux et les politiques. Cet outil offre essentiellement les mêmes fonctions que la commande kadmin ; cependant, il ne prend pas en charge la gestion des tables de clés. Pour ce faire, vous devez utiliser la commande kadmin, décrite à la section "Administration des tables de clés".

Comme la commande kadmin, l'outil d'administration SEAM utilise l'authentification Kerberos et l'appel de procédure à distance (RPC) chiffré afin d'assurer son fonctionnement en toute sécurité à l'échelle du réseau. L'outil SEAM vous permet de :

-

créer de nouveaux principaux à partir de valeurs par défaut ou de principaux existants

-

créer de nouvelles politiques à partir de politiques existantes

-

ajouter des commentaires associés aux principaux

-

définir les valeurs par défaut appliquées à la création de nouveaux principaux

-

ouvrir une session en tant que principal différent sans quitter l'outil

-

imprimer ou enregistrer des listes de principaux et de politiques

-

afficher et rechercher des listes de principaux et de politiques

L'outil d'Administration SEAM fournit également de l'aide en ligne générale et contextuelle.

Le tableau ci-après vous dirige vers les différentes tâches que SEAM permet d'effectuer.

De plus, la section "Description des panneaux de l'outil d'administration SEAM" donne une description de tous les attributs de principaux et de politiques qu'il est possible de spécifier ou d'afficher avec l'outil SEAM.

Équivalences de ligne de commande pour l'outil d'administration SEAM

La présente section donne la liste des commandes kadmin offrant les mêmes fonctions que l'outil d'administration SEAM que l'on peut utiliser sans exécuter un système X Window. Bien que la plupart des procédures décrites dans le présent chapitre utilisent l'outil d'administration SEAM, plusieurs d'entre elles comportent également des exemples avec équivalences de ligne de commande.

Tableau 5-1 Équivalences de ligne de commande pour l'outil d'administration SEAM|

Procédure |

Commande kadmin |

|---|---|

|

Affichage de la liste des principaux |

list_principals ou get_principals |

|

Affichage des attributs d'un principal |

get_principal |

|

Création d'un nouveau principal |

add_principal |

|

Duplication d'un principal |

Aucune équivalence de ligne de commande |

|

Modification d'un principal |

modify_principal et change_password |

|

Suppression d'un principal |

delete_principal |

|

Définition des valeurs par défaut pour la création de nouveaux principaux |

Aucune équivalence de ligne de commande |

|

Affichage de la liste des politiques |

list_policies ou get_policies |

|

Affichage des attributs d'une politique |

get_policy |

|

Création d'une nouvelle politique |

add_policy |

|

Modification d'une politique |

modify_policy |

|

Duplication d'une politique |

Aucune équivalence de ligne de commande |

|

Suppression d'une politique |

delete_policy |

Fichiers modifiés par l'outil d'administration SEAM

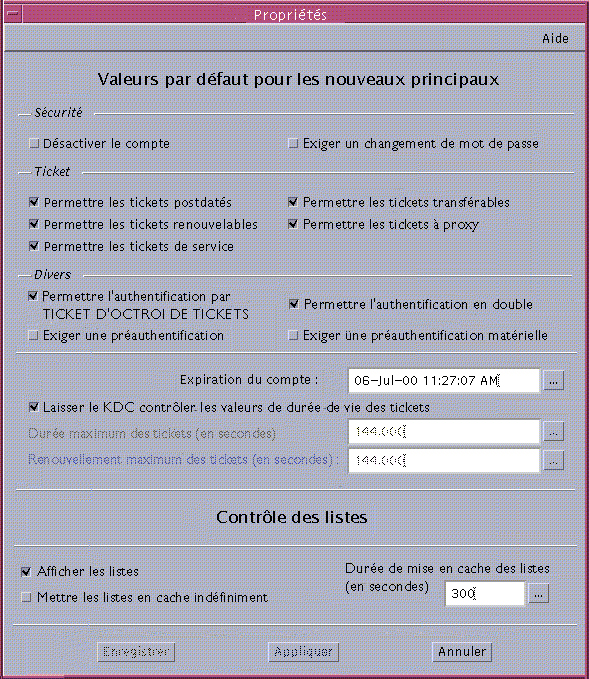

L'outil d'administration SEAM ne modifie que le fichier $HOME/.gkadmin . Ce dernier contient les valeurs par défaut appliquées à la création de nouveaux principaux et peut être mis à jour avec l'option Propriétés du menu Edition.

Fonctions d'impression et d'aide en ligne de l'outil d'administration SEAM

L'outil d'administration SEAM fournit de l'aide en ligne ou imprimée. À partir du menu Imprimer, vous pouvez envoyer les éléments suivants à l'imprimante ou vers un fichier :

-

une liste des principaux disponibles dans le KDC maître sélectionné

-

une liste des politiques disponibles dans le KDC maître sélectionné

-

le principal actuellement sélectionné ou chargé

-

la politique actuellement sélectionnée ou chargée

Le menu Aide permet d'obtenir de l'aide contextuelle ou générale. Dans le premier cas, la fenêtre de l'aide contextuelle s'ouvre et l'outil passe au mode d'aide. Dans ce mode, un clic sur un champ, une étiquette ou un bouton quelconque dans la fenêtre permet d'ouvrir la fenêtre d'aide et d'afficher de l'information sur cet élément particulier. Pour revenir au mode normal de l'outil, il suffit de cliquer sur Fermer dans la fenêtre d'aide.

Vous pouvez également sélectionner le sommaire de l'aide pour ouvrir un explorateur HTML affichant des pointeurs vers l'aperçu général et les renseignements sur les tâches dont il est question dans le présent chapitre.

Listes de grande taille dans l'outil d'administration SEAM

Plus le nombre de principaux et de politiques de votre site est élevé, plus il faut de temps à l'outil SEAM pour charger et afficher les listes de principaux et de politiques, ce qui entraîne une baisse notable de l'efficacité de l'outil. Il existe par contre plusieurs façons de maintenir un niveau de rendement acceptable.

Tout d'abord, on peut éliminer le délai provoqué par le chargement des listes en faisant en sorte que l'outil SEAM ne procède pas à leur chargement. Pour ce faire, sélectionnez l'option Propriétés du menu Edition et désactivez le champ Afficher les listes. Il va de soi que lorsque l'outil ne charge pas les listes, il ne peut pas les afficher ; par conséquent, vous ne pouvez pas utiliser les panneaux Liste des principaux ou Liste des politiques. Vous devez plutôt entrer un nom de principal ou de politique dans le nouveau champ Nom affiché, puis sélectionner l'opération que vous souhaitez effectuer relativement à ce nom. Essentiellement, il revient au même d'entrer un nom que de le sélectionner dans la liste.

Vous pouvez également mettre les listes de grande taille en cache. En fait, l'outil SEAM effectue par défaut la mise en cache temporaire des listes. Il doit mettre d'abord les listes en cache, après quoi il peut utiliser le contenu du cache au lieu de récupérer à nouveau les listes. Il n'est alors pas nécessaire de procéder au chargement des listes à partir du serveur, qui est la cause du délai d'attente.

Vous pouvez en outre activer la mise en cache des listes avec l'option Propriétés du menu Edition. La mise en cache peut être définie de deux façons. Vous pouvez mettre les listes en cache indéfiniment ou fixer une limite de temps après laquelle l'outil doit actualiser les listes du serveur dans le cache.

La mise en cache des listes vous permet toujours d'utiliser les panneaux de liste pour sélectionner les principaux et les politiques et, contrairement à la première option, cela n'a aucune incidence sur l'emploi de l'outil d'administration SEAM. De plus, bien que la mise en cache ne permette pas de voir les changements apportés par d'autres personnes, vous pouvez quand même visualiser l'information la plus récente concernant les listes en fonction des changements que vous leur avez apporté, étant donné que ces changements provoquent la mise à jour des listes tant au niveau du serveur que du contenu du cache. De plus, pour mettre à jour le cache afin de voir les changements apportés par d'autres personnes et obtenir une copie fidèle des listes, utilisez le menu Rafraîchir chaque fois que vous voulez rafraîchir le contenu du cache avec les données du serveur.

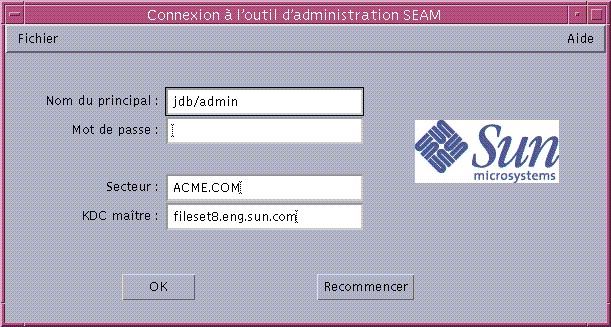

Comment démarrer l'outil d'administration SEAM

-

La commande gkadmin permet de démarrer l'outil d'administration SEAM.

$ /usr/krb5/sbin/gkadmin

La fenêtre de connexion apparaît.

-

Si vous ne voulez pas employer les valeurs par défaut, vous pouvez entrer d'autres valeurs.

La fenêtre de connexion charge automatiquement les valeurs par défaut dans les différents champs. Le nom de principal par défaut est déterminé en chargeant la variable d'environnement USER contenant votre identité actuelle et en lui ajoutant /admin (nom_utilisateur/admin). Les champs par défaut Secteur et KDC maître sont sélectionnés dans le fichier /etc/krb5/krb5.conf file. Pour revenir aux valeurs par défaut, cliquez sur Recommencer.

Remarque :Les opérations d'administration que le nom de principal permet d'effectuer dépendent du fichier de la liste de contrôle d'accès Kerberos (ACL), /etc/krb5/kadm5.acl. Voir "Utilisation de l'outil d'administration SEAM avec les privilèges d'administration Kerberos restreints" pour de plus amples renseignements sur les privilèges restreints.

-

Entrez le mot de passe correspondant au nom du principal précisé.

-

Cliquez sur OK.

La fenêtre suivante apparaît.

Administration des principaux

La présente section fournit les directives pas à pas d'administration des principaux avec l'outil d'administration SEAM. Elle contient des exemples d'équivalences de ligne de commande, si elles existent, faisant appel à la commande kadmin, à la suite de chaque procédure.

Tableau des tâches d'administration des principaux

Tableau 5-2 Tableau des tâches d'administration des principaux|

Tâche |

Description |

Pour des directives, consulter... |

|---|---|---|

|

Afficher la liste des principaux |

Pour afficher la liste des principaux, cliquez sur l'onglet Principaux. | |

|

Afficher les attributs d'un principal |

Pour afficher les attributs d'un principal, sélectionnez-le dans la liste des principaux et cliquez sur le bouton Modifier. | |

|

Créer un nouveau principal |

Pour créer un nouveau principal, cliquez sur le bouton Créer nouveau du panneau Liste des principaux. | |

|

Dupliquer un principal |

Pour dupliquer un principal, sélectionnez-le dans la liste des principaux et cliquez sur le bouton Dupliquer. | |

|

Modifier un principal |

Pour modifier un principal, sélectionnez-le dans la liste des principaux et cliquez sur le bouton Modifier. Veuillez noter qu'un nom de principal ne peut être modifié directement. Pour renommer un principal, vous devez d'abord le dupliquer, donner un nom au double, enregistrer ce dernier et enfin supprimer le principal original. | |

|

Supprimer un principal |

Pour supprimer un principal, sélectionnez-le dans la liste des principaux et cliquez sur le bouton Supprimer. | |

|

Définir les valeurs par défaut appliquées à la création de nouveaux principaux |

Pour définir les valeurs par défaut appliquées à la création de nouveaux principaux, choisissez Propriétés dans le menu Edition. |

"Comment définir des valeurs par défaut pour la création de nouveaux principaux" |

|

Modifier les privilèges d'administration Kerberos (fichier kadm5.acl) |

Ligne de commande seulement. Les privilèges d'administration Kerberos déterminent les opérations qu'un principal peut effectuer dans la base de données Kerberos, par exemple ajouter ou modifier des éléments. Le fichier /etc/krb5/kadm5.acl permet de modifier les privilèges d'administration Kerberos de chaque principal. |

Création automatique de nouveaux principaux

Bien qu'il soit facile d'utiliser l'outil d'administration SEAM, celui-ci n'autorise pas la création automatique de nouveaux principaux. Un tel mode de création s'avère particulièrement utile lorsque vous ne disposez que de peu de temps pour ajouter 10 ou même 100 nouveaux principaux. Toutefois, vous obtiendrez les mêmes résultats avec la commande kadmin.local dans un script Shell Bourne.

Voici un exemple de ligne de script Shell :

sed -e 's/^\(.*\)$/ank +needchange -pw \1 \1/' < nomsprinc |

time /usr/krb5/sbin/kadmin.local> /dev/null

Cet exemple a été divisé en deux lignes pour le rendre plus lisible. Le script effectue la lecture des noms et des mots de passe de principaux dans un fichier appelé nomsprinc et les ajoute à la base de données Kerberos. Vous devez d'abord créer le fichier nomsprinc contenant le nom et les mots de passe du principal sur chaque ligne, séparés par un ou plusieurs espaces. L'option +needchange permet de configurer le principal de telle sorte que l'utilisateur doive entrer un nouveau mot de passe à l'invite lorsqu'il se connecte la première fois au principal, ce qui permet d'éliminer tout risque de sécurité associé aux mots de passe du fichier nomsprinc.

Il ne s'agit là que d'un simple exemple. Vous pouvez élaborer des scripts plus complexes, par exemple utiliser les données contenues dans le service de nom afin d'obtenir la liste des noms d'utilisateur associés aux noms de principal. Vos besoins au niveau de votre site et vos connaissances des scripts déterminent les actions effectuées.

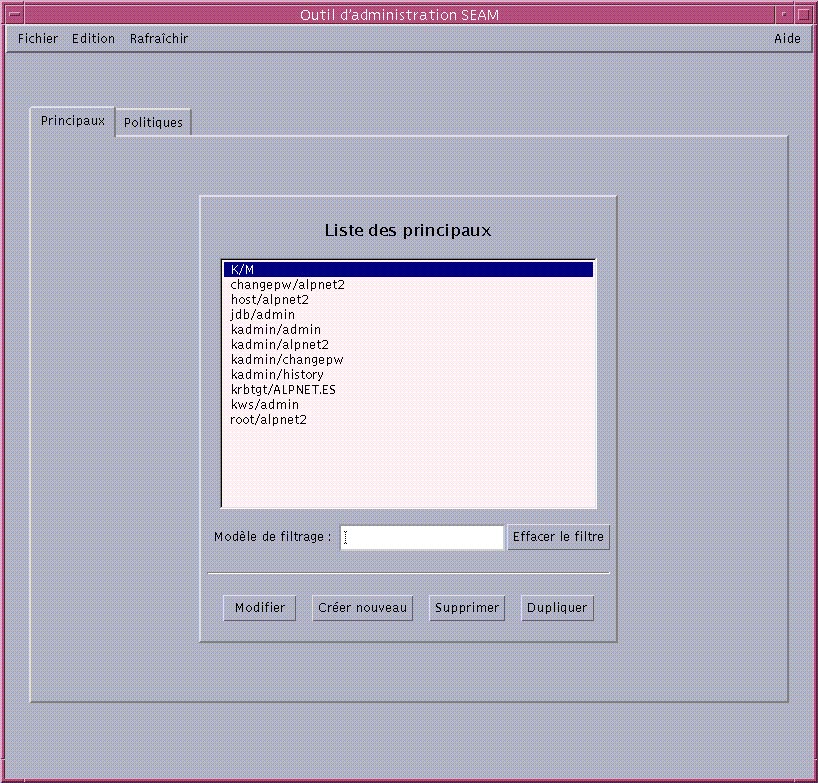

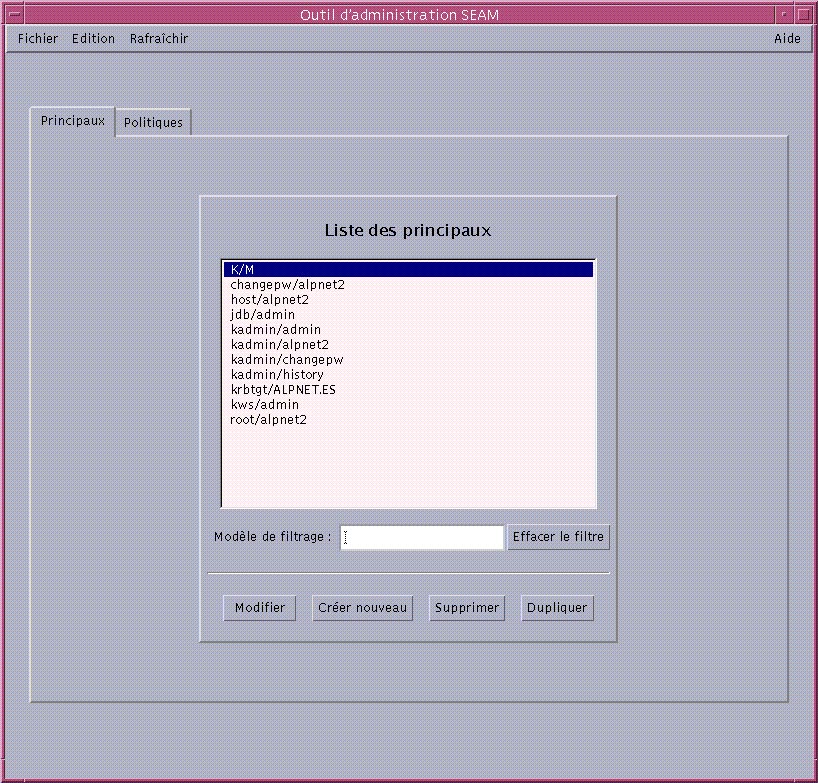

Comment afficher la liste des principaux

Cette procédure est suivie d'un exemple d'équivalence de ligne de commande.

-

Au besoin, démarrez l'outil d'administration SEAM.

Voir "Comment démarrer l'outil d'administration SEAM" pour de plus amples renseignements.

-

Cliquez sur l'onglet Principaux.

La liste des principaux apparaît.

-

Pour afficher un principal particulier ou une sous-liste de principaux, entrez une chaîne de filtrage dans le champ Modèle de filtrage et appuyez sur Entrée. Si le filtrage s'effectue correctement, la liste des principaux filtrés apparaît.

La chaîne de filtrage doit comporter au moins un caractère. Étant donné que le filtrage tient compte des majuscules et des minuscules, vous devez la composer avec les caractères majuscules et minuscules appropriés. Par exemple, si vous entrez la chaîne de filtrage ge, le filtre ne permettra d'afficher que les principaux dont le nom comporte la chaîne ge (par exemple, george ou pige).

Pour afficher la liste intégrale des principaux, cliquez sur Effacer le filtre.

Exemple--Affichage de la liste des principaux (ligne de commande)

L'exemple suivant utilise la commande list_principals de kadmin, qui permet d'afficher la liste de tous les principaux correspondant à test*. La commande list_principals autorise l'emploi de caractères génériques.

kadmin: list_principals test* test1@ACME.COM test2@ACME.COM kadmin: quit |

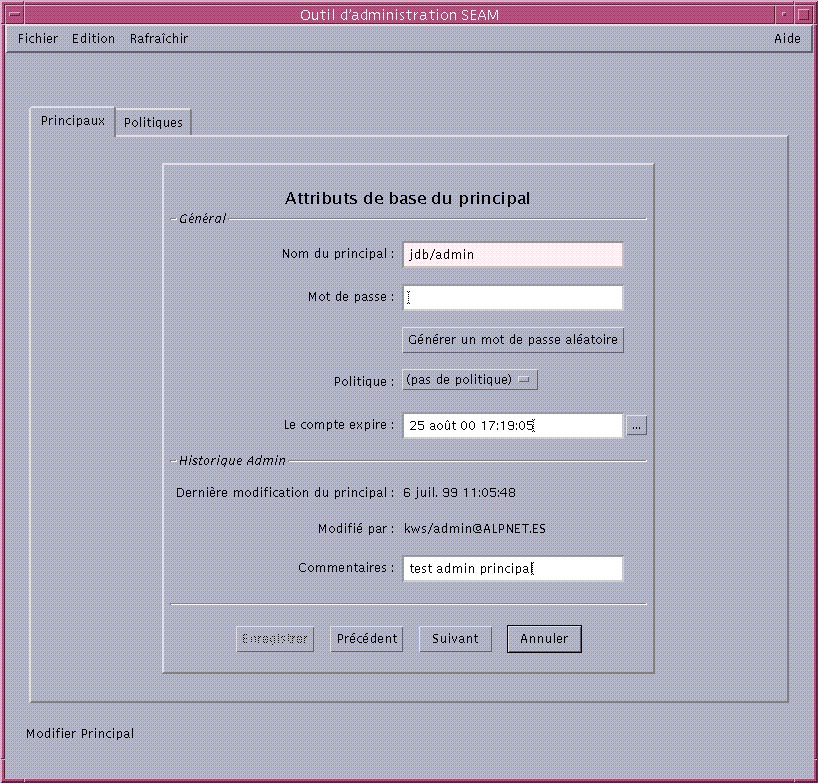

Comment afficher les attributs d'un principal

Cette procédure est suivie d'un exemple d'équivalence de ligne de commande.

-

Au besoin, démarrez l'outil d'administration SEAM.

Voir "Comment démarrer l'outil d'administration SEAM" pour de plus amples renseignements.

-

Cliquez sur l'onglet Principaux.

-

Dans la liste, sélectionnez le principal que vous voulez afficher et cliquez sur Modifier.

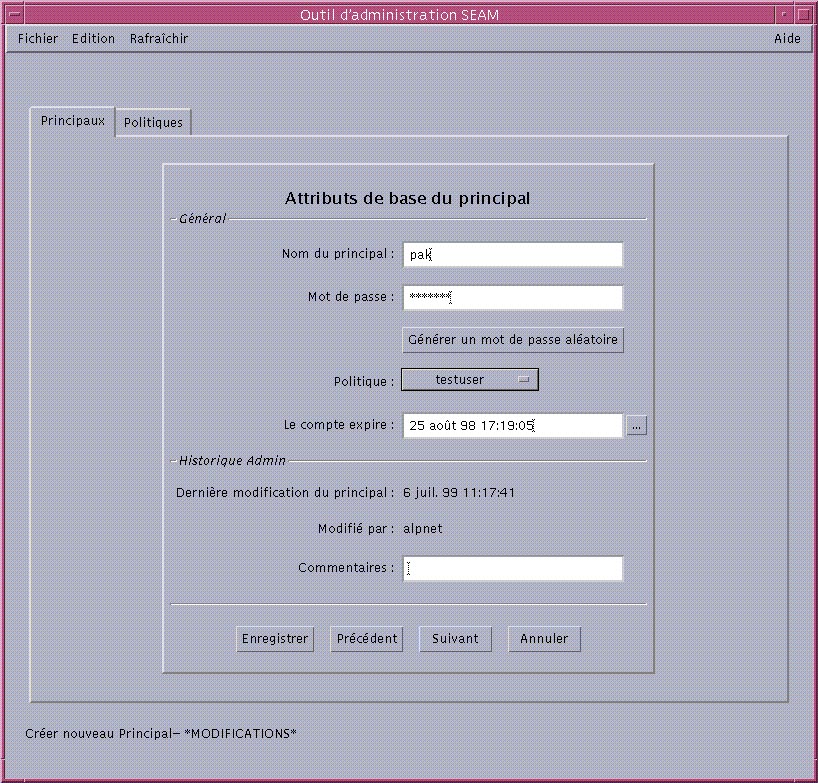

Le panneau Attributs de base du principal, contenant certains attributs du principal, apparaît.

-

Cliquez sur Suivant pour examiner tous les attributs du principal.

Les renseignements sur les attributs se trouvent dans trois fenêtres. Choisissez Aide contextuelle dans le menu Aide pour obtenir de l'information sur les divers attributs affichés dans l'une ou l'autre des fenêtres, ou consultez "Description des panneaux de l'outil d'administration SEAM" pour une description de tous les attributs du principal.

-

Cliquez sur Annuler lorsque vous avez terminé.

Exemple--Affichage des attributs d'un principal

L'exemple suivant présente la première fenêtre lorsque vous affichez le principal jdb/admin.

Exemple--Affichage des attributs d'un principal (ligne de commande)

L'exemple suivant utilise la commande get_principal de kadmin, qui permet d'afficher les attributs du principal jdb/admin.

kadmin: getprinc jdb/admin Principal: jdb/admin@ACME.COM Date d'expiration : Ven Aou 25 17:19:05 PDT 2000 Dernier changement du mot de passe : [jamais] Date d'expiration du mot de passe : Mer Avr 14 11:53:10 PDT 1999 Durée maximum des tickets : 1 jour 16:00:00 Durée de vie renouvelable maximum : 1 jour 16:00:00 Dernière modification : Jeu Jan 14 11:54:09 PST 1999 (admin/admin@ACME.COM) Dernière authentification réussie : [jamais] Dernier échec d'authentification : [jamais] Nombre de mots de passe rejetés : 0 Nombre de clés: 1 Clé: numéro de version 1, mode DES cbc avec CRC-32, pas d'attributs SALT Attributs : REQUIRES_HW_AUTH Politique : [aucun] kadmin: quit |

Comment créer un nouveau principal

Cette procédure est suivie d'un exemple d'équivalence de ligne de commande.

-

Au besoin, démarrez l'outil d'administration SEAM.

Voir "Comment démarrer l'outil d'administration SEAM" pour de plus amples renseignements.

Remarque :Si vous créez un nouveau principal pour lequel une nouvelle politique est nécessaire, vous devez d'abord créer cette dernière. Allez à "Comment créer une nouvelle politique".

-

Cliquez sur l'onglet Principaux.

-

Cliquez sur Nouveau.

Le panneau Attributs de base du principal, contenant certains attributs du principal, apparaît.

-

Entrez un nom et un mot de passe de principal.

Le nom et le mot de passe du principal sont obligatoires.

-

Entrez les valeurs des attributs du principal et cliquez sur Suivant pour entrer d'autres attributs.

Trois fenêtres contiennent les renseignements sur les attributs. Choisissez Aide contextuelle dans le menu Aide pour obtenir de l'information sur les divers attributs affichés dans l'une ou l'autre des fenêtres, ou consultez "Description des panneaux de l'outil d'administration SEAM" pour la description de tous les attributs de principal.

-

Cliquez sur Enregistrer pour enregistrer le principal ou cliquez sur le bouton Terminé du dernier panneau.

-

Au besoin, définissez les privilèges d'administration Kerberos du nouveau principal dans le fichier /etc/krb5/kadm5.acl.

Voir "Comment modifier les privilèges d'administration Kerberos" pour de plus amples renseignements.

Exemple--Création d'un nouveau principal

L'exemple suivant montre le panneau Attributs de base du principal au moment de la création d'un nouveau principal appelé pak. A ce stade-ci, la politique a été réglée à testuser.

Exemple--Création d'un nouveau principal (ligne de commande)

L'exemple ci-dessous utilise la commande add_principal de kadmin, qui permet de créer un nouveau principal appelé pak. La politique du principal est réglée à testuser.

kadmin: add_principal -policy testuser pak Entrez le mot de passe du principal "pak@ACME.COM": <tapez le mot de passe> Entrez de nouveau le mot de passe du principal "pak@ACME.COM": <tapez de nouveau le mot de passe> Principal "pak@ACME.COM" créé. kadmin: quit |

Comment dupliquer un principal

Cette procédure décrit comment utiliser tous les attributs d'un principal existant, ou une partie de ceux-ci, afin de créer un nouveau principal. Il n'existe pas d'équivalence de ligne de commande pour cette procédure.

-

Au besoin, démarrez l'outil d'administration SEAM.

Voir "Comment démarrer l'outil d'administration SEAM" pour de plus amples renseignements.

-

Cliquez sur l'onglet Principaux.

-

Dans la liste, sélectionnez le principal que vous voulez dupliquer et cliquez sur le bouton Dupliquer.

Le panneau Attributs de base du principal apparaît. Tous les attributs du principal sélectionné sont dupliqués, sauf les champs vides Nom du principal et Mot de passe.

-

Entrez un nom et un mot de passe de principal.

Le nom et le mot de passe du principal sont obligatoires. Si vous voulez créer un double exact du principal sélectionné, cliquez sur Enregistrer et passez directement à la dernière étape.

-

Attribuez différentes valeurs aux attributs du principal et cliquez sur Suivant pour préciser d'autres attributs.

Trois fenêtres contiennent les renseignements sur les attributs. Choisissez Aide contextuelle dans le menu Aide pour obtenir de l'information sur les divers attributs affichés dans chaque fenêtre, ou consultez "Description des panneaux de l'outil d'administration SEAM" pour la description de tous les attributs de principal.

-

Cliquez sur Enregistrer pour enregistrer le principal ou cliquez sur le bouton Terminé du dernier panneau.

-

Au besoin, définissez les privilèges d'administration Kerberos du principal dans le fichier /etc/krb5/kadm5.acl.

Voir "Comment modifier les privilèges d'administration Kerberos" pour de plus amples renseignements.

Comment modifier un principal

Cette procédure est suivie d'un exemple d'équivalence de ligne de commande.

-

Au besoin, démarrez l'outil d'administration SEAM.

Voir "Comment démarrer l'outil d'administration SEAM" pour de plus amples renseignements.

-

Cliquez sur l'onglet Principaux.

-

Dans la liste, sélectionnez le principal que vous voulez modifier et cliquez sur Modifier.

Le panneau Attributs de base du principal, contenant certains des attributs du principal, apparaît.

-

Modifiez les attributs du principal et cliquez sur Suivant pour modifier d'autres attributs.

Trois fenêtres contiennent les renseignements sur les attributs. Choisissez Aide contextuelle dans le menu Aide pour obtenir de l'information sur les divers attributs affichés dans chaque fenêtre, ou consultez "Description des panneaux de l'outil d'administration SEAM" pour la description de tous les attributs de principal.

Remarque :Vous ne pouvez pas modifier le nom d'un principal. Pour renommer un principal, vous devez d'abord le dupliquer, donner un nom au double, enregistrer ce dernier et enfin supprimer le principal original.

-

Cliquez sur Enregistrer pour enregistrer le principal ou cliquez sur le bouton Terminé du dernier panneau.

-

Modifiez les privilèges d'administration Kerberos du principal dans le fichier /etc/krb5/kadm5.acl.

Voir "Comment modifier les privilèges d'administration Kerberos" pour de plus amples renseignements.

Exemple--Modification du mot de passe d'un principal (ligne de commande)

L'exemple suivant utilise la commande change_password de kadmin, qui modifie le mot de passe du principal jdb. La commande change_password ne vous permet pas de remplacer ce mot de passe par un autre faisant partie de l'historique des mots de passe du principal.

kadmin: change_password jdb Entrez le mot de passe du principal "jdb": <tapez le nouveau mot de passe> Entrez de nouveau le mot de passe du principal "jdb": <tapez de nouveau le mot de passe> Mot de passe de "jdb@ACME.COM" modifié. kadmin: quit |

Pour modifier d'autres attributs d'un principal, utilisez la commande modify_principal de kadmin.

Comment supprimer un principal

Cette procédure est suivie d'un exemple d'équivalence de ligne de commande.

-

Au besoin, démarrez l'outil d'administration SEAM.

Voir "Comment démarrer l'outil d'administration SEAM" pour de plus amples renseignements.

-

Cliquez sur l'onglet Principaux.

-

Dans la liste, indiquez le principal que vous voulez supprimer et cliquez sur Supprimer.

Le principal est supprimé lorsque vous en confirmez la suppression.

-

Supprimez le principal du fichier ACL Kerberos, /etc/krb5/kadm5.acl.

Voir "Comment modifier les privilèges d'administration Kerberos" pour de plus amples renseignements.

Exemple--Suppression d'un principal (ligne de commande)

L'exemple ci-dessous utilise la commande delete_principal de kadmin, qui supprime le principal jdb.

kadmin: delete_principal pak Voulez-vous vraiment supprimer le principal "pak@ACME.COM"? (oui/non): oui Principal "pak@ACME.COM" supprimé. Assurez-vous d'avoir supprimé ce principal dans toutes les listes de contrôle d'accès avant de le réutiliser. kadmin: quit |

Comment définir des valeurs par défaut pour la création de nouveaux principaux

Il n'existe pas d'équivalence de ligne de commande pour cette procédure.

-

Au besoin, démarrez l'outil d'administration SEAM.

Voir "Comment démarrer l'outil d'administration SEAM" pour de plus amples renseignements.

-

Choisissez Propriétés dans le menu Edition.

La fenêtre Propriétés apparaît.

-

Sélectionnez les valeurs par défaut qui doivent être employées au moment de créer de nouveaux principaux.

Choisissez Aide contextuelle dans le menu Aide pour obtenir de l'information sur les divers attributs affichés dans chaque fenêtre,

-

Cliquez sur Enregistrer.

Comment modifier les privilèges d'administration Kerberos

Votre site contient probablement de nombreux principaux d'utilisateurs, mais vous préférez sans doute qu'un petit nombre d'entre eux soient en mesure d'administrer la base de données Kerberos. Ces privilèges d'administration de la base de données Kerberos sont établis par le fichier de liste de contrôle d'accès Kerberos (ACL), kadm5.acl(4). Le fichier kadm5.acl vous permet d'accorder ou de refuser les privilèges à certaines personnes ; vous pouvez également utiliser le caractère générique '*' dans le nom du principal pour préciser les privilèges accordés à des groupes de principaux.

-

Adoptez l'identité de superutilisateur sur le KDC maître.

-

Éditez le fichier /etc/krb5/kadm5.acl.

Toute entrée dans le fichier kadm5.acl doit respecter le format suivant :

principal privilèges [principal_cible]

principal

Le principal auquel sont accordés les privilèges. Le nom du principal peut contenir un caractère générique '*' dans n'importe quelle partie qui le compose, ce qui s'avère utile pour accorder le même privilège à un groupe de principaux. Par exemple, si vous voulez préciser tous les principaux dont le nom comporte l'instance admin , vous devez utiliser */admin@secteur. Veuillez noter que l'usage habituel d'une instance admin est d'accorder des privilèges distincts (comme l'accès à la base de données Kerberos au niveau administratif) à un principal Kerberos distinct. Par exemple, l'utilisateur jdb pourrait détenir un principal, appelé jdb/admin, qu'il peut utiliser à des fins administratives. De cette façon, jdb obtient des tickets jdb/admin uniquement au moment où il a réellement besoin d'utiliser ces privilèges.

privilèges

Permet de préciser les opérations qu'un principal est autorisé ou non à effectuer. Il s'agit d'une chaîne composée d'un ou de plusieurs caractères, indiqués ci-dessous, ou de leur contrepartie en majuscules. Si le caractère est entré en majuscule (ou qu'il n'est pas précisé), l'opération est refusée. Par contre, si le caractère est entré en minuscule, l'opération est autorisée.

a

Autorise [ou non] l'ajout de principaux ou de politiques.

d

Autorise [ou non] la suppression de principaux ou de politiques.

m

Autorise [ou non] la modification de principaux ou de politiques.

c

Autorise [ou non] la modification des mots de passe de principaux.

i

Autorise [ou non] les interrogations dans la base de données.

l

Autorise [ou non] l'affichage de listes de principaux ou de politiques de la base de données.

x ou *

Accorde tous les privilèges (admcil).

principal_cible

Lorsque ce champ comporte le nom d'un principal, les privilèges sont accordés au principal uniquement lorsqu'il effectue des opérations sur le principal_cible. Le nom du principal peut contenir le caractère générique '*' dans l'une ou l'autre des parties qui le composent, ce qui facilite le regroupement de principaux.

Exemple--Modification des privilèges d'administration Kerberos

L'entrée suivante du fichier kadm5.acl permet d'accorder tous les privilèges sur la base de données aux principaux du secteur ACME.COM comportant l'instance admin.

*/admin@ACME.COM * |

L'entrée suivante du fichier kadm5.acl accorde au principal jdb@ACME.COM le privilège d'ajouter, de répertorier et d'interroger les principaux comportant l'instance root.

jdb@ACME.COM ali */root@ACME.COM |

Administration des politiques

La présente section fournit les directives pas à pas permettant d'administrer les politiques à l'aide de l'outil d'administration SEAM. Elle contient des exemples d'équivalences de ligne de commande, si elles existent, faisant appel à la commande kadmin, à la suite de chaque procédure.

Tableau des tâches d'administration des politiques

Tableau 5-3 Tableau des tâches d'administration des politiques|

Tâche |

Description |

Pour des directives, consulter... |

|---|---|---|

|

Afficher la liste des politiques |

Pour afficher la liste des politiques, cliquez sur l'onglet Politiques. | |

|

Afficher les attributs d'une politique |

Pour afficher les attributs d'une politique, sélectionnez la politique dans la liste et cliquez sur le bouton Modifier. | |

|

Créer une nouvelle politique |

Pour créer une nouvelle politique, cliquez sur le bouton Créer nouveau dans le panneau Liste des politiques. | |

|

Dupliquer une politique |

Pour dupliquer une politique, sélectionnez-la dans la liste des politiques et cliquez sur le bouton Dupliquer. | |

|

Modifier une politique |

Pour modifier une politique, sélectionnez-la dans la liste des politiques et cliquez sur le bouton Modifier. Veuillez noter que vous ne pouvez pas modifier un nom de politique. Pour renommer une politique, vous devez d'abord la dupliquer, donner un nom au double, enregistrer ce dernier et enfin supprimer la politique originale. | |

|

Supprimer une politique |

Pour supprimer une politique, sélectionnez-la dans la liste des politiques et cliquez sur le bouton Supprimer. |

Comment afficher la liste des politiques

Cette procédure est suivie d'un exemple d'équivalence de ligne de commande.

-

Au besoin, démarrez l'outil d'administration SEAM.

Voir "Comment démarrer l'outil d'administration SEAM" pour de plus amples renseignements.

-

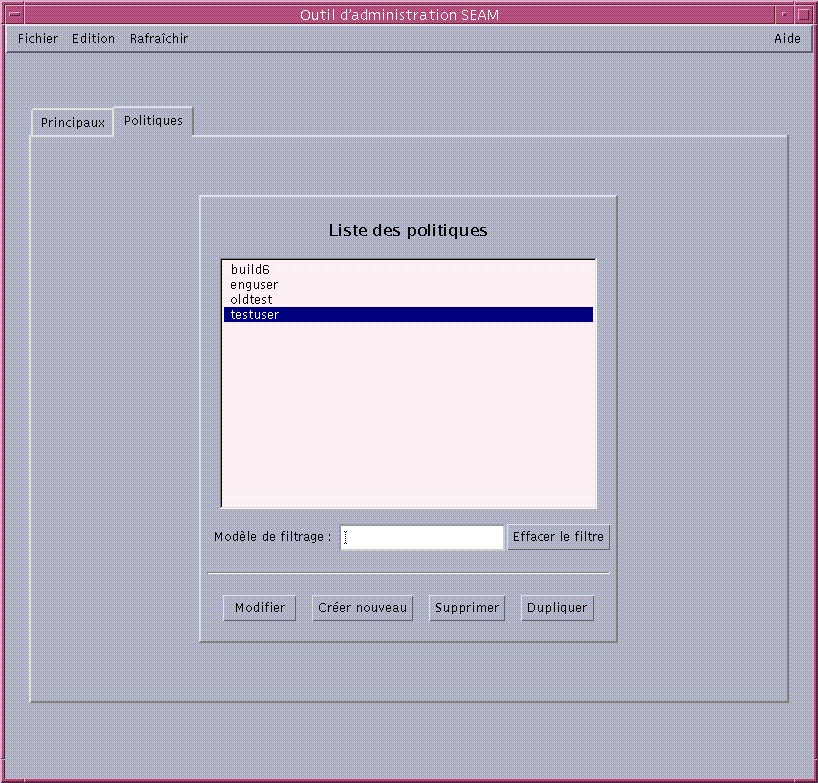

Cliquez sur l'onglet Politiques.

La liste des politiques apparaît.

-

Pour afficher un principal particulier ou une sous-liste de politiques, entrez une chaîne de filtrage dans le champ Modèle de filtrage et appuyez sur Entrée. Si le filtrage s'effectue correctement, la liste des politiques filtrées apparaît.

La chaîne de filtrage doit comporter au moins un caractère. Étant donné que le mécanisme de filtrage tient compte des majuscules et des minuscules, vous devez composer le filtre avec les caractères minuscules et majuscules appropriés. Par exemple, si vous entrez la chaîne de filtrage ge, le filtre ne permettra d'afficher que les politiques dont le nom comporte la chaîne ge (par exemple, george ou pige).

Pour afficher la liste intégrale des politiques, cliquez sur Effacer le filtre.

Exemple--Affichage de la liste des politiques (ligne de commande)

L'exemple suivant utilise la commande list_policies de kadmin pour afficher la liste de toutes les politiques correspondant à *user*. La commande list_policies autorise l'emploi de caractères génériques.

kadmin: list_policies *user* testuser enguser kadmin: quit |

Comment afficher les attributs d'une politique

Cette procédure est suivie d'un exemple d'équivalence de ligne de commande.

-

Au besoin, démarrez l'outil d'administration SEAM.

Voir "Comment démarrer l'outil d'administration SEAM" pour de plus amples renseignements.

-

Cliquez sur l'onglet Politiques.

-

Dans la liste, sélectionnez la politique que vous voulez afficher et cliquez sur Modifier.

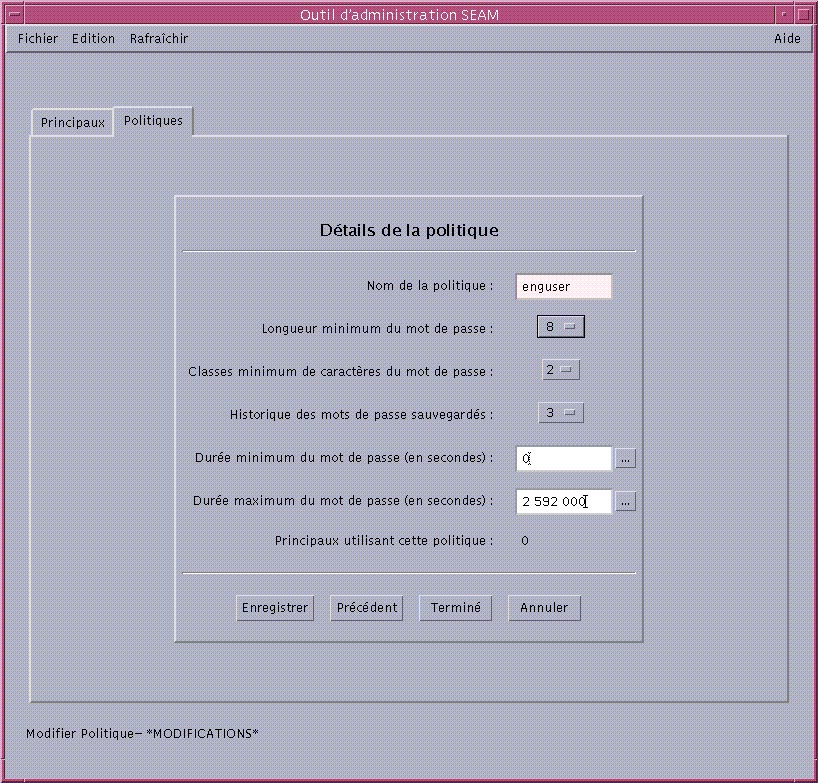

Le panneau Détails de la politique apparaît.

-

Cliquez sur Annuler lorsque vous avez terminé.

Exemple--Affichage des attributs d'une politique

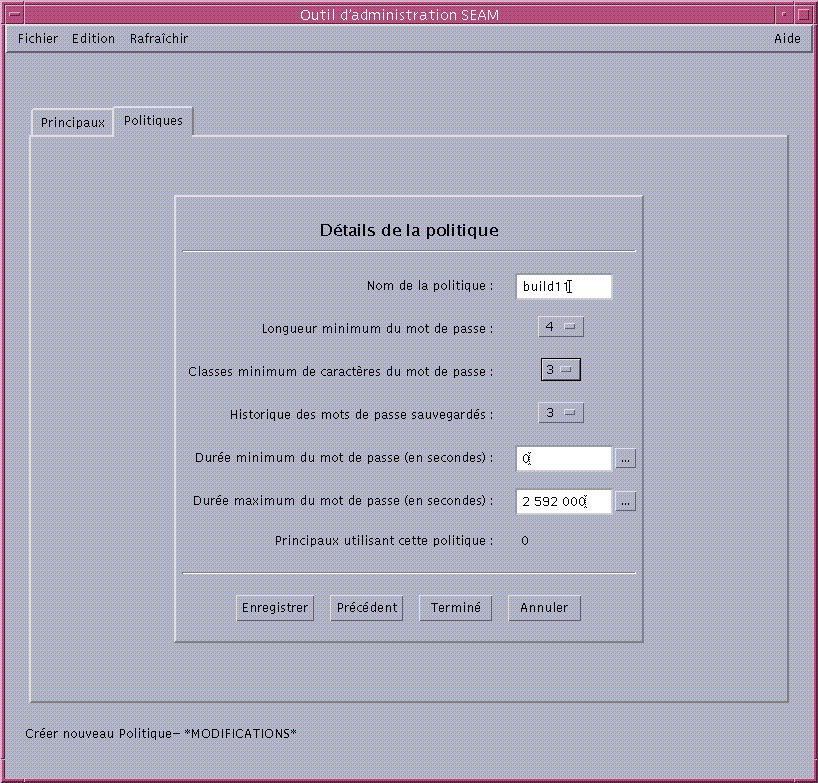

L'exemple ci-dessous présente le panneau Détails de la politique lorsque la politique test apparaît.

Exemple--Affichage des attributs d'une politique (ligne de commande)

L'exemple suivant utilise la commande get_policy de kadmin, qui affiche les attributs de la politique enguser.

kadmin: get_policy enguser Politique : enguser Durée de vie maximum du mot de passe : 2592000 Durée de vie minimum du mot de passe : 0 Longueur minimum du mot de passe : 8 Nombre minimum de classes de caractères du mot de passe : 2 Nombre d'anciennes clés conservées : 3 Compte de référence : 0 kadmin: quit |

Le compte de référence correspond au nombre de principaux utilisant la politique en question.

Comment créer une nouvelle politique

Cette procédure est suivie d'un exemple d'équivalence de ligne de commande.

-

Au besoin, démarrez l'outil d'administration SEAM.

Voir "Comment démarrer l'outil d'administration SEAM" pour de plus amples renseignements.

-

Cliquez sur l'onglet Politiques.

-

Cliquez sur Nouveau.

Le panneau Détails de la politique apparaît.

-

Entrez un nom de politique dans le champ Nom de politique.

Le nom de politique est obligatoire.

-

Attribuez des valeurs aux attributs de la politique.

Choisissez Aide contextuelle dans le menu Aide pour obtenir de l'information sur les divers attributs affichés dans chaque fenêtre, ou consultez le Tableau 5-7 pour la description de tous les attributs de politique.

-

Cliquez sur Enregistrer pour enregistrer la politique ou cliquez sur Terminé.

Exemple--Création d'une nouvelle politique

L'exemple qui suit montre la création d'une nouvelle politique appelée build11. À ce stade-ci, le nombre de classes minimum de caractères du mot de passe a été fixé à 3.

Exemple--Création d'une nouvelle politique (ligne de commande)

L'exemple suivant utilise la commande add_policy de kadmin afin de créer la politique build11, pour laquelle les mots de passe doivent être composés d'au moins 3 classes de caractères.

$ kadmin kadmin: add_policy -minclasses 3 build11 kadmin: quit |

Comment dupliquer une politique

La présente procédure décrit comment utiliser tous les attributs d'une politique, ou une partie de ceux-ci, afin de créer une nouvelle politique. Il n'existe pas d'équivalence de ligne de commande pour cette procédure.

-

Au besoin, démarrez l'outil d'administration SEAM.

Voir "Comment démarrer l'outil d'administration SEAM" pour de plus amples renseignements.

-

Cliquez sur l'onglet Politiques.

-

Dans la liste, sélectionnez la politique que vous voulez dupliquer et cliquez sur Dupliquer.

Le panneau Détails de la politique apparaît. Tous les attributs de la politique sélectionnée sont dupliqués, sauf le champ vide Nom de la politique.

-

Dans le champ Nom de la politique, donnez un nom à la politique dupliquée.

Le nom de politique est obligatoire. Pour créer un double fidèle de la politique sélectionnée, cliquez sur Enregistrer et passez directement à la dernière étape.

-

Attribuez différentes valeurs aux attributs de la politique.

Choisissez Aide contextuelle dans le menu Aide pour obtenir de l'information sur les divers attributs affichés dans chaque fenêtre, ou consultez le Tableau 5-7 pour la description de tous les attributs de politique.

-

Cliquez sur Enregistrer pour enregistrer la politique ou cliquez sur Terminé.

Comment modifier une politique

Cette procédure est suivie d'un exemple d'équivalence de ligne de commande.

-

Au besoin, démarrez l'outil d'administration SEAM.

Voir "Comment démarrer l'outil d'administration SEAM" pour de plus amples renseignements.

-

Cliquez sur l'onglet Politiques.

-

Dans la liste, sélectionnez la politique que vous voulez modifier et cliquez sur Modifier.

Le panneau Détails de la politique apparaît.

-

Modifiez les attributs de la politique.

Choisissez Aide contextuelle dans le menu Aide pour obtenir de l'information sur les divers attributs affichés dans chaque fenêtre, ou consultez le Tableau 5-7 pour la description de tous les attributs de politique.

Remarque :Vous ne pouvez pas modifier le nom d'une politique. Pour renommer une politique, vous devez d'abord la dupliquer, donner un nom au double, enregistrer ce dernier et enfin supprimer la politique originale.

-

Cliquez sur Enregistrer pour enregistrer la politique ou cliquez sur Terminé.

Exemple--Modification d'une politique (ligne de commande)

L'exemple ci-dessous utilise la commande modify_policy de kadmin, qui fixe la longueur minimum du mot de passe de la politique build11 à cinq caractères.

$ kadmin kadmin: modify_policy -minlength 5 build11 kadmin: quit |

Comment supprimer une politique

Cette procédure est suivie d'un exemple d'équivalence de ligne de commande.

-

Au besoin, démarrez l'outil d'administration SEAM.

Voir "Comment démarrer l'outil d'administration SEAM" pour de plus amples renseignements.

-

Cliquez sur l'onglet Politiques.

Remarque :Avant de supprimer une politique, vous devez la supprimer de chaque principal qui l'utilise (vous devez modifier l'attribut de la politique du principal). Lorsqu'un principal utilise une politique, celle-ci ne peut pas être supprimée.

-

Dans la liste, sélectionnez la politique que vous voulez supprimer et cliquez sur Supprimer.

La politique est supprimée lorsque vous en confirmez la suppression.

Exemple--Suppression d'une politique (ligne de commande)

L'exemple suivant utilise la commande delete_policy de kadmin, qui supprime la politique build11.

kadmin: delete_policy build11 Voulez-vous vraiment supprimer la politique "build11"? (oui/non): oui kadmin: quit |

Avant de supprimer une politique, vous devez la supprimer de chaque principal qui l'utilise (avec la commande modify_principal -politique de kadmin avec les principaux). La commande delete_policy échouera si la politique est en cours d'utilisation par un principal.

Référence de l'outil d'administration SEAM

La présente section contient des renseignements de référence au sujet de l'outil d'administration SEAM.

Description des panneaux de l'outil d'administration SEAM

La présente section fournit une description de tous les attributs de principal et de politique que l'outil SEAM permet de spécifier ou d'afficher. Les attributs sont organisés en fonction du panneau dans lequel ils sont affichés.

Tableau 5-4 Attributs du panneau de base du principal|

Attribut |

Description |

|---|---|

|

Nom de principal |

Nom du principal (partie primaire /instance d'un nom de principal complet). Un principal a une identité unique à laquelle le KDC peut attribuer des tickets. Si vous modifiez un principal, vous ne pouvez pas en changer le nom. |

|

Mot de passe |

Mot de passe du principal. Le bouton Générer un mot de passe aléatoire permet de créer un mot de passe aléatoire pour le principal. |

|

Politique |

Menu des politiques disponibles pour le principal. |

|

Le compte expire |

Date et heure d'expiration du compte du principal. Lorsque le compte expire, le principal ne peut plus obtenir de ticket d'octroi de tickets ni ouvrir de session. |

|

Dernière modification du principal |

Date de la dernière modification de l'information sur le principal. (En lecture seule) |

|

Modifié par |

Nom du dernier principal à avoir modifié le compte pour ce principal. (En lecture seule) |

|

Commentaires |

Commentaires sur le principal (par exemple, 'Compte temporaire'). |

Tableau 5-5 Attributs du panneau Détails du principal

|

Attribut |

Description |

|---|---|

|

Dernière réussite |

Date et heure de la dernière connexion réussie du principal. (En lecture seule) |

|

Dernier échec |

Date et heure du dernier échec de connexion du principal. (En lecture seule) |

|

Nombre d'échecs |

Nombre d'échecs de connexion du principal. (En lecture seule) |

|

Dernière modification du mot de passe |

Date et heure du dernier changement de mot de passe du principal. (En lecture seule) |

|

Le mot de passe expire |

Date et heure d'expiration prévue du mot de passe courant du principal. |

|

Version de la clé |

Numéro de version de la clé du principal ; normalement, il n'est changé que si l'intégrité du mot de passe a été compromise. |

|

Durée de vie maximum (en secondes) |

Durée de vie maximum d'un ticket attribué au nouveau principal (sans renouvellement). |

|

Renouvellement maximum (en secondes) |

Durée maximum de renouvellement d'un ticket existant pour le principal. |

Tableau 5-6 Attributs du panneau Indicateurs du principal

|

Attribut (boutons radio) |

Description |

|---|---|

|

Désactiver le compte |

Si cette case est cochée, le principal ne peut pas se connecter. Il est ainsi plus facile de désactiver temporairement un compte de principal pour une raison ou une autre. |

|

Exiger un changement de mot de passe |

Si cette case est cochée, le mot de passe courant du principal expire et force l'utilisateur à créer un nouveau mot de passe avec la commande kpasswd . Cette fonction s'avère utile lorsqu'il est nécessaire de changer le mot de passe en cas d'atteinte à la sécurité. |

|

Permettre les tickets postdatés |

Si cette case est cochée, le principal peut obtenir des tickets postdatés. Par exemple, il peut être nécessaire d'utiliser des tickets postdatés avec les tâches cron s'exécutant après les heures normales et ne qui ne peuvent obtenir de tickets à l'avance en raison de leur courte durée. |

|

Permettre les tickets transférables |

Si cette case est cochée, le principal peut obtenir des tickets transférables. Ces tickets transférables sont transférés à l'hôte distant pour autoriser une session à connexion unique. Par exemple, si vous utilisez des tickets transférables et que vous vous authentifiez via ftp ou rsh, d'autres services comme NFS sont disponibles sans que vous soyez invité à entrer un autre mot de passe. |

|

Permettre les tickets renouvelables |

Si cette case est cochée, le principal peut obtenir des tickets renouvelables. Un principal peut reporter automatiquement la date ou l'heure d'expiration d'un ticket renouvelable (au lieu d'obtenir un nouveau ticket après expiration). Actuellement, le service NFS est le seul qui est en mesure de renouveler des tickets. |

|

Permettre les tickets à proxy |

Si cette case est cochée, le principal peut obtenir des tickets à proxy. Un ticket à proxy peut être utilisé par un service, au nom d'un client, afin d'exécuter une opération pour ce client. Avec un ticket à proxy, un service peut adopter l'identité d'un client et obtenir un ticket d'un autre service, mais non un ticket d'octroi de tickets. |

|

Permettre les tickets de service |

Si cette case est cochée, des tickets de service peuvent être attribués au principal. Il ne faut toutefois pas autoriser l'émission de tickets de service aux principaux kadmin/nom_hôte et changepw/nom_hôte. De cette façon, ces principaux ne peuvent que mettre à jour la base de données KDC. |

|

Permettre l'authentification par ticket d'octroi de tickets |

Si cette case est cochée, le principal de service peut fournir des services à un autre principal. Plus précisément, le KDC peut émettre un ticket de service au principal de service. Cet attribut ne s'applique qu'aux principaux de service. Si cette case n'est pas cochée, des tickets de service ne peuvent pas être émis au principal de service. |

|

Permettre l'authentification en double |

Si cette case est cochée, le principal d'utilisateur peut obtenir des tickets de service pour d'autres principaux d'utilisateur. Cet attribut ne s'applique qu'aux principaux d'utilisateur. Si cette case n'est pas cochée, le principal d'utilisateur peut quand même obtenir des tickets de service pour des principaux de service, mais non pour d'autres principaux d'utilisateurs. |

|

Préauthentification requise |

Si cette case est cochée, le KDC n'envoie un ticket d'octroi de tickets demandé par le principal que s'il peut l'authentifier (via le logiciel) comme demandeur réel du ticket d'octroi de tickets. Cette préauthentification exige habituellement un mot de passe additionnel (provenant d'une carte DES, par exemple). Si cette case n'est pas cochée, le KDC n'a pas à authentifier le principal avant de lui envoyer un ticket d'octroi de tickets demandé. |

|

Exiger une authentification matérielle |

Si cette case est cochée, le KDC n'envoie un ticket d'octroi de tickets demandé par le principal que s'il peut l'authentifier (via le matériel) comme demandeur réel du ticket d'octroi de tickets. Ce mécanisme de préauthentification matérielle peut être un lecteur de bague Java ou un autre mécanisme semblable. Si cette case n'est pas cochée, le KDC n'a pas à authentifier le principal avant de lui envoyer un ticket d'octroi de tickets demandé. |

Tableau 5-7 Attributs du panneau de base de la politique

|

Attribut |

Description |

|---|---|

|

Nom de politique |

Nom de la politique. Une politique est un ensemble de règles régissant le mot de passe et les tickets d'un principal. Si vous modifiez une politique, vous ne pouvez pas en changer le nom. |

|

Longueur minimum du mot de passe |

Longueur minimum du mot de passe du principal. |

|

Classes minimum de caractères du mot de passe |

Le nombre minimum de types de caractères différents que doit obtenir le mot de passe du principal. La valeur 2, par exemple, signifie que le mot de passe doit contenir au moins deux types de caractères différents, tels des lettres et des chiffres (jupiter6). La valeur 3 signifie que le mot de passe doit contenir au moins trois types de caractères différents, tels des lettres, des chiffres et un signe de ponctuation (jupiter6!), et ainsi de suite. La valeur 1 n'établit en fait aucune restriction quant aux différents types de caractères dans le mot de passe. |

|

Historique des mots de passe sauvegardés |

Nombre de mots de passe utilisés antérieurement par le principal et qui ne peuvent pas être réutilisés. |

|

Durée minimum du mot de passe (en secondes) |

Durée minimum d'utilisation du mot de passe avant qu'il soit possible de le changer. |

|

Durée maximum du mot de passe (en secondes) |

Durée maximum d'utilisation du mot de passe avant qu'il doive être changé. |

|

Principaux utilisant cette politique |

Nombre de principaux auxquels cette politique s'applique actuellement. (En lecture seule) |

Utilisation de l'outil d'administration SEAM avec les privilèges d'administration Kerberos restreints

Toutes les fonctions de l'outil d'administration SEAM sont disponibles lorsque votre principal admin détient tous les privilèges d'administration de la base de données Kerberos. Il est toutefois possible de restreindre l'étendue des privilèges afin de n'autoriser que l'affichage de la liste des principaux ou la modification du mot de passe d'un principal. Même avec des privilèges d'administration Kerberos restreints, vous pouvez toujours utiliser l'outil d'administration SEAM ; cependant, certains éléments de l'outil changent en fonction des privilèges d'administration Kerberos que vous ne détenez pas. Le Tableau 5-8 permet de voir la relation entre l'outil SEAM et vos privilèges d'administration Kerberos.

L'aspect visuel le plus important du changement de l'outil SEAM apparaît lorsque vous ne détenez pas le privilège de liste. En l'absence ce dernier, le panneau Liste n'affiche pas la liste de principaux et des politiques que vous voulez manipuler. Vous devez plutôt utiliser le champ Nom des panneaux Liste pour spécifier le principal ou la politique sur lesquels vous désirez travailler.

Si vous ouvrez une session dans l'outil SEAM et que vous ne détenez pas suffisamment de privilèges pour effectuer les tâches nécessaires, le message suivant apparaît, puis vous êtes ramené à la fenêtre de connexion :

Privilèges insuffisants pour utiliser gkadmin : ADMCIL. Essayez un autre principal. |

Pour changer les privilèges d'un principal et lui permettre d'administrer la base de données Kerberos, voyez la section "Comment modifier les privilèges d'administration Kerberos".

Tableau 5-8 Utilisation de l'outil SEAM avec privilèges d'administration Kerberos restreints|

Si vous ne détenez pas ce privilège... |

L'outil SEAM change comme suit... |

|---|---|

|

a (ajouter) |

Les boutons Créer nouveau et Dupliquer sont désactivés dans les panneaux Liste des principaux et Liste des politiques. Sans le privilège d'ajout, la création et la duplication de principaux ou de politiques ne sont pas autorisées. |

|

d (supprimer) |

Le bouton Supprimer est désactivé dans les panneaux Liste des principaux et Liste des politiques. Sans le privilège de suppression, la suppression de principaux ou de politiques n'est pas autorisée. |

|

m (modifier) |

Le bouton Modifier est désactivé dans les panneaux Liste de principaux et Liste des politiques. Sans le privilège de modification, la modification de principaux ou de politiques n'est pas autorisée. De plus, lorsque le bouton Modifier est désactivé, la modification du mot de passe d'un principal n'est pas autorisée, même si vous détenez le privilège de changer le mot de passe. |

|

c (changer le mot de passe) |

Le champ Mot de passe du panneau Attributs de base du principal est en lecture seule, et son contenu ne peut pas être modifié. Sans le privilège de changer le mot de passe, la modification du mot de passe d'un principal n'est pas autorisée. Veuillez noter que, même si vous détenez le privilège de changer le mot de passe, vous devez également détenir le privilège de modification pour changer le mot de passe d'un principal. |

|

i (interrogation de la base de données) |

Les boutons Modifier et Dupliquer sont désactivés dans les panneaux Liste de principaux et Liste des politiques. Sans le privilège d'interrogation, la modification et la duplication de principaux ou de politiques ne sont pas autorisées. De plus, lorsque le bouton Modifier est désactivé, la modification du mot de passe d'un principal n'est pas autorisée, même si vous détenez le privilège de changer le mot de passe. |

|

l (répertorier) |

La liste des principaux et des politiques dans les panneaux de liste est désactivée. Sans le privilège de liste, vous devez spécifier le nom du principal ou de la politique voulu dans le champ Nom des panneaux de liste. |

Administration des tables de clés

Chaque hôte fournissant un service doit posséder un fichier local, appelé table de clés, contenant le principal du service correspondant, c'est-à-dire la clé de service. Le service utilise la clé de service pour s'authentifier auprès du KDC ; cette clé n'est connue que de Kerberos et du service lui-même. Dans le cas d'un serveur NFS compatible Kerberos, on doit y retrouver une table de clés contenant son principal de service nfs.

Pour ajouter une clé de service à la table de clés, vous ajoutez le principal de service approprié à une table de clés de l'hôte avec la commande ktadd de kadmin. De plus, étant donné que vous ajoutez un principal de service à la table de clés, le principal doit déjà exister dans la base de données Kerberos pour que kadmin puisse en vérifier l'existence. Le chemin d'accès par défaut du fichier de table de clés sur le KDC maître est /etc/krb5/kadm5.keytab. Dans le cas des serveurs fournissant des services compatibles Kerberos, le chemin d'accès par défaut de ce même fichier est /etc/krb5/krb5.keytab.

Une table de clés est semblable à un mot de passe de l'utilisateur. Il est aussi important pour les utilisateurs de protéger leurs mots de passe que pour les serveurs d'applications de protéger leurs tables de clés. Vous devez toujours stocker les tables de clés sur disque local, n'autoriser leur lecture que par un superutilisateur, et ne jamais envoyer de tables de clés sur un réseau non sécurisé.

Il existe également un autre cas particulier où l'ajout d'un principal root à la table de clés d'un hôte s'avère nécessaire. Essentiellement, si vous voulez qu'un utilisateur du client SEAM puisse monter des systèmes de fichiers NSF compatibles Kerberos avec l'authentification automatique Kerberos, vous devez ajouter le principal root du client à sa table de clés. Autrement, les utilisateurs doit employer la commande kinit en tant que superutilisateur pour obtenir les justificatifs d'identité du principal root du client, chaque fois qu'ils veulent monter un système de fichiers NFS compatibles Kerberos, même à l'aide de l'agent de montage automatique. Voir "Configuration de l'authentification de superutilisateur pour le montage des systèmes de fichiers NFS" pour de plus amples renseignements.

Remarque :

Lorsque vous définissez un KDC maître, vous devez ajouter les principaux kadmind et changepw au fichier kadm5.keytab , de sorte que le KDC puisse déchiffrer les tickets Kerberos de l'administrateur et déterminer s'il doit ou non leur donner accès à la base de données.

La commande ktutil peut servir également à l'administration des tables de clés. ktutil est une interface interactive à ligne de commande vous permettant de gérer la table de clés d'un hôte local sans détenir de privilèges d'administration Kerberos, étant donné que ktutil n'intervient pas au niveau de la base de données Kerberos comme le fait kadmin. Donc, lorsqu'un principal a été ajouté à la table de clés, vous pouvez utiliser ktutil pour afficher la liste des clés d'une table ou pour désactiver temporairement l'authentification requise par un service.

Tableau des tâches d'administration des tables de clés

Tableau 5-9 Tableau des tâches d'administration des tables de clés|

Tâche |

Description |

Pour des directives, consulter... |

|---|---|---|

|

Ajouter un principal de service à une table de clés |

La commande ktadd de kadmin permet d'ajouter un principal de service à une table de clés. |

"Comment ajouter un principal de service à une table de clés" |

|

Supprimer un principal de service d'une table de clés |

La commande ktremove de kadmin permet de supprimer un principal de service d'une table de clés. |

"Comment supprimer un principal de service d'une table de clés" |

|

Afficher la liste de clés (principaux) d'une table de clés |

La commande ktutil permet d'afficher la liste de clés d'une table de clés. |

"Comment afficher la liste de clés (principaux) d'une table de clés" |

|

Désactiver temporairement l'authentification pour un service d'un hôte |

Cette procédure constitue un moyen rapide de désactiver temporairement l'authentification requise par un service sur un hôte sans détenir de privilèges kadmin. Avant de supprimer le principal de service de la table de clés du serveur avec ktutil, faites une copie de la table de clés originale et placez-la dans un répertoire temporaire. Pour réactiver le service, vous n'avez qu'à transférer cette copie dans son répertoire d'origine. |

"Comment désactiver temporairement l'authentification pour un service sur un hôte" |

Comment ajouter un principal de service à une table de clés

-

Assurez-vous que le principal existe déjà dans la base de données Kerberos.

Voir "Comment afficher la liste des principaux" pour de plus amples renseignements.

-

Adoptez l'identité de superutilisateur sur l'hôte requérant l'ajout d'un principal à sa table de clés.

-

Exécutez la commande kadmin.

# /usr/krb5/sbin/kadmin

-

Ajoutez un principal à la table de clés avec la commande ktadd.

kadmin: ktadd [-k table_clés] [-q] [principal | -glob principal_exp]

-k table_clés

Indique la table de clés. /etc/krb5/krb5.keytab est utilisé par défaut.

-q

Affiche de l'information moins verbeuse.

principal

Principal qui doit être ajouté à la table de clés. Vous pouvez ajouter les principaux de service suivants : host, root, nfs et ftp.

-glob principal_exp

Tous les principaux correspondants à l'expression du principal sont ajoutés à la table de clés. Les règles régissant l'expression du principal sont identiques à celles de la commande list_principals de kadmin.

-

Quittez la commande kadmin.

kadmin: quit

Exemple--Ajout d'un principal de service à une table de clés

Dans l'exemple suivant, les principaux kadmin/admin et kadmin/changepw sont ajoutés à la table de clés d'un KDC maître. Dans ce cas-ci, le fichier de table de clés doit être celui précisé dans le fichier kdc.conf.

kdc1 # /usr/krb5/bin/kadmin.local kadmin.local: ktadd -k /etc/krb5/kadm5.keytab kadmin/admin kadmin/changepw Entrée du principal kadmin/admin@ACME.COM avec numéro de version de clé 3 et type de chiffrement DES-CBC-CRC ajoutée à la table de clés WRFILE:/etc/krb5/kadm5.keytab. Entrée du principal kadmin/changepw@ACME.COM avec numéro de version de clé 3 et type de chiffrement DES-CBC-CRC ajoutée à la table de clés WRFILE:/etc/krb5/kadm5.keytab. kadmin.local : quit |

Dans l'exemple suivant, le principal host de denver est ajouté à la table de clés de denver afin de permettre l'authentification des services de réseaux de denver par le KDC.

denver # /usr/krb5/bin/kadmin kadmin: ktadd host/denver@acme.com@ACME.COM kadmin: Entrée du principal host/denver@acme.com@ACME.COM avec numéro de version de clé 2 et type de chiffrement DES-CBC-CRC ajoutée à la table de clés WRFILE:/etc/krb5/krb5.keytab. kadmin: quit |

Comment supprimer un principal de service d'une table de clés

-

Adoptez l'identité de superutilisateur sur l'hôte requérant la suppression d'un principal dans sa table de clés.

-

Exécutez la commande kadmin.

# /usr/krb5/bin/kadmin

-

Facultatif. Utilisez la commande ktutil pour afficher la liste courante des principaux (clés) de la table de clés.

Voir "Comment afficher la liste de clés (principaux) d'une table de clés" pour de plus amples renseignements.

-

Supprimez un principal de la table de clés avec la commande ktremove.

kadmin: ktremove [-k table_clés] [-q] principal [kvno | all | old ]

-k table_clés

Indique la table de clés. /etc/krb5/krb5.keytab est utilisé par défaut.

-q

Affiche de l'information moins verbeuse.

principal

Principal qui doit être supprimé de la table de clés.

kvno

Supprime toutes les entrées du principal précisé, dont le kvno (numéro de version de clé) correspond à kvno.

all

Supprime toutes les entrées du principal précisé.

old

Supprime toutes les entrées du principal précisé, à l'exception de celles dont le numéro de version de clé est le plus élevé.

-

Quittez la commande kadmin.

kadmin: quit

Exemple--Suppression d'un principal de service d'une table de clés

Dans l'exemple suivant, le principal host de denver est supprimé du fichier de table de clés de denver.

denver # /usr/krb5/bin/kadmin kadmin: ktremove host/denver.acme.com@ACME.COM kadmin : Entrée du principal host/denver.acme.com@ACME.COM avec numéro de version de clé 3 supprimée de la table de clés WRFILE:/etc/krb5/krb5.keytab. kadmin : quit |

Comment afficher la liste de clés (principaux) d'une table de clés

-

Adoptez l'identité de superutilisateur sur l'hôte contenant la table de clés.

Remarque :Bien qu'il soit possible de créer des tables de clés détenues par d'autres utilisateurs, seule la propriété root permet de déterminer l'emplacement par défaut de la table de clés.

-

Exécutez la commande ktutil.

# /usr/krb5/bin/ktutil

-

Effectuez la lecture du tampon de liste de clés avec la commande read_kt .

ktutil: read_kt table_clés

-

Affichez le tampon de liste de clés avec la commande list.

ktutil : list

Le tampon de la liste de clés courante apparaît.

-

Quittez la commande ktutil.

ktutil: quit

Exemple--Affichage de la liste de clés (principaux) d'une table de clés

L'exemple suivant affiche la liste de clés du fichier /etc/krb5/krb5.keytab de l'hôte denver.

denver # /usr/krb5/bin/ktutil

ktutil: read_kt /etc/krb5/krb5.keytab

ktutil: list

emplacement no_version_clé Principal

---- ---- ---------------------------------------

1 5 host/denver@ACME.COM

ktutil : quit

|

Comment désactiver temporairement l'authentification pour un service sur un hôte

Certaines situations peuvent vous obliger à désactiver temporairement le mécanisme d'authentification d'un service, comme rlogin ou ftp, sur un serveur d'applications en réseau. Vous pourriez par exemple interdire l'accès à un système pendant sa maintenance. La commande ktutil vous permet d'activer ce blocage en supprimant le principal de service de la table de clés du serveur, sans détenir de privilèges kadmin. Pour réactiver l'authentification, il suffit de transférer la copie de la table de clés originale vers son emplacement d'origine.

Remarque :

La plupart des services sont configurés par défaut de manière à exiger l'authentification. Autrement, le service fonctionnera même si vous désactivez l'authentification du service.

-

Adoptez l'identité de superutilisateur sur l'hôte contenant la table de clés.

Remarque :Bien qu'il soit possible de créer des tables de clés détenues par d'autres utilisateurs, l'emplacement par défaut de la table de clés exige des privilèges de superutilisateur.

-

Enregistrez la table de clés courante dans un fichier temporaire.

-

Exécutez la commande ktutil.

# /usr/krb5/bin/ktutil

-

Effectuez la lecture de la table de clés dans le tampon de liste de clés avec la commande read_kt .

ktutil: read_kt table_clés

-

Affichez le tampon de liste de clés avec la commande list.

ktutil: list

Le tampon de la liste de clés courante apparaît. Prenez note du numéro d'emplacement du service que vous voulez désactiver.

-

Pour désactiver temporairement le service d'un hôte, supprimez le principal de service dans le tampon de liste de clés avec la commande delete_entry.

ktutil: delete_entry numéro_emplacement

numéro_emplacement

Numéro d'emplacement du principal de service à supprimer, affiché avec la commande list.

-

Enregistrez le tampon de liste de clés dans la table de clés avec la commande write_kt.

ktutil: write_kt table_clés

-

Quittez la commande ktutil.

ktutil: quit

-

Pour réactiver le service, transférez le fichier temporaire contenant la table de clés originale vers son emplacement d'origine.

Exemple--Désactivation temporaire d'un service sur un hôte

Dans l'exemple qui suit, le service host de l'hôte denver est temporairement désactivé. Pour réactiver le service d'hôte de denver, remplacez le fichier /etc/krb5/krb5.keytab par le fichier krb5.keytab.temp.

denver # cp /etc/krb5/krb5.keytab /etc/krb5/krb5.keytab.temp

denver # /usr/krb5/bin/ktutil

ktutil :read_kt /etc/krb5/krb5.keytab

ktutil :list

emplacement no_version_clé Principal

---- ---- ---------------------------------------

1 8 root/denver@ACME.COM

2 5 host/denver@ACME.COM

ktutil :delete_entry 2

ktutil :list

emplacement no_version_clé Principal

---- ---- --------------------------------------

1 8 root/denver@ACME.COM

ktutil :write_kt /etc/krb5/krb5.keytab

ktutil: quit

|

- © 2010, Oracle Corporation and/or its affiliates