Capítulo 5 Administración de principales y normas

Este capítulo proporciona procedimientos para gestionar los principales y sus normas asociadas. También muestra cómo gestionar la tabla de claves de un sistema.

Este capítulo es útil para quienquiera que necesite administrar los principales y las normas. Para sacar el mejor provecho de él, debería estar familiarizado con éstos, lo que incluye tener en cuenta la planificación. Consulte Capítulo 1 y Capítulo 2, respectivamente.

Ésta es una lista de las instrucciones paso a paso de este capítulo.

-

"Configuración de los valores predeterminados para crear principales nuevos"

-

"Modificación de los privilegios de administración de Kerberos"

-

"Eliminación de un principal de servicio de una tabla de claves"

-

"Muestra de la lista de claves (principales) de una tabla de claves"

-

"Inhabilitación temporal de la autenticación para un servicio de un sistema"

Formas de administrar los principales y las normas

La base de datos de Kerberos del KDC maestro contiene todos los principales de Kerberos de su ámbito, sus contraseñas, sus normas y otro tipo de información administrativa. Para crear o suprimir principales y modificar sus atributos, puede utilizar los comandos kadmin(1M) o gkadmin(1M).

El comando kadmin proporciona una interfaz de línea de comandos interactiva que permite mantener los principales, normas y tablas de claves de Kerberos. Este comando tiene dos versiones: kadmin, que utiliza la autenticación de Kerberos para funcionar de forma segura desde cualquier parte de la red, y kadmin.local, que debe ejecutarse directamente en el KDC maestro. La funcionalidad de ambas versiones es idéntica, excepto en que kadmin utiliza Kerberos para autenticar al usuario. La versión local es necesaria si desea definir una parte de la base de datos suficiente para poder utilizar la versión remota.

Con el producto SEAM también se proporciona la Herramienta de administración de SEAM, gkadmin, que es una interfaz gráfica de usuario (GUI) interactiva que proporciona básicamente la misma funcionalidad que el comando kadmin. Para obtener más información, véase "Herramienta de administración de SEAM".

Herramienta de administración de SEAM

La Herramienta de administración de SEAM es una interfaz gráfica de usuario (GUI) interactiva que permite mantener los principales y las normas de Kerberos. Proporciona básicamente la misma funcionalidad que el comando kadmin; sin embargo, no admite la gestión de tablas de claves. Para administrar éstas debe utilizar el comando kadmin, que se describe en "Administración de tablas de claves".

Al igual que el comando kadmin, SEAM Tool utiliza la autentificación Kerberos y RPC encriptado para funcionar con seguridad desde cualquier parte de la red. SEAM Tool permite:

-

Crear principales nuevos basados en valores predeterminados o en principales existentes

-

Crear normas nuevas basadas en normas existentes

-

Agregar comentarios a los principales

-

Configurar valores predeterminados para crear principales nuevos

-

Iniciar una sesión como otro principal sin salir de la herramienta

-

Imprimir o guardar las listas de principales y normas

-

Ver y buscar en las listas de principales y normas

SEAM Tool también proporciona ayuda en línea contextual y general.

Los mapas de tareas siguientes proporcionan indicaciones a las diversas tareas que puede hacer con SEAM Tool:

Además, si desea obtener descripciones de todos los atributos de principal o de norma que puede especificar o ver en la Herramienta SEAM vaya a "Descripciones de los paneles de SEAM Tool".

Equivalentes de línea de comandos de SEAM Tool

Este apartado enumera los comandos de kadmin que proporcionan la misma funcionalidad que SEAM Tool y que pueden utilizarse sin ejecutar el sistema X Window. Aunque la mayoría de los procedimientos de este capítulo utilizan SEAM Tool, muchos de ellos también proporcionan ejemplos correspondientes mediante los equivalentes de línea de comandos.

Tabla 5-1 Equivalentes de línea de comandos de SEAM Tool.|

Procedimiento |

Comando de kadmin |

|---|---|

|

Ver la lista de principales |

list_principals o get_principals |

|

Ver los atributos de un principal |

get_principal |

|

Crear un principal nuevo |

add_principal |

|

Duplicar un principal |

Sin equivalente de línea de comandos |

|

Modificar un principal |

modify_principal y change_password |

|

Suprimir un principal |

delete_principal |

|

Configurar los valores predeterminados para la creación de principales nuevos |

Sin equivalente de línea de comandos |

|

Ver la lista de normas |

list_policies o get_policies |

|

Ver los atributos de una norma |

get_policy |

|

Crear una norma nueva |

add_policy |

|

Modificar una norma |

modify_policy |

|

Duplicar una norma |

Sin equivalente de línea de comandos |

|

Suprimir una norma |

delete_policy |

Archivos modificados por SEAM Tool

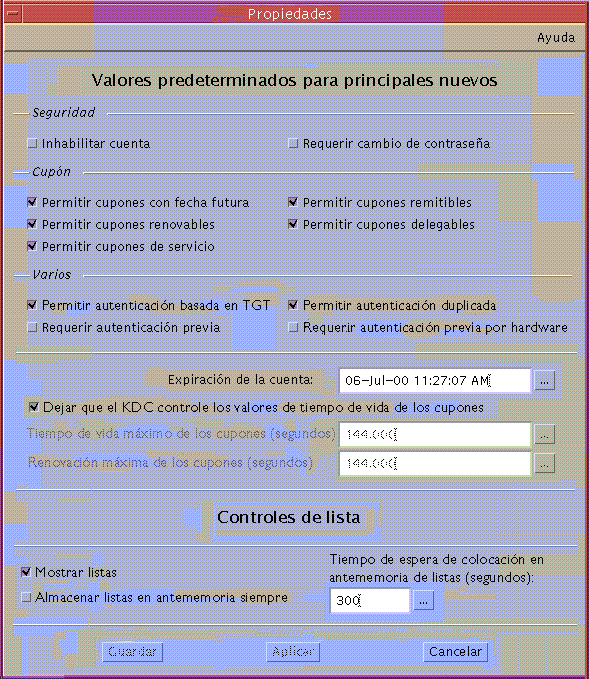

El único archivo que modifica SEAM Tool es el archivo $HOME/.gkadmin . Contiene los valores predeterminados para crear principales nuevos y se puede actualizar con Propiedades desde el menú Editar.

Características de impresión y de ayuda en línea de SEAM Tool

SEAM Tool proporciona características de impresión y de ayuda en línea. Desde el menú Imprimir, puede enviar a una impresora o un archivo:

-

La lista de los principales disponibles en el KDC maestro especificado

-

La lista de las normas disponibles en el KDC maestro especificado

-

El principal seleccionado o cargado actualmente

-

La norma seleccionada o cargada actualmente

En el menú Ayuda puede obtener ayuda contextual y general. Cuando elija Ayuda contextual en el menú Ayuda, aparecerá la ventana Ayuda contextual y la herramienta cambiará a la modalidad de ayuda. En ésta, cuando haga clic en cualquiera de los campos, etiquetas o botones de la ventana, aparecerá ayuda sobre ellos en la ventana Ayuda. Para cambiar a la modalidad normal de la herramienta, haga clic en Descartar en la ventana Ayuda.

También puede elegir Contenido de ayuda, que abre un navegador HTML con punteros a la información de visión general y de las tareas de este capítulo.

Trabajo con listas grandes en SEAM Tool

A medida que su ubicación vaya acumulando un número grande de principales y normas, el tiempo que tarda la herramienta de administración de SEAM en cargar y mostrar las listas de principales y normas se incrementará cada vez más y reducirá su productividad con la herramienta. Hay varias formas de solucionar esto.

En primer lugar, puede eliminar completamente el tiempo de carga de las listas haciendo que la herramienta de administración de SEAM no las cargue. Puede definir esta opción desmarcando el campo Mostrar listas en Propiedades del menú Editar. Por supuesto, cuando la herramienta no carga las listas tampoco puede mostrarlas y ya no se pueden utilizar los paneles de lista para seleccionar los principales o las normas. En lugar de esto, debe escribir un nombre de principal o de norma en el campo Nombre nuevo que se proporciona y luego seleccionar la operación que desea llevar a cabo con él. Básicamente, escribir un nombre es equivalente a seleccionar un elemento de la lista.

Otra forma de trabajar con listas grandes es colocarlas en antememoria. De hecho, el comportamiento predeterminado de la herramienta de administración de SEAM es colocar las listas en antememoria durante un tiempo limitado. Inicialmente, la herramienta de administración de SEAM todavía debe cargar las listas en la antememoria, pero después de esto la herramienta puede utilizar la antememoria en lugar de volver a recuperar las listas. Así elimina la necesidad de seguir cargando las listas desde el servidor, cosa que provoca el retraso.

Puede definir la colocación en antememoria de las listas en Propiedades en el menú Edición. Hay dos valores de antememoria. Puede optar por colocar la lista en antememoria permanentemente o especificar un límite temporal pasado el cual la herramienta debe volver a cargar las listas desde el servidor en la antememoria.

La colocación en antememoria de las listas permite seguir utilizando los paneles de lista para seleccionar los principales y las normas, por lo que no afecta al uso de SEAM Tool como la primera opción. Además, aunque la colocación en antememoria no permite ver los cambios que hayan hecho otros, todavía puede ver la información de la lista basada en sus cambios, ya que los cambios actualizan las listas en el servidor y en la antememoria. Si desea actualizar la antememoria para ver los cambios de otros y obtener la copia más reciente de las listas, puede utilizar el menú Renovar cada vez que desee renovar la antememoria desde el servidor.

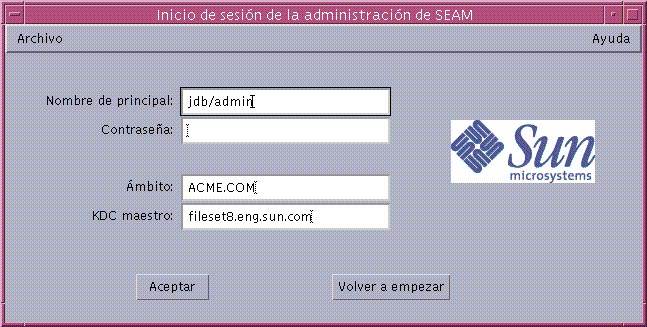

Inicio de SEAM Tool

-

Inicie SEAM Tool mediante el comando gkadmin.

$ /usr/krb5/sbin/gkadmin

Aparece la ventana de inicio de sesión.

-

Si no desea utilizar los valores predeterminados, especifique unos nuevos.

La ventana de inicio de sesión se rellena automáticamente con los valores predeterminados. El nombre del principal predeterminado se establece a partir de la identidad actual desde la variable de entorno USER y anexando /admin a él (nombre_usuario/admin). Los campos predeterminados Ámbito y KDC maestro se seleccionan desde el archivo /etc/krb5/krb5.conf. Si alguna vez desea volver a los valores predeterminados, haga clic en Volver a empezar.

Nota -Las operaciones de administración que puede llevar a cabo el principal las dicta el archivo de LCA de Kerberos, /etc/krb5/kadm5.acl. Véase "Uso de SEAM Tool con privilegios de administración de Kerberos limitados" para obtener información sobre los privilegios limitados.

-

Escriba una contraseña para el nombre del principal especificado.

-

Pulse Aceptar.

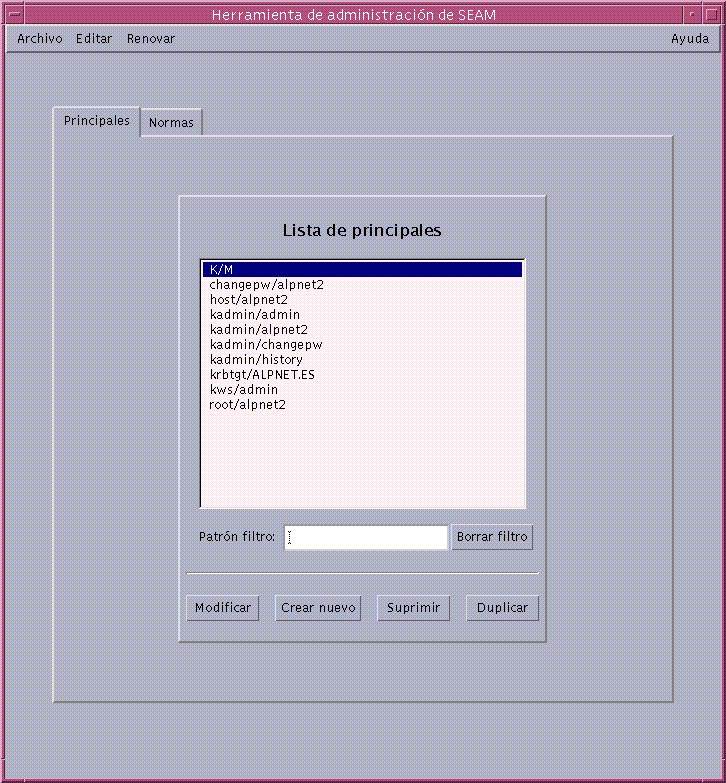

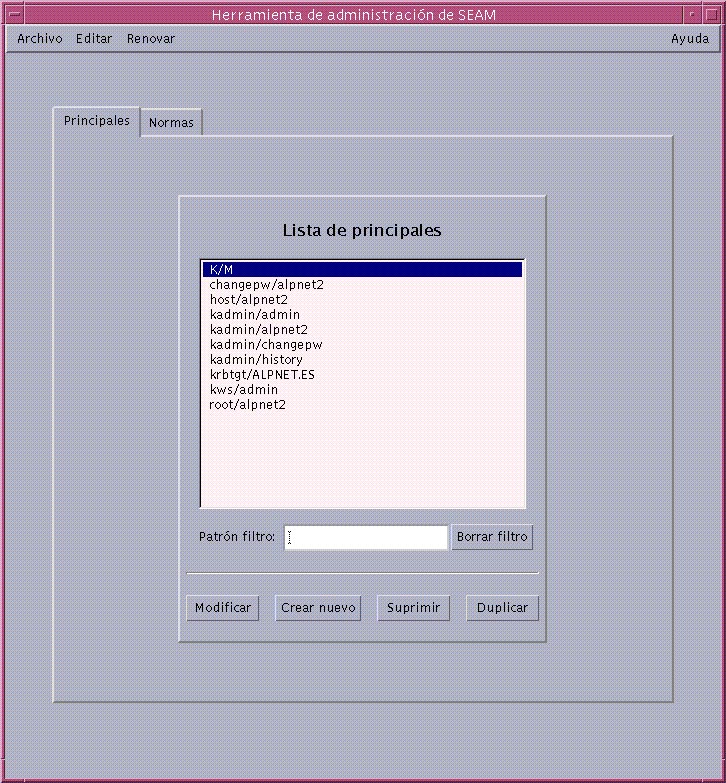

Aparecerá la ventana siguiente.

Administración de principales

Este apartado proporciona instrucciones paso a paso para administrar los principales mediante SEAM Tool, así como ejemplos equivalentes de línea de comandos (cuando estén disponibles) mediante el comando kadmin después de cada procedimiento.

Mapa de tareas de la administración de principales

Tabla 5-2 Mapa de tareas de la administración de principales|

Tarea |

Descripción |

Para obtener instrucciones, vaya a ... |

|---|---|---|

|

Ver la lista de principales |

Puede ver la lista de principales haciendo clic en la pestaña Principales. | |

|

Ver los atributos de un principal |

Puede ver los atributos de un principal seleccionándolo en la lista Principales y haciendo clic en el botón Modificar. | |

|

Crear un principal nuevo |

Puede crear un principal nuevo haciendo clic en el botón Crear nuevo del panel Lista de principales. | |

|

Duplicar un principal |

Puede duplicar un principal seleccionándolo en la Lista de principales y haciendo clic en el botón Duplicar. | |

|

Modificar un principal |

Puede modificar un principal seleccionándolo en la Lista de principales y haciendo clic en el botón Modificar. Tenga en cuenta que no es posible modificar el nombre de un principal. Para hacer esto, debe duplicarlo, especificar un nuevo nombre para él, guardarlo y luego suprimir el principal antiguo. | |

|

Suprimir un principal |

Puede suprimir un principal seleccionándolo en la Lista de principales y haciendo clic en el botón Suprimir. | |

|

Definir los valores predeterminados para crear los principales nuevos |

Puede definir los valores predeterminados para crear los principales nuevos en Propiedades del menú Edición. |

"Configuración de los valores predeterminados para crear principales nuevos" |

|

Modificar el archivo de privilegios de administración de Kerberos (kadm5.acl) |

Sólo línea de comandos. Los privilegios de administración de Kerberos determinan qué operaciones puede llevar a cabo un principal en la base de datos de Kerberos, tales como agregar y modificar. Para modificar los privilegios de administración para cada principal, es necesario que edite el archivo /etc/krb5/kadm5.acl. |

"Modificación de los privilegios de administración de Kerberos" |

Automatización de la creación de principales

Aunque SEAM Tool facilita el uso, no proporciona una forma de automatizar la creación de principales nuevos. La automatización es especialmente útil si necesita agregar diez o incluso cien principales nuevos en una cantidad breve de tiempo. No obstante, puede hacer exactamente eso mediante el comando kadmin.local en una secuencia de shell Bourne. kadmin.local

La línea de secuencia de shell siguiente es un ejemplo de cómo hacer esto:

sed -e 's/^\(.*\)$/ank +needchange -pw \1 \1/' < nombresprin |

time /usr/krb5/sbin/kadmin.local> /dev/null

Este ejemplo se ha dividido en dos líneas para facilitar su lectura. Esta secuencia lee un archivo denominado nombresprin que contiene los nombres de los principales y sus contraseñas y los agrega a la base de datos de Kerberos. Sería necesario que creara el archivo nombresprin para que contenga un nombre de principal y su contraseña en cada línea, separados por uno o varios espacios. La opción +needchange configura el principal para que se solicite una nueva contraseña al usuario cuando inicie una sesión con el principal por primera vez, cosa que ayuda a garantizar que las contraseñas del archivo nombresprin no sean un riesgo de seguridad.

Esto sólo es un ejemplo. Puede crear secuencias más complicadas que, por ejemplo, utilicen la información del servicio de nombres para obtener la lista de los nombres de usuario para los nombres de principal. Lo que haga y cómo lo haga depende de las necesidades de su ubicación y de su experiencia en la creación de secuencias.

Visualización de la lista de principales

Un ejemplo del equivalente de línea de comandos correspondiente sigue a este procedimiento.

-

Si fuera necesario, inicie SEAM Tool.

Para más detalles, véase "Inicio de SEAM Tool".

-

Haga clic en la pestaña Principales.

Aparecerá la lista de principales.

-

Para mostrar un principal específico o una sublista de principales, introduzca una cadena de filtrado en el campo Patrón filtro y pulse Intro. Si el filtro es satisfactorio, aparecerá la lista de principales que concuerdan con él.

La cadena de filtro debe constar de uno o varios caracteres. Como el mecanismo de filtro es sensible a mayúsculas y minúsculas, es necesario que utilice las letras en mayúsculas y minúsculas apropiadas para el filtro. Por ejemplo, si escribe la cadena de filtro ge, el mecanismo de filtro sólo mostrará los principales que contengan la cadena ge (por ejemplo, jorge o gerardo).

Si desea mostrar la lista de principales completa, haga clic en Borrar filtro.

Ejemplo: visualización de la lista de principales (línea de comandos)

El ejemplo siguiente utiliza el comando list_principals de kadmin para enumerar todos los principales que concuerden con prueba*. En el comando list_principals se pueden utilizar comodines.

kadmin: list_principals prueba* prueba1@ACME.COM prueba2@ACME.COM kadmin: quit |

Visualización de los atributos de un principal

Un ejemplo del equivalente de línea de comandos correspondiente sigue a este procedimiento.

-

Si fuera necesario, inicie SEAM Tool.

Para más detalles, véase "Inicio de SEAM Tool".

-

Haga clic en la pestaña Principales.

-

Seleccione el principal que desea ver en la lista y haga clic en Modificar.

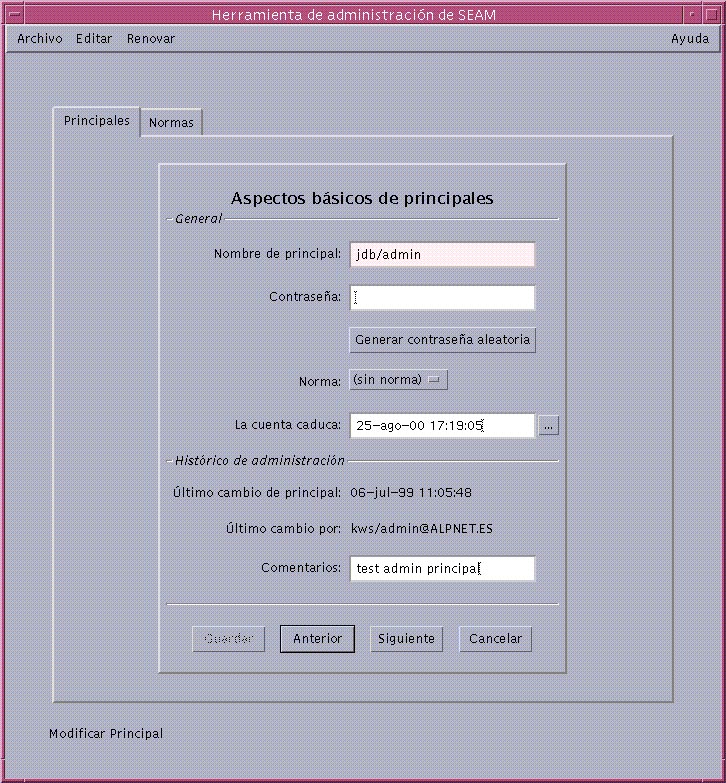

Aparece el panel Propiedades básicas de principal, con algunos de los atributos del principal.

-

Siga haciendo clic en Siguiente para ver todos los atributos del principal.

La información de los atributos se incluye en tres ventanas. Para obtener información sobre los diversos atributos de cada ventana, elija Ayuda específica sobre el contexto en el menú Ayuda. O bien vaya a "Descripciones de los paneles de SEAM Tool" para obtener las descripciones de todos los atributos de principal.

-

Cuando haya terminado de visualizarlos, haga clic en Cancelar.

Ejemplo: visualización de los atributos de un principal

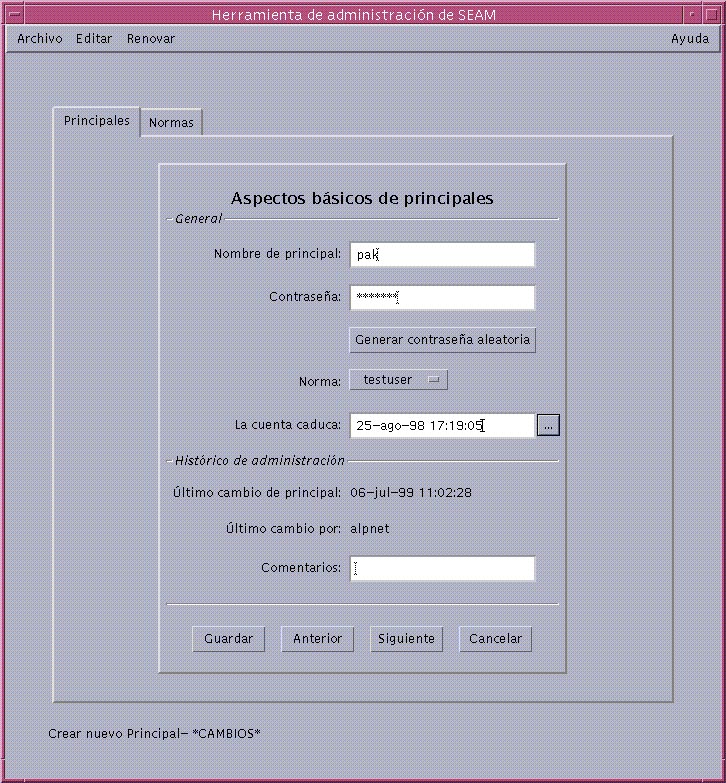

El ejemplo siguiente muestra la primera ventana que se abre del principal jdb/admin.

Ejemplo: visualización de los atributos de un principal (línea de comandos)

El ejemplo siguiente utiliza el comando get_principal de kadmin para ver los atributos del principal jdb/admin.

kadmin: getprinc jdb/admin Principal: jdb/admin@ACME.COM Fecha de caducidad: Vie 25 Ago 17:19:05 PDT 2000 Último cambio de contraseña: [nunca] Fecha de caducidad de contraseña: Mie 14 Abr 11:53:10 PDT 1999 Vida máxima de cupón: 1 día 16:00:00 Vida máxima renovable: 1 día 16:00:00 Última modificación: Jue 14 Ene 11:54:09 PST 1999 (admin/admin@ACME.COM) Última autenticación satisfactoria: [nunca] Última autenticación no satisfactoria: [nunca] Intentos de contraseña fallidos: 0 Número de claves: 1 Clave: vno 1, modalidad cbc de DES con CRC-32, sin sal Atributos: REQUIRES_HW_AUTH Norma: [ninguna] kadmin: quit |

Creación de un principal nuevo

Un ejemplo del equivalente de línea de comandos correspondiente sigue a este procedimiento.

-

Si fuera necesario, inicie SEAM Tool.

Para más detalles, véase "Inicio de SEAM Tool".

Nota -Si crea un principal nuevo que puede necesitar una norma nueva, debería crear ésta antes que el principal. Vaya a "Creación de una norma nueva".

-

Haga clic en la pestaña Principales.

-

Haga clic en Nuevo.

Aparecerá el panel Propiedades básicas de principal, con algunos de los atributos de un principal.

-

Especifique un nombre de principal y una contraseña.

Ambos son obligatorios.

-

Especifique los valores para los atributos del principal y siga haciendo clic en Siguiente para especificar más atributos.

La información de los atributos se incluye en tres ventanas. Para obtener información sobre los diversos atributos de cada ventana, elija Ayuda específica sobre el contexto en el menú Ayuda. O bien vaya a "Descripciones de los paneles de SEAM Tool" para obtener las descripciones de todos los atributos de principal.

-

Haga clic en Guardar para guardar el principal o haga clic en Terminar en el último panel.

-

Si fuera necesario, defina los privilegios de administración de Kerberos para el principal nuevo en el archivo /etc/krb5/kadm5.acl.

Véase "Modificación de los privilegios de administración de Kerberos" para más detalles.

Ejemplo: creación de un principal nuevo

El ejemplo siguiente muestra el panel Propiedades básicas de principal cuando se crea un principal nuevo llamado pak. De momento, se ha definido la norma como usuarioprueba.

Ejemplo: creación de un principal nuevo (línea de comandos)

El ejemplo siguiente utiliza el comando add_principal de kadmin para crear un principal nuevo llamado pak. La norma del principal está definida como usuarionuevo.

kadmin: add_principal -policy usuarionuevo pak Escriba la contraseña para el principal "pak@ACME.COM": <escriba la contraseña> Vuelva a escribir la contraseña para el principal "pak@ACME.COM": <vuelva a escribir la contraseña> Principal "pak@ACME.COM" creado. kadmin: quit |

Duplicación de principal

Este procedimiento explica cómo utilizar todos o algunos de los atributos de un principal existente para crear un principal nuevo. No hay ningún equivalente de línea de comandos para este procedimiento.

-

Si fuera necesario, inicie SEAM Tool.

Para más detalles, véase "Inicio de SEAM Tool".

-

Haga clic en la pestaña Principales.

-

Seleccione el principal que desea duplicar en la lista y haga clic en Duplicar.

Aparecerá el panel Propiedades básicas de principal. Se duplicarán todos los atributos del principal seleccionado excepto los campos Nombre de principal y Contraseña, que están vacíos.

-

Especifique un nombre de principal y una contraseña.

Ambos son obligatorios. Si desea realizar un duplicado exacto del principal seleccionado, haga clic en Guardar y salte al último paso.

-

Especifique valores diferentes para los atributos del principal y siga haciendo clic en Siguiente para especificar más atributos.

La información de los atributos se incluye en tres ventanas. Para obtener información sobre los diversos atributos de cada ventana, elija Ayuda específica sobre el contexto en el menú Ayuda. O bien vaya a "Descripciones de los paneles de SEAM Tool" para obtener las descripciones de todos los atributos de principal.

-

Haga clic en Guardar para guardar el principal o haga clic en Terminar en el último panel.

-

Si fuera necesario, defina los privilegios de administración de Kerberos para el principal en el archivo /etc/krb5/kadm5.acl.

Véase "Modificación de los privilegios de administración de Kerberos" para más detalles.

Modificación de un principal

Un ejemplo del equivalente de línea de comandos correspondiente sigue a este procedimiento.

-

Si fuera necesario, inicie SEAM Tool.

Para más detalles, véase "Inicio de SEAM Tool".

-

Haga clic en la pestaña Principales.

-

Seleccione el principal que desea modificar en la lista y haga clic en Modificar.

Aparecerá el panel Propiedades básicas de principal con algunos de los atributos del principal.

-

Modifique los atributos del principal y siga haciendo clic en Siguiente para modificar más atributos.

La información de los atributos se incluye en tres ventanas. Para obtener información sobre los diversos atributos de cada ventana, elija Ayuda específica sobre el contexto en el menú Ayuda. O bien vaya a "Descripciones de los paneles de SEAM Tool" para obtener las descripciones de todos los atributos de principal.

Nota -No es posible modificar el nombre de un principal. Para hacer esto, debe duplicarlo, especificar un nuevo nombre, guardarlo y luego suprimir el principal antiguo.

-

Haga clic en Guardar para guardar el principal o haga clic en Terminar en el último panel.

-

Modifique los privilegios de administración de Kerberos para el principal en el archivo /etc/krb5/kadm5.acl.

Véase "Modificación de los privilegios de administración de Kerberos" para más detalles.

Ejemplo: modificación de la contraseña de un principal (línea de comandos)

El ejemplo siguiente utiliza el comando change_password de kadmin para cambiar la contraseña del principal jdb. change_password no permite cambiar la contraseña por una que esté en la historia de contraseñas del principal.

kadmin: change_password jdb Escriba la contraseña del principal "jdb": <escriba la contraseña nueva> Vuelva a escribir la contraseña del principal "jdb": <vuelva a escribir la contraseña> Contraseña para "jdb@ACME.COM" cambiada. kadmin: quit |

Para modificar otros atributos de un principal, debe utilizar el comando modify_principal de kadmin.

Supresión de un principal

Un ejemplo del equivalente de línea de comandos correspondiente sigue a este procedimiento.

-

Si fuera necesario, inicie SEAM Tool.

Para más detalles, véase "Inicio de SEAM Tool".

-

Haga clic en la pestaña Principales.

-

Especifique el principal que desea suprimir en la lista y haga clic en Suprimir.

Después de confirmar la supresión, se eliminará el principal.

-

Elimine el principal de la lista de LCA de Kerberos, /etc/krb5/kadm5.acl.

Véase "Modificación de los privilegios de administración de Kerberos" para más detalles.

Ejemplo: Supresión de un principal (línea de comandos)

El ejemplo siguiente utiliza el comando delete_principal de kadmin para suprimir el principal jdb.

kadmin: delete_principal pak ¿Quiere suprimir el principal "pak@ACME.COM"? (sí/no): sí Principal "pak@ACME.COM" suprimido. Asegúrese de que ha eliminado este principal de todas las LCA antes de volverlo a utilizar. kadmin: quit |

Configuración de los valores predeterminados para crear principales nuevos

No hay ningún equivalente de línea de comandos para este procedimiento.

-

Si fuera necesario, inicie SEAM Tool.

Para más detalles, véase "Inicio de SEAM Tool".

-

Elija Propiedades en el menú Editar.

Aparecerá la ventana Propiedades.

-

Seleccione los valores predeterminados que desee al crear los principales nuevos.

Para obtener información sobre los diversos atributos de cada ventana, elija Ayuda específica sobre el contexto en el menú Ayuda.

-

Haga clic en Guardar.

Modificación de los privilegios de administración de Kerberos

Es probable que su sede tenga muchos principales de usuario, pero habitualmente querrá que sólo unos pocos usuarios puedan administrar la base de datos de Kerberos. Los privilegios para administrar ésta vienen determinados por el archivo de Lista de control de acceso (LCA) de Kerberos, kadm5.acl(4). En el archivo kadm5.acl puede permitir o rehusar los privilegios para determinados principales; o también se puede utilizar el comodín '*' para especificar los privilegios para grupos de principales.

-

Conviértase en superusuario en el KDC maestro.

-

Edite el archivo /etc/krb5/kadm5.acl.

Las entradas del archivo kadm5.acl deben tener el formato siguiente:

principal privilegios [destino_principal]

principal

El principal al que se conceden los privilegios. Cualquier parte del nombre del principal puede incluir el comodín '*', que resulta útil para proporcionar los mismos privilegios a un grupo de principales. Por ejemplo, si desea especificar todos los principales con el ejemplar admin, podría utilizar */admin@ámbito. Tenga en cuenta que un uso habitual de un ejemplar de admin es la concesión de privilegios independientes a un principal de Kerberos independiente (como el acceso de administración a la base de datos de Kerberos). Por ejemplo, el usuario jdb podría tener un principal para su uso administrativo llamado jdb/admin. De esta forma, jdb únicamente obtiene los cupones de jdb/admin cuando necesita utilizar esos privilegios.

privilegios

Especifica qué operaciones puede o no puede llevar a cabo el principal. Se trata de una cadena de uno o varios de la lista de caracteres siguientes y sus correspondientes mayúsculas. Si el carácter está en mayúsculas (o no se especifica), no se permitirá la operación. Si el carácter está en minúsculas, se permitirá la operación.

a

[No] permite la adición de principales o normas.

d

[No] permite la supresión de principales o normas.

m

[No] permite la modificación de principales o normas.

c

[No] permite el cambio de las contraseñas de los principales.

i

[No] permite las consultas de la base de datos.

l

[No] permite los listados de los principales o las normas de la base de datos.

x o *

Permite todos los privilegios (admcil).

destino_principal

Cuando se especifica un principal en este campo, los privilegios sólo se aplican al principal cuando trabaje en el destino_principal. Cualquier parte del nombre de principal puede incluir el comodín '*', cosa que resulta útil para agrupar los principales.

Ejemplo: modificación de los privilegios de administración de Kerberos

La entrada siguiente del archivo kadm5.acl proporciona todos los privilegios de la base de datos a cualquier principal del ámbito ACME.COM con el ejemplar admin.

*/admin@ACME.COM * |

La entrada siguiente del archivo kadm5.acl proporciona al principal jdb@ACME.COM el privilegio para agregar, listar y hacer consultas sobre cualquier principal que tenga el ejemplar root.

jdb@ACME.COM ali */root@ACME.COM |

Administración de normas

Este apartado proporciona instrucciones paso a paso para administrar las normas mediante SEAM Tool, así como ejemplos equivalentes de línea de comandos (cuando estén disponibles) con el comando kadmin después de cada procedimiento.

Mapa de tareas de administración de normas

Tabla 5-3 Mapa de tareas de administración de normas|

Tarea |

Descripción |

Para obtener instrucciones, vaya a ... |

|---|---|---|

|

Ver la lista de normas |

Puede ver la lista de normas haciendo clic en la pestaña Normas. | |

|

Ver los atributos de una norma |

Puede ver los atributos de una norma seleccionándola en la Lista de normas y haciendo clic en el botón Modificar. | |

|

Crear una norma nueva |

Puede crear una norma nueva haciendo clic en el botón Crear nueva del panel Lista de normas. | |

|

Duplicar una norma |

Puede duplicar una norma seleccionándola en la Lista de normas y haciendo clic en el botón Duplicar. | |

|

Modificar una norma |

Puede modificar una norma seleccionándola en la Lista de normas y haciendo clic en el botón Modificar. Tenga en cuenta que no es posible modificar el nombre de una norma. Para hacer esto, debe duplicarla, especificar un nombre nuevo para ella, guardarla y luego suprimir la norma antigua. | |

|

Suprimir una norma |

Puede suprimir una norma seleccionándola en la Lista de normas y haciendo clic en el botón Suprimir. |

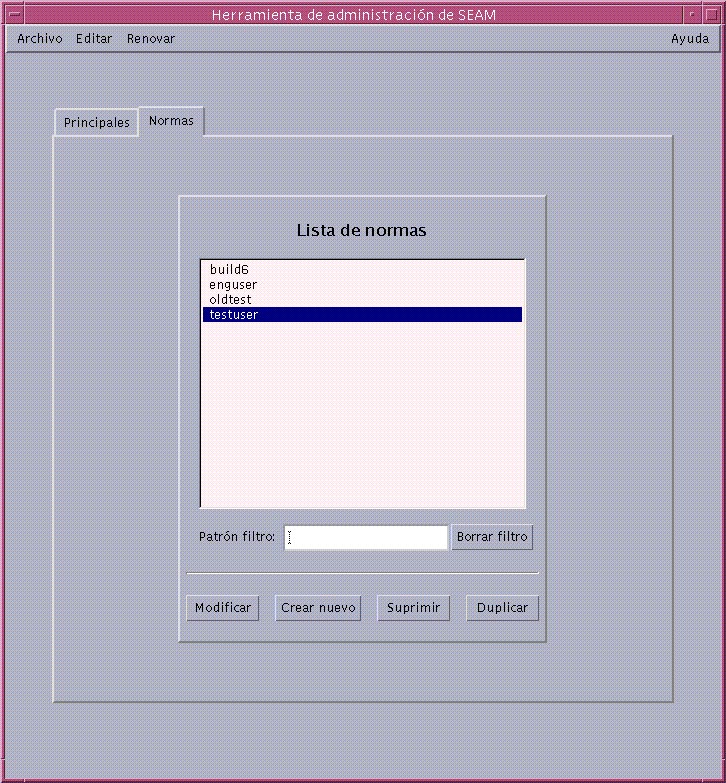

Visualización de la lista de normas

Un ejemplo del equivalente de línea de comandos correspondiente sigue a este procedimiento.

-

Si fuera necesario, inicie SEAM Tool.

Para más detalles, véase "Inicio de SEAM Tool".

-

Haga clic en la pestaña Normas.

Aparecerá la lista de normas.

-

Para mostrar una norma específica o una sublista de normas, escriba una cadena de filtro en el campo Patrón filtro y pulse Intro. Si el filtro es satisfactorio, aparecerá la lista de las normas que concuerden con él.

La cadena de filtro debe constar por uno o varios caracteres. Como el mecanismo de filtro es sensible a mayúsculas y minúsculas, es necesario que utilice los caracteres en mayúsculas y minúsculas apropiadas para el filtro. Por ejemplo, si escribe la cadena de filtro ge, el mecanismo de filtro sólo mostrará las normas que contengan la cadena ge (por ejemplo, jorge o gerardo).

Si desea mostrar la lista de normas completa, haga clic en Borrar filtro.

Ejemplo: visualización de la lista de normas (línea de comandos)

El ejemplo siguiente utiliza el comando list_policies de kadmin para enumerar todas las normas que concuerden con *usuario*. En el comando list_policies se pueden utilizar comodines.

kadmin: list_policies *usuario* usuarioprueba usuarioing kadmin: quit |

Visualización de los atributos de una norma

Un ejemplo del equivalente de línea de comandos correspondiente sigue a este procedimiento.

-

Si fuera necesario, inicie SEAM Tool.

Para más detalles, véase "Inicio de SEAM Tool".

-

Haga clic en la pestaña Normas.

-

Seleccione la norma que desea ver en la lista y haga clic en Modificar.

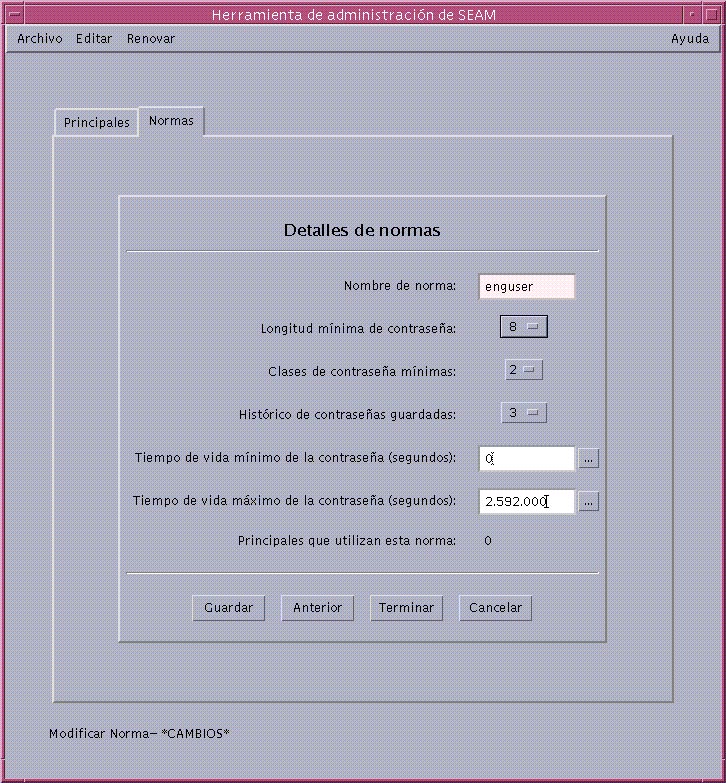

Aparecerá el panel Detalles de norma.

-

Cuando haya terminado de visualizarlos, haga clic en Cancelar.

Ejemplo: visualización de los atributos de una norma

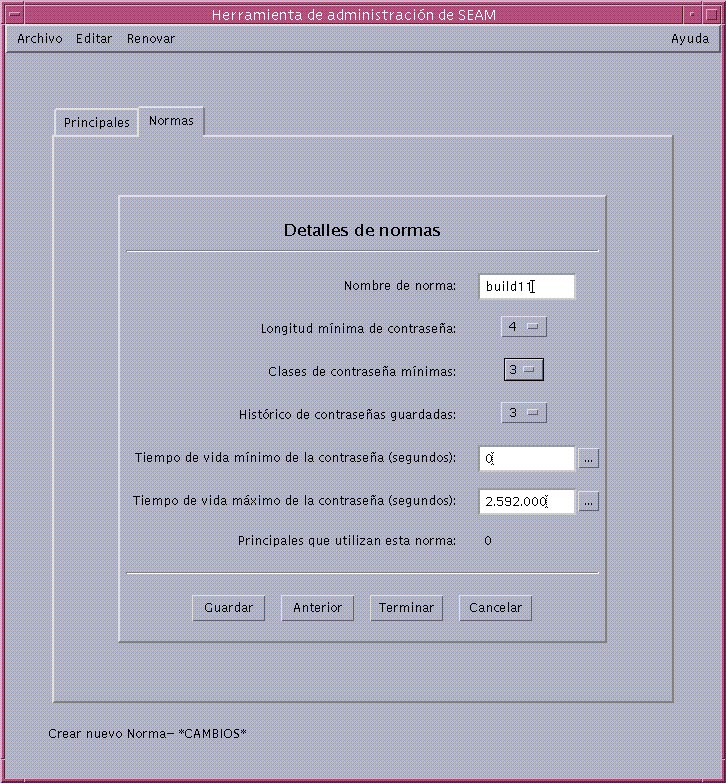

El ejemplo siguiente muestra el panel Detalles de norma cuando se visualiza la norma prueba.

Ejemplo: visualización de los atributos de una norma (línea de comandos)

El ejemplo siguiente utiliza el comando get_policy de kadmin para ver los atributos de la norma usuarioing.

kadmin: get_policy usuarioing Norma: usuarioing Vida máxima de contraseña: 2592000 Vida mínima de contraseña: 0 Longitud mínima de contraseña: 8 Número mínimo de clases de caracteres de contraseña: 2 Número de claves antiguas conservadas: 3 Cuenta de referencia: 0 kadmin: quit |

La cuenta de referencia es el número de principales que utilizan esa norma.

Creación de una norma nueva

Un ejemplo del equivalente de línea de comandos correspondiente sigue a este procedimiento.

-

Si fuera necesario, inicie SEAM Tool.

Para más detalles, véase "Inicio de SEAM Tool".

-

Haga clic en la pestaña Normas.

-

Haga clic en Nuevo.

Aparecerá el panel Detalles de norma.

-

Especifique un nombre para la norma en el campo Nombre de norma.

El nombre de la norma es obligatorio.

-

Especifique valores para los atributos de la norma.

Para obtener información sobre los diversos atributos de cada ventana, elija Ayuda específica sobre el contexto en el menú Ayuda. Vaya a Tabla 5-7 para obtener las descripciones de todos los atributos de las normas.

-

Haga clic en Guardar para guardar la norma o haga clic en Terminar.

Ejemplo: creación de una norma nueva

El ejemplo siguiente muestra la creación de una norma nueva llamada creacion11. De momento, se ha cambiado Clases de contraseña mínimas a 3.

Ejemplo: creación de una norma nueva (línea de comandos)

El ejemplo siguiente utiliza el comando add_policy de kadmin para crear la norma creacion11 que necesita 3 clases de caracteres como mínimo en una contraseña.

$ kadmin kadmin: add_policy -minclasses 3 creacion11 kadmin: quit |

Duplicación de una norma

Este procedimiento explica cómo utilizar todos o algunos de los atributos de una norma para crear una norma nueva. No hay ningún equivalente de línea de comandos para este procedimiento.

-

Si fuera necesario, inicie SEAM Tool.

Para más detalles, véase "Inicio de SEAM Tool".

-

Haga clic en la pestaña Normas.

-

Seleccione la norma que desea duplicar en la lista y haga clic en Duplicar.

Aparecerá el panel Detalles de norma. Se duplicarán todos los atributos de la norma seleccionada excepto el campo Nombre de norma, que está vacío.

-

Especifique un nombre para la norma duplicada en el campo Nombre de norma.

El nombre de la norma es obligatorio. Si desea hacer un duplicado exacto de la norma seleccionada, haga clic en Guardar y salte al último paso.

-

Especifique valores distintos para los atributos de la norma.

Para obtener información sobre los diversos atributos de cada ventana, elija Ayuda específica sobre el contexto en el menú Ayuda. Vaya a Tabla 5-7 para obtener las descripciones de todos los atributos de las normas.

-

Haga clic en Guardar para guardar la norma o haga clic en Terminar.

Modificación de una norma

Un ejemplo del equivalente de línea de comandos correspondiente sigue a este procedimiento.

-

Si fuera necesario, inicie SEAM Tool.

Para más detalles, véase "Inicio de SEAM Tool".

-

Haga clic en la pestaña Normas.

-

Seleccione la norma que desea modificar en la lista y haga clic en Modificar.

Aparecerá el panel Detalles de norma.

-

Modifique los atributos de la norma.

Para obtener información sobre los diversos atributos de cada ventana, elija Ayuda específica sobre el contexto en el menú Ayuda. Vaya a Tabla 5-7 para obtener las descripciones de todos los atributos de las normas.

Nota -No es posible modificar el nombre de una norma. Para hacer esto, debe duplicarla, especificar un nombre nuevo para ella, guardarla y luego suprimir la norma antigua.

-

Haga clic en Guardar para guardar la norma o haga clic en Terminar.

Ejemplo: modificación de una norma (línea de comandos)

El ejemplo siguiente utiliza el comando modify_policy de kadmin para modificar la longitud mínima de una contraseña para que sea de cinco caracteres para la norma creacion11.

$ kadmin kadmin: modify_policy -minlength 5 creacion11 kadmin: quit |

Supresión de una norma

Un ejemplo del equivalente de línea de comandos correspondiente sigue a este procedimiento.

-

Si fuera necesario, inicie la SEAM Tool.

Para más detalles, véase "Inicio de SEAM Tool".

-

Haga clic en la pestaña Normas.

Nota -Antes de suprimir una norma, debe cancelarla en todos los principales que la estén utilizando actualmente (necesita modificar el atributo Norma de los principales). Si una norma está en uso por cualquier principal, no será posible suprimirla.

-

Especifique la norma que desea suprimir en la lista y haga clic en Suprimir.

Después de confirmar la supresión, se eliminará la norma.

Ejemplo: supresión de una norma (línea de comandos)

El ejemplo siguiente utiliza el comando delete_policy de kadmin para suprimir la norma creacion11.

kadmin: delete_policy creacion11 ¿Quiere suprimir la norma "creacion11"? (sí/no): sí kadmin: quit |

Antes de suprimir una norma, debe cancelarla en todos los principales que la estén utilizando actualmente (necesita utilizar el comando modify_principal -norma de kadmin en los principales). El comando delete_policy fallará si un principal está usando la norma.

Referencia de SEAM Tool

Este apartado proporciona información de referencia para SEAM Tool.

Descripciones de los paneles de SEAM Tool

Este apartado proporciona descripciones para cada uno de los atributos de los principales y las normas que se pueden especificar o ver en la SEAM Tool. Los atributos están organizados por el panel en que aparecen.

Tabla 5-4 Atributos del panel Propiedades básicas de principal|

Atributo |

Descripción |

|---|---|

|

Nombre de principal |

El nombre del principal (la parte primario/ejemplar de un nombre de principal completo). Un principal es una identidad única a la que KDC puede asignar cupones. Si está modificando un principal, no es posible editar su nombre. |

|

Contraseña |

La contraseña para el principal. Puede utilizar el botón Generar contraseña aleatoria para crear una contraseña aleatoria para el principal. |

|

Norma |

Un menú de las normas disponibles para el principal. |

|

La cuenta caduca |

La fecha y hora de caducidad de la cuenta del principal. Cuando caduca la cuenta, el principal ya no puede obtener un cupón de obtención de cupones (TGT) y es posible que no pueda iniciar una sesión. |

|

Último cambio de principal |

La fecha en que se modificó por última vez la información del principal (sólo lectura). |

|

Último cambio por |

El nombre del principal que modificó por última vez la cuenta de este principal (sólo lectura). |

|

Comentarios |

Comentarios relacionados con el principal (por ejemplo, 'Cuenta temporal') |

Tabla 5-5 Atributos del panel Detalles del principal

|

Atributo |

Descripción |

|---|---|

|

Última satisfactoria |

La fecha y la hora del último inicio de sesión satisfactorio del principal (sólo lectura). |

|

Último fracaso |

La fecha y la hora en que se produjo el último fracaso de inicio de sesión para el principal (sólo lectura). |

|

Cuenta de fracasos |

El número de veces que ha habido un fracaso de inicio de sesión para el principal (sólo lectura). |

|

Último cambio de contraseña |

La fecha y la hora en que se cambió por última vez la contraseña del principal (sólo lectura). |

|

La contraseña caduca |

La fecha y la hora en que caducará la contraseña actual del principal. |

|

Versión de clave |

El número de versión de clave para el principal; normalmente, esto sólo se cambia cuando se haya comprometido la seguridad de una contraseña. |

|

Vigencia máxima (segundos) |

Espacio de tiempo máximo durante el que se puede conceder un cupón al principal (sin renovarlo). |

|

Renovación máxima (segundos) |

Espacio de tiempo máximo durante el que se puede renovar un cupón existente para el principal. |

Tabla 5-6 Atributos del panel Indicadores de principal

|

Atributo (botones de radio) |

Descripción |

|---|---|

|

Inhabilitar cuenta |

Cuando está seleccionado, evita que el principal pueda iniciar una sesión. Es una forma fácil de congelar temporalmente la cuenta de un principal por cualquier motivo. |

|

Exigir cambio de contraseña |

Cuando está seleccionado, hace que caduque la contraseña actual del principal, forzando al usuario a que utilice el comando passwd para crear una nueva. Es útil si se produce una violación de la seguridad y desea asegurarse de que se sustituyan las contraseñas antiguas. |

|

Permitir cupones con fecha futura |

Cuando está seleccionado, permite que el principal pueda obtener cupones con fecha futura. Por ejemplo, es posible que necesite utilizar cupones con fecha futura para los trabajos de cron que se deban ejecutar después de las horas de oficina y que no puedan obtener cupones por adelantado debido a sus breves vigencias. |

|

Permitir cupones remitibles |

Cuando está seleccionado, permite que el principal pueda obtener cupones remitibles. Los cupones remitibles son aquellos que se remiten al sistema remoto para proporcionar una sesión de inicio único. Por ejemplo, si utiliza cupones remitibles y se autentica mediante ftp o rsh, estarán disponibles otros servicios, como los de NFS sin que se le pida otra contraseña. |

|

Permitir cupones renovables |

Cuando está seleccionado, permite que el principal pueda obtener cupones renovables. Un principal puede ampliar automáticamente la fecha de caducidad de un cupón renovable (en lugar de tener que obtener un cupón nuevo cuando caduca el primero). Actualmente, el servicio NFS es el único que puede renovar los cupones. |

|

Permitir cupones delegables |

Cuando está seleccionado, permite que el principal pueda obtener cupones delegables. Los cupones delegables son los que puede utilizar un servicio en nombre de un cliente para llevar a cabo una operación en nombre de éste. Con uno de estos cupones, un servicio puede asumir la identidad de un cliente y obtener un cupón para otro servicio, pero no puede obtener un cupón de obtención de cupones. |

|

Permitir cupones de servicio |

Cuando está seleccionado, permite que se generen cupones de servicio para el principal. No debería permitir que se generen cupones de servicio para los principales kadmin/nombreusuario y changepw/nombreusuario. Esto garantiza que estos principales únicamente puedan actualizar la base de datos de KDC. |

|

Permitir autenticación basada en TGT |

Cuando está marcado, permite que el principal de servicio proporcione servicios a otro principal. En concreto, permite que el KDC genere un cupón de servicio para el principal de servicio. Este atributo sólo es válido para los principales de servicios. Cuando no está marcado, no se pueden generar cupones de servicio para el principal de servicio. |

|

Permitir autenticación duplicada |

Cuando está marcado, permite que el principal de usuario pueda obtener cupones de servicio para otros principales de usuario. Este atributo sólo es válido para los principales de usuario. Cuando no está marcado, el principal de usuario todavía puede obtener cupones de servicio para los principales de servicio, pero no para otros principales de usuario. |

|

Autenticación previa necesaria |

Cuando está marcado, KDC no enviará al principal un cupón de obtención de cupones (TGT) solicitado a menos que pueda autenticar (mediante software) que el principal está solicitando realmente el TGT. Habitualmente, esta autenticación previa se realiza mediante una contraseña adicional, por ejemplo, desde una tarjeta DES. Cuando no está marcado, KDC no necesita preautenticar el principal antes de que le envíe un TGT solicitado. |

|

Autenticación de hardware necesaria |

Cuando está marcado, KDC no enviará al principal un cupón de obtención de cupones (TGT) solicitado a menos que pueda autenticar (mediante hardware) que el principal está solicitando realmente el TGT. La autenticación previa por hardware puede ser algo similar a un lector de anillos Java. Cuando no está marcado, el KDC no necesita autenticar previamente al principal antes de que le envíe un TGT solicitado. |

Tabla 5-7 Atributos del panel Propiedades básicas de norma

|

Atributo |

Descripción |

|---|---|

|

Nombre de norma |

El nombre de la norma. Una norma es un conjunto de reglas que regulan la contraseña y los cupones de un principal. Cuando se está modificando una norma, no es posible editar su nombre. |

|

Longitud mínima de contraseña |

La longitud mínima para la contraseña del principal. |

|

Clases de contraseña mínimas |

El número mínimo de tipos de caracteres distintos necesarios en la contraseña del principal. Por ejemplo, un valor de clases mínimas de 2 significa que la contraseña debe tener como mínimo dos tipos de caracteres diferentes, como letras y números (2patos). Un valor de 3 significa que la contraseña debe tener tres tipos de caracteres diferentes como mínimo, como letras, números y signos de puntuación (2patos!), y así sucesivamente. El valor 1 básicamente no define ninguna restricción en el número de tipos de caracteres de la contraseña. |

|

Histórico de contraseñas guardadas |

El número de contraseñas anteriores que ha utilizado el principal y que no se pueden volver a utilizar. |

|

Vigencia mínima de la contraseña (segundos) |

El tiempo mínimo durante el que debe utilizarse la contraseña antes de que se pueda cambiar. |

|

Vigencia máxima de la contraseña (segundos) |

El tiempo máximo durante el que debe utilizarse la contraseña antes de que se pueda cambiar. |

|

Principales que utilizan esta norma |

El número de principales a los que se aplica actualmente esta norma (sólo lectura). |

Uso de SEAM Tool con privilegios de administración de Kerberos limitados

Si su principal admin tiene todos los privilegios para administrar la base de datos de Kerberos, estarán disponibles todas las funciones de la herramienta de administración de SEAM. Sin embargo, es posible tener privilegios limitados, como, por ejemplo, para ver únicamente la lista de principales o para cambiar la contraseña de un principal. La herramienta de administración de SEAM todavía se puede utilizar con privilegios de administración de Kerberos limitados; sin embargo, algunas partes de SEAM Tool cambiarán según los privilegios de administración de Kerberos que no tenga. Tabla 5-8 muestra cómo cambia SEAM Tool según sus privilegios de administración de Kerberos.

El cambio más aparente en SEAM Tool es cuando no tiene el privilegio de lista. Sin éste, los paneles Lista no muestran la lista de principales y de normas para que pueda manipularlas. En su lugar, debe utilizar el campo Nombre de los paneles Lista para especificar el principal o la norma con los que desea trabajar.

Si inicia una sesión en SEAM Tool y no tiene suficientes privilegios para llevar a cabo tareas útiles, aparecerá el mensaje siguiente y se le mandará a la ventana de inicio de sesión:

Privilegios insuficientes para utilizar gkadmin: ADMCIL. Intente utilizar otro principal. |

Para cambiar los privilegios de un principal para administrar la base de datos Kerberos, vaya a "Modificación de los privilegios de administración de Kerberos".

Tabla 5-8 Uso de SEAM Tool con privilegios de administración de Kerberos limitados|

Si no tiene este privilegio ... |

SEAM Tool cambia así ... |

|---|---|

|

a (agregar) |

Los botones Crear nuevo y Duplicar no están disponibles en los paneles Lista de principales y Lista de normas. Sin el privilegio de agregar, no puede crear o duplicar principales o normas. |

|

d (suprimir) |

El botón Suprimir no está disponible en los paneles Lista de principales y Lista de normas. Sin el privilegio de suprimir, no puede suprimir principales o normas. |

|

m (modificar) |

El botón Modificar no está disponible en los paneles de Lista de principales y Lista de normas. Sin el privilegio de modificar, no puede modificar principales o normas. Además, si no está disponible el botón Modificar, no puede modificar la contraseña de un principal, aunque tenga el privilegio de cambiar contraseña. |

|

c (cambiar contraseña) |

El campo Contraseña del panel Propiedades básicas de principal es de sólo lectura y no se puede cambiar. Sin el privilegio de cambiar contraseña, no es posible cambiar la contraseña de un principal. Tenga en cuenta que si tiene el privilegio de cambiar contraseña, para modificar la contraseña de un principal también debe tener el privilegio de modificar. |

|

i (consulta en base de datos) |

Los botones Modificar y Duplicar no están disponibles en los paneles Lista de principales y Lista de normas. Sin el privilegio de consulta, no es posible modificar o duplicar un principal o una norma. Además, si no está disponible el botón Modificar, no puede modificar la contraseña de un principal, aunque tenga el privilegio de cambiar contraseña. |

|

l (lista) |

La lista de principales y normas de los paneles de lista no estarán disponibles. Sin el privilegio de lista, debe utilizar el campo Nombre de los paneles de lista para especificar el principal o la norma con los que desea trabajar. |

Administración de tablas de claves

Todos los sistemas que proporcionen un servicio deben tener un archivo local, denominado tabla de claves, que contenga el principal para el servicio apropiado, denominado clave de servicio. El servicio utiliza ésta para autenticarse al KDC y sólo la conoce Kerberos y el mismo servicio. Por ejemplo, si tiene un servidor NFS mediante Kerberos, este servidor debe tener una tabla de claves que contenga su principal de servicio nfs.

Para agregar una clave de servicio a una tabla de claves, agregue el principal de servicio apropiado a la tabla de claves de un sistema mediante el comando ktadd de kadmin. Como está agregando un principal de servicio a una tabla de claves, el principal ya debe existir en la base de datos de Kerberos para que kadmin pueda verificar su existencia. En el KDC maestro, el archivo de tabla de claves está ubicado de forma predeterminada en /etc/krb5/kadm5.keytab. En los servidores de aplicaciones que proporcionan servicios mediante Kerberos, el archivo de tabla de claves está ubicado de forma predeterminada en /etc/krb5/krb5.keytab.

La tabla de claves es análoga a la contraseña de un usuario. Tan importante es que los usuarios protejan sus contraseñas, como que los servidores de aplicaciones protejan sus tablas de claves. Almacene siempre las tablas de claves en un disco local, haga que sólo el usuario root pueda leerlas y no envíe nunca una tabla de claves a través de una red no protegida.

También hay un ejemplar especial para agregar un principal de root a la tabla de claves de un sistema. Básicamente, si desea que un usuario de un cliente SEAM monte los sistemas de archivos NFS adaptados a Kerberos utilizando automáticamente la autenticación de Kerberos, debe agregar el principal root del cliente a su tabla de claves. De lo contrario, los usuarios deben utilizar el comando kinit siendo root para obtener credenciales para el principal root del cliente cada vez que deseen montar un sistema de archivos NFS adaptado a Kerberos, incluso al utilizar el montador automático. Véase "Configuración de la autenticación de root para montar los sistemas de archivos NFS" para obtener información detallada.

Nota -

Al configurar un KDC maestro, necesita agregar los principales kadmind y changepw al archivo kadm5.keytab, de forma que el KDC pueda desencriptar los cupones de Kerberos de los administradores para determinar si debe darles acceso a la base de datos o no.

Otro comando que puede utilizar para administrar las tablas de claves es el comando ktutil, que es una utilidad interactiva de interfaz de línea de comandos que permite gestionar la tabla de claves de un sistema local sin tener privilegios de administración de Kerberos, ya que no interactúa con la base de datos del mismo modo que lo hace kadmin. Así, después de que se agregue un principal a una tabla de claves, puede utilizar ktutil para ver la lista de claves de una tabla de claves o para inhabilitar temporalmente la autenticación para un servicio.

Mapa de tareas de la administración de tablas de claves

Tabla 5-9 Mapa de tareas de la administración de tablas de claves|

Tarea |

Descripción |

Para obtener instrucciones, vaya a ... |

|---|---|---|

|

Agregar un principal de servicio a una tabla de claves |

Para agregar un principal de servicio a una tabla de claves, utilice el comando ktadd de kadmin. | |

|

Eliminar un principal de servicio de una tabla de claves |

Para eliminar un servicio de una tabla de claves, utilice el comando ktremove de kadmin. |

"Eliminación de un principal de servicio de una tabla de claves" |

|

Mostrar la lista de claves (principales) de una tabla de claves |

Para mostrar la lista de claves de una tabla de claves, utilice el comando ktutil. |

"Muestra de la lista de claves (principales) de una tabla de claves" |

|

Inhabilitar temporalmente la autenticación de un servicio en un sistema |

Este procedimiento es una forma rápida de inhabilitar temporalmente la autenticación para un servicio en un sistema sin que sean necesarios los privilegios de kadmin. Antes de utilizar ktutil para suprimir el principal de servicio en la tabla de claves del servidor, copie la tabla de claves original en una ubicación temporal. Cuando desee volver a habilitar el servicio, copie la tabla de claves original. |

"Inhabilitación temporal de la autenticación para un servicio de un sistema" |

Adición de un principal de servicio a una tabla de claves

-

Asegúrese de que ya exista el principal en la base de datos de Kerberos.

Para más información, véase "Visualización de la lista de principales".

-

Conviértase en superusuario en el sistema que necesita la adición de un principal en su tabla de claves.

-

Inicie el comando kadmin.

# /usr/krb5/sbin/kadmin

-

Agregue un principal a una tabla de claves mediante el comando ktadd.

kadmin: ktadd [-k tabla_claves] [-q] [principal | -glob exp_principal]

-k tabla_claves

Especifica el archivo de tabla de claves. De forma predeterminada, se utiliza /etc/krb5/krb5.keytab.

-q

Muestra información menos detallada.

principal

El principal que se agregará a la tabla de claves. Puede agregar los siguientes principales de servicio: host, root, nfs y ftp.

-glob exp_principal

Se agregarán a la tabla de claves todos los principales que concuerden con la expresión de principal. Las reglas para la expresión de principal son las mismas que para el comando list_principals de kadmin.

-

Salga del comando kadmin.

kadmin: quit

Ejemplo: adición de un principal de servicio a una tabla de claves

El ejemplo siguiente agrega los principales kadmin/admin y kadmin/changepw a la tabla de claves de un KDC maestro. Para este ejemplo, el archivo de tabla de claves debe ser el especificado en el archivo kdc.conf.

kdc1 # /usr/krb5/bin/kadmin.local kadmin.local: ktadd -k /etc/krb5/kadm5.keytab kadmin/admin kadmin/changepw Entrada para el principal kadmin/admin@ACME.COM con kvno 3, tipo de codificación DES-CBC-CRC agregado a la tabla de claves WRFILE:/etc/krb5/kadm5.keytab. Entrada para el principal kadmin/changepw@ACME.COM con kvno 3, tipo de codificación DES-CBC-CRC agregado a la tabla de claves WRFILE:/etc/krb5/kadm5.keytab. kadmin.local: quit |

El ejemplo siguiente agrega el principal host de puebla al archivo de tabla de claves de puebla, para que el KDC pueda autenticar los servicios de red de puebla.

puebla # /usr/krb5/bin/kadmin kadmin: ktadd host/puebla@acme.com@ACME.COM kadmin: Entrada para el principal host/puebla@acme.com@ACME.COM con kvno 2, tipo de codificación DES-CBC-CRC agregado a la tabla de claves WRFILE:/etc/krb5/krb5.keytab. kadmin: quit |

Eliminación de un principal de servicio de una tabla de claves

-

Conviértase en superusuario en el sistema con el principal de servicio que se deba eliminar de su tabla de claves.

-

Inicie el comando kadmin.

# /usr/krb5/bin/kadmin

-

Opcional. Para mostrar la lista actual de principales (claves) de la tabla de claves, utilice el comando ktutil.

Véase "Muestra de la lista de claves (principales) de una tabla de claves" para obtener instrucciones detalladas.

-

Puede eliminar un principal de una tabla de claves mediante el comando ktremove.

kadmin: ktremove [-k tabla_claves] [-q] principal [kvno | todos | antiguos ]

-k tabla_claves

Especifica el archivo de tabla de claves. De forma predeterminada, se utiliza /etc/krb5/krb5.keytab.

-q

Muestra información menos detallada.

principal

El principal que se eliminará de la tabla de claves.

kvno

Elimina todas las entradas del principal especificado cuyo kvno (número de versión de clave) concuerde con kvno.

todos

Elimina todas las entradas del principal especificado.

antiguos

Elimina todas las entradas del principal especificado excepto las que tengan el kvno más alto.

-

Salga del comando kadmin.

kadmin: quit

Ejemplo: eliminación de un principal de servicio de una tabla de claves

El ejemplo siguiente elimina el principal host de puebla del archivo de tabla de claves de puebla.

puebla # /usr/krb5/bin/kadmin kadmin: ktremove host/denver.acme.com@ACME.COM kadmin: Entrada para el principal host/puebla.acme.com@ACME.COM con kvno 3 eliminada de la tabla de claves WRFILE:/etc/krb5/krb5.keytab. kadmin: quit |

Muestra de la lista de claves (principales) de una tabla de claves

-

Conviértase en superusuario en el sistema de la tabla de claves.

Nota -Aunque puede crear tablas de claves que sean propiedad de otros usuarios, la ubicación predeterminada para la tabla de claves necesita la propiedad de root.

-

Inicie el comando ktutil.

# /usr/krb5/bin/ktutil

-

Lea la tabla de claves en la memoria intermedia de listas de clave mediante el comando read_kt .

ktutil: read_kt tabla_claves

-

Muestre la memoria intermedia de lista de claves mediante el comando list.

ktutil: list

Aparecerá la memoria intermedia de lista de claves actual.

-

Salga del comando ktutil.

ktutil: quit

Ejemplo: visualización de la lista de claves (principales) de una tabla de claves

El ejemplo siguiente muestra la lista de claves del archivo /etc/krb5/krb5.keytab del servidor puebla.

puebla # /usr/krb5/bin/ktutil

ktutil: read_kt /etc/krb5/krb5.keytab

ktutil: list

ranura KVNO Principal

---- ---- ---------------------------------------

1 5 host/puebla@ACME.COM

ktutil: quit

|

Inhabilitación temporal de la autenticación para un servicio de un sistema

Puede haber ocasiones en los que necesite inhabilitar temporalmente el mecanismo de autenticación para un servicio, como rlogin o ftp, en un servidor de aplicaciones de red. Por ejemplo, quizás desee evitar que los usuarios inicien sesiones en un sistema mientras lleva a cabo procedimientos de mantenimiento. El comando ktutil le permite hacer esto eliminando el principal de servicio en la tabla de claves del servidor, sin necesitar privilegios de kadmin. Para volver a habilitar la autenticación, todo lo que debe hacer es copiar la tabla de claves original que guardó de vuelta a su ubicación original.

Nota -

De forma predeterminada, la mayoría de servicios están configurados para que requieran la autenticación para funcionar. Si no es así, el servicio funcionará de todas formas incluso si inhabilita su autenticación.

-

Conviértase en superusuario en el sistema de la tabla de claves.

Nota -Aunque puede crear tablas de claves que sean propiedad de otros usuarios, la ubicación predeterminada para la tabla de claves necesita la propiedad de root.

-

Guarde la tabla de claves actual en un archivo temporal.

-

Inicie el comando ktutil.

# /usr/krb5/bin/ktutil

-

Lea la tabla de claves en la memoria intermedia de lista de claves mediante el comando read_kt.

ktutil: read_kt tabla_claves

-

Muestre la memoria intermedia de lista de claves mediante el comando list.

ktutil: list

Aparecerá la memoria intermedia de lista de claves actual. Anote el número de ranura del servicio que desea inhabilitar.

-

Para inhabilitar temporalmente un servicio de un sistema, elimine el principal de servicio específico en la memoria intermedia de lista de claves mediante el comando delete_entry.

ktutil: delete_entry número_ranura

número_ranura

El número de ranura del principal de servicio que se suprimirá, según lo muestra el comando list.

-

Escriba la memoria intermedia de tabla de lista en la tabla de claves mediante el comando write_kt.

ktutil: write_kt tabla_claves

-

Salga del comando ktutil.

ktutil: quit

-

Cuando desee habilitar de nuevo el servicio, vuelva a copiar la tabla de claves temporal (original) de vuelta a su ubicación original.

Ejemplo: inhabilitación temporal de un servicio de un sistema

El ejemplo siguiente inhabilita temporalmente el servicio host del sistema puebla. Para rehabilitar el servicio host en puebla, debería copiar el archivo krb5.keytab.temp sobre el archivo /etc/krb5/krb5.keytab.

puebla # cp /etc/krb5/krb5.keytab /etc/krb5/krb5.keytab.temp

puebla # /usr/krb5/bin/ktutil

ktutil:read_kt /etc/krb5/krb5.keytab

ktutil:list

ranura KVNO Principal

------ ---- ---------------------------------------

1 8 root/puebla@ACME.COM

2 5 host/puebla@ACME.COM

ktutil:delete_entry 2

ktutil:list

ranura KVNO Principal

------ ---- --------------------------------------

1 8 root/ranura@ACME.COM

ktutil:write_kt /etc/krb5/krb5.keytab

ktutil: quit

|

- © 2010, Oracle Corporation and/or its affiliates