| Navigationslinks �berspringen | |

| Druckansicht beenden | |

|

Systemverwaltungshandbuch: IP Services |

Teil I Einführung in die Systemverwaltung: IP Services

1. Oracle Solaris TCP/IP-Protokollfamilie (Übersicht)

Teil II Administration von TCP/IP

2. Planen Ihres TCP/IP-Netzwerks (Vorgehen)

3. Einführung in IPv6 (Überblick)

4. Planen eines IPv6-Netzwerks (Aufgaben)

Planung der Einführung von IPv6 (Übersicht der Schritte)

Vorbereiten eines bestehenden Netzwerks zur Unterstützung von IPv6

Vorbereiten der Netzwerktopologie auf die Unterstützung von IPv6

Vorbereiten der Netzwerkservices auf die Unterstützung von IPv6

Vorbereiten von Servern auf die Unterstützung von IPv6

So bereiten Sie Netzwerkservices auf die Unterstützung von IPv6 vor

So bereiten Sie das DNS auf die Unterstützung von IPv6 vor

Planung für Tunnel in der Netzwerktopologie

Sicherheitsbetrachtungen bei der Einführung von IPv6

Vorbereiten eines IPv6-Adressierungsplans

Erstellen eines IPv6-Nummerierungsschemas

Erstellen eine Nummerierungsschemas für Teilnetze

Erstellen eines IPv6-Adressierungsplans für Knoten

5. Konfiguration der TCP/IP-Netzwerkservices und IPv4-Adressierung (Aufgaben)

6. Verwalten von Netzwerkschnittstellen (Aufgaben)

7. Konfigurieren eines IPv6-Netzwerks (Vorgehen)

8. Verwaltung eines TCP/IP-Netzwerks (Aufgaben)

9. Fehlersuche bei Netzwerkproblemen (Aufgaben)

10. TCP/IP und IPv4 im Detail (Referenz)

12. Einführung in DHCP (Übersicht)

13. Planungen für den DHCP-Service (Aufgaben)

14. Konfiguration des DHCP-Services (Aufgaben)

15. Verwalten von DHCP (Aufgaben)

16. Konfiguration und Verwaltung des DHCP-Clients

17. DHCP-Fehlerbehebung (Referenz)

18. DHCP - Befehle und Dateien (Referenz)

19. IP Security Architecture (Übersicht)

20. Konfiguration von IPsec (Aufgaben)

21. IP Security Architecture (Referenz)

22. Internet Key Exchange (Übersicht)

23. Konfiguration von IKE (Aufgaben)

24. Internet Key Exchange (Referenz)

25. IP Filter in Oracle Solaris (Übersicht)

28. Verwalten von Mobile IP (Aufgaben)

29. Mobile IP-Dateien und Befehle (Referenz)

30. Einführung in IPMP (Übersicht)

31. Verwaltung von IPMP (Aufgaben)

Teil VII IP Quality of Service (IPQoS)

32. Einführung in IPQoS (Übersicht)

33. Planen eines IPQoS-konformen Netzwerks (Aufgaben)

34. Erstellen der IPQoS-Konfigurationsdatei (Aufgaben)

35. Starten und Verwalten des IPQoS (Aufgaben)

36. Verwenden von Flow Accounting und Erfassen von Statistiken (Aufgaben)

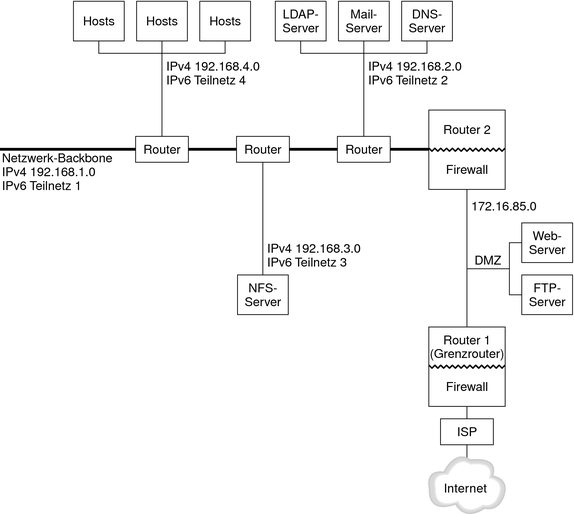

Die Aufgaben in diesem Kapitel beschreiben die Planung zur Einführung von IPv6-Services in einem typischen Unternehmensnetzwerk. Die folgende Abbildung zeigt das in diesem Kapitel verwendete Netzwerk. Ihr geplantes IPv6-Netzwerk umfasst möglicherweise alle oder nur einige der Netzwerklinks, die in dieser Abbildung aufgeführt sind.

Abbildung 4-1 Szenario einer IPv6-Netzwerktopologie

Dieses Szenario eines Unternehmensnetzwerks besteht aus fünf Teilnetzen mit vorhandenen IPv4-Adressen. Die Links im Netzwerk tauschen Daten direkt mit den administrativen Teilnetzen aus. Die vier internen Netzwerke werden mit privaten IPv4-Adressen gemäß RFC 1918 gezeigt. Dies ist eine häufig verwendete Lösung bei einem Mangel an IPv4-Adressen. Das Adressierungsschema dieser internen Netzwerke ist:

Teilnetz 1 ist das interne Netzwerk-Backbone 192.168.1 .

Teilnetz 2 ist das interne Netzwerk 192.168.2 mit LDAP, sendmail und DNS-Servern.

Teilnetz 3 ist das interne Netzwerk 192.168.3 mit den NFS-Servern des Netzwerks.

Teilnetz 4 ist das interne Netzwerk 192.168.4, das bestimmte Hosts für die Angestellten des Unternehmens enthält.

Das externe, öffentliche Netzwerk 172.16.85 fungiert als DMZ des Unternehmens. Dieses Netzwerk enthält Webserver, anonyme FTP-Server und andere Ressourcen, die das Netzwerk zur Verfügung stellt. Router 2 führt eine Firewall aus und trennt das öffentliche Netzwerk 172.16.85 vom internen Backbone. Am anderen Ende der DMZ führt Router 1 eine Firewall aus und dient als Grenzserver des Unternehmensnetzwerks.

Die öffentliche DMZ in Abbildung 4-1 hat die private RFC 1918-Adresse 172.16.85. In der Realität muss die öffentliche DMZ eine registrierte IPv4-Adresse haben. Die meisten IPv4-Standorte verwenden eine Kombination aus öffentlichen Adressen und privaten RFC 1918-Adressen. Wenn Sie jedoch IPv6 einführen, ändert sich das Konzept der öffentlichen und der privaten Adressen. Da IPv6 über einen größeren Adressraum verfügt, werden die öffentlichen IPv6-Adressen für sowohl private als auch öffentliche Netzwerke verwendet.