| Navigationslinks �berspringen | |

| Druckansicht beenden | |

|

Systemverwaltungshandbuch: Sicherheitsservices |

Teil I Übersicht über die Sicherheit

1. Sicherheitsservices (Überblick)

Teil II System-, Datei- und Gerätesicherheit

2. Verwalten von Rechnersicherheit (Übersicht)

Verbesserungen der Rechnersicherheit in der Solaris 10-Version

Steuern des Zugriffs auf ein Computersystem

Gewährleisten physischer Sicherheit

Verwalten von Passwortinformationen

Steuern des Zugriffs auf Dateien

Steuern des Zugriffs auf Rechnerressourcen

Beschränken und Überwachen von Superuser-Zugriffen

Konfigurieren von rollenbasierter Zugriffssteuerung zum Ersetzen des Superusers

Verhindern von unbeabsichtigten Verwendungsfehlern bei Rechnerressourcen

Zuweisen einer eingeschränkten Shell zu Benutzern

Beschränken des Zugriffs auf Daten in Dateien

Beschränken von ausführbaren setuid-Dateien

Verwenden des Automated Security Enhancement Tool

Verwenden des Oracle Solaris Security Toolkit

Verwenden der Konfiguration "Secure by Default"

Verwenden von Ressourcenverwaltungsfunktionen

Verwenden von Oracle Solaris-Zonen

Überwachen der Verwendung von Rechnerressourcen

Überwachen von Dateiintegrität

Steuern von Zugriff auf Dateien

Schützen von Dateien durch Verschlüsselung

Verwenden von Zugriffssteuerungslisten

Gemeinsames Nutzen von Dateien auf Rechnern

Beschränken des root-Zugriffs auf gemeinsam genutzte Dateien

Melden von Sicherheitsproblemen

3. Steuern des Zugriffs auf Systeme (Aufgaben)

4. Steuern des Zugriffs auf Geräte (Aufgaben)

5. Verwenden von Basic Audit Reporting Tool (Aufgaben)

6. Steuern des Zugriffs auf Dateien (Aufgaben)

7. Verwenden von Automated Security Enhancement Tool (Aufgaben)

Teil III Rollen, Berechtigungsprofile und Berechtigungen

8. Verwenden von Rollen und Berechtigungen (Übersicht)

9. Rollenbasierte Zugriffssteuerung (Aufgaben)

10. Rollenbasierte Zugriffssteuerung (Übersicht)

Teil IV Kryptografische Services

13. Oracle Solaris Cryptographic Framework (Übersicht)

14. Oracle Solaris Cryptographic Framework (Aufgaben)

15. Oracle Solaris Key Management Framework

Teil V Authentifizierungsservices und sichere Kommunikation

16. Verwenden von Authentifizierungsservices (Aufgaben)

19. Verwenden von Oracle Solaris Secure Shell (Aufgaben)

20. Oracle Solaris Secure Shell (Referenz)

21. Einführung zum Kerberos-Service

22. Planen des Kerberos-Service

23. Konfigurieren des Kerberos-Service (Aufgaben)

24. Kerberos-Fehlermeldungen und -Fehlerbehebung

25. Verwalten von Kerberos-Hauptelementen und Richtlinien (Aufgaben)

26. Verwenden von Kerberos-Anwendungen (Aufgaben)

27. Der Kerberos-Service (Referenz)

Teil VII Prüfung bei Oracle Solaris

28. Prüfung bei Oracle Solaris (Übersicht)

29. Planen der Oracle Solaris-Prüfung

30. Verwalten der Oracle Solaris-Prüfung (Aufgaben)

Computer gehören oft zu einem Netzwerk von Computern. Ein Netzwerk ermöglicht den Austausch von Informationen zwischen Computern. Vernetzte Computer können auf die Daten und anderen Ressourcen von anderen Computern im Netzwerk zugreifen. Computernetzwerke stellen leistungsfähige und fortschrittliche Computerumgebungen dar. Durch Netzwerke wird aber auch die Sicherheit von Computern zu einem komplexen Thema.

Innerhalb eines Computernetzwerks können die einzelnen Systeme Informationen gemeinsam nutzen. Unberechtigter Zugriff stellt ein Sicherheitsrisiko dar. Da viele Benutzer Zugriff auf ein Netzwerk haben, treten unberechtigte Zugriffe häufiger auf, besonders durch Benutzerfehler. Darüber hinaus kann eine ineffiziente Verwendung von Passwörtern unberechtigte Zugriffe ermöglichen.

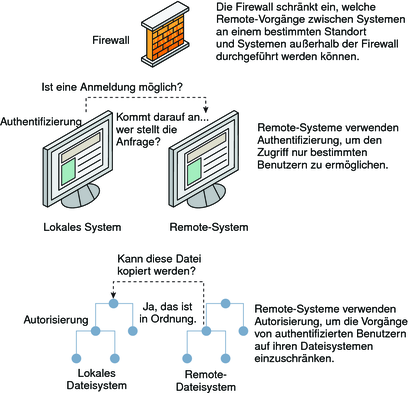

Die Netzwerksicherheit basiert normalerweise auf der Einschränkung oder Verhinderung von Vorgängen über Remote-Systeme. Die folgende Abbildung veranschaulicht die Sicherheitsbeschränkungen, die für Remote-Vorgänge möglich sind.

Abbildung 2-1 Sicherheitsbeschränkungen für Remote-Vorgänge

Authentifizierung ist eine Möglichkeit, den Zugriff auf bestimmte Benutzer zu beschränken, wenn sich diese bei einem Remote-System anmelden. Authentifizierung kann auf Systemebene und Netzwerkebene eingerichtet werden. Nachdem ein Benutzer Zugriff auf ein Remote-System erhalten hat, können die Vorgänge, die er ausführen darf, durch Autorisierung beschränkt werden. In der folgenden Tabelle werden die Services aufgeführt, die Authentifizierung und Autorisierung ermöglichen.

Tabelle 2-3 Authentifizierungs- und Autorisierungsservices für Remote-Zugriff

|

Eine mögliche Alternative zu Secure RPC ist der Oracle Solaris-Mechanismus für privilegierte Ports. Einem privilegiertem Port wird eine Portnummer unter 1024 zugewiesen. Nachdem ein Clientsystem den Berechtigungsnachweis eines Clients authentifiziert hat, erstellt der Client eine Verbindung zum Server unter Verwendung des privilegiertem Ports. Dieser Server überprüft den Berechtigungsnachweis des Clients anhand der Portnummer der Verbindung.

Clients, auf denen die Oracle Solaris-Software nicht ausgeführt wird, können möglicherweise nicht über den privilegierten Port kommunizieren. Wenn die Clients nicht über den Port kommunizieren können, wird eine Fehlermeldung ähnlich der folgenden angezeigt:

“Weak Authentication NFS request from unprivileged port”

Sie können ein Firewall-System einrichten, um die Ressourcen in Ihrem Netzwerk vor Zugriff von Außen zu schützen. Ein Firewall-System ist ein sicherer Host, der das interne gegenüber dem externen Netzwerk abgrenzt. Das interne Netzwerk behandelt alle anderen Netzwerke als nicht vertrauenswürdig. Betrachten Sie dies als obligatorische Einrichtung für Ihr internes Netzwerk und alle externen Netzwerke, wie dem Internet, mit denen Sie kommunizieren.

Eine Firewall hat die Funktion eines Gateways und einer Barriere. Eine Firewall fungiert als Gateway, das Daten zwischen Netzwerken überträgt. Eine Firewall fungiert als Barriere, die die Übertragung von Daten in und aus dem Netzwerk blockiert. Benutzer im internen Netzwerk müssen sich beim Firewall-System anmelden, um auf Hosts in Remote-Netzwerken zuzugreifen. Ähnlich muss ein Benutzer in einem externen Netzwerk sich zunächst bei einem Firewall-System anmelden, bevor er Zugriff auf einen Host im internen Netzwerk erhält.

In manchen Fällen kann auch eine Firewall zwischen internen Netzwerken nützlich sein. Beispielsweise können Sie eine Firewall oder einen sicheren Gateway-Computer einrichten, um die Übertragung von Paketen zu beschränken. Das Gateway kann den Austausch von Paketen zwischen zwei Netzwerken unterbinden, es sei denn der Gateway-Computer ist die Ausgangs- oder Zieladresse des Pakets. Eine Firewall sollte außerdem so eingerichtet sein, dass nur Pakete für bestimmte Protokolle weitergeleitet werden. Beispielsweise können Sie Pakete zur Übertragung von Mail zulassen, Pakete für die Befehle telnet oder rlogin jedoch nicht. Wird ASET mit einer hohen Sicherheitsstufe ausgeführt, wird die Weiterleitung von Internet Protocol-Paketen (IP) deaktiviert.

Darüber hinaus werden alle E-Mails aus dem internen Netzwerk zuerst an das Firewall-System gesendet. Die Firewall überträgt dann die Mail an einen Host in einem externen Netzwerk. Das Firewall-System empfängt außerdem alle eingehenden Mails und verteilt sie an die Hosts im internen Netzwerk.

| Achtung - Eine Firewall verhindert, dass unberechtigte Benutzer auf die Hosts in Ihrem Netzwerk zugreifen. Sie sollten strenge und konsequent durchgesetzte Sicherheitsmaßnahmen für Ihre Firewall einsetzen, die Sicherheitsmaßnahmen auf anderen Hosts im Netzwerk können dagegen lockerer sein. Ein Eindringling, der Ihre Firewall durchbricht, hat dann allerdings Zugriff auf alle anderen Hosts im internen Netzwerk. |

Ein Firewall-System sollte keine vertrauenswürdigen Hosts haben. Ein vertrauenswürdiger Host ist ein Host, auf dem sich ein Benutzer ohne Passwort anmelden kann. Ein Firewall-System sollte keine eigenen Dateisysteme zur gemeinsamen Nutzung freigeben oder Dateisysteme von anderen Hosts einhängen.

Mit den folgenden Technologien kann ein System zu einer Firewall verstärkt werden:

ASET setzt hohe Sicherheit auf einem Firewall-System durch, wie in Kapitel 7Verwenden von Automated Security Enhancement Tool (Aufgaben) beschrieben.

Das Oracle Solaris Security Toolkit, inoffiziell auch als JASS-Toolkit bezeichnet, kann ein Oracle Solaris-System zu einer Firewall verstärken. Das Toolkit kann von der Sun Downloads-Website Oracle Sun heruntergeladen werden.

IPsec und Oracle Solaris-IP-Filter können für Firewall-Schutz sorgen. Weitere Informationen zum Schutz von Netzwerkverkehr finden Sie unter Teil IV, IP-Sicherheit in Systemverwaltungshandbuch: IP Services.

In den meisten lokalen Netzwerken werden Daten zwischen Computern in Blöcken übertragen, die auch als Pakete bezeichnet werden. Durch Paketzerstörung können unberechtigte Benutzer von außerhalb des Netzwerks Daten beschädigen oder zerstören.

Dabei werden Pakete abgefangen, bevor sie ihr Ziel erreichen. Sie werden mit willkürlichen Daten gefüllt und wieder auf den ursprünglichen Weg geschickt. In einem lokalen Netzwerk können keine Pakete auf diese Art zerstört werden, da sie alle Systeme, einschließlich des Servers, gleichzeitig erreichen. Auf einem Gateway können jedoch Pakete zerstört werden. Stellen Sie also sicher, dass alle Gateways im Netzwerk geschützt sind.

Am gefährlichsten sind die Angriffe auf die Integrität der Daten. Dabei wird der Inhalt der Pakete geändert oder ein Angreifer gibt sich als Benutzer aus. Abhörangriffe gefährden die Datenintegrität nicht. Stattdessen wird der Verkehr zur späteren Wiedergabe aufgezeichnet. Die abhörende Person gibt sich nicht als Benutzer aus. Abhörangriffe beeinträchtigen zwar nicht die Datenintegrität, stellen jedoch eine Verletzung des Datenschutzes dar. Sie können vertrauliche Informationen schützen, indem Sie die über das Netzwerk versendeten Daten verschlüsseln.

Informationen zur Verschlüsselung von Remote-Vorgängen in einem unsicheren Netzwerk finden Sie in Kapitel 19Verwenden von Oracle Solaris Secure Shell (Aufgaben).

Informationen zur Verschlüsselung und Authentifizierung von Daten in einem Netzwerk finden Sie in Kapitel 21Einführung zum Kerberos-Service.

Informationen zur Verschlüsselung von IP-Datagrammen finden Sie in Kapitel 19, IP Security Architecture (Übersicht) in Systemverwaltungshandbuch: IP Services.