| Navigationslinks �berspringen | |

| Druckansicht beenden | |

|

Systemverwaltungshandbuch: Sicherheitsservices |

Teil I Übersicht über die Sicherheit

1. Sicherheitsservices (Überblick)

Teil II System-, Datei- und Gerätesicherheit

2. Verwalten von Rechnersicherheit (Übersicht)

3. Steuern des Zugriffs auf Systeme (Aufgaben)

4. Steuern des Zugriffs auf Geräte (Aufgaben)

5. Verwenden von Basic Audit Reporting Tool (Aufgaben)

6. Steuern des Zugriffs auf Dateien (Aufgaben)

7. Verwenden von Automated Security Enhancement Tool (Aufgaben)

Teil III Rollen, Berechtigungsprofile und Berechtigungen

8. Verwenden von Rollen und Berechtigungen (Übersicht)

9. Rollenbasierte Zugriffssteuerung (Aufgaben)

Verwenden von RBAC (Übersicht der Schritte)

Konfigurieren von RBAC (Übersicht der Schritte)

So planen Sie die RBAC-Implementierung

So können Sie eine Rolle mit der GUI erstellen und zuweisen

So erstellen Sie eine Rolle über die Befehlszeile

So weisen Sie eine Rolle einem lokalen Benutzer zu

So wandeln Sie den root-Benutzer in eine Rolle um

Verwenden von Rollen (Übersicht der Schritte)

So nehmen Sie eine Rolle in einem Terminalfenster an

So nehmen Sie eine Rolle in der Solaris Management Console an

Verwalten von RBAC (Übersicht der Schritte)

So ändern Sie das Passwort einer Rolle

So ändern Sie die Eigenschaften einer Rolle

So erstellen oder ändern Sie ein Berechtigungsprofil

So ändern Sie die RBAC-Eigenschaften eines Benutzers

So fügen Sie RBAC-Eigenschaften zu Legacy-Anwendungen hinzu

10. Rollenbasierte Zugriffssteuerung (Übersicht)

Teil IV Kryptografische Services

13. Oracle Solaris Cryptographic Framework (Übersicht)

14. Oracle Solaris Cryptographic Framework (Aufgaben)

15. Oracle Solaris Key Management Framework

Teil V Authentifizierungsservices und sichere Kommunikation

16. Verwenden von Authentifizierungsservices (Aufgaben)

19. Verwenden von Oracle Solaris Secure Shell (Aufgaben)

20. Oracle Solaris Secure Shell (Referenz)

21. Einführung zum Kerberos-Service

22. Planen des Kerberos-Service

23. Konfigurieren des Kerberos-Service (Aufgaben)

24. Kerberos-Fehlermeldungen und -Fehlerbehebung

25. Verwalten von Kerberos-Hauptelementen und Richtlinien (Aufgaben)

26. Verwenden von Kerberos-Anwendungen (Aufgaben)

27. Der Kerberos-Service (Referenz)

Teil VII Prüfung bei Oracle Solaris

28. Prüfung bei Oracle Solaris (Übersicht)

29. Planen der Oracle Solaris-Prüfung

30. Verwalten der Oracle Solaris-Prüfung (Aufgaben)

Nachdem Sie die Rollen mit den Oracle Solaris-Standardberechtigungsprofilen eingerichtet und Benutzern zugewiesen haben, können die Rollen verwendet werden. Eine Rolle kann über die Befehlszeile angenommen werden. In der Solaris Management Console kann eine Rolle auch zur lokalen Systemverwaltung und über das Netzwerk angenommen werden.

Bevor Sie beginnen

Die Rolle muss Ihnen bereits zugewiesen sein. Der Name Service muss mit diesen Informationen aktualisiert werden.

% roles Comma-separated list of role names is displayed

% su - rolename Password: <Type rolename password> $

Nach Eingabe des Befehls su - rolename wird eine Profil-Shell für die Rolle angezeigt. Eine Profil-Shell erkennt die Sicherheitsattribute (Autorisierungen, Berechtigungen und festgelegte ID-Bits).

$ /usr/ucb/whoami rolename

Nun können Sie Rollenaufgaben in diesem Terminalfenster ausführen.

Informationen zum Vorgang finden Sie unter So legen Sie die von einer Rolle ausführbaren privilegierten Befehle fest.

Beispiel 9-10 Annehmen der Rolle "Primary Administrator"

In dem folgenden Beispiel nimmt der Benutzer die Rolle "Primary Administrator" an. In der Standardkonfiguration entspricht diese Rolle dem Superuser. Die Rolle überprüft bei jedem Befehl, der in der Profil-Shell für die Rolle eingegeben wird, welche Berechtigungen dafür vorhanden sind.

% roles

sysadmin,oper,primaryadm

% su - primaryadm

Password: <Type primaryadm password>

$ /usr/ucb/whoami Prompt has changed to role prompt

primaryadm

$ ppriv $$

1200: pfksh

flags = <none>

E (Effective): all

I (Inheritable): basic

P (Permitted): all

L (Limit): all

Informationen zu Berechtigungen finden Sie unter Berechtigungen (Übersicht).

Beispiel 9-11 Annehmen der root-Rolle

In dem folgenden Beispiel nimmt der Benutzer die root-Rolle an. Die Rolle wurde in So wandeln Sie den root-Benutzer in eine Rolle um erstellt.

% roles

root

% su - root

Password: <Type root password>

# /usr/ucb/whoami Prompt has changed to role prompt

root

$ ppriv $$

1200: pfksh

flags = <none>

E: all

I: basic

P: all

L: all

Informationen zu Berechtigungen finden Sie unter Berechtigungen (Übersicht).

Beispiel 9-12 Annehmen der Rolle "System Administrator"

In dem folgenden Beispiel nimmt der Benutzer die Rolle "System Administrator" an. Im Unterschied zur Rolle "Primary Administrator" verfügt die Rolle "System Administrator" über grundlegende Berechtigungen im zugehörigen effektiven Satz.

% roles

sysadmin,oper,primaryadm

% su - sysadmin

Password: <Type sysadmin password>

$ /usr/ucb/whoami Prompt has changed to role prompt

sysadmin

$ ppriv $$

1200: pfksh

flags = <none>

E: basic

I: basic

P: basic

L: all

Informationen zu Berechtigungen finden Sie unter Berechtigungen (Übersicht). Die Fähigkeiten der Rolle werden unter Berechtigungsprofil "System Administrator" kurz beschrieben.

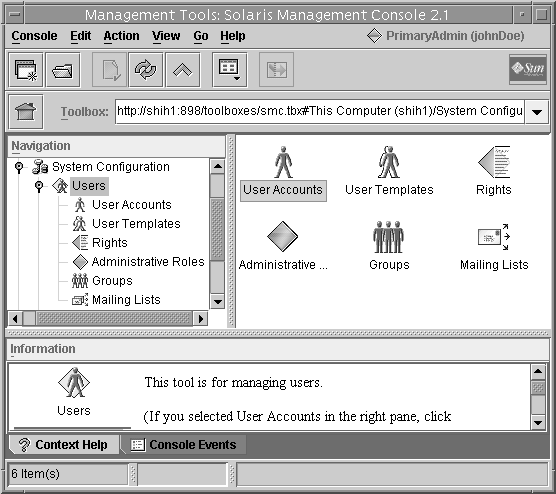

Zum Ändern der Informationen in der Solaris Management Console-GUI sind administrative Fähigkeiten erforderlich. Mit einer Rolle erhalten Sie administrative Fähigkeiten. Zum Anzeigen von Informationen benötigen Sie die Autorisierung solaris.admin.usermgr.read. Das Berechtigungsprofil "Basic Solaris User" enthält diese Autorisierung.

Bevor Sie beginnen

Eine administrative Rolle, die die Eigenschaften von Benutzern oder Rollen ändern kann, muss Ihnen bereits zugewiesen sein. Beispielsweise kann die Rolle "Primary Administrator" die Eigenschaften von Benutzern oder Rollen ändern.

% /usr/sbin/smc &

Ausführlichere Anweisungen finden Sie unter Using the Solaris Management Tools With RBAC (Task Map) in System Administration Guide: Basic Administration.

Navigieren Sie im entsprechenden Name Service-Bereich zur Werkzeugleiste mit dem Tool oder der Sammlung von Tools und klicken Sie auf das Symbol. Die Bereiche sind Dateien (lokal), NIS, NIS+ und LDAP. Wenn die entsprechende Werkzeugleiste im Navigationsfenster nicht angezeigt wird, wählen Sie im Menü "Console" (Konsole) den Befehl "Open Toolbox" (Werkzeugleiste öffnen) und laden die gewünschte Werkzeugleiste.

Navigieren Sie zu dem Tool oder der Sammlung und klicken Sie auf das Symbol. Die Tools zum Verwalten von RBAC-Elementen befinden sich im Tool "Users" (Benutzer), wie in der folgenden Abbildung gezeigt.

Das Optionsmenü "Role" im Dialogfeld zeigt die Rollen an, die Ihnen zugewiesen sind. Wählen Sie eine Rolle aus und geben Sie das entsprechende Passwort ein.