| Navigationslinks �berspringen | |

| Druckansicht beenden | |

|

Systemverwaltungshandbuch: Sicherheitsservices |

Teil I Übersicht über die Sicherheit

1. Sicherheitsservices (Überblick)

Teil II System-, Datei- und Gerätesicherheit

2. Verwalten von Rechnersicherheit (Übersicht)

3. Steuern des Zugriffs auf Systeme (Aufgaben)

4. Steuern des Zugriffs auf Geräte (Aufgaben)

5. Verwenden von Basic Audit Reporting Tool (Aufgaben)

6. Steuern des Zugriffs auf Dateien (Aufgaben)

7. Verwenden von Automated Security Enhancement Tool (Aufgaben)

Teil III Rollen, Berechtigungsprofile und Berechtigungen

8. Verwenden von Rollen und Berechtigungen (Übersicht)

9. Rollenbasierte Zugriffssteuerung (Aufgaben)

10. Rollenbasierte Zugriffssteuerung (Übersicht)

Teil IV Kryptografische Services

13. Oracle Solaris Cryptographic Framework (Übersicht)

14. Oracle Solaris Cryptographic Framework (Aufgaben)

15. Oracle Solaris Key Management Framework

Teil V Authentifizierungsservices und sichere Kommunikation

16. Verwenden von Authentifizierungsservices (Aufgaben)

19. Verwenden von Oracle Solaris Secure Shell (Aufgaben)

20. Oracle Solaris Secure Shell (Referenz)

21. Einführung zum Kerberos-Service

22. Planen des Kerberos-Service

23. Konfigurieren des Kerberos-Service (Aufgaben)

24. Kerberos-Fehlermeldungen und -Fehlerbehebung

25. Verwalten von Kerberos-Hauptelementen und Richtlinien (Aufgaben)

26. Verwenden von Kerberos-Anwendungen (Aufgaben)

27. Der Kerberos-Service (Referenz)

Kerberos-spezifische Terminologie

Authentifizierungsspezifische Terminologie

Funktionsweise des Kerberos-Authentifizierungssystems

Interaktion des Kerberos-Service mit DNS und der Datei nsswitch.conf

Erhalten von Zugriff auf einen Service mit Kerberos

Abrufen eines Berechtigungsnachweises für den Ticket-gewährenden Service

Verwenden von Kerberos-Verschlüsselungstypen

Wesentliche Unterschiede zwischen Oracle Solaris Kerberos und MIT Kerberos

Teil VII Prüfung bei Oracle Solaris

28. Prüfung bei Oracle Solaris (Übersicht)

29. Planen der Oracle Solaris-Prüfung

30. Verwalten der Oracle Solaris-Prüfung (Aufgaben)

Für den Zugriff auf einen bestimmten Service benötigt der Benutzer zwei Berechtigungsnachweise. Der erste Berechtigungsnachweis ist für das TGT (Ticket-gewährende Ticket). Sobald der Ticket-gewährende Service diesen Berechtigungsnachweis entschlüsselt hat, erstellt er einen zweiten Berechtigungsnachweis für den Server, auf den der Benutzer Zugriff anfordert. Mit diesem zweiten Berechtigungsnachweis kann anschließend Zugriff auf den Service auf dem Server angefordert werden. Nachdem der Server den zweiten Berechtigungsnachweis erfolgreich entschlüsselt hat, erhält der Benutzer den Zugriff. In den folgenden Abschnitten wird dieser Vorgang ausführlicher beschrieben.

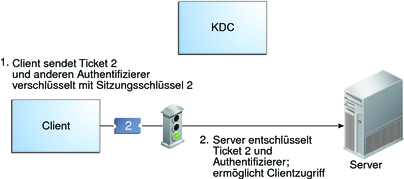

Zum Starten des Authentifizierungsvorgangs sendet der Client eine Anforderung an den Authentifizierungsserver für ein bestimmtes Benutzer-Hauptelement. Diese Anforderung wird ohne Verschlüsselung gesendet. Da die Anforderung keine gesicherten Informationen enthält, ist eine Verschlüsselung nicht erforderlich.

Wenn der Authentifizierungsservice die Anforderung empfängt, wird der Hauptelementname des Benutzers in der KDC-Datenbank abgerufen. Entspricht ein Hauptelement dem Eintrag in der Datenbank, ruft der Authentifizierungsservice den privaten Schlüssel für dieses Hauptelement ab. Anschließend generiert der Authentifizierungsservice einen Sitzungsschlüssel für die Verwendung durch den Client und den Ticket-gewährenden Service (Sitzungsschlüssel 1) sowie ein Ticket für den Ticket-gewährenden Service (Ticket 1). Dieses Ticket wird auch als Ticket-gewährendes Ticket (TGT) bezeichnet. Sowohl der Sitzungsschlüssel als auch das Ticket werden mit dem privaten Schlüssel des Benutzers verschlüsselt und die Informationen werden zurück an den Client gesendet.

Der Client entschlüsselt mithilfe dieser Informationen Sitzungsschlüssel 1 und Ticket 1 unter Verwendung des privaten Schlüssels für das Benutzer-Hauptelement. Da der private Schlüssel nur dem Benutzer und der KDC-Datenbank bekannt ist, sind die Informationen im Paket sicher. Der Client speichert die Informationen im Berechtigungsnachweis-Cache.

Während dieses Vorgangs wird der Benutzer normalerweise zur Angabe eines Passworts aufgefordert. Wenn das vom Benutzer angegebene Passwort dem zur Erstellung des in der KDC-Datenbank gespeicherten privaten Schlüssels verwendeten Passwort entspricht, kann der Client die vom Authentifizierungsservice gesendeten Informationen erfolgreich entschlüsseln. Jetzt verfügt der Client über einen Berechtigungsnachweis für die Verwendung mit dem Ticket-gewährenden Service. Der Client kann nun einen Berechtigungsnachweis für einen Server anfordern.

Abbildung 27-2 Abrufen eines Berechtigungsnachweises für den Ticket-gewährenden Service

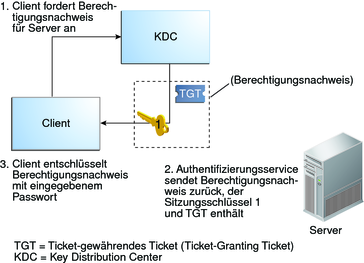

Zum Anfordern von Zugriff auf einen bestimmten Server muss ein Client zunächst den Berechtigungsnachweis für diesen Server vom Authentifizierungsservice anfordern. Weitere Informationen finden Sie unter Abrufen eines Berechtigungsnachweises für den Ticket-gewährenden Service. Der Client sendet dann eine Anforderung an den Ticket-gewährenden Service, die den Service-Hauptelementnamen, Ticket 1 und einen mit Sitzungsschlüssel 1 verschlüsselten Authentifizierer umfasst. Ticket 1 wurde ursprünglich vom Authentifizierungsservice unter Verwendung des Serviceschlüssels des Ticket-gewährenden Service verschlüsselt.

Da dem Ticket-gewährenden Service der Serviceschlüssel des Ticket-gewährenden Service bekannt ist, kann Ticket 1 entschlüsselt werden. Die in Ticket 1 enthaltenen Informationen umfassen Sitzungsschlüssel 1, sodass der Ticket-gewährende Service den Authentifizierer entschlüsseln kann. An diesem Punkt wird das Benutzer-Hauptelement mit dem Ticket-gewährenden Service authentifiziert.

Nach erfolgreichem Abschluss der Authentifizierung generiert der Ticket-gewährende Service einen Sitzungsschlüssel für das Benutzer-Hauptelement und den Server (Sitzungsschlüssel 2) sowie ein Ticket für den Server (Ticket 2). Sitzungsschlüssel 2 und Ticket 2 werden anschließend mithilfe von Sitzungsschlüssel 1 verschlüsselt. Da Sitzungsschlüssel 1 nur dem Client und dem Ticket-gewährenden Service bekannt ist, sind die entsprechenden Informationen gesichert und können risikofrei über das Netzwerk übertragen werden.

Erhält der Client dieses Informationspaket, entschlüsselt er die Informationen mithilfe von Sitzungsschlüssel 1, den er im Berechtigungsnachweis-Cache gespeichert hatte. Der Client hat einen Berechtigungsnachweis zur Verwendung mit dem Server abgerufen. Nun kann der Client Zugriff auf einen bestimmten Service auf diesem Server anfordern.

Abbildung 27-3 Abrufen eines Berechtigungsnachweises für einen Server

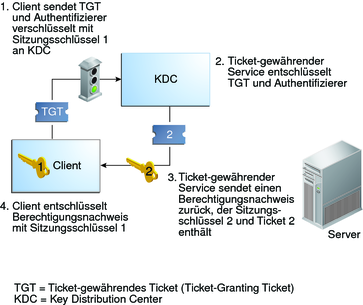

Zum Anfordern von Zugriff auf einen bestimmten Service muss der Client zunächst einen Berechtigungsnachweis für den Ticket-gewährenden Service vom Authentifizierungsserver und einen Server-Berechtigungsnachweis vom Ticket-gewährenden Service anfordern. Weitere Informationen finden Sie unter Abrufen eines Berechtigungsnachweises für den Ticket-gewährenden Service und Abrufen eines Berechtigungsnachweises für einen Server. Der Client kann dann eine Anforderung an den Server senden, die Ticket 2 und einen weiteren Authentifizierer umfasst. Der Authentifizierer wird mithilfe von Sitzungsschlüssel 2 verschlüsselt.

Ticket 2 wurde durch den Ticket-gewährenden Service mit dem Serviceschlüssel für den Service verschlüsselt. Da der Serviceschlüssel dem Service-Hauptelement bekannt ist, kann der Service Ticket 2 entschlüsseln und Sitzungsschlüssel 2 erhalten. Sitzungsschlüssel 2 kann dann zum Entschlüsseln des Authentifizierers verwendet werden. Wurde der Authentifizierer erfolgreich entschlüsselt, erhält der Client Zugriff auf den Service.

Abbildung 27-4 Abrufen von Zugriff auf einen bestimmten Service