| Navigationslinks �berspringen | |

| Druckansicht beenden | |

|

Systemverwaltungshandbuch: Sicherheitsservices |

Teil I Übersicht über die Sicherheit

1. Sicherheitsservices (Überblick)

Teil II System-, Datei- und Gerätesicherheit

2. Verwalten von Rechnersicherheit (Übersicht)

3. Steuern des Zugriffs auf Systeme (Aufgaben)

4. Steuern des Zugriffs auf Geräte (Aufgaben)

5. Verwenden von Basic Audit Reporting Tool (Aufgaben)

6. Steuern des Zugriffs auf Dateien (Aufgaben)

7. Verwenden von Automated Security Enhancement Tool (Aufgaben)

Teil III Rollen, Berechtigungsprofile und Berechtigungen

8. Verwenden von Rollen und Berechtigungen (Übersicht)

9. Rollenbasierte Zugriffssteuerung (Aufgaben)

10. Rollenbasierte Zugriffssteuerung (Übersicht)

Teil IV Kryptografische Services

13. Oracle Solaris Cryptographic Framework (Übersicht)

14. Oracle Solaris Cryptographic Framework (Aufgaben)

15. Oracle Solaris Key Management Framework

Teil V Authentifizierungsservices und sichere Kommunikation

16. Verwenden von Authentifizierungsservices (Aufgaben)

19. Verwenden von Oracle Solaris Secure Shell (Aufgaben)

20. Oracle Solaris Secure Shell (Referenz)

21. Einführung zum Kerberos-Service

22. Planen des Kerberos-Service

23. Konfigurieren des Kerberos-Service (Aufgaben)

24. Kerberos-Fehlermeldungen und -Fehlerbehebung

25. Verwalten von Kerberos-Hauptelementen und Richtlinien (Aufgaben)

26. Verwenden von Kerberos-Anwendungen (Aufgaben)

Automatisches Abrufen von Tickets

Erstellen eines Kerberos-Tickets

Übersicht über kerberisierte Befehle

Weiterleiten von Kerberos-Tickets

Verwenden kerberisierter Befehle (Beispiele)

27. Der Kerberos-Service (Referenz)

Teil VII Prüfung bei Oracle Solaris

28. Prüfung bei Oracle Solaris (Übersicht)

29. Planen der Oracle Solaris-Prüfung

30. Verwalten der Oracle Solaris-Prüfung (Aufgaben)

Wenn der Kerberos-Service konfiguriert ist, haben Sie zwei Passwörter: das reguläre Solaris-Passwort und ein Kerberos-Passwort. Die beiden Passwörter können gleich lauten oder verschieden sein.

Ihr Passwort kann fast jedes beliebige Zeichen enthalten. Die wichtigsten Ausnahmen bilden die Strg-Tasten und die Eingabetaste. Ein Passwort sollte in erster Linie leicht zu merken sein, aber von anderen nicht erraten werden können. Folgendes sollten Sie beispielsweise nicht als Passwort verwenden:

Wörter, die in einem Wörterbuch verzeichnet sind

Einen gebräuchlichen oder beliebten Namen

Den Namen einer berühmten Person oder Figur

Ihren Namen oder Benutzernamen in irgendeiner Form (z. B. rückwärts geschrieben, zweimal wiederholt usw.)

Den Namen Ihres Ehepartners, Kinds oder Haustiers

Ihr Geburtsdatum oder das Geburtsdatum eines Angehörigen

Ihre Sozialversicherungs-, Führerschein-, Ausweis- oder eine ähnliche Identifikationsnummer

Ein in diesem oder einem anderen Handbuch verwendetes Beispielpasswort

Ein Passwort sollte mindestens acht Zeichen lang sein. Darüber hinaus sollte es eine Mischung aus Zeichen enthalten, wie etwa Groß- und Kleinbuchstaben, Zeilen und Satzzeichen. Nachfolgend sind einige Passwörter aufgeführt, die gut geeignet wären, wenn sie nicht in diesem Handbuch verwendet würden:

Akronyme, wie z. B. "IVMHAinSF" (was für "Ich verlor mein Herz auch in San Francisco" stehen könnte).

Leicht auszusprechende Unsinnswörter, wie z. B. "Dumdidum" oder "Bimbambum!".

Absichtlich falsch geschriebene Begriffe, wie z. B. "Hannnover" oder "Aapfelkkuchen".

| Achtung - Verwenden Sie diese Beispiele nicht. Die in Handbüchern verwendeten Passwörter sind die ersten Passwörter, die ein Eindringling ausprobieren würde. |

Wenn PAM ordnungsgemäß konfiguriert ist, können Sie Ihr Kerberos-Passwort auf zwei Arten ändern:

Mit dem üblichen UNIX-Befehl passwd. Wenn der Kerberos-Service konfiguriert ist, fordert Sie der Befehl passwd automatisch zur Angabe eines neuen Kerberos-Passworts auf.

Der Vorteil der Verwendung von passwd statt kpasswd liegt darin, dass Sie gleichzeitig sowohl UNIX- als auch Kerberos-Passwörter festlegen können. Dennoch müssen Sie im Allgemeinen nicht beide Passwörter mit passwd ändern. Häufig können Sie auch nur Ihr UNIX-Passwort ändern und am Kerberos-Passwort keine Änderungen vornehmen oder umgekehrt.

Hinweis - Das Verhalten von passwd hängt von der Konfiguration des PAM-Moduls ab. Möglicherweise müssen Sie in bestimmten Konfigurationen beide Passwörter ändern. Bei einigen Standorten ist eine Änderung des UNIX-Passworts erforderlich, während bei anderen das Kerberos-Passwort geändert werden muss.

Mit dem Befehl kpasswd. Der Befehl kpasswd ähnelt sehr stark dem Befehl passwd. Ein Unterschied besteht jedoch darin, dass kpasswd nur Kerberos-Passwörter ändert. Wenn Sie Ihr UNIX-Passwort ändern möchten, müssen Sie passwd verwenden.

Ein weiterer Unterschied liegt darin, dass kpasswd ein Passwort für ein Kerberos-Hauptelement ändern kann, bei dem es sich nicht um einen gültigen UNIX-Benutzer handelt. Beispiel: david/admin ist ein Kerberos-Hauptelement, aber kein tatsächlicher UNIX-Benutzer, sodass Sie kpasswd statt passwd verwenden müssen.

Nachdem Sie Ihr Passwort geändert haben, dauert es eine Weile, bis die Änderung über ein System weitergegeben wird. Dies gilt insbesondere für große Netzwerke. Je nach Konfiguration Ihres Systems beträgt die Verzögerung zwischen wenigen Minuten und mehr als einer Stunde. Wenn Sie die neuen Kerberos-Tickets kurz nach Änderung Ihres Passworts erhalten müssen, versuchen Sie es zuerst mit dem neuen Passwort. Funktioniert das neue Passwort nicht, versuchen Sie es erneut mit dem alten Passwort.

Mit dem Kerberos V5-Protokoll können Systemadministratoren Kriterien bezüglich der zulässigen Passwörter für jeden Benutzer festlegen. Derartige Kriterien werden von der für jeden Benutzer festgelegten Richtlinie oder einer Standardrichtlinie definiert. Weitere Informationen zu Richtlinien finden Sie unter Verwalten von Kerberos-Richtlinien.

Beispiel: Angenommen, die Richtlinie der Benutzerin jennifer (hier jenpol genannt) schreibt vor, dass Passwörter mindestens acht Zeichen lang sein und eine Mischung von mindestens zwei Arten von Zeichen enthalten müssen. kpasswd wird daher den Versuch, "sloth" als Passwort zu verwenden, zurückweisen.

% kpasswd kpasswd: Changing password for jennifer@ENG.EXAMPLE.COM. Old password: <Jennifer types her existing password> kpasswd: jennifer@ENG.EXAMPLE.COM's password is controlled by the policy jenpol which requires a minimum of 8 characters from at least 2 classes (the five classes are lowercase, uppercase, numbers, punctuation, and all other characters). New password: <Jennifer types 'sloth'> New password (again): <Jennifer re-types 'sloth'> kpasswd: New password is too short. Please choose a password which is at least 4 characters long.

In diesem Fall verwendet jennifer "slothrop49" als Passwort. Das Passwort "slothrop49" entspricht den Kriterien, da es über acht Zeichen lang ist und zwei verschiedene Arten von Zeichen enthält (Zahlen und Kleinbuchstaben).

% kpasswd kpasswd: Changing password for jennifer@ENG.EXAMPLE.COM. Old password: <Jennifer types her existing password> kpasswd: jennifer@ENG.EXAMPLE.COM's password is controlled by the policy jenpol which requires a minimum of 8 characters from at least 2 classes (the five classes are lowercase, uppercase, numbers, punctuation, and all other characters). New password: <Jennifer types 'slothrop49'> New password (again): <Jennifer re-types 'slothrop49'> Kerberos password changed.

Beispiel 26-3 Ändern Ihres Passworts

Im folgenden Beispiel ändert der Benutzer david sowohl sein UNIX- als auch sein Kerberos-Passwort mit passwd.

% passwd

passwd: Changing password for david

Enter login (NIS+) password: <Type the current UNIX password>

New password: <Type the new UNIX password>

Re-enter password: <Confirm the new UNIX password>

Old KRB5 password: <Type the current Kerberos password>

New KRB5 password: <Type the new Kerberos password>

Re-enter new KRB5 password: <Confirm the new Kerberos password>

Bedenken Sie, dass passwd sowohl nach dem UNIX- als auch nach dem Kerberos-Passwort fragt. Dieses Verhalten ist in der Standardkonfiguration festgelegt. In diesem Fall muss der Benutzer david mit dem Befehl kpasswd ein neues Kerberos-Passwort festlegen, wie im Folgenden dargestellt.

Im nachstehenden Beispiel ändert der Benutzer david nur sein Kerberos-Passwort mit kpasswd .

% kpasswd kpasswd: Changing password for david@ENG.EXAMPLE.COM. Old password: <Type the current Kerberos password> New password: <Type the new Kerberos password> New password (again): <Confirm the new Kerberos password> Kerberos password changed.

In diesem Beispiel ändert der Benutzer david das Passwort für das Kerberos-Hauptelement david/admin (bei dem es sich nicht um einen gültigen UNIX-Benutzer handelt). Er muss kpasswd verwenden.

% kpasswd david/admin kpasswd: Changing password for david/admin. Old password: <Type the current Kerberos password> New password: <Type the new Kerberos password> New password (again): <Type the new Kerberos password> Kerberos password changed.

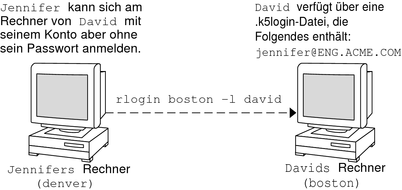

Wenn Sie einem Benutzer Zugriff erteilen müssen, damit er sich (unter Ihrem Namen) bei Ihrem Konto anmelden kann, können Sie dies über Kerberos durchführen, ohne Ihr Passwort bekannt zu geben, indem Sie eine .k5login-Datei in Ihrem Home-Verzeichnis ablegen. Eine .k5login-Datei ist eine Liste von einem oder mehreren Kerberos-Hauptelementen, die den einzelnen Personen entsprechen, denen Sie Zugriff gewähren möchten. Jedes Hauptelement muss sich in einer separaten Zeile befinden.

Angenommen, der Benutzer david hat eine .k5login-Datei in seinem Home-Verzeichnis abgelegt, die wie folgt aussieht:

jennifer@ENG.EXAMPLE.COM joe@EXAMPLE.ORG

Mit dieser Datei können die Benutzer jennifer und joe die Identität von david annehmen, vorausgesetzt, sie verfügen bereits über Kerberos-Tickets in ihren jeweiligen Bereichen. Zum Beispiel kann jennifer sich entfernt beim Rechner von david (boston) unter dessen Namen anmelden, ohne dass dieser sein Passwort bekanntgeben muss.

Abbildung 26-1 Verwenden der Datei .k5login zum Gewähren von Zugriff auf Ihr Konto

Wenn das Home-Verzeichnis von david unter Verwendung von Kerberos V5-Protokolls von einem anderen (dritten) Rechner aus über NFS eingehängt wird, benötigt jennifer ein weiterleitbares Ticket, um darauf zuzugreifen. Ein Beispiel für die Verwendung eines weiterleitbaren Tickets finden Sie unter Erstellen eines Kerberos-Tickets.

Wenn Sie sich bei anderen Rechnern über ein Netzwerk anmelden, möchten Sie vermutlich Ihr eigenes Kerberos-Hauptelement in die .k5login-Dateien auf diesen Rechnern einbeziehen.

Aus folgenden Gründen ist es wesentlich sicherer, eine .k5login-Datei zu verwenden, als Ihr Passwort bekannt zu geben:

Sie können den Zugriff jederzeit zurücknehmen, indem Sie das Hauptelement aus Ihrer .k5login-Datei entfernen.

Dennoch verfügen die in der .k5login-Datei in Ihrem Home-Verzeichnis aufgelisteten Benutzer-Hauptelemente über vollen Zugriff auf diesen Rechner (oder auf Gruppen von Rechnern, wenn die .k5login-Datei gemeinsam genutzt wird, beispielsweise über NFS). Sämtliche kerberisierte Services autorisieren den Zugriff jedoch basierend auf der Identität dieses Benutzers (und nicht auf Ihrer Identität). Somit kann sich jennifer beim Rechner von joe anmelden und dort Aufgaben ausführen. Wenn sie allerdings ein kerberisiertes Programm wie z. B. ftp oder rlogin verwendet, kann sie dies unter ihrem Namen tun.

Kerberos führt ein Protokoll darüber, wer Tickets abruft, sodass ein Systemadministrator bei Bedarf herausfinden kann, wer zu einem bestimmen Zeitpunkt Ihre Benutzeridentität verwenden kann.

Eine gängige Methode zur Verwendung der .k5login-Datei besteht darin, sie in dem Home-Verzeichnis root abzulegen und den aufgelisteten Kerberos-Hauptelementen somit root-Zugriff auf diesen Rechner zu erteilen. Dank dieser Konfiguration können Systemadministrationen lokal die Funktion von root übernehmen oder sich entfernt als root anmelden, ohne das root-Passwort bekanntgeben und ohne das root-Passwort über das Netzwerk eingeben zu müssen.

Beispiel 26-4 Verwenden der Datei .k5login zum Gewähren von Zugriff auf Ihr Konto

Angenommen, jennifer möchte sich als root bei dem Rechner boston.example.com anmelden. Da sie über einen Eintrag für Ihren Hauptelementnamen in der .k5login-Datei im Home-Verzeichnis von root auf boston.example.com verfügt, muss sie erneut ihr Passwort nicht eingeben.

% rlogin boston.example.com -l root -x This rlogin session is using DES encryption for all data transmissions. Last login: Thu Jun 20 16:20:50 from daffodil SunOS Release 5.7 (GENERIC) #2: Tue Nov 14 18:09:31 EST 1998 boston[root]%