| Omitir V�nculos de navegaci�n | |

| Salir de la Vista de impresi�n | |

|

Guía de administración del sistema: servicios de seguridad |

| Omitir V�nculos de navegaci�n | |

| Salir de la Vista de impresi�n | |

|

Guía de administración del sistema: servicios de seguridad |

Parte I Descripción general de la seguridad

1. Servicios de seguridad (descripción general)

Parte II Seguridad de sistemas, archivos y dispositivos

2. Gestión de seguridad de equipos (descripción general)

Mejoras de la seguridad de equipos en la versión Solaris 10

Control de acceso a un sistema informático

Mantenimiento de la seguridad física

Mantenimiento del control de inicio de sesión

Gestión de información de contraseñas

Cuentas especiales del sistema

Inicios de sesión de acceso telefónico

Control de acceso a dispositivos

Política de dispositivos (descripción general)

Asignación de dispositivos (descripción general)

Control de acceso a recursos del equipo

Limitación y supervisión del superusuario

Configuración del control de acceso basado en roles para reemplazar al superusuario

Prevención del uso indebido involuntario de los recursos del equipo

Configuración de la variable PATH

Asignación de un shell restringido a los usuarios

Restricción de acceso a datos de archivos

Restricción de archivos ejecutables setuid

Uso de la herramienta automatizada de mejora de la seguridad

Uso de Oracle Solaris Security Toolkit

Uso de la configuración de seguridad predeterminada

Uso de funciones de gestión de recursos

Uso de zonas de Oracle Solaris

Supervisión del uso de los recursos del equipo

Supervisión de la integridad de archivos

Protección de archivos con cifrado

Uso de listas de control de acceso

Uso compartido de archivos entre equipos

Restricción de acceso root a archivos compartidos

Comunicación de problemas de seguridad

3. Control de acceso a sistemas (tareas)

4. Control de acceso a dispositivos (tareas)

5. Uso de la herramienta básica de creación de informes de auditoría (tareas)

6. Control de acceso a archivos (tareas)

7. Uso de la herramienta automatizada de mejora de la seguridad (tareas)

Parte III Roles, perfiles de derechos y privilegios

8. Uso de roles y privilegios (descripción general)

9. Uso del control de acceso basado en roles (tareas)

10. Control de acceso basado en roles (referencia)

Parte IV Servicios criptográficos

13. Estructura criptográfica de Oracle Solaris (descripción general)

14. Estructura criptográfica de Oracle Solaris (tareas)

15. Estructura de gestión de claves de Oracle Solaris

Parte V Servicios de autenticación y comunicación segura

16. Uso de servicios de autenticación (tareas)

19. Uso de Oracle Solaris Secure Shell (tareas)

20. Oracle Solaris Secure Shell (referencia)

21. Introducción al servicio Kerberos

22. Planificación del servicio Kerberos

23. Configuración del servicio Kerberos (tareas)

24. Mensajes de error y resolución de problemas de Kerberos

25. Administración de las políticas y los principales de Kerberos (tareas)

26. Uso de aplicaciones Kerberos (tareas)

27. El servicio Kerberos (referencia)

Parte VII Auditoría de Oracle Solaris

28. Auditoría de Oracle Solaris (descripción general)

29. Planificación de la auditoría de Oracle Solaris

30. Gestión de la auditoría de Oracle Solaris (tareas)

Los equipos suelen formar parte de una red de equipos. Una red permite que los equipos conectados intercambien información. Los equipos conectados a la red pueden acceder a datos y demás recursos de otros equipos de la red. Las redes de equipos crean un entorno informático potente y sofisticado. Sin embargo, las redes complican la seguridad de los equipos.

Por ejemplo, dentro de una red de equipos, los sistemas individuales permiten el uso compartido de información. El acceso no autorizado es un riesgo de seguridad. Debido a que muchas personas tienen acceso a una red, el acceso no autorizado es más probable, especialmente como consecuencia de errores del usuario. Un mal uso de contraseñas también puede originar el acceso no autorizado.

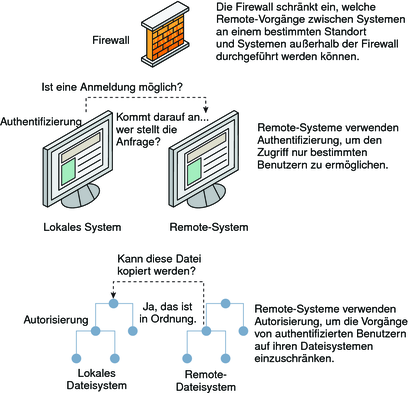

La seguridad de red, generalmente, se basa en la limitación o el bloqueo de operaciones de sistemas remotos. En la siguiente figura, se describen las restricciones de seguridad que se pueden imponer en las operaciones remotas.

Figura 2-1 Restricciones de seguridad para operaciones remotas

La autenticación es una manera de restringir el acceso a usuarios específicos cuando acceden a un sistema remoto. La autenticación se puede configurar en el nivel del sistema y en el nivel de red. Después de que un usuario haya obtenido acceso a un sistema remoto, la autorización es una manera de limitar las operaciones que el usuario puede realizar. En la siguiente tabla, se muestran los servicios que proporcionan autenticación y autorización.

Tabla 2-3 Servicios de autenticación y autorización para acceso remoto

|

Una posible alternativa a las RPC seguras es el mecanismo de puerto con privilegios de Oracle Solaris. A un puerto con privilegios se le asigna un número de puerto menor que 1024. Después de que un sistema cliente haya autenticado la credencial del cliente, el cliente crea una conexión al servidor mediante el puerto con privilegios. A continuación, el servidor verifica la credencial del cliente examinando el número de puerto de la conexión.

Es posible que los clientes que no están ejecutando el software Oracle Solaris no puedan comunicarse mediante el puerto con privilegios. Si los clientes no se pueden comunicar a través del puerto, se mostrará un mensaje de error similar al siguiente:

“Weak Authentication NFS request from unprivileged port”

Puede configurar un sistema de cortafuegos para proteger los recursos de la red contra el acceso exterior. Un sistema de cortafuegos es un host seguro que actúa como una barrera entre la red interna y las redes externas. La red interna trata las otras redes como si no fueran de confianza. Debe considerar esta configuración como obligatoria entre la red interna y cualquier red externa, como Internet, con la que se comunica.

Un cortafuegos actúa como una puerta de enlace y como una barrera. Un cortafuegos actúa como una puerta de enlace que transfiere datos entre las redes. Un cortafuegos actúa como una barrera que bloquea la transferencia libre de datos desde y hacia la red. El cortafuegos requiere que un usuario de la red interna inicie sesión en el sistema de cortafuegos para acceder a hosts de redes remotas. De forma similar, un usuario de una red externa debe iniciar sesión en el sistema de cortafuegos antes de que se le otorgue acceso a un host de la red interna.

Un cortafuegos también puede ser útil entre algunas redes internas. Por ejemplo, puede configurar un cortafuegos o un equipo de puerta de enlace segura para restringir la transferencia de paquetes. La puerta de enlace puede prohibir el intercambio de paquetes entre dos redes, a menos que el equipo de puerta de enlace sea la dirección de origen o la dirección de destino del paquete. Un cortafuegos también se debe configurar para reenviar paquetes a protocolos determinados únicamente. Por ejemplo, puede permitir paquetes para transferir correo, pero no permitir paquetes para el comando telnet o rlogin. Cuando ASET se ejecuta con un nivel alto de seguridad, deshabilita el reenvío de paquetes de IP (protocolo de Internet).

Además, todos los correos electrónicos que se envían desde la red interna primero se envían al sistema de cortafuegos. A continuación, el cortafuegos transfiere el correo a un host de una red externa. El sistema de cortafuegos también recibe todos los correos electrónicos entrantes y los distribuye a los hosts de la red interna.

| Precaución - Un cortafuegos impide que usuarios no autorizados accedan a los hosts de la red. Debe mantener una seguridad estricta y rigurosa en el cortafuegos, pero la seguridad en otros hosts de la red puede ser más flexible. Sin embargo, si un intruso logra entrar al sistema de cortafuegos, puede acceder a todos los otros hosts de la red interna. |

Un sistema de cortafuegos no debe tener hosts de confianza. Un host de confianza es un host desde el cual un usuario puede iniciar sesión sin tener que proporcionar una contraseña. Un sistema de cortafuegos no debe compartir ninguno de sus sistemas de archivos ni montar sistemas de archivos de otros servidores.

Las siguientes tecnologías se pueden utilizar para proteger un sistema en un cortafuegos:

ASET aplica un nivel alto de seguridad en un sistema de cortafuegos, como se describe en el Capítulo 7Uso de la herramienta automatizada de mejora de la seguridad (tareas).

Oracle Solaris Security Toolkit, conocido informalmente como kit de herramientas JASS, puede proteger un sistema Oracle Solaris en un cortafuegos. El kit de herramientas se puede obtener en el sitio web de descargas de Sun en Oracle Sun.

IPsec y el filtro IP de Oracle Solaris pueden proporcionar protección de cortafuegos. Para obtener más información sobre cómo proteger el tráfico de red, consulte la Parte IV, Seguridad IP de Guía de administración del sistema: servicios IP.

La mayoría de las redes de área local transmiten datos entre equipos en bloques denominados paquetes. Mediante un procedimiento denominado interceptación de paquetes, los usuarios no autorizados que están afuera de la red pueden dañar o destruir los datos.

La interceptación de paquetes captura los paquetes antes de que lleguen a destino. A continuación, el intruso inserta datos arbitrarios en el contenido y envía los paquetes de vuelta en su curso original. En una red de área local, la interceptación de paquetes es imposible porque los paquetes llegan a todos los sistemas, incluido el servidor, al mismo tiempo. La interceptación de paquetes puede producirse en una puerta de enlace; por lo tanto, asegúrese de que todas las puertas de enlace de la red estén protegidas.

Los ataques más peligrosos afectan la integridad de los datos. Estos ataques implican cambiar el contenido de los paquetes o suplantar a un usuario. Los ataques que implican intrusiones no comprometen la integridad de los datos. Una intrusión registra conversaciones para reproducirlas más adelante. Una intrusión no implica suplantar a un usuario. Aunque los ataques de intrusión no afectan la integridad de los datos, afectan la privacidad. Puede proteger la privacidad de la información confidencial mediante el cifrado de los datos que se transmiten por la red.

Para cifrar operaciones remotas a través de una red no segura, consulte el Capítulo 19Uso de Oracle Solaris Secure Shell (tareas).

Para cifrar y autenticar datos a través de una red, consulte el Capítulo 21Introducción al servicio Kerberos.

Para cifrar datagramas de IP, consulte el Capítulo 19, Arquitectura de seguridad IP (descripción general) de Guía de administración del sistema: servicios IP.