| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Guide d'administration système : Services de sécurité |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Guide d'administration système : Services de sécurité |

Partie I Présentation de la sécurité

1. Services de sécurité (présentation)

Partie II Sécurité du système, des fichiers et des périphériques

2. Gestion de la sécurité de la machine (présentation)

3. Contrôle de l'accès aux systèmes (tâches)

4. Contrôle de l'accès aux périphériques (tâches)

5. Utilisation de l'outil de génération de rapports d'audit de base (tâches)

6. Contrôle de l'accès aux fichiers (tâches)

7. Utilisation d'Automated Security Enhancement Tool (Tâches)

Partie III Rôles, profils de droits et privilèges

8. Utilisation des rôles et des privilèges (présentation)

9. Utilisation du contrôle d'accès basé sur les rôles (tâches)

10. Contrôle d'accès basé sur les rôles (référence)

Partie IV Services cryptographiques

13. Structure cryptographique Oracle Solaris (présentation)

14. Structure cryptographique Oracle Solaris (tâches)

15. Structure de gestion des clés Oracle Solaris

Partie V Services d'authentification et communication sécurisée

16. Utilisation des services d'authentification (tâches)

19. Utilisation d'Oracle Solaris Secure Shell (tâches)

20. Oracle Solaris Secure Shell (référence)

21. Introduction au service Kerberos

22. Planification du service Kerberos

23. Configuration du service Kerberos (tâches)

24. Messages d'erreur et dépannage de Kerberos

25. Administration des principaux et des stratégies Kerberos (tâches)

26. Utilisation des applications Kerberos (tâches)

27. Service Kerberos (référence)

Partie VII Audit Oracle Solaris

28. Audit Oracle Solaris (présentation)

29. Planification de l'audit Oracle Solaris

30. Gestion de l'audit Oracle Solaris (tâches)

31. Audit Oracle Solaris (référence)

Fichiers utilisés par le service d'audit

Profils de droits d'accès pour l'administration de l'audit

Caractéristiques de l'audit des processus

Conventions relatives aux noms de fichiers d'audit binaires

Noms de fichiers d'audit binaires

Horodatages des fichiers d'audit binaires

Structure d'enregistrement d'audit

Analyse d'enregistrement d'audit

Chaque jeton d'audit possède un identificateur de type de jeton, suivi par les données spécifiques au jeton. Chaque type de jeton possède son propre format. Le tableau ci-après indique les noms de jetons avec une brève description de chaque jeton. Les jetons obsolètes sont conservés pour des raisons de compatibilité avec les versions précédentes de Solaris.

Tableau 31-4 Jetons d'audit pour l'audit Oracle Solaris

|

Un enregistrement d'audit commence toujours par un jeton header. Ce jeton header indique l'endroit où l'enregistrement d'audit commence dans la piste d'audit. Dans le cas d'événements attribuables, les jetons subject et process font référence aux valeurs du processus qui ont causé l'événement. Dans le cas d'événements non attribuables, le jeton process fait référence au système.

Le jeton acl enregistre des informations sur la liste de contrôle d'accès (ACL).

Le jeton acl se compose de quatre champs fixes :

Un ID de jeton qui identifie ce jeton comme un jeton acl

Un champ qui spécifie le type d'ACL

Un champ de valeur pour l'ACL

Un champ qui répertorie les droits d'accès associés à cette liste de contrôle d'accès

La commande praudit -x affiche les champs du jeton acl :

<acl type="1" value="root" mode="6"/>

Le jeton arbitrary encapsule les données pour la piste d'audit. Ce jeton se compose de quatre champs fixes et d'une série de données. Les champs fixes sont comme suit :

Un ID de jeton qui identifie ce jeton comme un jeton arbitrary

Un champ de format d'impression suggéré, au format hexadécimal

Champ de taille d'élément qui spécifie la taille des données encapsulées, par exemple "short" (court)

Champ numérique qui fournit le nombre d'éléments suivants

Le reste du jeton est composé du nombre du type spécifié. La commande praudit affiche le jeton arbitrary de la manière suivante :

arbitrary,decimal,int,1 42

Le tableau suivant affiche les valeurs possibles du champ du format d'impression.

Tableau 31-5 Valeurs du champ du format d'impression du jeton arbitrary

|

Le tableau ci-dessous présente les valeurs possibles du champ de taille d'élément.

Tableau 31-6 Valeurs du champ de taille d'élément du jeton arbitrary

|

Le jeton arg contient des informations sur les arguments d'un appel système : le numéro de l'argument de l'appel système, la valeur de l'argument et une description facultative. Ce jeton autorise un argument d'appel système de type entier 32 bits dans un enregistrement d'audit.

Le jeton arg a cinq champs :

Un ID de jeton qui identifie ce jeton comme un jeton arg

Un ID d'argument qui détermine l'argument d'appel système auquel le jeton fait référence

La valeur de l'argument

La longueur de la chaîne de texte descriptif

La chaîne de texte

La commande praudit -x affiche les champs du jeton arg :

<argument arg-num="2" value="0x0" desc="new file uid"/>

Le jeton attribute contient des informations issues du fichier vnode.

Le jeton attribute a sept champs :

Un ID de jeton qui identifie ce jeton comme un jeton attribute

Le mode et le type d'accès au fichier

L'ID utilisateur du propriétaire

L'ID de groupe du propriétaire

L'ID du système de fichiers

L'ID du nœud

L'ID du périphérique que le fichier peut représenter

Pour plus d'informations sur l'ID du système de fichiers et l'ID du périphérique, reportez-vous à la page de manuel statvfs(2).

Le jeton attribute s'accompagne habituellement d'un jeton path. Le jeton attribute est produit pendant les recherches de chemins. Si une erreur de recherche de chemin se produit, aucun vnode ne permet d'obtenir les informations requises sur le fichier. Par conséquent, le jeton attribute n'est pas inclus dans l'enregistrement d'audit. La commande praudit -x affiche les champs du jeton attribute :

<attribute mode="100644" uid="adm" gid="adm" fsid="136" nodeid="2040" device="0"/>

Le jeton cmd enregistre la liste d'arguments et la liste de variables d'environnement associées à une commande.

Le jeton cmd contient les champs suivants :

Un ID de jeton qui identifie ce jeton comme un jeton cmd

Un nombre d'arguments de commande

La liste d'arguments

La longueur du champ suivant

Le contenu des arguments

Un nombre de variables d'environnement

La liste des variables d'environnement

La longueur du champ suivant

Le contenu de ces variables d'environnement

La commande praudit -x affiche les champs du jeton cmd : L'exemple suivant est un jeton cmd tronqué. La ligne est renvoyée à des fins d'affichage.

<cmd><arge>WINDOWID=6823679</arge> <arge>COLORTERM=gnome-terminal</arge> <arge>...LANG=C</arge>...<arge>HOST=machine1</arge> <arge>LPDEST=printer1</arge>...</cmd>

Le jeton exec_args enregistre les arguments d'un appel système exec(). Le jeton exec_args a deux champs fixes :

Un ID de jeton qui identifie ce jeton comme un jeton exec_args

Un nombre représentant le nombre d'arguments transmis à l'appel système exec()

Le reste du jeton est composé de chaînes numériques. La commande praudit -x affiche les champs du jeton exec_args :

<exec_args><arg>/usr/bin/sh</arg><arg>/usr/bin/hostname</arg></exec_args>

Remarque - Le jeton exec_args s'affiche en sortie uniquement lorsque l'option de stratégie d'audit argv est active.

Le jeton exec_env enregistre les variables d'environnement actuel transmises à un appel système exec(). Le jeton exec_env a deux champs fixes :

Un ID de jeton qui identifie ce jeton comme un jeton exec_env

Un nombre représentant le nombre d'arguments transmis à l'appel système exec()

Le reste du jeton est composé de chaînes numériques. La commande praudit -x affiche les champs du jeton exec_env : La ligne est renvoyée à des fins d'affichage.

<exec_env><env>_=/usr/bin/hostname</env> <env>DTXSERVERLOCATION=local</env><env>SESSIONTYPE=altDt</env> <env>LANG=C</env><env>SDT_NO_TOOLTALK=1</env><env>SDT_ALT_HELLO=/bin/true</env> <env>PATH=/usr/bin:/usr/openwin/bin:/usr/ucb</env> <env>OPENWINHOME=/usr/openwin</env><env>LOGNAME=jdoe</env><env>USER=jdoe</env> <env>DISPLAY=:0</env><env>SHELL=/bin/csh</env><env>START_SPECKEYSD=no</env> <env>SDT_ALT_SESSION=/usr/dt/config/Xsession2.jds</env><env>HOME=/home/jdoe</env> <env>SDT_NO_DTDBCACHE=1</env><env>PWD=/home/jdoe</env><env>TZ=US/Pacific</env> </exec_env>

Remarque - Le jeton exec_env s'affiche en sortie uniquement lorsque l'option de stratégie d'audit arge est active.

Le jeton exit enregistre l'état de sortie d'un programme. Le jeton exit contient les champs suivants :

Un ID de jeton qui identifie ce jeton comme un jeton exit

L'état de sortie de programme transmis à l'appel système exit()

Une valeur de retour qui décrit l'état de sortie ou qui fournit un numéro d'erreur système

La commande praudit affiche le jeton exit de la manière suivante :

exit,Error 0,0

Le jeton file est un jeton spécial généré par le démon auditd. Le jeton marque le début d'un nouveau fichier d'audit et la fin d'un ancien fichier d'audit lorsque l'ancien fichier est désactivé. Le premier jeton file identifie le fichier précédent dans la piste d'audit. Le dernier jeton file identifie le fichier suivant dans la piste d'audit. Le démon auditd crée un enregistrement d'audit spécial qui contient ce jeton pour lier les fichiers d'audit successifs dans une seule piste d'audit.

La commande praudit -x affiche les champs du jeton file. Ce jeton identifie le fichier suivant dans la piste d'audit. La ligne est renvoyée à des fins d'affichage.

<file iso8601="2009-04-08 14:18:26.200 -07:00"> /var/audit/machine1/files/20090408211826.not_terminated.machine1</file>

Ce jeton a été remplacé par le jeton groups. Voir Jeton groups.

Le jeton groups remplace le jeton group. Le jeton groups enregistre les entrées de groupe dans les données d'identification du processus.

Le jeton groups a deux champs fixes :

Un ID de jeton qui identifie ce jeton comme un jeton groups

Un nombre représentant le nombre de groupes contenus dans cet enregistrement d'audit

Le reste du jeton est composé d'entrées de groupe numériques.

La commande praudit -x affiche les champs du jeton groups :

<group><gid>staff</gid><gid>other</gid></group>

Remarque - Le jeton groupes s'affiche en sortie uniquement lorsque l'option de stratégie d'audit group est active.

Le jeton header est spécial car il marque le début d'un enregistrement d'audit. Le jeton header se combine avec le jeton trailer pour entourer tous les autres jetons de l'enregistrement.

Le jeton header a huit champs :

Un ID de jeton qui identifie ce jeton comme un jeton header

Un nombre d'octets représentant la longueur totale de l'enregistrement d'audit, y compris les jetons header et trailer

Un numéro de version, qui identifie la version de la structure de l'enregistrement d'audit

L'ID permettant d'identifier l'événement d'audit représenté par l'enregistrement

Le modificateur d'ID qui identifie des caractéristiques spécifiques de l'événement d'audit

Le champ modificateur d'ID est associé aux indicateurs suivants :

0x4000 PAD_NOTATTR nonattributable event 0x8000 PAD_FAILURE failed audit event

Le type d'adresse IPv4 ou IPv6

L'adresse de l'ordinateur

L'heure et la date à laquelle l'enregistrement a été créé

Sur les systèmes 64 bits, le jeton header s'affiche avec un horodatage 64 bits à la place de l'horodatage 32 bits.

La commande praudit affiche le jeton header de la manière suivante :

header,69,2,su,,machine1,2009-04-08 13:11:58.209 -07:00

La commande praudit -x affiche les champs du jeton header au début de l'enregistrement d'audit. La ligne est renvoyée à des fins d'affichage.

<record version="2" event="su" host="machine1" iso8601="2009-04-08 13:11:58.209 -07:00">

Le jeton ip_addr contient une adresse de protocole Internet. Depuis la version Solaris 8, l'adresse Internet peut être affichée dans format IPv4 ou IPv6. L'adresse IPv4 utilise 4 octets. L'adresse IPv6 utilise 1 octet pour décrire le type d'adresse, et 16 octets pour décrire l'adresse.

Le jeton in_addr a trois champs :

Un ID de jeton qui identifie ce jeton comme un jeton in_addr

Le type d'adresse IP au format IPv4 ou IPv6

Une adresse IP

La commande praudit -x affiche le contenu du jeton ip_addr :

<ip_address>machine1</ip_address>

Le jeton ip contient une copie d'un en-tête de protocole Internet. Le jeton ip a deux champs :

Un ID de jeton qui identifie ce jeton comme un jeton ip

Une copie de l'en-tête IP, c'est-à-dire les 20 octets

La commande praudit affiche le jeton ip de la manière suivante :

ip address,0.0.0.0

La structure de l'en-tête IP est définie dans le fichier /usr/include/netinet/ip.h.

Le jeton ipc contient les identificateurs IPC System V de message, de sémaphore ou de mémoire partagée qui sont utilisés par le programme appelant pour identifier un objet IPC.

Le jeton ipc a trois champs :

Un ID de jeton qui identifie ce jeton comme un jeton ipc

Un champ de type qui spécifie le type d'objet IPC

L'identificateur de l'objet IPC

Remarque - Les identificateurs d'objet IPC ne respectent pas la nature sans contexte des jetons d'audit Oracle Solaris. Aucun "nom" global n'identifie de manière unique les objets IPC. Au lieu de cela, les objets IPC sont identifiés par leurs identificateurs. Ces identificateurs ne sont valides que pendant la période au cours de laquelle les objets IPC sont actifs. Toutefois, l'identification des objets IPC ne constitue pas un problème. Les mécanismes des IPC System V IPC sont rarement utilisés et partagent tous la même classe d'audit.

Le tableau ci-dessous présente les valeurs possibles du champ du type d'objet IPC. Ces valeurs sont définies dans le fichier /usr/include/bsm/audit.h.

Tableau 31-7 Valeurs du champ du type d'objet IPC

|

La commande praudit -x affiche les champs du jeton ipc :

<IPC ipc-type="shm" ipc-id="15"/>

Le jeton ipc_perm contient une copie des autorisations d'accès de l'IPC System V. Ce jeton est ajouté aux enregistrements d'audit générés par les événements IPC de mémoire partagée, de sémaphore et de message.

Le jeton ipc_perm a huit champs :

Un ID de jeton qui identifie ce jeton comme un jeton ipc_perm

L'ID utilisateur du propriétaire de l'IPC

L'ID de groupe du propriétaire de l'IPC

L'ID utilisateur du créateur de l'IPC

L'ID du groupe du créateur de l'IPC

Le mode d'accès de l'IPC

Le numéro de séquence de l'IPC

La valeur de clé IPC

La commande praudit -x affiche les champs du jeton ipc_perm : La ligne est renvoyée à des fins d'affichage.

<IPC_perm uid="jdoe" gid="staff" creator-uid="jdoe" creator-gid="staff" mode="100600" seq="0" key="0x0"/>

Les valeurs sont récupérées à partir de la structure ipc_perm associée à l'objet IPC.

Le jeton iport contient l'adresse de port TCP ou UDP.

Le jeton iport a deux champs :

Un ID de jeton qui identifie ce jeton comme un jeton iport

L'adresse du port UDP ou TCP

La commande praudit affiche le jeton iport de la manière suivante :

ip port,0xf6d6

Le jeton opaque contient des données non formatées sous la forme d'une séquence d'octets. Le jeton opaque a trois champs :

Un ID de jeton qui identifie ce jeton comme un jeton opaque

Un nombre d'octets pour les données

Un tableau des données d'octet

La commande praudit affiche le jeton opaque de la manière suivante :

opaque,12,0x4f5041515545204441544100

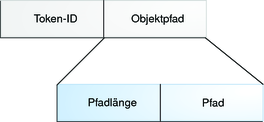

Le jeton path contient les informations de chemin d'accès pour un objet.

Le jeton path contient les champs suivants :

Un ID de jeton qui identifie ce jeton comme un jeton path

La longueur du chemin

Le chemin absolu de l'objet basé sur la racine réelle du système

La commande praudit affiche le jeton path sans le deuxième champ, de la manière suivante :

path,/etc/security/audit_user

La commande praudit -x affiche le contenu du jeton path :

<path>/etc/security/prof_attr</path>

La figure suivante illustre le format d'un jeton path.

Figure 31-4 Format du jeton path

Le jeton path_attr contient les informations de chemin d'accès pour un objet. Le chemin d'accès spécifie la séquence d'objets de fichier d'attributs figurant sous l'objet de jeton path. Les appels système tels que openat() accèdent aux fichiers d'attributs. Pour plus d'informations sur les objets fichiers d'attributs, reportez-vous à la page de manuel fsattr(5).

Le jeton path_attr contient les champs suivants :

Un ID de jeton qui identifie ce jeton comme un jeton path_attr

un nombre représentant le nombre de sections de chemins de fichiers d'attributs ;

Chaînes numériques terminées par une valeur null

La commande praudit affiche le jeton path_attr de la manière suivante :

path_attr,1,attr_file_name

Le jeton privilege enregistre l'utilisation de privilèges sur un processus. Le jeton privilege n'est pas enregistrée pour les privilèges du jeu de base. Si un privilège a été supprimé du jeu de base par une action administrative, alors l'utilisation de ce privilège est enregistrée. Pour plus d'informations sur les privilèges, reportez-vous à la section Privilèges (présentation).

Le jeton privilege contient les champs suivants :

Un ID de jeton qui identifie ce jeton comme un jeton privilege

La longueur du champ suivant

Le nom du jeu de privilèges

La longueur du champ suivant

La liste des privilèges

La commande praudit -x affiche les champs du jeton privilege. La ligne est renvoyée à des fins d'affichage.

<privilege set-type="Effective">file_chown,file_dac_read, file_dac_write,net_privaddr,proc_exec,proc_fork,proc_setid</privilege>

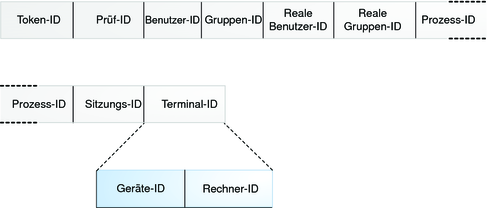

Le jeton process contient des informations sur l'utilisateur associé à un processus, tels que le destinataire d'un signal.

Le jeton process a neuf champs :

Un ID de jeton qui identifie ce jeton comme un jeton process

L'ID d'audit

L'ID d'utilisateur effectif

L'ID de groupe effectif

L'ID utilisateur réel

L'ID de groupe réel

L'ID de processus

L'ID de la session d'audit

Un ID de terminal qui se compose d'un ID de périphérique et d'une adresse de la machine

L'ID d'audit, l'ID utilisateur, l'ID de groupe, l'ID de processus, et l'ID de session sont longs au lieu de courts.

Remarque - Les champs du jeton process correspondant à l'ID de session, l'ID utilisateur réel ou l'ID de groupe réel risquent de ne pas être disponibles. La valeur est alors définie sur -1.

Un jeton qui contient un ID de terminal a plusieurs variantes. La commande praudit masque ces variantes. Par conséquent, l'ID de terminal est géré de la même façon pour tous les jetons qui incluent un ID de terminal. L'ID de terminal est soit une adresse IP et un numéro de port, soit un ID de périphérique. Un ID de périphérique, tel que le port série connecté à un modem, peut être égal à zéro. L'ID de terminal est spécifié dans plusieurs formats.

L'ID de terminal pour les numéros de périphérique est spécifié comme suit :

Applications 32 bits : numéro du périphérique à 4 octets, 4 octets inutilisés

Applications 64 bits : numéro du périphérique à 8 octets, 4 octets inutilisés

Dans les versions antérieures à Solaris 8, l'ID de terminal pour les numéros de port est défini comme suit :

Applications 32 bits : numéro de port à 4 octets, adresse IP à 4 octets

Applications 64 bits : numéro de port à 8 octets, adresse IP à 4 octets

À partir de la version Solaris 8, l'ID de terminal pour les numéros de port est défini comme suit :

Applications 32 bits avec IPv4 : numéro de port à 4 octets, type IP à 4 octets, adresse IP à 4 octets

Applications 32 bits avec IPv6 : numéro de port à 4 octets, type IP à 4 octets, adresse IP à 16 octets

Applications 64 bits avec IPv4 : numéro de port à 8 octets, type IP à 4 octets, adresse IP à 4 octets

Applications 64 bits avec IPv6 : numéro de port à 8 octets, type IP à 4 octets, adresse IP à 16 octets

La commande praudit -x affiche les champs du jeton process. La ligne est renvoyée à des fins d'affichage.

<process audit-uid="-2" uid="root" gid="root" ruid="root" rgid="root" pid="9" sid="0" tid="0 0 0.0.0.0"/>

La figure suivante illustre le format d'un jeton process.

Figure 31-5 Format du jeton process

Le jeton return contient l'état de retour de l'appel système (u_error) et la valeur de retour du processus (u_rval1).

Le jeton return a trois champs :

Un ID de jeton qui identifie ce jeton comme un jeton return

L'état d'erreur de l'appel système

La valeur de retour de l'appel système

Le jeton return est toujours retourné dans le cadre des enregistrements d'audit générés par le noyau pour les appels système. Dans l'audit de l'application, ce jeton indique l'état de sortie et d'autres valeurs de retour.

La commande praudit affiche le jeton return de la manière suivante :

return,failure: Operation now in progress,-1

La commande praudit -x affiche les champs du jeton return :

<return errval="failure: Operation now in progress" retval="-1/">

Le jeton sequence contient un numéro de séquence. Le numéro de séquence est incrémenté chaque fois qu'un enregistrement d'audit est ajouté à la piste d'audit. Ce jeton est utile pour le débogage.

Le jeton sequence a deux champs :

Un ID de jeton qui identifie ce jeton comme un jeton sequence

Un champ long 32 bits non signé contenant le numéro de séquence

La commande praudit affiche les champs du jeton sequence :

sequence,1292

La commande praudit -x affiche le contenu du jeton sequence :

<sequence seq-num="1292"/>

Remarque - Le jeton sequence s'affiche en sortie uniquement lorsque l'option de stratégie d'audit seq est active.

Le jeton socket contient des informations qui décrivent un socket Internet. Dans certaines instances, le jeton a quatre champs :

Un ID de jeton qui identifie ce jeton comme un jeton socket

Un champ du type de socket qui indique le type de socket référencé, soit TCP, UDP ou UNIX

Le port local

L'adresse IP locale

La commande praudit affiche l'instance du jeton socket de la manière suivante :

socket,0x0002,0x83b1,localhost

Dans la plupart des instances, le jeton a huit champs :

Un ID de jeton qui identifie ce jeton comme un jeton socket

Le domaine de socket

Un champ du type de socket qui indique le type de socket référencé, soit TCP, UDP ou UNIX

Le port local

Le type d'adresse IPv4 ou IPv6

L'adresse IP locale

Le port distant

L'adresse IP distante

Depuis la version Solaris 8, l'adresse Internet peut être affichée dans format IPv4 ou IPv6. L'adresse IPv4 utilise 4 octets. L'adresse IPv6 utilise 1 octet pour décrire le type d'adresse, et 16 octets pour décrire l'adresse.

La commande praudit affiche le jeton socket de la manière suivante :

socket,0x0002,0x0002,0x83cf,example1,0x2383,server1.Subdomain.Domain.COM

La commande praudit -x affiche les champs du jeton socket. La ligne est renvoyée à des fins d'affichage.

<socket sock_domain="0x0002" sock_type="0x0002" lport="0x83cf" laddr="example1" fport="0x2383" faddr="server1.Subdomain.Domain.COM"/>

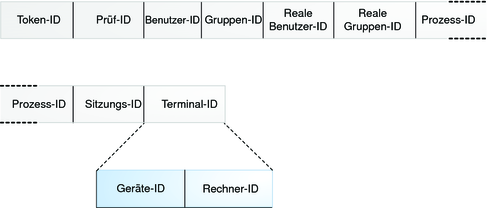

Le jeton subject décrit un utilisateur qui exécute ou tente d'effectuer une opération. Le format est le même que le jeton process.

Le jeton subject a neuf champs :

Un ID de jeton qui identifie ce jeton comme un jeton subject

L'ID d'audit

L'ID d'utilisateur effectif

L'ID de groupe effectif

L'ID utilisateur réel

L'ID de groupe réel

L'ID de processus

L'ID de la session d'audit

Un ID de terminal qui se compose d'un ID de périphérique et d'une adresse IP de la machine

L'ID d'audit, l'ID utilisateur, l'ID de groupe, l'ID de processus, et l'ID de session sont longs au lieu de courts.

Remarque - Les champs du jeton subject correspondant à l'ID de session, l'ID utilisateur réel ou l'ID de groupe réel risquent de ne pas être disponibles. La valeur est alors définie sur -1.

Un jeton qui contient un ID de terminal a plusieurs variantes. La commande praudit masque ces variantes. Par conséquent, l'ID de terminal est géré de la même façon pour tous les jetons qui incluent un ID de terminal. L'ID de terminal est soit une adresse IP et un numéro de port, soit un ID de périphérique. Un ID de périphérique, tel que le port série connecté à un modem, peut être égal à zéro. L'ID de terminal est spécifié dans plusieurs formats.

L'ID de terminal pour les numéros de périphérique est spécifié comme suit :

Applications 32 bits : numéro du périphérique à 4 octets, 4 octets inutilisés

Applications 64 bits : numéro du périphérique à 8 octets, 4 octets inutilisés

Dans les versions antérieures à Solaris 8, l'ID de terminal pour les numéros de port est défini comme suit :

Applications 32 bits : numéro de port à 4 octets, adresse IP à 4 octets

Applications 64 bits : numéro de port à 8 octets, adresse IP à 4 octets

À partir de la version Solaris 8, l'ID de terminal pour les numéros de port est défini comme suit :

Applications 32 bits avec IPv4 : numéro de port à 4 octets, type IP à 4 octets, adresse IP à 4 octets

Applications 32 bits avec IPv6 : numéro de port à 4 octets, type IP à 4 octets, adresse IP à 16 octets

Applications 64 bits avec IPv4 : numéro de port à 8 octets, type IP à 4 octets, adresse IP à 4 octets

Applications 64 bits avec IPv6 : numéro de port à 8 octets, type IP à 4 octets, adresse IP à 16 octets

Le jeton subject est toujours retourné dans le cadre des enregistrements d'audit générés par le noyau pour les appels système. La commande praudit affiche le jeton subject de la manière suivante :

subject,jdoe,root,root,root,root,1631,1421584480,8243 65558 machine1

La commande praudit -x affiche les champs du jeton subject. La ligne est renvoyée à des fins d'affichage.

<subject audit-uid="jdoe" uid="root" gid="root" ruid="root" rgid="root" pid="1631" sid="1421584480" tid="8243 65558 machine1"/>

La figure suivante illustre le format d'un jeton subject.

Figure 31-6 Format du jeton subject

Le jeton text contient une chaîne de texte.

Le jeton text a trois champs :

Un ID de jeton qui identifie ce jeton comme un jeton text

La longueur de la chaîne de texte

La chaîne de texte lui-même

La commande praudit -x affiche le contenu du jeton text :

<text>booting kernel</text>

Les deux jetons, header et trailer, sont spéciaux car ils distinguent les points de fin d'un enregistrement d'audit et entourent tous les autres jetons. Un jeton header commence par un enregistrement d'audit. Un jeton trailer se termine par un enregistrement d'audit. Le jeton trailer est facultatif. Le jeton trailer est ajouté en tant que dernier jeton de chaque enregistrement uniquement lorsque l'option de stratégie d'audit trail a été définie.

Lorsqu'un enregistrement d'audit est généré avec des blocs de fin activés, la commande auditreduce peut vérifier que le bloc de fin pointe correctement vers l'en-tête d'enregistrement. Le jeton trailer prend en charge les recherches en arrière dans la piste d'audit.

Le jeton trailer a trois champs :

Un ID de jeton qui identifie ce jeton comme un jeton trailer

Un numéro de pavé destiné à faciliter le marquage de la fin de l'enregistrement

Le nombre total de caractères dans l'enregistrement d'audit, y compris les jetons header et trailer

La commande praudit affiche le jeton trailer comme suit :

trailer,136

Le jeton uauth enregistre l'utilisation d'autorisation à l'aide d'une commande ou d'une action.

Le jeton uauth contient les champs suivants :

Un ID de jeton qui identifie ce jeton comme un jeton uauth

La longueur du texte dans le champ suivant

Une liste d'autorisations

La commande praudit affiche le jeton uauth de la manière suivante :

use of authorization,solaris.admin.printer.delete

Le jeton upriv enregistre l'utilisation de privilège à l'aide d'une commande ou d'une action.

La commande praudit -x affiche les champs du jeton upriv :

<use_of_privilege result="successful use of priv">proc_setid</use_of_privilege>

Le jeton zonename enregistre la zone dans laquelle l'événement d'audit s'est produit. La chaîne "global" indique les événements d'audit qui se produisent dans la zone globale.

Le jeton zonename contient les champs suivants :

Un ID de jeton qui identifie ce jeton comme un jeton zonename

La longueur du texte dans le champ suivant

Le nom de la zone

La commande praudit -x affiche le contenu du jeton zonename :

<zone name="graphzone"/>