| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Guide d'administration système : Services de sécurité |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Guide d'administration système : Services de sécurité |

Partie I Présentation de la sécurité

1. Services de sécurité (présentation)

Partie II Sécurité du système, des fichiers et des périphériques

2. Gestion de la sécurité de la machine (présentation)

3. Contrôle de l'accès aux systèmes (tâches)

4. Contrôle de l'accès aux périphériques (tâches)

5. Utilisation de l'outil de génération de rapports d'audit de base (tâches)

6. Contrôle de l'accès aux fichiers (tâches)

7. Utilisation d'Automated Security Enhancement Tool (Tâches)

Automated Security Enhancement Tool (ASET)

Réglage des autorisations de fichier

Vérification des fichiers système

Vérifications des utilisateurs et des groupes

Vérification des fichiers de configuration système

Vérification des variables d'environnement

Exemple d'un fichier journal d'exécution ASET

Format des fichiers de rapport ASET

Examen des fichiers de rapport ASET

Comparaison des fichiers de rapport ASET

Fichier d'environnement ASET (asetenv)

Modification du fichier d'environnement (asetenv )

Sélection des tâches à exécuter : TASKS

Spécification des répertoires pour la tâche de vérification des fichiers système : CKLISTPATH

Planification de l'exécution d'ASET : PERIODIC_SCHEDULE

Spécification d'un fichier d'alias : UID_ALIASES

Extension des vérifications aux tables NIS+ : YPCHECK

Modification des fichiers de réglage

Restauration de fichiers système modifiés par ASET

Opération réseau avec le système NFS

Définition d'une configuration globale pour chaque niveau de sécurité

Variables d'environnement ASET

Variable d'environnement ASETDIR

Variable d'environnement ASETSECLEVEL

Variable d'environnement PERIODIC_SCHEDULE

Variable d'environnement TASKS

Variable d'environnement UID_ALIASES

Variable d'environnement YPCHECK

Variables d'environnement CKLISTPATH_level

Exécution d'ASET (liste des tâches)

Exécution d'ASET de manière interactive

Arrêt de l'exécution périodique d'ASET

Collecte de rapports ASET sur un serveur

Dépannage de problèmes liés à ASET

Partie III Rôles, profils de droits et privilèges

8. Utilisation des rôles et des privilèges (présentation)

9. Utilisation du contrôle d'accès basé sur les rôles (tâches)

10. Contrôle d'accès basé sur les rôles (référence)

Partie IV Services cryptographiques

13. Structure cryptographique Oracle Solaris (présentation)

14. Structure cryptographique Oracle Solaris (tâches)

15. Structure de gestion des clés Oracle Solaris

Partie V Services d'authentification et communication sécurisée

16. Utilisation des services d'authentification (tâches)

19. Utilisation d'Oracle Solaris Secure Shell (tâches)

20. Oracle Solaris Secure Shell (référence)

21. Introduction au service Kerberos

22. Planification du service Kerberos

23. Configuration du service Kerberos (tâches)

24. Messages d'erreur et dépannage de Kerberos

25. Administration des principaux et des stratégies Kerberos (tâches)

26. Utilisation des applications Kerberos (tâches)

27. Service Kerberos (référence)

Partie VII Audit Oracle Solaris

28. Audit Oracle Solaris (présentation)

29. Planification de l'audit Oracle Solaris

30. Gestion de l'audit Oracle Solaris (tâches)

L'outil Automated Security Enhancement Tool (ASET) est inclus dans le SE Oracle Solaris. ASET vous aide à contrôler la sécurité du système en effectuant automatiquement des tâches que vous feriez autrement manuellement.

Le package de sécurité ASET fournit des outils d'administration automatisés permettant de contrôler et surveiller la sécurité de votre système. Vous devez spécifier un niveau de sécurité pour l'exécution d'ASET. Les niveaux de sécurité disponibles sont faible, moyen et élevé. À chaque niveau supérieur, les fonctions de contrôle de fichiers d'ASET augmentent afin de réduire l'accès aux fichiers et de renforcer la sécurité de votre système.

ASET exécute sept tâches. Chacune d'entre elle effectue des vérifications spécifiques et apporte des modifications aux fichiers système. Les tâches ASET renforcent les autorisations des fichiers, vérifient le contenu des fichiers système critiques afin d'y détecter d'éventuelles défaillances de sécurité et contrôlent des zones cruciales. ASET peut également protéger un réseau en appliquant les exigences de base d'un système pare-feu à un système servant de passerelle. Reportez-vous à la section Configuration du pare-feu.

ASET utilise des fichiers maîtres pour la configuration. Les fichiers maîtres, rapports et autres fichiers ASET se trouvent dans le répertoire /usr/aset. Ces fichiers peuvent être modifiés afin de les adapter aux besoins particuliers de votre site.

Chaque tâche génère un rapport. Les rapports signalent les défaillances de sécurité détectées et les modifications apportées aux fichiers système au cours de la tâche. Lorsque l'outil ASET est exécuté au niveau de sécurité le plus élevé, il tente de modifier toutes les défaillances de sécurité du système. Si ASET ne peut pas corriger un problème de sécurité potentiel, il signale l'existence de ce problème dans un rapport.

Vous pouvez lancer une session ASET en utilisant la commande /usr/aset/aset de manière interactive. Vous pouvez également configurer ASET pour qu'il s'exécute périodiquement en plaçant une entrée dans le fichier crontab.

Les tâches ASET entraînent une forte activité sur le disque. Elles peuvent interférer avec les activités ordinaires. Afin de minimiser l'impact sur les performances du système, programmez ASET pour qu'il s'exécute lorsque l'activité du système est au niveau le plus bas. Par exemple, exécutez ASET une fois toutes les 24 ou 48 heures à minuit.

ASET peut être configuré pour fonctionner sur l'un des trois niveaux de sécurité suivant : faible, moyen ou élevé À chaque niveau supérieur, les fonctions de contrôle de fichiers d'ASET augmentent afin de réduire l'accès aux fichiers et de relever la sécurité de votre système. Ces fonctions s'étendent du contrôle de la sécurité du système sans limiter l'accès aux fichiers par les utilisateurs au renforcement progressif des autorisations d'accès jusqu'à la sécurisation totale du système.

Le tableau suivant décrit ces trois niveaux de sécurité.

Remarque - ASET ne modifie pas les autorisations d'un fichier pour le rendre moins sécurisé, sauf si vous réduisez vous-même le niveau de sécurité. Vous pouvez également rétablir volontairement les paramètres du système tels qu'ils étaient avant l'exécution d'ASET.

Cette section présente les tâches effectuées par ASET. Vous devez comprendre chacune de ces tâches. La connaissance des objectifs d'ASET, des opérations qu'il réalisé et des composants système qu'il affecte vous permet d'interpréter et d'exploiter les rapports efficacement.

Les fichiers de rapport ASET contiennent des messages décrivant le plus précisément possible les problèmes détectés par chaque tâche ASET. Ces messages peuvent vous aider à diagnostiquer et résoudre ces problèmes. Cependant, l'utilisation appropriée d'ASET suppose que vous avez une compréhension générale de l'administration système et des composants du système. Si vous êtes un administrateur novice, vous pouvez vous reporter à d'autres documentations relatives à l'administration du système Oracle Solaris. Vous pouvez également lire des pages de manuel connexes pour vous préparer à l'administration ASET.

L'utilitaire taskstat identifie les tâches qui ont été exécutées. L'utilitaire identifie également les tâches encore en cours d'exécution. Chaque tâche exécutée génère un fichier de rapport. Pour obtenir une description complète de l'utilitaire taskstat, reportez-vous à la page de manuel taskstat(1M).

Cette tâche définit les autorisations des fichiers système sur le niveau de sécurité désigné. Cette tâche est exécutée lorsque le système est installé. Si vous décidez par la suite de modifier les niveaux établis précédemment, réexécutez cette tâche. Au niveau de sécurité faible, les autorisations sont définies sur des valeurs appropriées pour un environnement ouvert de partage d'informations. Au niveau de sécurité moyen, les autorisations sont renforcées pour assurer une sécurité adaptée à la plupart des environnements. Au niveau de sécurité élevé, les autorisations sont renforcées afin de restreindre considérablement les accès.

Les modifications apportées par cette tâche aux autorisations des fichiers système et aux paramètres sont signalées dans le fichier tune.rpt. Pour obtenir un exemple des fichiers consultés par ASET lorsqu'il définit des autorisations, reportez-vous à la section Exemples de fichiers de réglages.

Cette tâche examine les fichiers système et compare chaque fichier à la description correspondante dans un fichier maître. Le fichier maître est créé lors de la première exécution de cette tâche par ASET. Il contient les paramètres des fichiers système mis en œuvre par checklist pour le niveau de sécurité spécifié.

Une liste de répertoires contenant des fichiers à vérifier est définie pour chaque niveau de sécurité. Vous pouvez utiliser la liste par défaut ou modifier la liste en indiquant des répertoires différents pour chaque niveau.

Pour chaque fichier, les critères suivants sont vérifiés :

Propriétaire et groupe

Bits d'autorisation

Taille et somme de contrôle

Nombre de liens

Heure de la dernière modification

Toute différence détectée par ASET est signalée dans le fichier cklist.rpt . Ce fichier contient les résultats de la comparaison des tailles de fichiers système, des autorisations et des valeurs de la somme de contrôle par rapport au fichier maître.

Cette tâche contrôle la cohérence et l'intégrité des comptes utilisateur et des groupes. La tâche utilise les définitions dans les fichiers passwd et group . Cette tâche vérifie les fichiers de mots de passe locaux et NIS ou NIS+. Les problèmes liés au fichier de mots de passe pour NIS+ sont signalés mais pas corrigés.

Cette tâche recherche les violations suivantes :

Noms ou ID en double

Entrées au format incorrect

Comptes sans mot de passe

Répertoires de connexion non valides

Compte nobody

Mot de passe de groupe null

Présence d'un signe plus (+) dans le fichier /etc/passwd sur un serveur NIS ou NIS+

Les différences sont signalées dans le fichier usrgrp.rpt.

Au cours de cette tâche, ASET vérifie différentes tables système, dont la plupart se trouvent dans le répertoire /etc.

Ces fichiers sont les suivants :

/etc/default/login

/etc/hosts.equiv

/etc/inetd.conf

/etc/aliases

/var/adm/utmpx n

/.rhosts

/etc/vfstab

/etc/dfs/dfstab

/etc/ftpd/ftpusers

ASET effectue diverses vérifications et modifications sur ces fichiers. Les problèmes détectés sont signalés dans le fichier sysconf.rpt.

Cette tâche vérifie la définition des variables d'environnement PATH et UMASK pour l'utilisateur root et les autres utilisateurs. La tâche vérifie les fichiers /.profile , /.login, et /.cshrc.

Les résultats du contrôle de sécurité de l'environnement sont indiqués dans le fichier env.rpt.

Cette tâche vérifie la valeur du paramètre de sécurité eeprom afin de garantir que le paramètre est défini sur le niveau de sécurité approprié. Vous pouvez définir le paramètre de sécurité eeprom sur none, command ou full.

ASET ne modifie pas ce paramètre, mais rapporte ses recommandations dans le fichier eeprom.rpt.

Cette tâche permet de s'assurer que le système peut être utilisé comme relais réseau en toute sécurité. Cette tâche protège un réseau interne des réseaux publics externes en configurant un système dédié en tant que pare-feu. Reportez-vous à la description à la section Systèmes pare-feu. Le système pare-feu sépare deux réseaux. Dans ce cas, chaque réseau considère l'autre réseau comme non autorisé. La tâche de configuration du pare-feu désactive la transmission de paquets IP (Internet Protocol). Le pare-feu permet également de masquer les informations de routage au réseau externe.

La tâche du pare-feu s'exécute à tous les niveaux de sécurité, mais prend des mesures uniquement au niveau le plus élevé. Si vous voulez exécuter ASET à un niveau de sécurité élevé, mais que votre système ne nécessite pas la protection par pare-feu, vous pouvez supprimer la tâche du pare-feu. Vous pouvez supprimer cette tâche en modifiant le fichier asetenv.

Toute modification apportée est signalée dans le fichier firewall.rpt.

ASET génère un journal d'exécution si ASET s'exécute de manière interactive ou en arrière-plan. Par défaut, ASET génère le fichier journal sur la sortie standard. Le journal d'exécution confirme qu'ASET s'est exécuté à l'heure prévue et contient également les éventuels messages d'erreur d'exécution. La commande aset -n indique que le journal doit être transmis par courrier électronique à un utilisateur désigné. Pour obtenir la liste complète des options ASET, reportez-vous à la page de manuel aset(1M).

ASET running at security level low

Machine=example; Current time = 0325_08:00

aset: Using /usr/aset as working directory

Executing task list...

firewall

env

sysconfig

usrgrp

tune

cklist

eeprom

All tasks executed. Some background tasks may still be running.

Run /usr/aset/util/taskstat to check their status:

$/usr/aset/util/taskstat aset_dir

Where aset_dir is ASET's operating directory, currently=/usr/aset

When the tasks complete, the reports can be found in:

/usr/aset/reports/latest/*.rpt

You can view them by:

more /usr/aset/reports/latest/*.rpt

Le journal d'exécution affiche d'abord le système et l'heure d'exécution d'ASET. Il répertorie ensuite chaque tâche lorsque celle-ci est lancée.

ASET appelle un processus d'arrière-plan pour chacune de ces tâches, qui sont décrites dans la section Liste des tâches ASET. La tâche est répertoriée dans le journal d'exécution lors de son lancement. Cette liste n'indique pas si la tâche s'est terminée. Pour vérifier le statut des tâches d'arrière-plan, utilisez la commande taskstat.

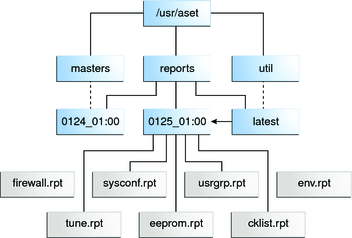

Tous les fichiers de rapport générés à partir de tâches ASET sont stockés dans des sous-répertoires du répertoire /usr/aset/reports. Cette section décrit la structure du répertoire /usr/aset/reports et fournit des instructions sur la gestion des fichiers de rapport.

ASET place les fichiers de rapport dans des sous-répertoires nommés de sorte à refléter la date et l'heure de génération des rapports. Cette convention vous permet de garder une trace des enregistrements relatifs à l'état du système étant donné que celui-ci varie d'une exécution ASET à l'autre. Vous pouvez contrôler et comparer ces rapports afin de déterminer la solidité de la sécurité de votre système.

La figure suivante montre un exemple de la structure du répertoire reports.

Figure 7-1 Structure du répertoire reports d'ASET

Cet exemple montre deux sous-répertoires de rapports.

0124_01:00

0125_01:00

Les noms des sous-répertoires indiquent la date et l'heure de création des rapports. Le format du nom des sous-répertoires de rapports est le suivant :

monthdate_hour:minute

Le mois, le jour, l'heure et les minutes sont indiqués par des nombres à deux chiffres. Par exemple, 0125_01:00 correspond au 25 janvier à 1 heure.

Chacun des deux sous-répertoires de rapports contient un ensemble de rapports générés à partir d'une seule exécution d'ASET.

Le répertoire latest est un lien symbolique qui pointe vers le sous-répertoire contenant les derniers rapports. Par conséquent, pour consulter les derniers rapports générés par ASET, vous pouvez accéder au répertoire /usr/aset/reports/latest. Il contient un fichier de rapport pour chaque tâche effectuée par ASET lors de sa dernière exécution.

Les fichiers de rapports sont nommés en fonction de la tâche générant le rapport. Le tableau suivant répertorie des tâches et leurs rapports.

Tableau 7-1 Tâches ASET et rapports obtenus

|

Au sein de chaque fichier de rapport, les messages sont encadrés par une ligne de début et de fin. Il arrive parfois qu'une tâche se termine prématurément. Cela peut par exemple se produire lorsqu'un composant d'ASET est accidentellement supprimé ou endommagé. Dans ce cas, le fichier de rapport contient généralement un message vers la fin indiquant la raison de l'interruption prématurée.

L'exemple suivant illustre un fichier de rapport usrgrp.rpt.

*** Begin User and Group Checking *** Checking /etc/passwd ... Warning! Password file, line 10, no passwd :sync::1:1::/:/bin/sync ..end user check; starting group check ... Checking /etc/group... *** End User And group Checking ***

Une fois que vous avez initialement exécuté ou reconfiguré ASET, vous devez examiner de près les fichiers de rapport. La reconfiguration inclut la modification du fichier asetenv ou des fichiers maîtres dans le sous-répertoire masters, ou le changement de niveau de sécurité auquel ASET s'exécute.

Les rapports enregistrent les erreurs qui ont été introduites lorsque vous avez reconfiguré ASET. En regardant les rapports de près, vous pouvez réagir aux problèmes et les résoudre dès qu'ils surviennent.

Après avoir contrôlé les fichiers de rapport durant une période pendant laquelle il n'y a pas eu de modification de configuration ni de mise à jour système, vous constaterez peut-être que le contenu des rapports commence à se stabiliser. Dès lors que les rapports contiennent peu d'informations inattendues, vous pouvez utiliser l'utilitaire diff pour les comparer.

Les fichiers maîtres d'ASET, tune.high, tune.low , tune.med et uid_aliases se trouvent dans le répertoire /usr/aset/masters. ASET utilise les fichiers maîtres pour définir les niveaux de sécurité. Pour plus d'informations, reportez-vous à la page de manuel asetmasters(4).

Les fichiers maîtres tune.low, tune.med et tune.high définissent les niveaux de sécurité ASET disponibles. Ces fichiers spécifient les attributs de fichiers système à chaque niveau et sont utilisés à des fins de comparaison et de référence

Le fichier uid_aliases contient une liste de plusieurs comptes utilisateur partageant le même ID utilisateur (UID). Normalement, ASET met en garde contre l'utilisation de comptes d'utilisateurs multiples car cette pratique réduit la responsabilité. Vous pouvez autoriser des exceptions à cette règle en les répertoriant dans le fichier uid_aliases. ASET ne signale pas les entrées dans le fichier passwd avec des UID en double si ces entrées sont spécifiées dans le fichier uid_aliases.

Évitez d'avoir des comptes d'utilisateurs multiples partageant le même UID. Vous devez prendre en compte d'autres méthodes pour atteindre votre objectif. Par exemple, si vous avez l'intention de permettre à plusieurs utilisateurs de partager un jeu d'autorisations, vous pouvez créer un compte de groupe. Vous pouvez également créer un rôle. Le partage d'UID doit être le dernier recours, utilisé uniquement lorsque d'autres méthodes ne vous permettent pas d'atteindre vos objectifs.

Vous pouvez utiliser la variable d'environnement UID_ALIASES pour spécifier un autre fichier d'alias. Le fichier par défaut est /usr/aset/masters/uid_aliases.

Les fichiers maîtres utilisés par les vérifications des fichiers système sont générés lors de la première exécution d'ASET. Les fichiers maîtres sont également générés lorsque vous exécutez ASET après modification du niveau de sécurité.

Les variables d'environnement suivantes définissent les fichiers vérifiés par cette tâche.

CKLISTPATH_LOW

CKLISTPATH_MED

CKLISTPATH_HIGH

Le fichier d'environnement asetenv contient une liste des variables d'environnement affectant les tâches ASET. Certaines de ces variables peuvent être ajustées pour modifier le fonctionnement d'ASET. Pour plus d'informations sur le fichier asetenv, reportez-vous à asetenv(4).

Cette section présente la configuration d'ASET. Elle traite également de l'environnement dans lequel ASET fonctionne.

ASET nécessite une administration et une configuration minimales. Dans la plupart des cas, vous pouvez exécuter ASET avec les valeurs par défaut. Cependant, vous pouvez aussi ajuster certains paramètres affectant le fonctionnement et le comportement d'ASET pour optimiser son utilisation. Avant de modifier les valeurs par défaut, vous devez comprendre comment ASET fonctionne et comment il affecte les composants de votre système.

ASET repose sur quatre fichiers de configuration pour contrôler le comportement de ses tâches :

/usr/aset/asetenv

/usr/aset/masters/tune.low

/usr/aset/masters/tune.med

/usr/aset/masters/tune.high

Le fichier /usr/aset/asetenv comporte deux sections principales :

Une section de variables d'environnement non configurables par l'utilisateur

Une section de variables d'environnement internes

Vous pouvez modifier les valeurs figurant dans la section des paramètres configurables par l'utilisateur. Les paramètres de la section de variables d'environnement internes sont destinés à une utilisation interne uniquement. Ils ne doivent pas être modifiés.

Les entrées figurant dans la section configurable par l'utilisateur permettent d'effectuer les tâches suivantes :

Sélection des tâches à exécuter

Spécification des répertoires pour la tâche de vérification des fichiers système

Planification de l'exécution d'ASET

Spécification d'un fichier d'alias d'UID

Extension des vérifications aux tables NIS+

Chaque tâche effectuée par ASET surveille un domaine spécifique de la sécurité du système. Dans la plupart des environnements système, toutes les tâches sont nécessaires pour assurer une couverture de sécurité équilibrée. Cependant, vous pouvez choisir de supprimer une ou plusieurs tâches.

Par exemple, la tâche du pare-feu s'exécute à tous les niveaux de sécurité, mais elle ne prend des mesures qu'au niveau de sécurité élevé. Vous souhaitez peut-être exécuter ASET au niveau de sécurité élevé, mais vous n'avez pas besoin de la protection par pare-feu.

Dans ce cas, vous pouvez configurer ASET pour qu'il s'exécute au niveau de sécurité élevé sans la fonction de pare-feu. Pour ce faire, modifiez la liste TASKS des variables d'environnement dans le fichier asetenv. Par défaut, la liste TASKS contient toutes les tâches ASET. Pour supprimer une tâche, retirez la variable d'environnement liée à cette tâche dans le fichier. Dans ce cas, supprimez la variable d'environnement firewall de la liste. Lors de la prochaine exécution d'ASET, la tâche exclue ne sera pas effectuée.

L'exemple suivant montre la liste TASKS incluant toutes les tâches ASET.

TASKS=”env sysconfig usrgrp tune cklist eeprom firewall”

La vérification des fichiers système contrôle les attributs des fichiers dans les répertoires système sélectionnés. Vous définissez les répertoires à vérifier à l'aide des variables d'environnement suivantes :

La variable CKLISTPATH_LOW définit les répertoires à vérifier au niveau de sécurité faible. Les variables d'environnement CKLISTPATH_MED et CKLISTPATH_HIGH fonctionnent de la même manière pour les niveaux de sécurité moyen et élevé.

La liste de répertoires définie par une variable d'environnement à un niveau de sécurité faible doit être un sous-ensemble de la liste de répertoires définie au niveau supérieur suivant. Par exemple, tous les répertoires spécifiés pour CKLISTPATH_LOW doivent être inclus dans CKLISTPATH_MED. De même, tous les répertoires spécifiés pour CKLISTPATH_MED doivent être inclus dans CKLISTPATH_HIGH.

Les vérifications effectuées dans ces répertoires ne sont pas récursives. ASET vérifie uniquement les répertoires qui sont explicitement énumérés dans la variable d'environnement. ASET ne vérifie pas leurs sous-répertoires.

Vous pouvez modifier ces définitions de variables d'environnement pour ajouter ou supprimer des répertoires dont vous souhaitez qu'ils soient contrôlés par ASET. Notez que ces listes de contrôle ne sont utiles que pour les fichiers système ne subissant normalement pas de modifications quotidiennes. Le répertoire personnel d'un utilisateur, par exemple, est généralement trop dynamique pour faire l'objet d'une liste de contrôle.

Vous pouvez démarrer ASET de manière interactive, ou vous pouvez utiliser l'option -p pour planifier l'exécution d'ASET à une heure prévue. Vous pouvez exécuter ASET périodiquement, à une heure où la demande système est faible. Par exemple, ASET consulte PERIODIC_SCHEDULE afin de déterminer la fréquence et l'heure d'exécution des tâches ASET. Pour obtenir des instructions détaillées sur la configuration d'ASET pour qu'il s'exécute périodiquement, reportez-vous à la section Exécution périodique d'ASET.

Le format de PERIODIC_SCHEDULE suit le format des entrées crontab. Pour des informations complètes, reportez-vous à crontab(1).

La variable UID_ALIASES indique un fichier d'alias qui répertorie les UID partagés. Le fichier par défaut est /usr/aset/masters/uid_aliases.

La variable d'environnement YPCHECK spécifie si ASET doit également vérifier les tables du fichier de configuration système. YPCHECK est une variable booléenne. Vous ne pouvez spécifier que true ou false pour YPCHECK. La valeur par défaut est false, ce qui désactive le contrôle de la table NIS+.

Pour comprendre le fonctionnement de cette variable d'environnement, examinez ses effets sur le fichier passwd. Lorsque la variable est définie sur false, ASET vérifie le fichier passwd local. Lorsqu'elle est définie sur true, la tâche vérifie également la table passwd NIS+ pour le domaine du système.

Remarque - Bien qu'ASET répare automatiquement les fichiers locaux, il signale uniquement les problèmes potentiels dans les tables NIS+. ASET ne modifie pas les tables.

ASET utilise les trois fichiers maîtres de réglage, tune.low, tune.med et tune.high, pour relâcher ou renforcer l'accès aux fichiers système critiques. Ces fichiers maîtres sont situés dans le répertoire /usr/aset/masters . Vous pouvez modifier les fichiers pour les adapter à votre environnement. Pour consulter des exemples, reportez-vous à la section Exemples de fichiers de réglages.

Le fichier tune.low définit des autorisations sur des valeurs appropriées pour les paramètres système définis par défaut. Le fichier tune.med permet de restreindre davantage ces autorisations. Le fichier tune.med contient également des entrées qui ne sont pas présentes dans tune.low. Le fichier tune.high restreint encore davantage les autorisations.

Remarque - Modifiez les paramètres dans les fichiers de réglages en ajoutant ou supprimant des entrées de fichier. Vous ne pouvez définir efficacement une autorisation sur une valeur moins restrictive que le paramètre actuel. Les tâches ASET n'assouplissent pas les autorisations, à moins que vous réduisiez la sécurité de votre système à un niveau inférieur.

Lorsqu'ASET est exécuté pour la première fois, il enregistre et archive les fichiers système d'origine. L'utilitaire aset.restore réintègre ces fichiers. Cet utilitaire permet également de déprogrammer ASET s'il est actuellement programmé pour une exécution périodique. La commande aset.restore se trouve dans /usr/aset , le répertoire d'exploitation d'ASET.

Les modifications apportées aux fichiers système sont perdues lorsque vous exécutez la commande aset.restore.

Vous devez utiliser la commande aset.restore dans les cas suivants :

Lorsque vous souhaitez annuler des modifications apportées par ASET et restaurer le système d'origine.

Si vous voulez désactiver ASET définitivement, vous pouvez le supprimer de la planification cron si la commande aset avait été précédemment ajoutée au fichier crontab de la racine. Pour obtenir des instructions sur l'utilisation de cron pour supprimer l'exécution automatique, reportez-vous à la section Arrêt de l'exécution périodique d'ASET.

Lorsque vous souhaitez restaurer le système d'origine après une brève période d'expérimentation d'ASET.

Lorsque des fonctions majeures du système ne fonctionnent pas correctement, et vous avez des raisons de croire qu'ASET est à l'origine du problème.

Généralement, ASET est utilisé en mode autonome, même sur un système faisant partie d'un réseau. En tant qu'administrateur système de votre système autonome, vous êtes responsable de la sécurité du système. Par conséquent, vous êtes chargé de l'exécution et de la gestion d'ASET afin de protéger votre système.

Vous pouvez également utiliser ASET dans l'environnement distribué NFS. En tant qu'administrateur réseau, vous êtes responsable de l'installation, de l'exécution et de la gestion des différentes tâches d'administration pour tous vos clients. Pour faciliter la gestion d'ASET sur plusieurs systèmes client, vous pouvez apporter des modifications à la configuration qui sont appliquées de manière globale à tous les clients. En appliquant des modifications de manière globale, vous n'avez plus besoin de vous connecter à chaque système afin de répéter les modifications de configuration.

Lorsque vous déterminez la façon de configurer ASET sur vos systèmes en réseau, vous devez prendre en considération les utilisateurs auxquels vous souhaitez confier le contrôle de la sécurité. Vous pouvez faire en sorte que les utilisateurs contrôlent certains paramètres de sécurité de leurs propres systèmes. Ou vous pouvez souhaiter centraliser la responsabilité du contrôle de sécurité.

Il se peut que vous souhaitiez configurer plusieurs configurations réseau. Par exemple, vous pouvez vouloir définir une configuration pour des clients désignés avec un niveau de sécurité faible. Vous pouvez être amené à définir une autre configuration pour les clients de niveau moyen et encore une autre configuration de niveau élevé.

Si vous avez besoin de créer une configuration réseau ASET distincte pour chaque niveau de sécurité, vous pouvez créer trois configurations ASET sur le serveur. Vous devez créer une configuration pour chaque niveau. Vous devez exporter chaque configuration vers les clients avec le niveau de sécurité approprié. Certains composants ASET communs aux trois configurations peuvent être partagés à l'aide de liens.

Non seulement vous pouvez centraliser les composants ASET sur un serveur, mais vous pouvez également configurer un répertoire central sur un serveur afin de collecter tous les rapports ASET. Le serveur est accessible par des clients avec ou sans privilèges de superutilisateur. Pour obtenir des instructions sur la configuration d'un mécanisme de collecte, reportez-vous à la section Collecte de rapports ASET sur un serveur .

Lorsque vous configurez la collecte des rapports sur un serveur, vous pouvez consulter les rapports de tous les clients à partir d'un seul emplacement. Vous pouvez utiliser cette méthode qu'un client possède ou non des privilèges de superutilisateur. Vous pouvez aussi laisser le répertoire reports sur le système local lorsque vous voulez que les utilisateurs surveillent leurs propres rapports ASET.

La liste suivante répertorie les variables d'environnement ASET et les valeurs spécifiées par ces variables.

Spécifie le répertoire de travail ASET

Spécifie le niveau de sécurité

Spécifie le calendrier périodique

Spécifie les tâches ASET à exécuter

Spécifie un fichier d'alias

Détermine si les vérifications doivent être étendues aux cartes NIS et aux tables NIS+

Correspond à la liste des répertoires pour le niveau de sécurité faible

Correspond au répertoire pour le niveau de sécurité moyen

Correspond à la liste des répertoires pour le niveau de sécurité élevé

Les variables d'environnement répertoriées dans les sections suivantes sont disponibles dans le fichier /usr/aset/asetenv. Les variables ASETDIR et ASETSECLEVEL sont facultatives. Les variables peuvent être définies uniquement par le biais du shell à l'aide de la commande /usr/aset/aset. Les autres variables d'environnement peuvent être définies en modifiant le fichier.

ASETDIR spécifie un répertoire de travail ASET.

Dans le shell C, entrez :

% setenv ASETDIR pathname

Dans le shell Bourne ou Korn, entrez :

$ ASETDIR=pathname $ export ASETDIR

Remplacez pathname par le nom de chemin d'accès complet du répertoire de travail ASET.

La variable ASETSECLEVEL indique le niveau de sécurité auquel les tâches ASET sont exécutées.

Dans le shell C, entrez :

% setenv ASETSECLEVEL level

Dans le shell Bourne ou Korn, entrez :

$ ASETSECLEVEL=level $ export ASETSECLEVEL

Dans ces commandes, level peut être défini sur l'un des éléments suivants :

Niveau de sécurité faible

Niveau de sécurité moyen

Niveau de sécurité élevé

La valeur de PERIODIC_SCHEDULE suit le même format que le fichier crontab. Spécifiez la valeur de la variable sous la forme d'une chaîne de cinq champs entre guillemets doubles, avec chaque champ séparé par un espace :

"minutes hours day-of-month month day-of-week"

Spécifie l'heure de début en minutes (0-59) après l'heure, suivies de l'heure (0-23).

Spécifie le jour du mois où ASET doit être exécuté. Les valeurs sont comprises entre 1 et 31.

Spécifie le mois de l'année ASET doit être exécuté. Les valeurs sont comprises entre 1 et 12.

Spécifie le jour de la semaine où ASET doit être exécuté. Les valeurs sont comprises entre 0 et 6. Le dimanche est le jour 0.

Les règles suivantes s'appliquent lorsque vous créez un programme périodique pour ASET :

Vous pouvez spécifier une liste de valeurs, délimitées par une virgule, pour n'importe quel champ.

Vous pouvez spécifier une valeur sous la forme d'un nombre ou d'une plage. Une plage de valeurs est une paire de nombres reliés par un trait d'union. Une plage indique que les tâches ASET doivent être exécutées pendant toute la durée de la plage.

Vous pouvez spécifier un astérisque (*) comme valeur pour n'importe quel champ. Un astérisque indique de manière inclusive toutes les valeurs possibles pour le champ.

L'entrée par défaut pour la variable PERIODIC_SCHEDULE entraîne l'exécution d'ASET à minuit tous les jours :

PERIODIC_SCHEDULE=”0 0 * * *”

La variable TASKS répertorie les tâches effectuées par ASET. Par défaut, les sept tâches sont répertoriées :

TASKS=”env sysconfig usrgrp tune cklist eeprom firewall”

La variable UID_ALIASES indique un fichier d'alias. Si la variable est spécifiée, ASET consulte le fichier correspondant pour obtenir la liste des alias multiples autorisés. Le format est UID_ALIASES=pathname, où pathname est le nom de chemin d'accès complet du fichier d'alias.

La valeur par défaut est la suivante :

UID_ALIASES=${ASETDIR}/masters/uid_aliases

La variable YPCHECK étend la tâche de vérification des tables système aux tables NIS ou NIS+. La variable YPCHECK est une variable booléenne, qui peut être définie sur true ou false.

La valeur par défaut est false, ce qui limite la vérification aux tables système locales :

YPCHECK=false

Les trois variables de chemin de liste de contrôle indiquent les répertoires qui doivent être contrôlés par la tâche de vérification des fichiers système. Les définitions suivantes des variables sont définies par défaut. Les définitions illustrent la relation entre les variables à différents niveaux :

CKLISTPATH_LOW=${ASETDIR}/tasks:${ASETDIR}/util:${ASETDIR}/masters:/etc

CKLISTPATH_MED=${CKLISTPATH_LOW}:/usr/bin:/usr/ucb

CKLISTPATH_HIGH=${CKLISTPATH_MED}:/usr/lib:/sbin:/usr/sbin:/usr/ucblib

Les valeurs pour les variables d'environnement de chemin d'accès à la liste de contrôle sont semblables aux valeurs des variables du chemin d'accès au shell. À l'instar des variables de chemin d'accès au shell, les variables d'environnement de chemin d'accès à la liste de contrôle sont des listes de noms de répertoire. Les noms de répertoire sont séparés par le signe deux-points. Utilisez un signe égale (=) pour relier le nom de variable à sa valeur.

Cette section contient des exemples de fichiers ASET, y compris des fichiers de réglages et le fichier d'alias.

ASET gère trois fichiers de réglages. Chaque entrée d'un fichier de réglages occupe une ligne. Les champs d'une entrée sont indiqués dans l'ordre suivant :

pathname mode owner group type

Nom complet du chemin d'accès au fichier

Nombre à cinq chiffres représentant le paramètre d'autorisation

Propriétaire du fichier

Groupe propriétaire du fichier

Type de fichier

Les règles suivantes s'appliquent lorsque vous éditez les fichiers de réglages :

Vous pouvez utiliser des caractères génériques de shell standard, tels que l'astérisque ( *) et le point d'interrogation (?) dans le nom du chemin d'accès à des références multiples. Pour plus d'informations, reportez-vous à sh(1).

mode représente la valeur la moins restrictive. Si le paramètre actuel est déjà plus restrictif que la valeur spécifiée, ASET n'assouplit pas les paramètres d'autorisation. Par exemple, si la valeur spécifiée est 00777, l'autorisation reste inchangée car 00777 est toujours moins restrictif que n'importe quel paramètre actif.

Ce processus reflète la manière dont ASET gère les paramètres de mode. Le processus est différent si le niveau de sécurité est réduit ou si vous supprimez ASET. Lorsque vous abaissez le niveau de sécurité par rapport au niveau de l'exécution précédente, ou lorsque vous souhaitez restaurer les fichiers système à leur état précédant la première exécution d'ASET, ASET identifie vos actions en cours et diminue le niveau de protection.

Vous devez utiliser des noms pour owner et group plutôt que des ID numériques.

Vous pouvez utiliser un point d'interrogation (?) à la place de owner, group et type afin d'empêcher ASET de modifier les valeurs existantes de ces paramètres.

type peut être un symlink, un répertoire ou un fichier. Un symlink est un lien symbolique.

Les fichiers de réglages d'un niveau de sécurité supérieur réinitialisent les autorisations de fichier pour qu'ils soient au moins aussi restrictifs que ceux des niveaux inférieurs. En outre, à des niveaux de sécurité supérieurs, d'autres fichiers sont ajoutés à la liste.

Un fichier peut correspondre à plusieurs entrées de fichier de réglages. Par exemple, etc/passwd correspond aux entrées etc/pass* et /etc/* .

Lorsque deux entrées disposent d'autorisations différentes, l'autorisation du fichier est définie sur la valeur la plus restrictive. Dans l'exemple suivant, l'autorisation du fichier /etc/passwd est définie sur 00755 qui est la valeur la plus restrictive entre 00755 et 00770.

/etc/pass* 00755 ? ? file /etc/* 00770 ? ? file

Si deux entrées disposent de différentes désignations owner ou group, la dernière entrée est prioritaire. Dans l'exemple suivant, le propriétaire de /usr/sbin/chroot est défini sur root.

/usr/sbin/chroot 00555 bin bin file /usr/sbin/chroot 00555 root bin file

Le fichier d'alias contient une liste d'alias qui partagent le même ID utilisateur.

Chaque entrée se présente sous la forme suivante :

uid=alias1 =alias2=alias3 =...

UID partagé

Comptes utilisateur partageant un UID

Par exemple, l'entrée suivante répertorie l'UID 0. L'UID est partagé par les comptes sysadmin et root :

0=root=sysadmin