| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Guide d'administration système : Services de sécurité |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Guide d'administration système : Services de sécurité |

Partie I Présentation de la sécurité

1. Services de sécurité (présentation)

Partie II Sécurité du système, des fichiers et des périphériques

2. Gestion de la sécurité de la machine (présentation)

3. Contrôle de l'accès aux systèmes (tâches)

4. Contrôle de l'accès aux périphériques (tâches)

5. Utilisation de l'outil de génération de rapports d'audit de base (tâches)

6. Contrôle de l'accès aux fichiers (tâches)

7. Utilisation d'Automated Security Enhancement Tool (Tâches)

Partie III Rôles, profils de droits et privilèges

8. Utilisation des rôles et des privilèges (présentation)

9. Utilisation du contrôle d'accès basé sur les rôles (tâches)

Utilisation de RBAC (liste des tâches)

Configuration de RBAC (liste des tâches)

Procédure de planification de votre implémentation RBAC

Procédure de création et d'attribution d'un rôle à l'aide de l'interface graphique

Procédure de création d'un rôle à partir de la ligne de commande

Procédure d'attribution d'un rôle à un utilisateur local

Procédure de changement d'un utilisateur root en rôle

Utilisation des rôles (liste des tâches)

Procédure d'endossement d'un rôle dans une fenêtre de terminal

Procédure d'endossement d'un rôle dans la console de gestion Solaris

Gestion de RBAC (liste des tâches)

Procédure de modification du mot de passe d'un rôle

Procédure de modification des propriétés d'un rôle

Procédure de création ou de modification d'un profil de droits

Procédure de modification des propriétés RBAC d'un utilisateur

Procédure d'ajout de propriétés RBAC aux anciennes applications

10. Contrôle d'accès basé sur les rôles (référence)

Partie IV Services cryptographiques

13. Structure cryptographique Oracle Solaris (présentation)

14. Structure cryptographique Oracle Solaris (tâches)

15. Structure de gestion des clés Oracle Solaris

Partie V Services d'authentification et communication sécurisée

16. Utilisation des services d'authentification (tâches)

19. Utilisation d'Oracle Solaris Secure Shell (tâches)

20. Oracle Solaris Secure Shell (référence)

21. Introduction au service Kerberos

22. Planification du service Kerberos

23. Configuration du service Kerberos (tâches)

24. Messages d'erreur et dépannage de Kerberos

25. Administration des principaux et des stratégies Kerberos (tâches)

26. Utilisation des applications Kerberos (tâches)

27. Service Kerberos (référence)

Partie VII Audit Oracle Solaris

28. Audit Oracle Solaris (présentation)

29. Planification de l'audit Oracle Solaris

30. Gestion de l'audit Oracle Solaris (tâches)

Une fois que des rôles ont été configurés avec des profils de droits Oracle Solaris par défaut et attribués à des utilisateurs, ceux-ci peuvent être utilisés. Un rôle peut être endossé sur la ligne de commande. Dans la console de gestion Solaris, un rôle peut également être utilisé pour l'administration du système au niveau local et sur le réseau.

Avant de commencer

Le rôle doit déjà vous être affecté. Le service de noms doit être mis à jour avec ces informations.

% roles Comma-separated list of role names is displayed

% su - rolename Password: <Type rolename password> $

La commande su - rolename change le shell en shell de profil pour le rôle. Un shell de profil reconnaît les attributs de sécurité (autorisations, privilèges et bits ID définis).

$ /usr/ucb/whoami rolename

Vous pouvez maintenant effectuer des tâches de ce rôle dans cette fenêtre de terminal.

Pour plus d'informations sur cette procédure, reportez-vous à la section Détermination des commandes privilégiées qu'un rôle peut exécuter.

Exemple 9-10 Endossement du rôle d'administrateur principal

Dans l'exemple suivant, l'utilisateur endosse le rôle d'administrateur principal. Dans la configuration par défaut, ce rôle équivaut au superutilisateur. Le rôle vérifie ensuite les privilèges disponibles pour toute commande saisie dans le shell de profil pour ce rôle.

% roles

sysadmin,oper,primaryadm

% su - primaryadm

Password: <Type primaryadm password>

$ /usr/ucb/whoami Prompt has changed to role prompt

primaryadm

$ ppriv $$

1200: pfksh

flags = <none>

E (Effective): all

I (Inheritable): basic

P (Permitted): all

L (Limit): all

Pour plus d'informations sur les privilèges, reportez-vous à la section Privilèges (présentation).

Exemple 9-11 Endossement du rôle root

Dans l'exemple suivant, l'utilisateur endosse le rôle root. Le rôle a été créé à la section Procédure de changement d'un utilisateur root en rôle.

% roles

root

% su - root

Password: <Type root password>

# /usr/ucb/whoami Prompt has changed to role prompt

root

$ ppriv $$

1200: pfksh

flags = <none>

E: all

I: basic

P: all

L: all

Pour plus d'informations sur les privilèges, reportez-vous à la section Privilèges (présentation).

Exemple 9-12 Endossement du rôle d'administrateur système

Dans l'exemple suivant, l'utilisateur endosse le rôle d'administrateur système. À différence du rôle d'administrateur principal, l'administrateur système dispose du jeu de privilèges de base dans son jeu effectif.

% roles

sysadmin,oper,primaryadm

% su - sysadmin

Password: <Type sysadmin password>

$ /usr/ucb/whoami Prompt has changed to role prompt

sysadmin

$ ppriv $$

1200: pfksh

flags = <none>

E: basic

I: basic

P: basic

L: all

Pour plus d'informations sur les privilèges, reportez-vous à la section Privilèges (présentation). Pour obtenir une brève description des possibilités offertes par le rôle, reportez-vous à la section Profil de droits de l'administrateur système.

La modification d'informations dans l'interface graphique de la console de gestion Solaris requiert des capacités d'administration. Un rôle vous offre des capacités d'administration. Si vous souhaitez afficher des informations, vous devez avoir l'autorisation solaris.admin.usermgr.read. Le profil de droits de l'utilisateur Solaris de base inclut cette autorisation.

Avant de commencer

Un rôle d'administration pouvant modifier les propriétés des utilisateurs ou des rôles doit déjà vous avoir été affecté. Par exemple, le rôle d'administrateur principal peut modifier les propriétés des utilisateurs ou des rôles.

% /usr/sbin/smc &

Pour obtenir des instructions détaillées, reportez-vous à la section Utilisation des outils de gestion Solaris avec RBAC (liste des tâches) du Guide d’administration système : administration de base.

Naviguez jusqu'à la boîte à outils qui contient l'outil ou la collection dans le champ d'application du service de noms approprié et cliquez sur l'icône. Les champs d'application sont des fichiers (locaux), NIS, NIS+ et LDAP. Si la boîte à outils appropriée n'est pas affichée dans le volet de navigation, choisissez Open Toolbox (Ouvrir une boîte à outils) dans le menu de la console et chargez la boîte à outils nécessaire.

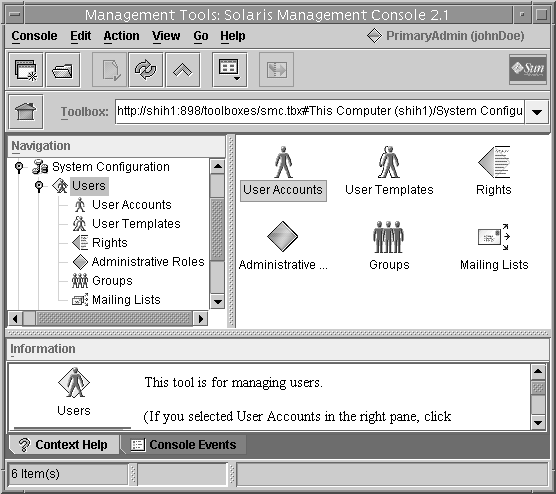

Accédez à l'outil ou à la collection et cliquez sur l'icône. Les outils de gestion des éléments RBAC se trouvent dans l'outil des utilisateurs, comme indiqué dans la figure suivante.

Le menu d'options de rôles dans la boîte de dialogue affiche les rôles qui vous sont attribués. Choisissez un rôle, puis tapez le mot de passe du rôle.