| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Guide d'administration système : Services de sécurité |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Guide d'administration système : Services de sécurité |

Partie I Présentation de la sécurité

1. Services de sécurité (présentation)

Partie II Sécurité du système, des fichiers et des périphériques

2. Gestion de la sécurité de la machine (présentation)

3. Contrôle de l'accès aux systèmes (tâches)

4. Contrôle de l'accès aux périphériques (tâches)

5. Utilisation de l'outil de génération de rapports d'audit de base (tâches)

6. Contrôle de l'accès aux fichiers (tâches)

7. Utilisation d'Automated Security Enhancement Tool (Tâches)

Partie III Rôles, profils de droits et privilèges

8. Utilisation des rôles et des privilèges (présentation)

9. Utilisation du contrôle d'accès basé sur les rôles (tâches)

10. Contrôle d'accès basé sur les rôles (référence)

Partie IV Services cryptographiques

13. Structure cryptographique Oracle Solaris (présentation)

14. Structure cryptographique Oracle Solaris (tâches)

15. Structure de gestion des clés Oracle Solaris

Partie V Services d'authentification et communication sécurisée

16. Utilisation des services d'authentification (tâches)

19. Utilisation d'Oracle Solaris Secure Shell (tâches)

20. Oracle Solaris Secure Shell (référence)

21. Introduction au service Kerberos

22. Planification du service Kerberos

23. Configuration du service Kerberos (tâches)

24. Messages d'erreur et dépannage de Kerberos

25. Administration des principaux et des stratégies Kerberos (tâches)

26. Utilisation des applications Kerberos (tâches)

Avez-vous besoin de vous soucier des tickets ?

Affichage des tickets Kerberos

Destruction des tickets Kerberos

Gestion des mots de passe Kerberos

Conseils sur le choix d'un mot de passe

Commandes utilisateur Kerberos

Présentation des commandes utilisant Kerberos

Transfert des tickets Kerberos

Utilisation de commandes utilisant Kerberos (exemples)

27. Service Kerberos (référence)

Partie VII Audit Oracle Solaris

28. Audit Oracle Solaris (présentation)

29. Planification de l'audit Oracle Solaris

30. Gestion de l'audit Oracle Solaris (tâches)

Avec le service Kerberos configuré, vous avez maintenant deux mots de passe : votre mot de passe Solaris normal et un mot de passe Kerberos. Vous pouvez faire en sorte que les deux mots de passe soient le même, ou ils peuvent être différents.

Votre mot de passe peut inclure presque n'importe quel caractère que vous pouvez taper. Les principales exceptions sont les touches Ctrl et Entrée. Un bon mot de passe est un mot de passe facile à retenir, mais qu'aucune autre personne ne peut deviner facilement. Voici quelques exemples de mauvais mots de passe :

Les mots qui peuvent être trouvés dans un dictionnaire.

N'importe quel nom commun ou populaire.

Le nom d'une personne ou d'un personnage célèbre.

Votre nom ou nom d'utilisateur sous la forme de votre choix (par exemple : votre nom écrit à l'envers, répété deux fois et ainsi de suite).

Nom du conjoint, d'un enfant ou d'un animal de compagnie.

Votre date de naissance ou la date de naissance d'un parent.

Votre numéro de sécurité sociale, numéro de permis de conduire, numéro de passeport ou autre numéro d'identification.

Tout exemple de mot de passe apparaissant dans ce manuel ou n'importe quel autre manuel.

Un bon mot de passe est un mot de passe d'au moins huit caractères. En outre, un mot de passe doit inclure une combinaison de caractères, tels que des lettres majuscules et minuscules, des chiffres et des signes de ponctuation. Exemples de mots de passe qui seraient convenables s'ils ne figuraient pas dans ce manuel :

Acronymes, tels que "I2LMHinSF" (dont on se souvient sous la forme "I too left my heart in San Francisco" (J'ai moi aussi eu le cœur brisé à San Francisco))

Mots dénués de sens faciles à prononcer, tels que "WumpaBun" ou "WangDangdoodle!"

Expressions délibérément mal orthographiées, telles que "6o'cluck" ou "RrriotGrrrlsRrrule!"

| Attention - N'utilisez pas ces exemples. Les mots de passe qui figurent dans des manuels sont les premiers mots de passe qu'un intrus va essayer. |

Si le PAM est correctement configuré, vous pouvez modifier votre mot de passe Kerberos de deux manières :

Avec la commande passwd UNIX habituelle. Avec le service Kerberos configuré, la commande passwd vous invite également automatiquement à entrer un nouveau mot de passe Kerberos.

L'avantage d'utiliser passwd au lieu de kpasswd est que vous pouvez définir les deux mots de passe Kerberos et UNIX en même temps. Cependant, en règle générale,il n'est pas nécessaire de modifier les deux mots de passe avec passwd. Souvent, vous pouvez uniquement modifier le mot de passe UNIX et laisser le mot de passe Kerberos inchangé, ou vice-versa.

Remarque - Le comportement de passwd dépend de la façon dont le module PAM est configuré. Vous pouvez être amené à modifier les deux mots de passe dans certaines configurations. Pour certains sites, le mot de passe UNIX doit être modifié, alors que d'autres sites nécessitent la modification du mot de passe Kerberos.

Avec la commande kpasswd. kpasswd est très similaire à passwd. Une différence est que kpasswd ne change que les mots de passe Kerberos. Vous devez utiliser passwd si vous souhaitez modifier votre mot de passe UNIX.

Une autre différence est que kpasswd peut modifier un mot de passe pour un principal Kerberos qui n'est pas un utilisateur UNIX valide. Par exemple, david/admin est un principal Kerberos, mais n'est pas un utilisateur UNIX réel. Par conséquent, vous devez utiliser kpasswd au lieu de passwd.

Une fois que vous avez modifié votre mot de passe, un certain temps s'écoule avant que le changement ne se propage sur l'ensemble d'un système (en particulier sur un réseau de grande taille). En fonction de la configuration de votre système, ce délai peut prendre de quelques minutes à une heure ou plus. Si vous avez besoin d'obtenir de nouveaux tickets Kerberos peu de temps après avoir modifié votre mot de passe, essayez d'abord le nouveau mot de passe. Si le nouveau mot de passe ne fonctionne pas, essayez de nouveau à l'aide de l'ancien mot de passe.

Le protocole Kerberos V5 permet aux administrateurs système de définir des critères relatifs aux mots de passe autorisés pour chaque utilisateur. Ces critères sont définis par la politique définie pour chaque utilisateur (ou par une politique par défaut). Reportez-vous à la section Administration des stratégies Kerberos pour plus d'informations sur les politiques.

Par exemple, supposons que la stratégie de l'utilisateur jennifer (appelons-la jenpol) demande que les mots de passe contiennent au moins huit lettres et incluent un mélange de deux types de caractères. kpasswd rejettera donc une tentative d'utiliser "sloth" comme mot de passe.

% kpasswd kpasswd: Changing password for jennifer@ENG.EXAMPLE.COM. Old password: <Jennifer types her existing password> kpasswd: jennifer@ENG.EXAMPLE.COM's password is controlled by the policy jenpol which requires a minimum of 8 characters from at least 2 classes (the five classes are lowercase, uppercase, numbers, punctuation, and all other characters). New password: <Jennifer types 'sloth'> New password (again): <Jennifer re-types 'sloth'> kpasswd: New password is too short. Please choose a password which is at least 4 characters long.

Ici, jennifer utilise "slothrop49" comme mot de passe. "Slothrop49" répond aux critères, car il contient plus de huit lettres et contient deux types différents de caractères (chiffres et lettres minuscules).

% kpasswd kpasswd: Changing password for jennifer@ENG.EXAMPLE.COM. Old password: <Jennifer types her existing password> kpasswd: jennifer@ENG.EXAMPLE.COM's password is controlled by the policy jenpol which requires a minimum of 8 characters from at least 2 classes (the five classes are lowercase, uppercase, numbers, punctuation, and all other characters). New password: <Jennifer types 'slothrop49'> New password (again): <Jennifer re-types 'slothrop49'> Kerberos password changed.

Exemple 26-3 Modification de votre mot de passe

Dans l'exemple suivant, l'utilisateur david modifie ses deux mots de passe UNIX et Kerberos avec passwd.

% passwd

passwd: Changing password for david

Enter login (NIS+) password: <Type the current UNIX password>

New password: <Type the new UNIX password>

Re-enter password: <Confirm the new UNIX password>

Old KRB5 password: <Type the current Kerberos password>

New KRB5 password: <Type the new Kerberos password>

Re-enter new KRB5 password: <Confirm the new Kerberos password>

Notez que passwd demande à la fois le mot de passe UNIX et le mot de passe Kerberos. Ce comportement est établi par la configuration par défaut. Dans ce cas, l'utilisateur david doit utiliser kpasswd pour définir son mot de passe Kerberos sur une autre valeur, comme indiqué ci-après.

Cet exemple illustre l'utilisateur david changeant seulement son mot de passe Kerberos avec kpasswd .

% kpasswd kpasswd: Changing password for david@ENG.EXAMPLE.COM. Old password: <Type the current Kerberos password> New password: <Type the new Kerberos password> New password (again): <Confirm the new Kerberos password> Kerberos password changed.

Dans cet exemple, l'utilisateur david modifie le mot de passe pour le principal Kerberos david/admin (qui n'est pas un utilisateur UNIX valide). Il doit utiliser kpasswd.

% kpasswd david/admin kpasswd: Changing password for david/admin. Old password: <Type the current Kerberos password> New password: <Type the new Kerberos password> New password (again): <Type the new Kerberos password> Kerberos password changed.

Si vous avez besoin d'autoriser quelqu'un à se connecter à votre compte (sous votre identité), vous pouvez le faire via Kerberos, sans révéler votre mot de passe, en insérant un fichier .k5login dans votre répertoire personnel. Un fichier .k5login est une liste d'un ou plusieurs principaux Kerberos correspondant à chaque personne à laquelle vous souhaitez accorder l'accès. Chaque principal doit figurer sur une ligne distincte.

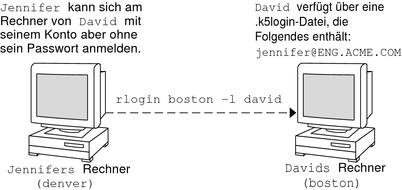

Supposons que l'utilisateur david conserve un fichier .k5login dans son répertoire personnel qui se présente comme suit :

jennifer@ENG.EXAMPLE.COM joe@EXAMPLE.ORG

Ce fichier permet aux utilisateurs jennifer et joe d'endosser l'identité de david, à condition qu'ils aient déjà des tickets Kerberos dans leurs domaines respectifs. Par exemple, jennifer peut se connecter à distance à la machine de david(boston), en tant que david, sans avoir à donner son mot de passe.

Figure 26-1 Utilisation du fichier .k5login pour accorder l'accès à votre compte

Dans le cas de figure où le répertoire personnel de david est monté sur NFS, à l'aide de protocoles Kerberos V5, à partir d'une autre (troisième) machine, jennifer doit avoir un ticket transmissible pour accéder à son répertoire personnel. Reportez-vous à la section Création d'un ticket Kerberos pour obtenir un exemple d'utilisation d'un ticket transmissible.

Si vous devez vous connecter à d'autres ordinateurs sur un réseau, vous devrez inclure vos propres principaux Kerberos dans les fichiers .k5login sur ces machines.

L'utilisation d'un fichier .k5login est plus sûre que de donner votre mot de passe à un autre utilisateur, pour les raisons suivantes :

Vous pouvez annuler l'accès à n'importe quel moment en supprimant le principal de votre fichier .k5login.

Les principaux d'utilisateurs nommés dans le fichier .k5login dans votre répertoire d'accueil disposent d'un accès complet à votre compte sur cette machine (ou des ensembles de machines, si le fichier .k5login est partagé, par exemple, sur NFS). Toutefois, les services utilisant Kerberos autoriseront l'accès en fonction de l'identité de cet utilisateur, pas de la vôtre. Par conséquent, jennifer peut se connecter à la machine de joe et y effectuer des tâches. Toutefois, si elle utilise un programme utilisant Kerberos, tel que ftp ou rlogin, elle le fait sous sa propre identité.

Kerberos conserve un journal des utilisateurs qui obtiennent des tickets. C'est pourquoi un administrateur système peut savoir, si nécessaire, qui est capable d'utiliser votre identité d'utilisateur à un moment donné.

Une méthode commune d'utiliser le fichier .k5login est de le placer dans le répertoire personnel de root, octroyant ainsi l'accès root pour cette machine aux principaux Kerberos répertoriés. Cette configuration permet aux administrateurs système de devenir root localement, ou de se connecter à distance en tant que root, sans avoir à communiquer le mot de passe root, et sans qu'il soit nécessaire pour quiconque de taper le mot de passe root sur le réseau.

Exemple 26-4 Utilisation du fichier .k5login pour accorder l'accès à votre compte

Supposons que jennifer décide de se connecter à l'ordinateur boston.example.com en tant que root. Parce qu'elle a une entrée pour son nom de principal dans le fichier .k5login dans le répertoire personnel de root sur boston.example.com, elle n'a de nouveau pas besoin de taper son mot de passe.

% rlogin boston.example.com -l root -x This rlogin session is using DES encryption for all data transmissions. Last login: Thu Jun 20 16:20:50 from daffodil SunOS Release 5.7 (GENERIC) #2: Tue Nov 14 18:09:31 EST 1998 boston[root]%