| 跳过导航链接 | |

| 退出打印视图 | |

|

Oracle Solaris Trusted Extensions 配置指南 Oracle Solaris 10 8/11 Information Library (简体中文) |

| 跳过导航链接 | |

| 退出打印视图 | |

|

Oracle Solaris Trusted Extensions 配置指南 Oracle Solaris 10 8/11 Information Library (简体中文) |

3. 将 Trusted Extensions 软件添加到 Solaris OS(任务)

在 Trusted Extensions 中启用 IPv6 网络

在 Trusted Extensions 中初始化 Solaris Management Console 服务器

使全局区域成为 Trusted Extensions 中的客户机

在 Trusted Extensions 中创建起始目录服务器

在 Trusted Extensions 中使用户能够访问其起始目录

在启用 Trusted Extensions 之后运行了 netservices limited

如何在 Trusted Extensions 中将文件复制到便携介质

如何在 Trusted Extensions 中从便携介质复制文件

5. 为 Trusted Extensions 配置 LDAP(任务)

6. 配置具有 Trusted Extensions 的无显示系统(任务)

如果已经在使用管理角色,则可能需要添加安全管理员角色。对于尚未实施角色的站点,创建角色的过程与 Solaris OS 中的过程类似。Trusted Extensions 添加安全管理员角色,并要求使用 Solaris Management Console 来管理 Trusted Extensions 域。

如果站点安全策略要求两个人来创建用户和角色帐户,请创建定制权限配置文件并将其指定给角色以实施 separation of duty(职责分离)。

|

如果 separation of duty(职责分离)并不是一项站点安全要求,请跳过此过程。如果站点要求职责分离,在置备 LDAP 服务器之前,必须创建这些权限配置文件和角色。

此过程创建具有独立的用户管理功能的权限配置文件。在向不同角色指定这些配置文件时,需要两个角色来创建和配置用户。一个角色可以创建用户,但不能指定安全属性。另一个角色可以指定安全属性,但不能创建用户。当您以指定有其中一个配置文件的角色登录 Solaris Management Console 时,该角色只能使用相应的选项卡和字段。

开始之前

您必须是具有 root 角色或主管理员角色的超级用户。启动此过程时,必须关闭 Solaris Management Console。

# /usr/dt/bin/trusted_edit /etc/security/prof_attr

System Administrator:::Can perform most non-security... Custom System Administrator:::Can perform most non-security... User Security:::Manage passwords... Custom User Security:::Manage passwords... User Management:::Manage users, groups, home... Custom User Management:::Manage users, groups, home...

# grep ^Custom /etc/security/prof_attr Custom System Administrator:::Can perform most non-security... Custom User Management:::Manage users, groups, home... Custom User Security:::Manage passwords...

通过复制权限配置文件(而不是修改),可以将系统升级到较新的 Solaris 发行版并保留您的更改。因为这些权限配置文件很复杂,所以与从头开始生成限制性更强的配置文件相比,修改缺省配置文件的副本较不容易出错。

# /usr/sbin/smc &

此时会提示您输入口令。

限制此配置文件,防止创建用户。

以下 "User Accounts"(用户帐户)权限将保留:

Audit Controls Label and Clearance Range Change Password View Users and Roles Modify Extended Security Attributes

限制此配置文件,防止设置口令。

以下 "User Accounts"(用户帐户)权限将保留:

Manage Users and Roles View Users and Roles

"User Management"(用户管理)配置文件是此配置文件中的一个补充配置文件。防止系统管理员设置口令。

接下来的步骤

在确认定制配置文件实施职责分离之后,要防止使用缺省配置文件,请参见检验 Trusted Extensions 角色是否有效中的步骤 7。

在 Trusted Extensions 中创建角色的过程与在 Solaris OS 中创建角色的过程相同。但是,在 Trusted Extensions 中,安全管理员角色是必需的。要创建本地安全管理员角色,也可以使用命令行界面,如示例 4-6 中所示。

开始之前

您必须是具有 root 角色或主管理员角色的超级用户。

要在网络上创建角色,必须已完成为 LDAP 配置 Solaris Management Console(任务列表)。

# /usr/sbin/smc &

此时会提示您输入口令。

请参照以下信息:

Role name(角色名称)-secadmin

Full name(全名)-Security Administrator(安全管理员)

Description(说明)-站点安全管理人员 (Site Security Officer) 不在此处提供专有信息。

Role ID Number(角色 ID 号)-≥100

Role shell(角色 shell)-管理员的 Bourne(配置文件 shell)

Create a role mailing list(创建角色邮件列表)-使该复选框保持处于选中状态。

Password and confirm(口令和确认)-指定至少包含 6 个字母数字字符的口令。

安全管理员角色的口令以及所有口令都必须难以猜出,从而减少通过试猜口令而让有敌意的人获取未经授权访问的机会。

注 - 对于所有管理角色,使帐户始终可用 (Always Available),不要设置口令失效日期。

Available and Granted Rights(可用权限和授予权限)—信息安全 (Information Security)、用户安全 (User Security)

如果站点安全策略不要求 separation of duty(职责分离),请选择 "Information Security"(信息安全)和缺省的 "User Security"(用户安全)权限配置文件。

如果站点安全策略要求职责分离,请选择 "Information Security"(信息安全)和 "Custom User Security"(定制用户安全)权限配置文件。

Home Directory Server(起始目录服务器)-home-directory-server

Home Directory Path(起始目录路径)-/mount-path

Assign Users(指定用户)-此字段会在向用户指定角色时自动填充。

选择该角色,然后双击它。

检查以下字段中的值:

Available Groups(可用组)-根据需要添加组。

Trusted Extensions Attributes(Trusted Extensions 属性)-缺省值正确。

对于不应显示标签的单标签系统,请为 "Label: Show or Hide"(标签:显示或隐藏)选择 "Hide"(隐藏)。

Audit Excluded and Included(排除和包括审计)-仅当角色的审计标志未包括在 audit_control 文件中的系统设置之内时,才设置审计标志。

例如,请参见《System Administration Guide: Security Services》中的"How to Create and Assign a Role by Using the GUI"。为每个角色指定一个唯一 ID,并向角色指定正确的权限配置文件。可能的角色包括:

admin 角色-System Administrator(系统管理员)授予的权限

primaryadmin 角色-Primary Administrator(主管理员)授权的权限

oper 角色-Operator(操作员)授予的权限

示例 4-6 使用 roleadd 命令创建本地安全管理员角色

在此示例中,root 用户使用 roleadd 命令将安全管理员角色添加到本地系统中。有关详细信息,请参见 roleadd(1M) 手册页。root 用户在创建角色前要参考表 1-2。在此站点上,创建用户时不需要职责分离。

# roleadd -c "Local Security Administrator" -d /export/home1 \ -u 110 -P "Information Security,User Security" -K lock_after_retries=no \ -K idletime=5 -K idlecmd=lock -K labelview=showsl \ -K min_label=ADMIN_LOW -K clearance=ADMIN_HIGH secadmin

root 用户提供角色的初始口令。

# passwd -r files secadmin New Password: <Type password> Re-enter new Password: <Retype password> passwd: password successfully changed for secadmin #

要将角色指定给本地用户,请参见示例 4-7。

如果 separation of duty(职责分离)并不是一项站点安全要求,请跳过此过程。

在此过程中,要将一个限制性更强的权限配置文件指定给系统管理员角色。

开始之前

您必须是具有 root 角色或主管理员角色的超级用户。

您已完成了创建实施职责分离的权限配置文件。您要使用的工具箱与创建权限配置文件时所用的工具箱相同。

有关帮助,请参见在 Trusted Extensions 中创建安全管理员角色。

要创建本地用户,可以使用命令行界面(如示例 4-7 中所示)来代替以下过程。在站点安全策略允许的情况下,可以选择创建能承担多个管理角色的用户。

为保证可以安装创建用户,系统管理员角色负责创建用户,而安全管理员角色则负责指定与安全相关的属性(如口令)。

开始之前

您必须是具有 root 角色、安全管理员角色或主管理员角色的超级用户。安全管理员角色拥有创建用户所需的最小特权。

将会显示 Solaris Management Console。有关详细信息,请参见在 Trusted Extensions 中创建安全管理员角色。

| 注意 - 角色和用户的名称和 ID 来自于同一个池。请勿将现有的名称或 ID 用于添加的用户。 |

注 - 对于可以承担角色的用户,使用户帐户始终可用 (Always Available),不要设置口令失效日期。

确保正确设置以下字段:

Description(说明)-不在此处提供专有信息。

Password and confirm(口令和确认)-指定至少包含 6 个字母数字字符的口令。

注 - 初始设置团队选择口令时,必须选择难以猜出的口令,从而减少通过试猜口令而让有敌意的人获取未经授权访问的机会。

Account Availability(帐户可用性)-始终可用 (Always Available)。

Trusted Extensions Attributes(Trusted Extensions 属性)-缺省值正确。

对于不应显示标签的单标签系统,请为 "Label: Show or Hide"(标签:显示或隐藏)选择 "Hide"(隐藏)。

Account Usage(帐户使用)-设置空闲时间和空闲操作。

Lock account(锁定帐户)-对于可以承担角色的任何用户设置为 "No"(否)。

在检查了站点安全策略以后,可能需要向您的首批用户授予 "Convenient Authorizations"(方便授权)权限配置文件。使用此配置文件,用户可以分配设备、打印 PostScript 文件、进行无标签打印、远程登录以及关闭系统。要创建配置文件,请参见《Oracle Solaris Trusted Extensions 管理员规程》中的"如何创建权限配置文件以实现方便的授权"。

请参见《Oracle Solaris Trusted Extensions 管理员规程》中的第 7 章 "在 Trusted Extensions 中管理用户、权限和角色(任务)"。

另请参见《Oracle Solaris Trusted Extensions 管理员规程》中的"使用 Solaris Management Console 管理用户和权限(任务列表)"。

在多标签系统上,可以为用户和角色设置一些文件,这些文件列出要复制或链接到其他标签的用户初始化文件。有关更多信息,请参见《Oracle Solaris Trusted Extensions 管理员规程》中的".copy_files 和 .link_files 文件"。

示例 4-7 使用 useradd 命令创建本地用户

在此示例中,root 用户创建一个可承担安全管理员角色的本地用户。有关详细信息,请参见 useradd(1M) 和 atohexlabel(1M) 手册页。

首先,root 用户确定用户的最小标签和安全许可标签的十六进制格式。

# atohexlabel public 0x0002-08-08 # atohexlabel -c "confidential restricted" 0x0004-08-78

其次,root 用户参考表 1-2,然后创建用户。

# useradd -c "Local user for Security Admin" -d /export/home1 \ -K idletime=10 -K idlecmd=logout -K lock_after_retries=no -K min_label=0x0002-08-08 -K clearance=0x0004-08-78 -K labelview=showsl jandoe

接着,root 用户提供初始口令。

# passwd -r files jandoe New Password: <Type password> Re-enter new Password: <Retype password> passwd: password successfully changed for jandoe #

最后,root 用户将安全管理员角色添加到用户的定义中。该角色是在在 Trusted Extensions 中创建安全管理员角色中创建的。

# usermod -R secadmin jandoe

要检验每个角色,请承担相应的角色。然后,执行只有该角色可以执行的任务。

开始之前

如果您配置了 DNS 或路由,则必须在创建角色之后,检验该角色是否有效之前,进行重新引导。

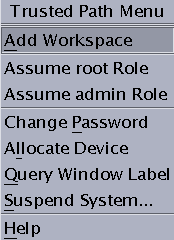

从菜单中选择并承担相应角色。

在以下可信窗口条中,用户名为 tester。

从指定给您的角色列表中,选择一个角色。

$ /usr/sbin/smc &

此时会提示您输入口令。

系统管理员角色应该能够修改 "General"(常规)、"Home Directory"(起始目录)和 "Group"(组)选项卡下的字段。

如果您配置了可实施 separation of duty(职责分离)的角色,则系统管理员角色将无法设置用户的初始口令。

安全管理员角色应该能够修改所有选项卡下的字段。

如果您配置了可实施职责分离的角色,则安全管理员角色将无法创建用户。

主管理员角色应该能够修改所有选项卡下的字段。

注 - 当系统升级到较新版本的 Solaris OS 时,System Administrator(系统管理员)、User Management(用户管理)和 User Security(用户安全)缺省配置文件将被替换。

在可信编辑器中,执行以下步骤之一:

通过删除权限配置文件,可以防止管理员查看或指定这些配置文件。此外,还要删除 prof_attr.orig 文件。

通过注释掉权限配置文件,可以防止在 Solaris Management Console 中查看这些配置文件,或者防止在管理用户的命令中使用这些配置文件。仍可在 prof_attr 文件中查看这些配置文件及其内容。

编辑 prof_attr 文件以更改这些权限配置文件的说明字段。例如,可以将说明替换为 Do not use this profile(不要使用此配置文件)。这种更改可警告管理员不要使用该配置文件,但并不防止使用该配置文件。

重新引导主机时,必须重新建立设备与底层存储之间的关联。

开始之前

您已经创建了至少一个有标签的区域。该区域将不用于进行克隆。

# svcs zones STATE STIME FMRI offline - svc:/system/zones:default

# svcadm restart svc:/system/zones:default

一般用户现在可以登录了。他们的会话位于有标签区域中。