| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Guide de l'utilisateur Oracle Solaris Trusted Extensions Oracle Solaris 11 Information Library (Français) |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Guide de l'utilisateur Oracle Solaris Trusted Extensions Oracle Solaris 11 Information Library (Français) |

1. Introduction à Trusted Extensions

Définition de Trusted Extensions

Trusted Extensions vous protège contre les intrus

L'accès à la base informatique sécurisée est limité

Le contrôle d'accès obligatoire protège les informations

Les périphériques sont protégés

Les programmes qui usurpent l'identité des utilisateurs sont bloqués

Trusted Extensions fournit des contrôles d'accès discrétionnaire et obligatoire

Contrôle d'accès discrétionnaire

Etiquettes de sensibilité et autorisations

Responsabilités des utilisateurs concernant la protection des données

Trusted Extensions sépare les informations en fonction des étiquettes

Sessions à niveau unique ou multiniveau

Exemple de sélection de session

Application du MAC pour les transactions par e-mail

Suppression des données d'objets avant la réutilisation des objets

Trusted Extensions active l'administration sécurisée

Accès aux applications dans Trusted Extensions

Administration par rôle dans Trusted Extensions

2. Connexion à Trusted Extensions (tâches)

3. Utilisation de Trusted Extensions (tâches)

Trusted Extensions gère les utilisateurs qui peuvent accéder aux informations en proposant à la fois un contrôle d'accès discrétionnaire et un contrôle d'accès obligatoire.

Le contrôle d'accès discrétionnaire (DAC) est un mécanisme logiciel qui permet de contrôler l'accès des utilisateurs aux fichiers et aux répertoires. Le DAC laisse à la discrétion du propriétaire la définition de la protection des fichiers et des répertoires. Les deux formes de DAC sont les bits d'autorisation UNIX et les listes de contrôle d'accès (ACL).

Les bits d'autorisation permettent au propriétaire de définir la protection en lecture, écriture et exécution en fonction du statut de l'utilisateur : propriétaire, groupe et autres utilisateurs. Sur les systèmes UNIX classiques, le superutilisateur ou l'utilisateur root peut passer outre à la protection DAC. Avec Trusted Extensions, les administrateurs et les utilisateurs autorisés peuvent passer outre au DAC. Les listes de contrôle d'accès (ACL) fournissent une granularité plus fine du contrôle d'accès. Les ACL permettent aux propriétaires de spécifier des permissions distinctes pour des utilisateurs et des groupes spécifiques. Pour plus d'informations, reportez-vous au Chapitre 8, Utilisation des ACL et des attributs pour protéger les fichiers Oracle Solaris ZFS du manuel Administration d’Oracle Solaris : Systèmes de fichiers ZFS.

Le contrôle d'accès obligatoire (MAC) est un mécanisme de contrôle d'accès appliqué par le système et basé sur les relations entre les étiquettes. Le système associe une étiquette de sensibilité à tous les processus créés pour exécuter des programmes. La stratégie MAC utilise cette étiquette dans les décisions de contrôle d'accès. En général, les processus ne peuvent pas stocker d'informations ni communiquer avec d'autres processus, sauf si l'étiquette de la destination est égale à l'étiquette du processus. La stratégie MAC autorise les processus à lire des données d'objets de même niveau d'étiquette ou d'un niveau inférieur. Toutefois, l'administrateur peut créer un environnement étiqueté dans lequel peu d'objets de niveau inférieur, voire aucun, ne sont disponibles.

Par défaut, la stratégie MAC vous est invisible. Les utilisateurs standard ne peuvent pas voir d'objets sauf s'ils disposent d'un accès MAC à ces objets. Dans tous les cas, les utilisateurs ne peuvent pas effectuer d'action contraire à la stratégie MAC.

Une étiquette possède les deux composants suivants :

Classification, également appelée niveau

Ce composant indique un niveau de sécurité hiérarchique. Lorsqu'elle est appliquée à des personnes, la classification représente une mesure de confiance. Lorsqu'elle est appliquée à des données, la classification correspond au degré de protection requis.

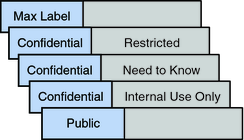

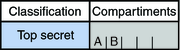

Au sein du gouvernement américain, les classifications sont TOP SECRET, SECRET, CONFIDENTIAL et UNCLASSIFIED. Les classifications industrielles ne sont pas normalisées. Une entreprise peut établir des classifications uniques. Pour obtenir un exemple, reportez-vous à la Figure 1-2. Les termes figurant sur la gauche sont les classifications. Les termes figurant sur la droite sont les compartiments.

Compartiments, également appelés catégories

Un compartiment représente un groupement, tel qu'un groupe de travail, un service, un projet ou un sujet. Une classification n'a pas besoin d'avoir de compartiment. Dans la Figure 1-2, la classification Confidential possède trois compartiments exclusifs. Les classifications Public et Etiquette maximale n'ont aucun compartiment. Comme le montre cette figure, cinq étiquettes sont définies par cette organisation.

Trusted Extensions gère deux types d'étiquettes : les étiquettes de sensibilité et les autorisations. Un utilisateur peut être autorisé à travailler sur une ou plusieurs étiquettes de sensibilité. Une étiquette spéciale, appelée autorisation de l'utilisateur, détermine le plus haut niveau d'étiquette sur laquelle un utilisateur est autorisé à travailler. En outre, chaque utilisateur possède une étiquette de sensibilité minimum. Cette étiquette est utilisée par défaut lors de la connexion à une session de bureau multiniveau. Après la connexion, l'utilisateur peut choisir de travailler sur d'autres étiquettes dans cette plage. Un utilisateur peut posséder l'étiquette de sensibilité minimum Public et l'autorisation Confidential : Need to Know. A la première connexion, les espaces de travail du bureau se trouvent au niveau d'étiquette Public. Au cours de la session, l'utilisateur peut créer des espaces de travail possédant les étiquettes Confidential: Internal Use Only et Confidential: Need to Know.

Figure 1-2 Etiquettes de sensibilité classiques dans l'industrie

Sur un système configuré avec Trusted Extensions, tous les sujets et les objets possèdent des étiquettes. Un sujet est une entité active, généralement un processus. Le processus fait circuler des informations entre les objets ou modifie l'état du système. Un objet est une entité passive qui contient ou reçoit des données, telle qu'un fichier de données, un répertoire, une imprimante ou un autre périphérique. Dans certains cas, un processus peut être un objet, par exemple lorsque vous utilisez la commande kill sur un processus.

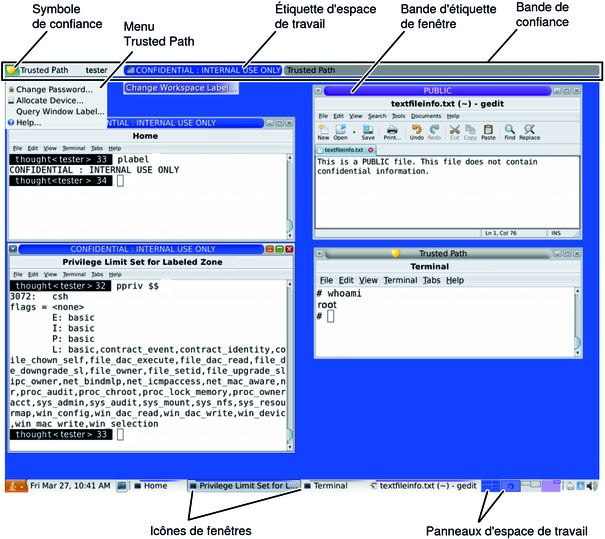

La Figure 1-3 présente une session multiniveau classique de Trusted Extensions. La bande de confiance se trouve en haut. Le menu Trusted Path (Chemin de confiance) est appelé à partir de la bande de confiance. Pour assumer un rôle, cliquez sur le nom d'utilisateur pour afficher le menu des rôles. Les commutateurs de l'espace de travail du panneau inférieur affichent la couleur de l'étiquette de l'espace de travail. La liste de fenêtres en bas de l'écran affiche la couleur de l'étiquette de la fenêtre.

Figure 1-3 Session multiniveau classique

Trusted Extensions utilise des conteneurs pour l'étiquetage. Les conteneurs sont également appelés zones. La zone globale est une zone d'administration et n'est pas disponible pour les utilisateurs. Les zones non globales sont appelées zones étiquetées. Les zones étiquetées sont disponibles pour les utilisateurs. La zone globale partage certains systèmes de fichiers avec des utilisateurs. Lorsque ces fichiers sont visibles dans une zone étiquetée, l'étiquette de ces fichiers est ADMIN_LOW. Les utilisateurs peuvent lire, mais ne peuvent pas accéder au contenu d'un fichier ADMIN_LOW.

La communication réseau est limitée par étiquette. Par défaut, les zones ne peuvent pas communiquer les unes avec les autres car leurs étiquettes sont différentes. Par conséquent, une zone ne peut pas écrire dans une autre zone.

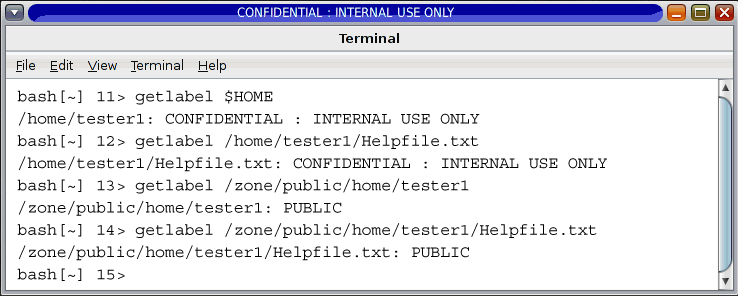

Toutefois, l'administrateur peut configurer des zones spécifiques afin qu'elles puissent lire des répertoires spécifiques d'autres zones. Les autres zones peuvent se trouver sur le même hôte ou sur un système distant. Par exemple, le répertoire personnel d'un utilisateur situé dans une zone de niveau inférieur peut être monté à l'aide du service de montage automatique. La convention de nommage du chemin d'accès pour ce type de montage de répertoires personnels de niveau inférieur comprend le nom de la zone, comme suit :

/zone/name-of-lower-level-zone/home/username

La fenêtre de terminal suivante illustre la visibilité du répertoire personnel de niveau inférieur. Un utilisateur dont l'étiquette de connexion est Confidential: Internal Use Only peut visualiser le contenu de la zone Public lorsque la commande de montage automatique est configurée de manière à rendre lisibles les zones de niveau inférieur. Il existe deux versions du fichier textfileinfo.txt. La version de la zone Public contient des informations qui peuvent être partagées avec le public. La version Confidential: Internal Use Only contient des informations qui ne peuvent être partagées qu'au sein de l'entreprise.

Figure 1-4 Affichage d'informations publiques à partir d'une zone d'étiquette supérieure

Le logiciel Trusted Extensions gère toutes les transactions relevant de la sécurité tentées. Le logiciel compare l'étiquette du sujet à l'étiquette de l'objet, puis autorise ou interdit la transaction en fonction de l'étiquette dominante. L'étiquette d'une entité est dite dominante par rapport à l'étiquette d'une autre entité si les deux conditions suivantes sont remplies :

Le composant de classification de l'étiquette de la première entité est égal à ou supérieur à la classification de l'objet.

Tous les compartiments figurant dans les étiquettes de la deuxième entité sont inclus dans l'étiquette de la première entité.

Deux étiquettes sont considérées comme égales si elles possèdent la même classification et le même jeu de compartiments. Si les étiquettes sont égales, les étiquettes se dominent mutuellement. Par conséquent, l'accès est autorisé.

Si l'une des conditions suivantes est remplie, la première étiquette est dite strictement dominante par rapport à la deuxième étiquette.

La première étiquette possède une classification supérieure à la deuxième.

La classification de la première étiquette est égale à la classification de la deuxième, la première étiquette inclut les catégories de la deuxième étiquette et la première étiquette possède des catégories supplémentaires.

Une étiquette qui en domine strictement une autre peut accéder à la deuxième étiquette.

Deux étiquettes sont dites disjointes si aucune étiquette ne domine l'autre. L'accès n'est pas autorisé entre étiquettes disjointes.

Considérez par exemple la figure suivante.

Quatre étiquettes peuvent être créées à partir de ces composants :

TOP SECRET

TOP SECRET A

TOP SECRET B

TOP SECRET AB

TOP SECRET AB se domine elle-même et domine strictement les autres étiquettes. TOP SECRET A se domine elle-même et domine strictement TOP SECRET. TOP SECRET B se domine elle-même et domine strictement TOP SECRET. TOP SECRET A et TOP SECRET B sont disjointes.

Dans une transaction de lecture, l'étiquette du sujet doit dominer l'étiquette de l'objet. Cette règle garantit que le niveau de confiance du sujet est conforme aux exigences d'accès à l'objet. En d'autres termes, l'étiquette du sujet inclut tous les compartiments qui sont autorisés à accéder à l'objet. TOP SECRET A peut lire les données TOP SECRET A et TOP SECRET. De même, TOP SECRET B peut lire les données TOP SECRET B et TOP SECRET. TOP SECRET A ne peut pas lire les données TOP SECRET B. De même, TOP SECRET B ne peut pas lire les données TOP SECRET A. TOP SECRET AB peut lire les données de toutes les étiquettes.

Dans une transaction d'écriture, c'est-à-dire lorsqu'un sujet crée ou modifie un objet, la zone étiquetée de l'objet résultant doit être égale à la zone étiquetée du sujet. Les transactions d'écriture ne sont pas autorisées d'une zone vers une autre.

Dans la pratique, les sujets et les objets des transactions de lecture et d'écriture ont généralement la même étiquette et la domination stricte n'a pas à être envisagée. Par exemple, un sujet TOP SECRET A peut créer ou modifier un objet TOP SECRET A. Dans Trusted Extensions, l'objet TOP SECRET A se trouve dans une zone étiquetée TOP SECRET A.

Le tableau ci-après illustre les relations de domination entre les étiquettes du gouvernement et entre un ensemble d'étiquettes de l'industrie.

Tableau 1-1 Exemples de relations d'étiquettes dans Trusted Extensions

|

Lorsque vous transférez des informations entre des fichiers possédant des étiquettes différentes, Trusted Extensions affiche une boîte de dialogue de confirmation vous demandant si vous êtes autorisé à modifier l'étiquette du fichier. Si vous n'êtes pas autorisé à le faire, Trusted Extensions n'autorise pas la transaction. L'administrateur de sécurité peut vous autoriser à augmenter ou réduire le niveau de sécurité d'informations. Pour plus d'informations, reportez-vous à la section Réalisation d'actions sécurisées.

En tant qu'utilisateur, il vous incombe de définir les permissions destinées à protéger vos fichiers et répertoires. Les actions que vous pouvez effectuer pour définir les permissions utilisent un mécanisme appelé contrôle d'accès discrétionnaire (DAC). Vous pouvez vérifier les permissions sur vos fichiers et répertoires à l'aide de la commande ls -l ou à l'aide du navigateur de fichiers, comme décrit au Chapitre 3, Utilisation de Trusted Extensions (tâches).

Le contrôle d'accès obligatoire (MAC) est automatiquement appliqué par le système. Si vous êtes autorisé à augmenter ou réduire le niveau de sécurité d'informations étiquetées, il vous incombe de vous assurer que le besoin de modifier le niveau de sécurité des informations est légitime.

Un autre aspect de la protection des données concerne les e-mails. Ne suivez jamais des instructions que vous recevez par e-mail de la part d'un administrateur. En suivant par exemple des instructions reçues par e-mail vous invitant à modifier votre mot de passe et à le remplacer par une valeur donnée, vous permettez à l'expéditeur de se connecter à votre compte. Dans de rares cas, vous pouvez vérifier les instructions de manière indépendante avant de les suivre.