| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Administration d'Oracle Solaris : Services IP Oracle Solaris 11 Information Library (Français) |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Administration d'Oracle Solaris : Services IP Oracle Solaris 11 Information Library (Français) |

Partie I Administration TCP/IP

1. Planification du développement du réseau

2. Eléments à prendre en compte lors de l'utilisation d'adresses IPv6

3. Configuration d'un réseau IPv4

4. Activation d'IPv6 sur le réseau

5. Administration d'un réseau TCP/IP

6. Configuration de tunnels IP

7. Dépannage des problèmes de réseau

10. A propos de DHCP (présentation)

11. Administration du service DHCP ISC

12. Configuration et administration du client DHCP

13. Commandes et fichiers DHCP (référence)

14. Architecture IPsec (présentation)

Associations de sécurité IPsec

Mécanismes de protection IPsec

ESP (Encapsulating Security Payload, association de sécurité)

Considérations de sécurité lors de l'utilisation de AH et ESP

Authentification et chiffrement dans IPsec

Algorithmes d'authentification dans IPsec

Algorithmes de chiffrement dans IPsec

Stratégies de protection IPsec

Modes Transport et Tunnel dans IPsec

Passage de la translation d'adresses et IPsec

IPsec et les zones Oracle Solaris

15. Configuration d'IPsec (tâches)

16. Architecture IPsec (référence)

17. Protocole IKE (présentation)

18. Configuration du protocole IKE (tâches)

20. IP Filter dans Oracle Solaris (présentation)

Partie IV Performances du réseau

22. Présentation de l'équilibreur de charge intégré

23. Configuration de l'équilibreur de charge intégré (tâches)

24. Protocole de redondance de routeur virtuel (VRRP) (Présentation)

25. Configuration VRRP - Tâches

26. Implémentation du contrôle de congestion

Partie V Qualité de service IP (IPQoS)

27. Présentation d'IPQoS (généralités)

28. Planification d'un réseau IPQoS (tâches)

29. Création du fichier de configuration IPQoS (tâches)

30. Démarrage et maintenance d'IPQoS (tâches)

31. Utilisation de la comptabilisation des flux et de la collecte statistique (tâches)

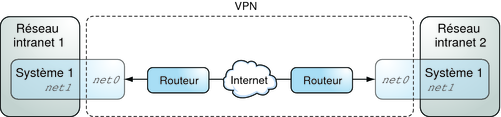

Un tunnel configuré est une interface point-à-point. Le tunnel permet l'encapsulation d'un paquet IP dans un autre paquet IP. Un tunnel correctement configuré requiert une source et une destination. Pour plus d'informations, reportez-vous à la section Création et configuration d'un tunnel IP.

Un tunnel crée une interface physique liée à IP. L'intégrité du lien physique est fonction des protocoles de sécurité sous-jacents. La configuration sécurisée des associations de sécurité (SA) rend le tunnel digne de confiance. Les paquets sortant du tunnel doivent provenir de l'homologue spécifié dans la destination de tunnel. Si la confiance est établie, vous pouvez avoir recours au transfert IP par interface pour créer un VPN.

Vous pouvez ajouter des protections IPsec à un VPN. IPsec sécurise la connexion. Par exemple, une organisation ayant recours à la technologie VPN pour connecter deux bureaux de réseaux distincts peut ajouter IPsec pour sécuriser le trafic entre ces deux bureaux.

La figure suivante illustre comment deux bureaux forment un VPN avec IPsec déployé sur leurs systèmes de réseau.

Figure 14-7 Réseau privé virtuel

Pour voir un exemple détaillé de la procédure de configuration, reportez-vous à la section Procédure de protection d'un VPN avec IPsec en mode Tunnel.