| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Administration d'Oracle Solaris : services de sécurité Oracle Solaris 11 Information Library (Français) |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Administration d'Oracle Solaris : services de sécurité Oracle Solaris 11 Information Library (Français) |

Partie I Présentation de la sécurité

1. Services de sécurité (présentation)

Partie II Sécurité du système, des fichiers et des périphériques

2. Gestion de la sécurité de la machine (présentation)

3. Contrôle de l'accès aux systèmes (tâches)

4. Service d'analyse antivirus (tâches)

5. Contrôle de l'accès aux périphériques (tâches)

6. Utilisation de l'outil de génération de rapports d'audit de base (tâches)

7. Contrôle de l'accès aux fichiers (tâches)

Partie III Rôles, profils de droits et privilèges

8. Utilisation des rôles et des privilèges (présentation)

9. Utilisation du contrôle d'accès basé sur les rôles (tâches)

10. Attributs de sécurité dans Oracle Solaris (référence)

Partie IV Services cryptographiques

11. Structure cryptographique (présentation)

12. Structure cryptographique (tâches)

13. Structure de gestion des clés

Partie V Services d'authentification et communication sécurisée

14. Authentification des services réseau (tâches)

17. Utilisation de Secure Shell (tâches)

19. Introduction au service Kerberos

20. Planification du service Kerberos

21. Configuration du service Kerberos (tâches)

22. Messages d'erreur et dépannage de Kerberos

23. Administration des principaux et des stratégies Kerberos (tâches)

24. Utilisation des applications Kerberos (tâches)

25. Service Kerberos (référence)

Partie VII Audit dans Oracle Solaris

28. Gestion de l'audit (tâches)

Pages de manuel du service d'audit

Profils de droits pour l'administration de l'audit

Stratégies d'audit des événements asynchrones et synchrones

Caractéristiques de l'audit de processus

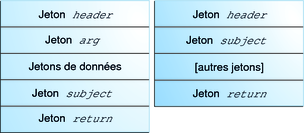

Un enregistrement d'audit est une séquence de jetons d'audit. Chaque jeton d'audit contient des informations sur les événements tels que l'ID utilisateur, la date et l'heure. Un jeton header commence un enregistrement d'audit et un jeton trailer peut éventuellement conclure l'enregistrement. D'autres jetons d'audit contiennent des informations relatives à l'événement d'audit. La figure suivante illustre un enregistrement d'audit standard au niveau du noyau et un enregistrement d'audit standard au niveau de l'utilisateur.

Figure 29-1 Structures d'enregistrement d'audit standard

L'analyse d'enregistrement d'audit implique la postsélection des enregistrements dans la piste d'audit. Vous pouvez utiliser l'une des deux approches d'analyse syntaxique des données binaires collectées ci-dessous.

Vous pouvez exécuter la commande praudit. Les options de la commande fournissent une sortie de texte différente. Par exemple, la commande praudit -x fournit du XML pour l'entrée dans les scripts et navigateurs. La sortie praudit n'inclut pas les champs dont le seul but est d'aider à analyser les données binaires. Notez que l'ordre et le format de la sortie praudit peuvent être différents selon la version d'Oracle Solaris.

Pour obtenir des exemples de sortie praudit, reportez-vous à la section Procédure d'affichage du contenu des fichiers d'audit binaires.

Pour obtenir des exemples de sortie praudit pour chaque jeton d'audit, reportez-vous aux différents jetons répertoriés dans la section Formats de jeton d'audit.

Vous pouvez écrire un programme pour analyser le flux de données binaires. Le programme doit prendre en compte les variantes d'un enregistrement d'audit. Par exemple, l'appel système ioctl() crée un enregistrement d'audit pour "Nom de fichier incorrect". Cet enregistrement contient différents jetons de l'enregistrement d'audit ioctl() pour "Descripteur de fichier incorrect".

Pour obtenir une description de l'ordre des données binaires dans chaque jeton d'audit, reportez-vous à la page de manuel audit.log(4).

Le fichier /usr/include/bsm/audit.h contient des valeurs de manifeste.

Pour afficher l'ordre des jetons dans un enregistrement d'audit, utilisez la commande auditrecord. La sortie de la commande auditrecord inclut les différents jetons des différentes valeurs de manifeste. Les crochets ([]) indiquent qu'un jeton d'audit est facultatif. Pour plus d'informations, reportez-vous à la page de manuel auditrecord(1M).