| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Administration d'Oracle Solaris : services de sécurité Oracle Solaris 11 Information Library (Français) |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Administration d'Oracle Solaris : services de sécurité Oracle Solaris 11 Information Library (Français) |

Partie I Présentation de la sécurité

1. Services de sécurité (présentation)

Partie II Sécurité du système, des fichiers et des périphériques

2. Gestion de la sécurité de la machine (présentation)

3. Contrôle de l'accès aux systèmes (tâches)

4. Service d'analyse antivirus (tâches)

5. Contrôle de l'accès aux périphériques (tâches)

6. Utilisation de l'outil de génération de rapports d'audit de base (tâches)

7. Contrôle de l'accès aux fichiers (tâches)

Partie III Rôles, profils de droits et privilèges

8. Utilisation des rôles et des privilèges (présentation)

9. Utilisation du contrôle d'accès basé sur les rôles (tâches)

10. Attributs de sécurité dans Oracle Solaris (référence)

Partie IV Services cryptographiques

11. Structure cryptographique (présentation)

12. Structure cryptographique (tâches)

13. Structure de gestion des clés

Partie V Services d'authentification et communication sécurisée

14. Authentification des services réseau (tâches)

Avantages de l'utilisation de PAM

Présentation de la structure PAM

Modifications apportées à la structure des modules PAM pour cette version

Planification de la mise en oeuvre PAM

Procédure d'ajout d'un module PAM

Procédure d'interdiction de l'accès rhost à partir de systèmes distants avec PAM

Procédure de journalisation de rapports d'erreur PAM

Syntaxe du fichier de configuration PAM

Fonctionnement de la superposition PAM

17. Utilisation de Secure Shell (tâches)

19. Introduction au service Kerberos

20. Planification du service Kerberos

21. Configuration du service Kerberos (tâches)

22. Messages d'erreur et dépannage de Kerberos

23. Administration des principaux et des stratégies Kerberos (tâches)

24. Utilisation des applications Kerberos (tâches)

25. Service Kerberos (référence)

Partie VII Audit dans Oracle Solaris

La structure PAM (Pluggable Authentication Module, module d'authentification enfichable) permet ''d'enficher'' de nouveaux services d'authentification sans modifier les services de saisie système tels que login, ftp et telnet. Vous pouvez également utiliser PAM pour intégrer la connexion UNIX à d'autres mécanismes de sécurité tels que Kerberos. Des mécanismes de compte, d'informations d'identification, de session et de gestion des mots de passe peuvent également être "enfichés" grâce à cette structure.

La structure PAM permet de configurer l'utilisation des services de saisie système (tels que ftp, login, telnet ou rsh) pour authentifier l'utilisateur. La liste ci-dessous répertorie les avantages principaux de PAM :

Flexibilité de la stratégie de configuration

Stratégie d'authentification par application

Possibilité de choisir un mécanisme d'authentification par défaut

Possibilité de demander plusieurs autorisations sur les systèmes haute sécurité

Facilité d'utilisation pour l'utilisateur final

Pas de nouvelle saisie des mots de passe s'ils ne varient pas d'un service d'authentification à l'autre

Possibilité d'inviter l'utilisateur à saisir des mots de passe pour plusieurs services d'authentification sans qu'il ait à taper plusieurs commandes

Possibilité de transmettre des options facultatives aux services d'authentification des utilisateurs

Possibilité de mettre en place une stratégie de sécurité spécifique au site sans avoir à modifier les services de saisie système

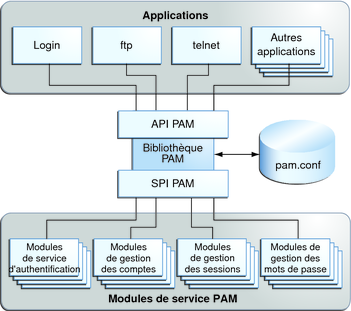

La structure PAM s'organise autour de quatre composants :

Consommateurs PAM

Bibliothèque PAM

Fichier de configuration pam.conf(4)

Modules de service PAM, également appelés fournisseurs

La structure permet d'uniformiser les activités liées à l'authentification. Cette approche permet aux développeurs d'applications d'utiliser les services PAM sans connaissance préalable de la sémantique de la stratégie. Les algorithmes sont fournis de manière centralisée. Ils peuvent être modifiés indépendamment de chaque application. Grâce à PAM, les administrateurs peuvent adapter le processus d'authentification aux besoins d'un système particulier sans avoir à modifier aucune application. Les ajustements sont effectués par le biais du fichier de configuration PAM pam.conf.

La figure ci-dessous illustre l'architecture PAM. Les applications communiquent avec la bibliothèque PAM par l'intermédiaire de l'API (Application Programming Interface, interface de programmation d'application) PAM. Les modules PAM communiquent avec la bibliothèque PAM par l'intermédiaire de la SPI (Service Provider Interface, interface de fournisseur de services) PAM. Ainsi, la bibliothèque PAM permet aux applications et modules de communiquer entre eux.

Figure 15-1 Architecture PAM

La structure PAM pour la version Oracle Solaris 11 Express inclut un nouveau module pam_allow . Le module peut être utilisé pour accorder l'accès à tous les utilisateurs, sans imposer de sécurité. Le module doit être utilisé avec précaution. Pour plus d'informations, reportez-vous à la page de manuel pam_allow(5).