| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Configuration et administration d'Oracle Solaris Trusted Extensions Oracle Solaris 11 Information Library (Français) |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Configuration et administration d'Oracle Solaris Trusted Extensions Oracle Solaris 11 Information Library (Français) |

Partie I Configuration initiale de Trusted Extensions

1. Planification de la sécurité pour Trusted Extensions

2. Déroulement de la configuration de Trusted Extensions

3. Ajout de la fonction Trusted Extensions à Oracle Solaris (tâches)

4. Configuration de Trusted Extensions (tâches)

5. Configuration de LDAP pour Trusted Extensions (tâches)

Partie II Administration de Trusted Extensions

6. Concepts d'administration de Trusted Extensions

7. Outils d'administration de Trusted Extensions

8. Exigences de sécurité sur un système Trusted Extensions (présentation)

Fonctions de sécurité configurables

Création de rôles dans Trusted Extensions

Choix d'un rôle dans Trusted Extensions

Interfaces de Trusted Extensions pour la configuration des fonctions de sécurité

Extension des fonctions de sécurité d'Oracle Solaris par Trusted Extensions

Fonctions de sécurité Trusted Extensions uniques

Application des exigences de sécurité

Exigences de sécurité et utilisateurs

Pratiques de suppression d'un utilisateur

9. Exécution de tâches courantes dans Trusted Extensions (tâches)

10. Utilisateurs, droits et rôles dans Trusted Extensions (présentation)

11. Gestion des utilisateurs, des droits et des rôles dans Trusted Extensions (tâches)

12. Administration à distance dans Trusted Extensions (tâches)

13. Gestion des zones dans Trusted Extensions (tâches)

14. Gestion et montage de fichiers dans Trusted Extensions (tâches)

15. Gestion de réseaux de confiance (présentation)

16. Gestion des réseaux dans Trusted Extensions (tâches)

17. Trusted Extensions et LDAP (présentation)

18. Messagerie multiniveau dans Trusted Extensions (présentation)

19. Gestion de l'impression étiquetée (tâches)

20. Périphériques dans Trusted Extensions (présentation)

21. Gestion des périphériques pour Trusted Extensions (tâches)

22. Audit de Trusted Extensions (présentation)

23. Gestion des logiciels dans Trusted Extensions (Référence)

A. Stratégie de sécurité du site

Création et gestion d'une stratégie de sécurité

Stratégie de sécurité du site et Trusted Extensions

Recommandations relatives à la sécurité informatique

Recommandations relatives à la sécurité physique

Recommandations relatives à la sécurité du personnel

Violations de sécurité courantes

Références de sécurité supplémentaires

B. Liste de contrôle de configuration pour Trusted Extensions

Liste de contrôle de configuration de Trusted Extensions

C. Guide de référence rapide pour l'administration de Trusted Extensions

Interfaces d'administration dans Trusted Extensions

Interfaces Oracle Solaris étendues par Trusted Extensions

Renforcement des paramètres de sécurité par défaut dans Trusted Extensions

Options limitées dans Trusted Extensions

D. Liste des pages de manuel Trusted Extensions

Pages de manuel Trusted Extensions par ordre alphabétique

Pages de manuel Oracle Solaris modifiées par Trusted Extensions

Par défaut, les utilisateurs standard peuvent effectuer des opérations de couper-coller, copier-coller et glisser-déposer sur les fichiers et les sélections. La source et la cible doivent être à la même étiquette.

La modification d'étiquettes de fichiers ou d'informations dans les fichiers nécessite une autorisation. Lorsque les utilisateurs sont autorisés à modifier le niveau de sécurité de données, l'application Gestionnaire de sélection (Selection Manager) sert d'intermédiaire pour le transfert. Le fichier /usr/share/gnome/sel_config contrôle les actions de modification de l'étiquette de fichiers et les opérations de couper-copier d'informations vers une autre étiquette. L'application /usr/bin/tsoljdsselmgr contrôle les opérations de glisser-déplacer entre les fenêtres. Comme les tableaux suivants l'illustrent, la modification de l'étiquette d'une sélection est plus restrictive que celle d'un fichier.

Le tableau suivant récapitule les règles régissant la modification de l'étiquette de fichiers. Les règles s'appliquent aux opérations de couper-coller, copier-coller et glisser-déposer.

Tableau 8-1 Conditions pour le nouvel étiquetage de fichiers

|

Des règles différentes s'appliquent aux sélections dans une fenêtre ou un fichier. L'opération de glisser-déposer de sélections nécessite toujours des étiquettes et des propriétaires identiques. L'opération de glisser-déposer entre les fenêtres est effectuée par le biais de l'application gestionnaire de sélection, et non pas par le fichier sel_config.

Les règles applicables à la modification de l'étiquette de sélections sont résumées dans le tableau ci-dessous.

Tableau 8-2 Conditions pour le nouvel étiquetage de sélections

|

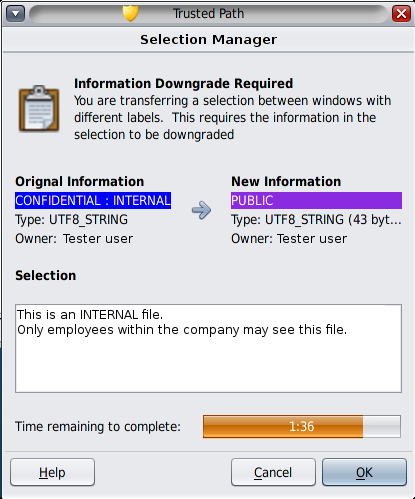

Trusted Extensions prévoit une confirmation de la sélection pour les modifications d'étiquette. Cette fenêtre s'affiche lorsqu'un utilisateur autorisé tente de modifier l'étiquette d'un fichier ou d'une sélection. L'utilisateur dispose de 120 secondes pour confirmer l'opération. La modification du niveau de sécurité des données sans cette fenêtre nécessite l'autorisation solaris.label.win.noview, en plus des autorisations de modification de l'étiquette. L'illustration suivante montre une sélection, deux lignes, dans la fenêtre.

Par défaut, le fenêtre de confirmation de sélection s'affiche lorsque les données sont transférées vers une autre étiquette. Si une sélection nécessite plusieurs décisions de transfert, le mécanisme de réponse automatique permet de répondre une seule fois pour plusieurs transferts. Pour plus d'informations, reportez-vous à la page de manuel sel_config(4) et à la section suivante.

Le fichier /usr/share/gnome/sel_config est vérifié pour déterminer le comportement de la fenêtre de confirmation de sélection d'une opération de mise à niveau ou de rétrogradation d'une étiquette.

Le fichier sel_config définit :

les types de sélections auxquelles une réponse automatique est donnée ;

si certains types d'opérations peuvent être automatiquement confirmés ;

si la boîte de dialogue de confirmation de sélection s'affiche.