| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Configuration et administration d'Oracle Solaris Trusted Extensions Oracle Solaris 11 Information Library (Français) |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Configuration et administration d'Oracle Solaris Trusted Extensions Oracle Solaris 11 Information Library (Français) |

Partie I Configuration initiale de Trusted Extensions

1. Planification de la sécurité pour Trusted Extensions

2. Déroulement de la configuration de Trusted Extensions

3. Ajout de la fonction Trusted Extensions à Oracle Solaris (tâches)

4. Configuration de Trusted Extensions (tâches)

5. Configuration de LDAP pour Trusted Extensions (tâches)

Partie II Administration de Trusted Extensions

6. Concepts d'administration de Trusted Extensions

7. Outils d'administration de Trusted Extensions

8. Exigences de sécurité sur un système Trusted Extensions (présentation)

9. Exécution de tâches courantes dans Trusted Extensions (tâches)

10. Utilisateurs, droits et rôles dans Trusted Extensions (présentation)

11. Gestion des utilisateurs, des droits et des rôles dans Trusted Extensions (tâches)

12. Administration à distance dans Trusted Extensions (tâches)

13. Gestion des zones dans Trusted Extensions (tâches)

14. Gestion et montage de fichiers dans Trusted Extensions (tâches)

15. Gestion de réseaux de confiance (présentation)

16. Gestion des réseaux dans Trusted Extensions (tâches)

17. Trusted Extensions et LDAP (présentation)

18. Messagerie multiniveau dans Trusted Extensions (présentation)

19. Gestion de l'impression étiquetée (tâches)

20. Périphériques dans Trusted Extensions (présentation)

21. Gestion des périphériques pour Trusted Extensions (tâches)

Manipulation des périphériques dans Trusted Extensions (liste des tâches)

Utilisation de périphériques dans Trusted Extensions (liste des tâches)

Gestion des périphériques dans Trusted Extensions (liste des tâches)

Procédure de configuration d'un périphérique dans Trusted Extensions

Procédure de révocation ou de récupération d'un périphérique dans Trusted Extensions

Procédure de protection des périphériques non allouables dans Trusted Extensions

Procédure d'ajout d'un script Device_Clean dans Trusted Extensions

Personnalisation des autorisations de périphériques dans Trusted Extensions (liste des tâches)

Procédure de création d'autorisations de périphériques

Procédure d'ajout d'autorisations spécifiques à un site à un périphérique dans Trusted Extensions

Procédure d'assignation d'autorisations de périphériques

22. Audit de Trusted Extensions (présentation)

23. Gestion des logiciels dans Trusted Extensions (Référence)

A. Stratégie de sécurité du site

Création et gestion d'une stratégie de sécurité

Stratégie de sécurité du site et Trusted Extensions

Recommandations relatives à la sécurité informatique

Recommandations relatives à la sécurité physique

Recommandations relatives à la sécurité du personnel

Violations de sécurité courantes

Références de sécurité supplémentaires

B. Liste de contrôle de configuration pour Trusted Extensions

Liste de contrôle de configuration de Trusted Extensions

C. Guide de référence rapide pour l'administration de Trusted Extensions

Interfaces d'administration dans Trusted Extensions

Interfaces Oracle Solaris étendues par Trusted Extensions

Renforcement des paramètres de sécurité par défaut dans Trusted Extensions

Options limitées dans Trusted Extensions

D. Liste des pages de manuel Trusted Extensions

Pages de manuel Trusted Extensions par ordre alphabétique

Pages de manuel Oracle Solaris modifiées par Trusted Extensions

La liste des tâches ci-dessous décrit des procédures permettant d'assurer la protection des périphériques sur votre site.

|

Par défaut, un périphérique allouable dispose d'une plage d'étiquettes allant de ADMIN_LOW à ADMIN_HIGH et doit être alloué pour pouvoir être utilisé. Des utilisateurs doivent également être autorisés à allouer le périphérique. Ces valeurs par défaut peuvent être modifiées.

Les périphériques suivants peuvent être alloués pour permettre leur utilisation :

audion : représente un microphone et un haut-parleur ;

cdromn : représente une unité de CD-ROM ;

floppyn : représente une unité de disquette ;

mag_tapen : représente un lecteur de bande (transmission en continu) ;

rmdiskn : représente un disque amovible, tel qu'un lecteur JAZ, ZIP ou un média USB enfichable à chaud.

Avant de commencer

Vous devez être dans le rôle d'administrateur de sécurité dans la zone globale.

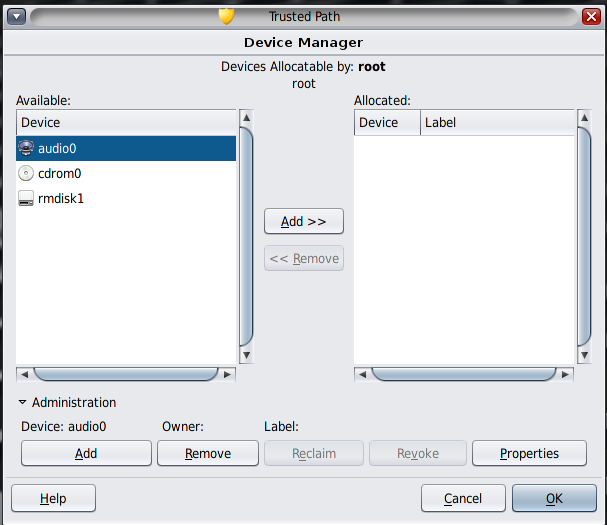

Le gestionnaire de périphériques (Device Manager) apparaît.

Cliquez sur Administration, puis mettez le périphérique en surbrillance. La figure suivante montre un périphérique audio en cours de visualisation par le rôle root.

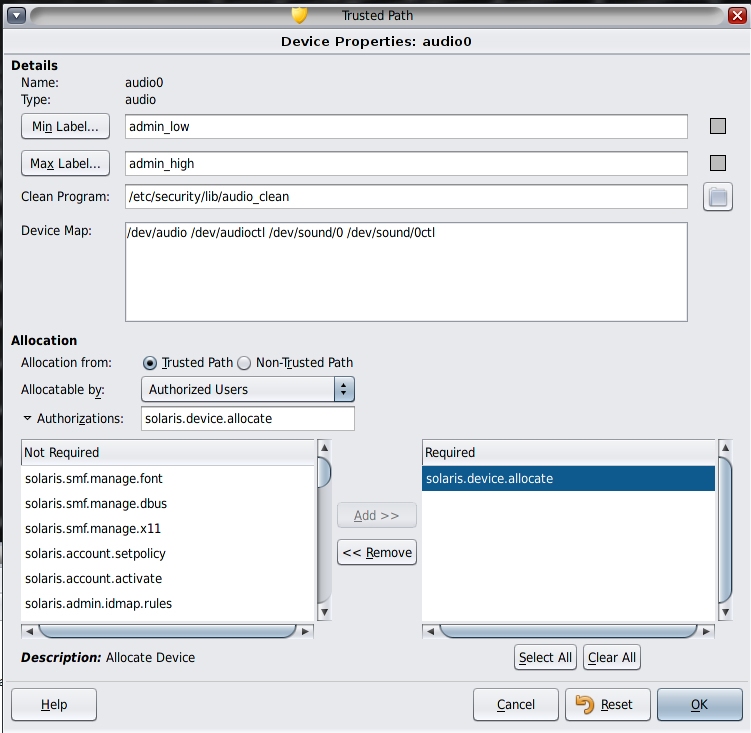

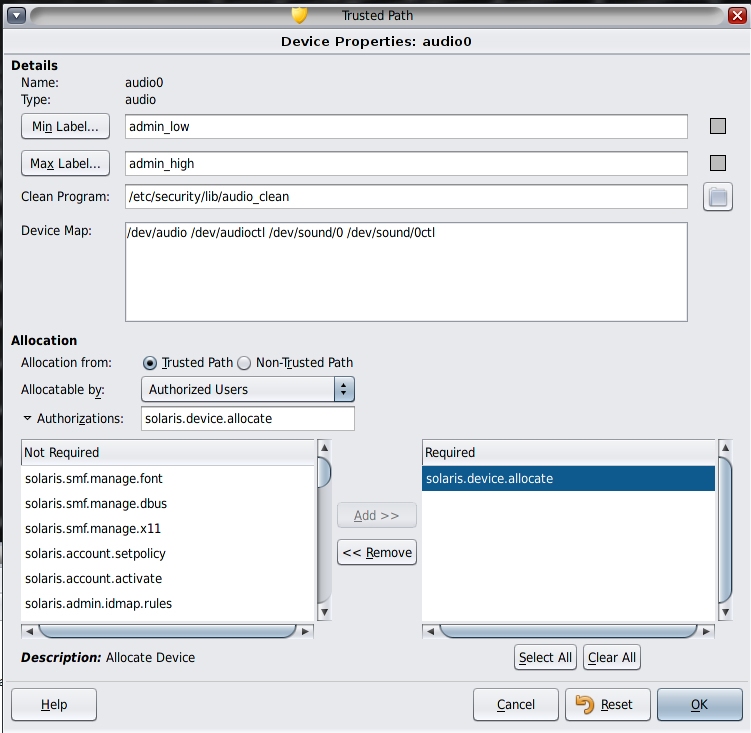

Cliquez sur le bouton Min Label (Étiquette min). Choisissez une étiquette minimale dans le générateur d'étiquettes (Label Builder). Pour plus d'informations sur le générateur d'étiquettes, reportez-vous à la section Générateur d'étiquettes dans Trusted Extensions.

Cliquez sur le bouton Max Label... (Étiquette max). Choisissez une étiquette maximale dans le générateur d'étiquettes.

Dans la boîte de dialogue Device Configuration (Configuration de périphériques), sous For Allocations From Trusted Path (Pour des allocations à partir d'un chemin de confiance), sélectionnez une option dans la liste Allocatable By (Allouable par). Par défaut, l'option Authorized Users (Utilisateurs autorisés) est cochée. Par conséquent, le périphérique est allouable et les utilisateurs doivent être autorisés.

Lors de la configuration d'une imprimante, d'une mémoire graphique ou d'un autre périphérique qui ne doit pas être allouable, sélectionnez No Users.

Dans la section For Allocations From Non-Trusted Path (Pour des allocations à partir d'un chemin qui n'est pas de confiance), sélectionnez une option dans la liste Allocatable by. Par défaut, l'option Same As Trusted Path (Identique au chemin de confiance) est cochée.

La boîte de dialogue ci-dessous montre que l'autorisation solaris.device.allocate est requise pour allouer le périphérique cdrom0.

Pour créer et utiliser des autorisations de périphériques spécifiques au site, reportez-vous à la section Personnalisation des autorisations de périphériques dans Trusted Extensions (liste des tâches).

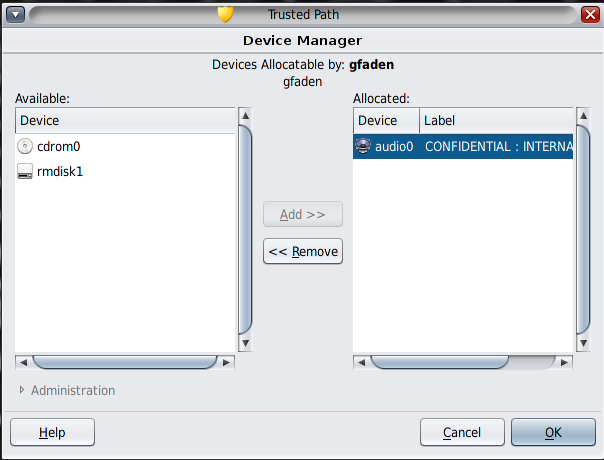

Si un périphérique n'est pas répertorié dans le gestionnaire de périphériques (Device Manager), il est peut-être déjà alloué ou présente une erreur d'allocation. L'administrateur système peut récupérer le périphérique pour l'utiliser.

Avant de commencer

Vous devez être dans le rôle d'administrateur système dans la zone globale. Ce rôle inclut l'autorisation solaris.device.revoke.

Dans la figure ci-dessous, le périphérique audio est déjà alloué à un utilisateur.

Sélectionnez le nom du périphérique et vérifiez le champ State (État).

L'option No Users (Aucun utilisateur) dans la section Allocatable By (Allouable par) de la boîte de dialogue Device Configuration (Configuration des périphériques) est utilisée le plus souvent pour la mémoire graphique et l'imprimante, qui ne doivent pas nécessairement être allouées pour pouvoir être utilisées.

Avant de commencer

Vous devez être dans le rôle d'administrateur de sécurité dans la zone globale.

Cliquez sur le bouton Min Label... (Étiquette min). Choisissez une étiquette minimale dans le générateur d'étiquettes (Label Builder). Pour plus d'informations sur le générateur d'étiquettes, reportez-vous à la section Générateur d'étiquettes dans Trusted Extensions.

Cliquez sur le bouton Max Label... (Étiquette max). Choisissez une étiquette maximale dans le générateur d'étiquettes.

Exemple 21-1 Interdiction de l'allocation distante d'un périphérique audio

L'option No Users (Aucun utilisateur) de la section Allocatable By (Allouable par) empêche les utilisateurs distants d'entendre les conversations autour d'un système distant.

L'administrateur de sécurité configure le périphérique audio dans le gestionnaire de périphériques comme suit :

Device Name: audio For Allocations From: Trusted Path Allocatable By: Authorized Users Authorizations: solaris.device.allocate

Device Name: audio For Allocations From: Non-Trusted Pathh Allocatable By: No Users

Si aucun script device_clean n'est spécifié lors de la création d'un périphérique, le script par défaut /bin/true est utilisé.

Avant de commencer

Ayez à votre disposition un script qui purge toutes les données utilisables à partir du périphérique physique et qui renvoie 0 pour indiquer la réussite. Sur les périphériques avec des médias amovibles, le script tente d'éjecter le média si l'utilisateur ne le fait pas. Le script place le périphérique dans l'état d'erreur d'allocation si le média n'est pas éjecté. Pour plus d'informations sur les conditions requises, reportez-vous à la page de manuel device_clean(5).

Vous devez être dans le rôle root dans la zone globale.