| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Configuration et administration d'Oracle Solaris Trusted Extensions Oracle Solaris 11 Information Library (Français) |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Configuration et administration d'Oracle Solaris Trusted Extensions Oracle Solaris 11 Information Library (Français) |

Partie I Configuration initiale de Trusted Extensions

1. Planification de la sécurité pour Trusted Extensions

2. Déroulement de la configuration de Trusted Extensions

3. Ajout de la fonction Trusted Extensions à Oracle Solaris (tâches)

4. Configuration de Trusted Extensions (tâches)

5. Configuration de LDAP pour Trusted Extensions (tâches)

Partie II Administration de Trusted Extensions

6. Concepts d'administration de Trusted Extensions

7. Outils d'administration de Trusted Extensions

8. Exigences de sécurité sur un système Trusted Extensions (présentation)

9. Exécution de tâches courantes dans Trusted Extensions (tâches)

10. Utilisateurs, droits et rôles dans Trusted Extensions (présentation)

11. Gestion des utilisateurs, des droits et des rôles dans Trusted Extensions (tâches)

12. Administration à distance dans Trusted Extensions (tâches)

13. Gestion des zones dans Trusted Extensions (tâches)

14. Gestion et montage de fichiers dans Trusted Extensions (tâches)

15. Gestion de réseaux de confiance (présentation)

16. Gestion des réseaux dans Trusted Extensions (tâches)

17. Trusted Extensions et LDAP (présentation)

18. Messagerie multiniveau dans Trusted Extensions (présentation)

19. Gestion de l'impression étiquetée (tâches)

20. Périphériques dans Trusted Extensions (présentation)

Protection des périphériques avec le logiciel Trusted Extensions

Plages d'étiquettes des périphériques

Effets de la plage d'étiquettes sur un périphérique

Stratégies d'accès aux périphériques

Scripts de nettoyage de périphériques

Application de la sécurité des périphériques dans Trusted Extensions

Périphériques dans Trusted Extensions (référence)

21. Gestion des périphériques pour Trusted Extensions (tâches)

22. Audit de Trusted Extensions (présentation)

23. Gestion des logiciels dans Trusted Extensions (Référence)

A. Stratégie de sécurité du site

Création et gestion d'une stratégie de sécurité

Stratégie de sécurité du site et Trusted Extensions

Recommandations relatives à la sécurité informatique

Recommandations relatives à la sécurité physique

Recommandations relatives à la sécurité du personnel

Violations de sécurité courantes

Références de sécurité supplémentaires

B. Liste de contrôle de configuration pour Trusted Extensions

Liste de contrôle de configuration de Trusted Extensions

C. Guide de référence rapide pour l'administration de Trusted Extensions

Interfaces d'administration dans Trusted Extensions

Interfaces Oracle Solaris étendues par Trusted Extensions

Renforcement des paramètres de sécurité par défaut dans Trusted Extensions

Options limitées dans Trusted Extensions

D. Liste des pages de manuel Trusted Extensions

Pages de manuel Trusted Extensions par ordre alphabétique

Pages de manuel Oracle Solaris modifiées par Trusted Extensions

Le gestionnaire de périphériques (Device Manager) est utilisé par les administrateurs pour administrer les périphériques allouables et non allouables. Le gestionnaire de périphériques est également utilisé par les utilisateurs standard pour allouer et libérer des périphériques. Les utilisateurs doivent disposer de l'autorisation Allocate Device (Allouer un périphérique).

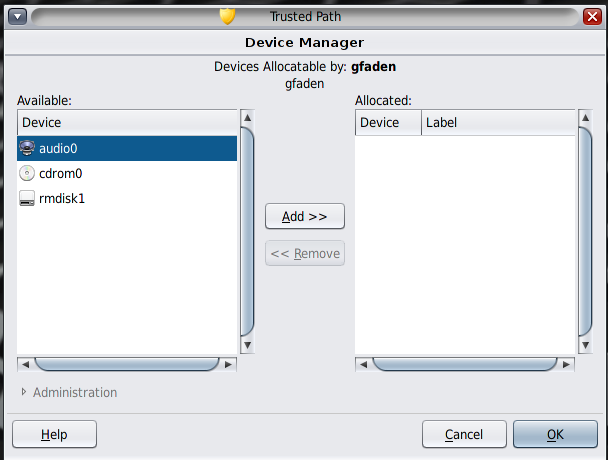

L'interface graphique utilisateur est appelée Device Manager (Gestionnaire de périphériques). Cette interface graphique est démarrée à partir du menu Trusted Path (Chemin de confiance) en sélectionnant Allocate Device (Allouer un périphérique). La figure ci-dessous illustre un gestionnaire de périphériques ouvert par un utilisateur autorisé à allouer le périphérique audio.

Figure 20-1 Gestionnaire de périphériques ouvert par un utilisateur

Une liste vide apparaît lorsque les utilisateurs ne sont pas autorisés à allouer des périphériques. Cela peut également indiquer que les périphériques allouables sont actuellement alloués par un autre utilisateur ou qu'ils sont en erreur. Si un utilisateur ne parvient pas à trouver un périphérique dans la liste Available Devices (Périphériques disponibles), il doit contacter l'administrateur responsable.

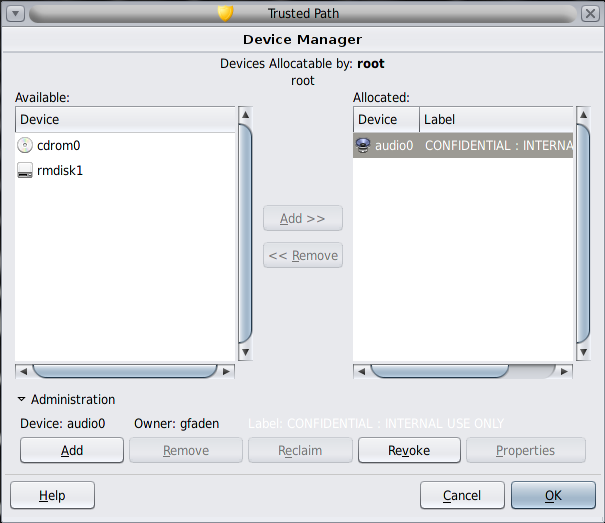

La fonction Device Administration (Administration de périphériques) est disponible pour les rôles dotés de l'une des deux autorisations requises au moins pour administrer les périphériques. Les autorisations d'administration sont Configure Device Attributes (Configurer les attributs des périphériques) et Revoke or Reclaim Device (Révoquer ou récupérer un périphérique). La figure suivante montre une boîte de dialogue Device Allocation Administration (Administration de l'allocation de périphériques).