| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Configuration et administration d'Oracle Solaris Trusted Extensions Oracle Solaris 11 Information Library (Français) |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Configuration et administration d'Oracle Solaris Trusted Extensions Oracle Solaris 11 Information Library (Français) |

Partie I Configuration initiale de Trusted Extensions

1. Planification de la sécurité pour Trusted Extensions

2. Déroulement de la configuration de Trusted Extensions

3. Ajout de la fonction Trusted Extensions à Oracle Solaris (tâches)

4. Configuration de Trusted Extensions (tâches)

5. Configuration de LDAP pour Trusted Extensions (tâches)

Partie II Administration de Trusted Extensions

6. Concepts d'administration de Trusted Extensions

7. Outils d'administration de Trusted Extensions

8. Exigences de sécurité sur un système Trusted Extensions (présentation)

9. Exécution de tâches courantes dans Trusted Extensions (tâches)

10. Utilisateurs, droits et rôles dans Trusted Extensions (présentation)

11. Gestion des utilisateurs, des droits et des rôles dans Trusted Extensions (tâches)

12. Administration à distance dans Trusted Extensions (tâches)

13. Gestion des zones dans Trusted Extensions (tâches)

14. Gestion et montage de fichiers dans Trusted Extensions (tâches)

15. Gestion de réseaux de confiance (présentation)

Paquets de données Trusted Extensions

Communications sur le réseau de confiance

Commandes réseau dans Trusted Extensions

Bases de données de configuration réseau dans Trusted Extensions

Attributs de sécurité du réseau de confiance

Attributs de sécurité réseau dans Trusted Extensions

Type d'hôte et nom du modèle dans les modèles de sécurité

Étiquette par défaut dans les modèles de sécurité

Domaine d'interprétation dans les modèles de sécurité

Plage d'étiquettes dans les modèles de sécurité

Étiquettes auxiliaires dans les modèles de sécurité

Mécanisme de secours du réseau de confiance

Présentation du routage dans Trusted Extensions

Informations générales sur le routage

Entrées de la table de routage dans Trusted Extensions

Contrôles d'accréditation dans Trusted Extensions

Contrôles d'accréditation des sources

Contrôles d'accréditation sur les passerelles

Contrôles d'accréditation des destinations

Administration du routage dans Trusted Extensions

Choix de routeurs dans Trusted Extensions

Administration d'IPsec avec étiquettes

Étiquettes pour les échanges protégés par IPsec

Extensions d'étiquettes pour les associations de sécurité IPsec

Extensions d'étiquettes pour IKE

Étiquettes et accréditation en IPsec mode tunnel

Protections relatives à la confidentialité et à l'intégrité à l'aide des extensions d'étiquettes

16. Gestion des réseaux dans Trusted Extensions (tâches)

17. Trusted Extensions et LDAP (présentation)

18. Messagerie multiniveau dans Trusted Extensions (présentation)

19. Gestion de l'impression étiquetée (tâches)

20. Périphériques dans Trusted Extensions (présentation)

21. Gestion des périphériques pour Trusted Extensions (tâches)

22. Audit de Trusted Extensions (présentation)

23. Gestion des logiciels dans Trusted Extensions (Référence)

A. Stratégie de sécurité du site

Création et gestion d'une stratégie de sécurité

Stratégie de sécurité du site et Trusted Extensions

Recommandations relatives à la sécurité informatique

Recommandations relatives à la sécurité physique

Recommandations relatives à la sécurité du personnel

Violations de sécurité courantes

Références de sécurité supplémentaires

B. Liste de contrôle de configuration pour Trusted Extensions

Liste de contrôle de configuration de Trusted Extensions

C. Guide de référence rapide pour l'administration de Trusted Extensions

Interfaces d'administration dans Trusted Extensions

Interfaces Oracle Solaris étendues par Trusted Extensions

Renforcement des paramètres de sécurité par défaut dans Trusted Extensions

Options limitées dans Trusted Extensions

D. Liste des pages de manuel Trusted Extensions

Pages de manuel Trusted Extensions par ordre alphabétique

Pages de manuel Oracle Solaris modifiées par Trusted Extensions

Trusted Extensions prend en charge plusieurs méthodes de routage de communications entre des réseaux. Vous pouvez configurer des routes permettant d'appliquer le niveau de sécurité requis par la stratégie de sécurité de votre site.

Par exemple, les sites peuvent restreindre les communications avec l'extérieur du réseau local à une étiquette unique. Cette étiquette est appliquée aux informations mises à la disposition du public. Des étiquettes telles que UNCLASSIFIED ou PUBLIC peuvent correspondre à des informations mises à la disposition du public. Pour appliquer la restriction, ces sites ajoutent l'interface réseau de la passerelle qui est connectée au réseau externe à un modèle à étiquette unique. Pour plus d'informations sur TCP/IP et sur le routage, reportez-vous aux sections suivantes :

En matière de routeurs, les hôtes Trusted Extensions offrent le niveau de sécurité le plus élevé. D'autres types de routeurs risquent de ne pas reconnaître les attributs de sécurité Trusted Extensions. Sans l'intervention des administrateurs, les paquets peuvent être acheminés via des routeurs qui n'assurent pas la protection MAC.

Les routeurs CIPSO rejettent les paquets lorsqu'ils ne trouvent pas le bon type d'information dans la section des options IP du paquet. Par exemple, un routeur CIPSO rejette un paquet s'il ne parvient pas à trouver une option CIPSO dans les options IP lorsque l'option est requise, ou lorsque le DOI dans les options IP n'est pas compatible avec l'accréditation de la destination.

D'autres types de routeurs qui n'exécutent pas Trusted Extensions peuvent être configurés pour transmettre les paquets ou pour rejeter les paquets incluant l'option CIPSO. Seules les passerelles qui reconnaissent CIPSO telles que celles fournies par Trusted Extensions sont en mesure d'exploiter les contenus de l'option IP CIPSO pour appliquer le MAC.

Pour prendre en charge le routage sécurisé, les tables de routage sont étendues et incluent les attributs de sécurité Trusted Extensions. Les attributs sont décrits dans la section Entrées de la table de routage dans Trusted Extensions. Trusted Extensions prend en charge le routage statique, dans lequel l'administrateur crée manuellement les entrées de la table de routage. Pour plus d'informations, reportez-vous à l'option -p sur la page de manuel route(1M).

Le logiciel de routage tente de trouver un itinéraire vers l'hôte de destination dans les tables de routage. Lorsque l'hôte n'est pas explicitement nommé, le logiciel de routage recherche une entrée correspondant au sous-réseau où réside l'hôte. Lorsque ni l'hôte, ni le sous-réseau où réside l'hôte n'est défini, l'hôte envoie le paquet vers une passerelle par défaut, lorsqu'une telle passerelle est définie. Plusieurs passerelles par défaut peuvent être définies et toutes sont traitées de façon égale.

Dans cette version de Trusted Extensions, l'administrateur de sécurité configure les routes manuellement, puis modifie manuellement la table de routage lorsque les circonstances changent. Par exemple, de nombreux sites possèdent une passerelle unique qui communique avec le monde extérieur. Cette passerelle unique peut être définie de façon statique comme passerelle par défaut sur chaque hôte du réseau.

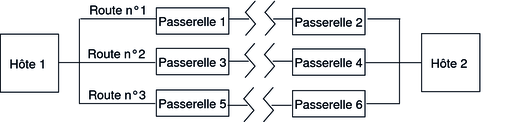

Vous trouverez ci-dessous un exemple de routage dans Trusted Extensions. Le diagramme et le tableau présentent trois itinéraires possibles entre l'hôte 1 et l'hôte 2.

Figure 15-1 Routes et entrées de table de routage Trusted Extensions types

|

La route n�1 permet de transmettre des paquets dans la plage d'étiquettes allant de CONFIDENTIAL à SECRET.

La route n�2 permet de transmettre des paquets dont l'étiquette est comprise entre ADMIN_LOW et ADMIN_HIGH.

La route n�3 ne spécifie aucune information de routage. Par conséquent, ses attributs de sécurité sont dérivés du modèle de sécurité de la passerelle 5.

Pour afficher les étiquettes et les attributs de sécurité étendus des sockets, Trusted Extensions modifie les commandes réseau d'Oracle Solaris suivantes :

La commande netstat -rR affiche les attributs de sécurité dans les entrées de la table de routage.

La commande netstat -aR affiche les attributs de sécurité des sockets.

La commande route -p associée à l'option add (ajouter) ou l'option delete (supprimer) modifie les entrées de la table de routage.

Pour plus d'informations, reportez-vous aux pages de manuel netstat(1M) et route(1M).

Trusted Extensions propose les interfaces suivantes pour modifier les entrées de table de routage :

L'interface graphique txzonemgr permet d'affecter la route par défaut d'une interface.

La commande route -p associée à l'option add (ajouter) ou l'option delete (supprimer) permet de modifier les entrées de la table de routage.

Pour consulter des exemples, reportez-vous à la section Procédure d'ajout des routes par défaut.